Kom igång med dynamisk datamaskning i SQL Database med Azure-portalen

Gäller för:Azure SQL Database

Den här artikeln visar hur du implementerar dynamisk datamaskering med Azure-portalen. Du kan också implementera dynamisk datamaskering med hjälp av Azure SQL Database-cmdletar eller REST-API:et.

Kommentar

Den här funktionen kan inte ställas in med hjälp av portalen för SQL Managed Instance (använd PowerShell eller REST API). Mer information finns i Dynamisk datamaskering.

Aktivera dynamisk datamaskering

Starta Azure-portalen på https://portal.azure.com.

Gå till databasresursen i Azure-portalen.

Välj bladet Dynamisk datamaskering under avsnittet Säkerhet.

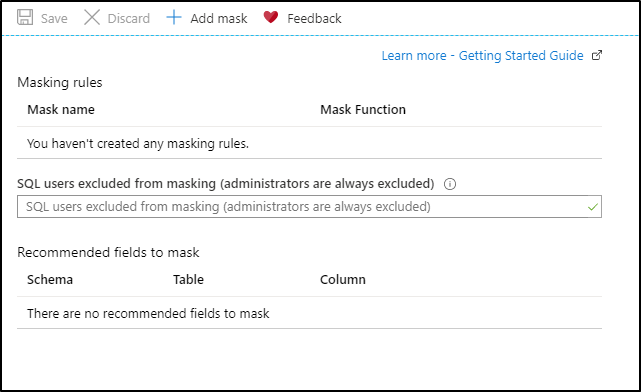

På konfigurationssidan för dynamisk datamaskering kan du se några databaskolumner som rekommendationsmotorn har flaggat för maskering. För att acceptera rekommendationerna klickar du bara på Lägg till mask för en eller flera kolumner och en mask skapas baserat på standardtypen för den här kolumnen. Du kan ändra maskeringsfunktionen genom att klicka på maskeringsregeln och redigera maskeringsfältformatet till ett annat format. Se till att klicka på Spara för att spara inställningarna.

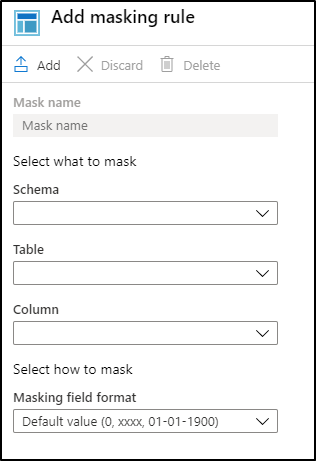

Om du vill lägga till en mask för en kolumn i databasen klickar du på Lägg till maskering överst på konfigurationssidan för dynamisk datamaskering för att öppna konfigurationssidan Lägg till maskeringsregel.

Välj schema, tabell och kolumn för att definiera det avsedda fältet för maskering.

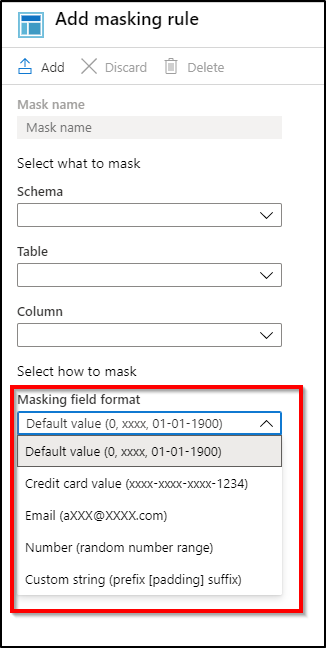

Välj hur du maskerar i listan över kategorier för maskering av känsliga data.

Klicka på Lägg till på sidan för datamaskeringsregel för att uppdatera uppsättningen maskeringsregler i principen för dynamisk datamaskering.

Ange de SQL-autentiserade användare eller autentiserade identiteter från Microsoft Entra-ID (tidigare Azure Active Directory) som ska undantas från maskering och ha åtkomst till omaskerade känsliga data. Detta bör vara en semikolonavgränsad lista över användare. Användare med administratörsbehörighet har alltid åtkomst till de ursprungliga omaskerade data.

Dricks

För att göra det så att programlagret kan visa känsliga data för programprivilegierade användare lägger du till SQL-användaren eller Microsoft Entra-identiteten som programmet använder för att fråga databasen. Vi rekommenderar starkt att den här listan innehåller ett minimalt antal privilegierade användare för att minimera exponeringen av känsliga data.

Klicka på Spara på konfigurationssidan för datamaskering för att spara den nya eller uppdaterade maskeringsprincipen.

Nästa steg

- En översikt över dynamisk datamaskering finns i dynamisk datamaskering.

- Du kan också implementera dynamisk datamaskering med hjälp av Azure SQL Database-cmdletar eller REST-API:et.