Anslutningstyper för Azure SQL Managed Instance

Gäller för:Azure SQL Managed Instance

Den här artikeln beskriver hur klienter ansluter till Azure SQL Managed Instance beroende på anslutningstyp. Skriptexempel för att ändra anslutningstyper finns nedan, tillsammans med överväganden som rör ändring av standardanslutningsinställningarna.

Anslutningstyper

Azure SQL Managed Instances VNet-lokala slutpunkt stöder följande två anslutningstyper:

- Omdirigering (rekommenderas): Klienter upprättar anslutningar direkt till noden som är värd för databasen. Om du vill aktivera anslutning med omdirigering måste du öppna brandväggar och nätverkssäkerhetsgrupper (NSG) för att tillåta åtkomst via portarna 1433 och 11000–11999. Paket skickas direkt till databasen och därför får du bättre svarstider och dataflöde än vid omdirigering via proxy. Effekten av planerade underhållshändelser för gatewaykomponenten minimeras också med omdirigeringsanslutningstyp jämfört med proxy eftersom anslutningar, när de väl har upprättats, inte har något beroende av gatewayen.

- Proxy (standard): I det här läget använder alla anslutningar en proxygatewaykomponent. Om du vill aktivera anslutningar behöver du bara öppna port 1433 för privata nätverk och port 3342 för offentliga anslutningar. Det här läget kan ge längre svarstider och lägre dataflöde beroende på arbetsbelastningen. Dessutom bryter planerade underhållshändelser för gatewaykomponenten alla live-anslutningar i proxyläge. Vi rekommenderar starkt omdirigeringsanslutningsprincipen över proxyanslutningsprincipen för den lägsta svarstiden, det högsta dataflödet och den minimerade effekten av planerat underhåll.

Både offentliga och privata slutpunkter till Azure SQL Managed Instance fungerar alltid i proxyläge oavsett anslutningstyp.

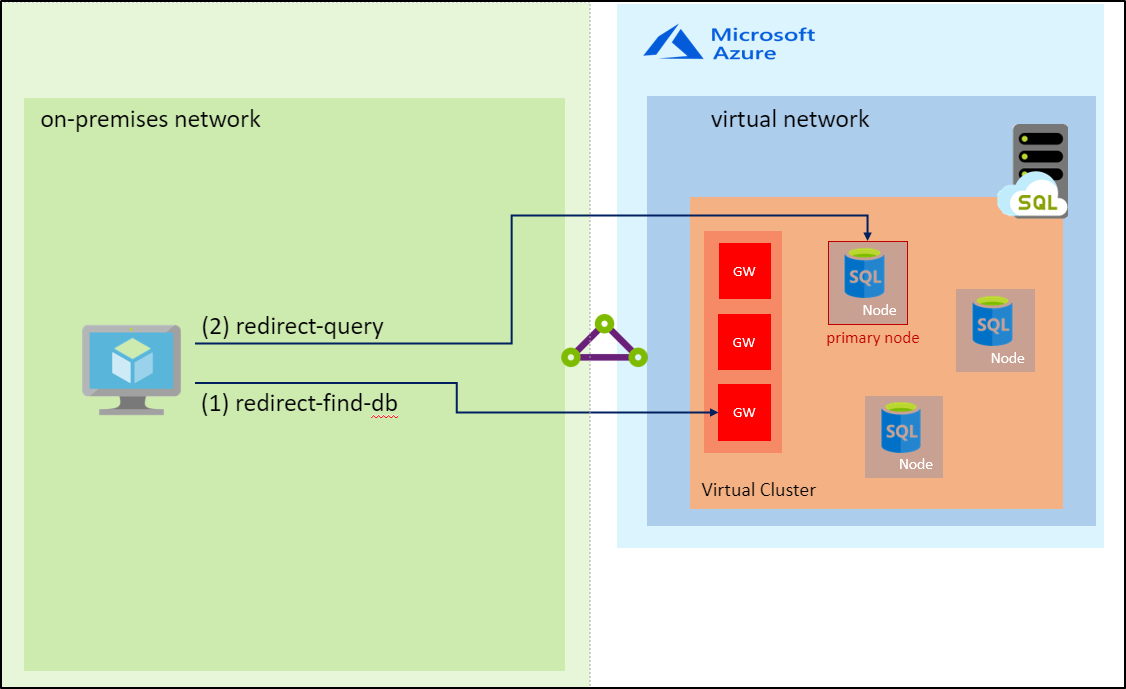

Omdirigeringsanslutningstyp

När TCP-sessionen har upprättats till SQL-motorn i omdirigeringsanslutningstypen hämtar klientsessionen den virtuella mål-IP-adressen för den virtuella klusternoden från lastbalanseraren. Efterföljande paket flödar direkt till den virtuella klusternoden och kringgår gatewayen. Följande diagram illustrerar det här trafikflödet.

Viktigt!

Anslutningstypen för omdirigering fungerar för närvarande endast för den VNet-lokala slutpunkten. Oavsett inställningen för anslutningstyp hanteras anslutningar som kommer via de offentliga eller privata slutpunkterna med hjälp av proxyanslutningstypen.

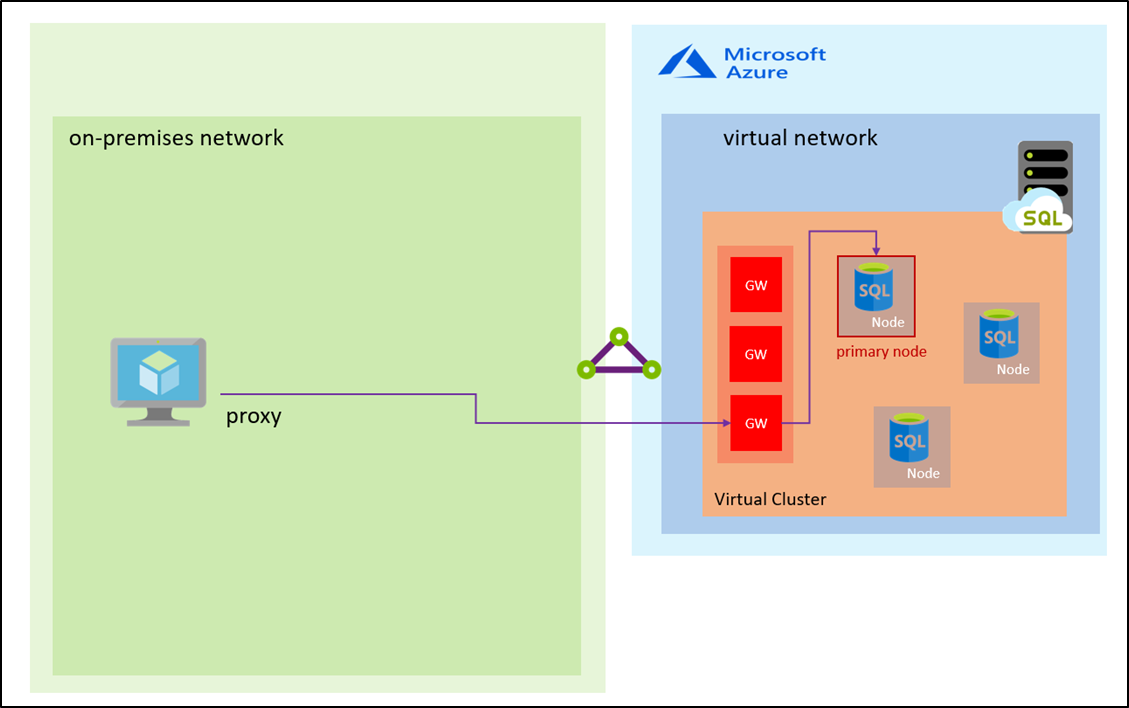

Proxyanslutningstyp

I proxyanslutningstypen upprättas TCP-sessionen med hjälp av gatewayen och alla efterföljande paket flödar genom den. Följande diagram illustrerar det här trafikflödet.

Ändra anslutningstyp

Använd portalen: Om du vill ändra anslutningstyp med hjälp av Azure-portalen öppnar du sidan Virtuellt nätverk och använder inställningen Anslutningstyp för att ändra anslutningstyp och spara ändringarna.

Skript för att ändra inställningar för anslutningstyp med PowerShell:

Kommentar

Den här artikeln använder Azure Az PowerShell-modulen, som är den rekommenderade PowerShell-modulen för interaktion med Azure. För att komma igång med Az PowerShell kan du läsa artikeln om att installera Azure PowerShell. Information om hur du migrerar till Az PowerShell-modulen finns i artikeln om att migrera Azure PowerShell från AzureRM till Az.

Följande PowerShell-skript visar hur du ändrar anslutningstypen för en hanterad instans till Redirect.

Install-Module -Name Az

Import-Module Az.Accounts

Import-Module Az.Sql

Connect-AzAccount

# Get your SubscriptionId from the Get-AzSubscription command

Get-AzSubscription

# Use your SubscriptionId in place of {subscription-id} below

Select-AzSubscription -SubscriptionId {subscription-id}

# Replace {rg-name} with the resource group for your managed instance, and replace {mi-name} with the name of your managed instance

$mi = Get-AzSqlInstance -ResourceGroupName {rg-name} -Name {mi-name}

$mi = $mi | Set-AzSqlInstance -ProxyOverride "Redirect" -force

Nästa steg

- Återställa en databas till SQL Managed Instance

- Lär dig hur du konfigurerar en offentlig slutpunkt på SQL Managed Instance

- Läs mer om anslutningsarkitektur för SQL Managed Instance

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för