Integrera Azure VMware Solution i en hubb- och ekerarkitektur

Den här artikeln innehåller rekommendationer för integrering av en Azure VMware Solution-distribution i en befintlig eller ny hubb- och ekerarkitektur i Azure.

Scenariot Hub and Spoke förutsätter en hybridmolnmiljö med arbetsbelastningar på:

- Intern Azure med IaaS- eller PaaS-tjänster

- Azure VMware Solution

- vSphere lokalt

Arkitektur

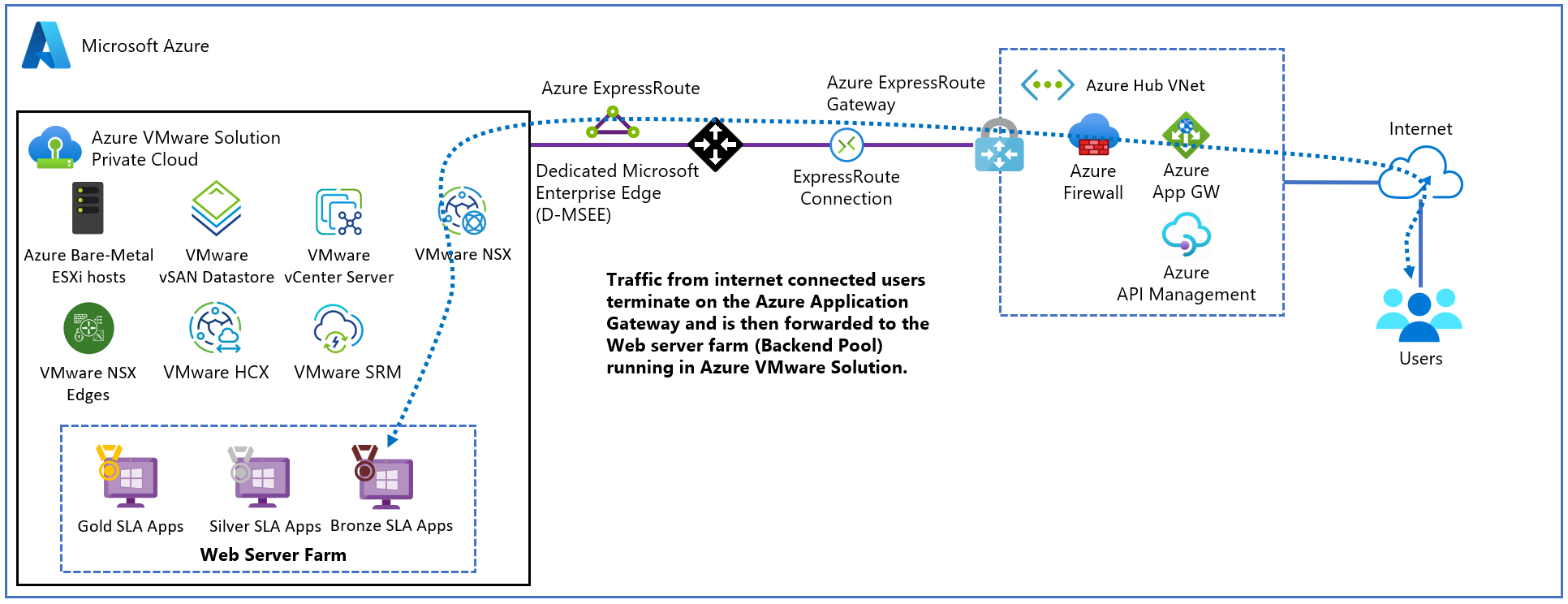

Hubben är ett virtuellt Azure-nätverk som fungerar som en central anslutningspunkt till ditt lokala och privata Azure VMware Solution-moln. Ekrarna är virtuella nätverk som är peerkopplade med hubben för att aktivera kommunikation mellan virtuella nätverk.

Trafik mellan det lokala datacentret, det privata Azure VMware Solution-molnet och hubben går via Azure ExpressRoute-anslutningar. Virtuella ekernätverk innehåller vanligtvis IaaS-baserade arbetsbelastningar men kan ha PaaS-tjänster som App Service-miljön, som har direkt integrering med virtuellt nätverk eller andra PaaS-tjänster med Azure Private Link aktiverat.

Viktigt!

Du kan använda en befintlig ExpressRoute-gateway för att ansluta till Azure VMware Solution så länge den inte överskrider gränsen för fyra ExpressRoute-kretsar per virtuellt nätverk. Men för att få åtkomst till Azure VMware Solution lokalt via ExpressRoute måste du ha ExpressRoute Global Reach eftersom ExpressRoute-gatewayen inte tillhandahåller transitiv routning mellan sina anslutna kretsar.

Diagrammet visar ett exempel på en hubb- och ekerdistribution i Azure som är ansluten till lokal lösning och Azure VMware-lösning via ExpressRoute Global Reach.

Arkitekturen har följande huvudkomponenter:

Lokal plats: Lokala kunddatacenter anslutna till Azure via en ExpressRoute-anslutning.

Privat Moln för Azure VMware Solution: Azure VMware Solution Software-Defined Data Center som bildas av ett eller flera vSphere-kluster, var och en med högst 16 värdar.

ExpressRoute-gateway: Aktiverar kommunikationen mellan privata Azure VMware Solution-moln, delade tjänster i det virtuella hubbnätverket och arbetsbelastningar som körs i virtuella Spoke-nätverk via en ExpressRoute-Anslut ion.

ExpressRoute Global Reach: Aktiverar anslutningen mellan det privata molnet lokalt och Azure VMware Solution. Anslutningen mellan Azure VMware Solution och Azure Fabric sker endast via ExpressRoute Global Reach.

S2S VPN-överväganden: Anslut ivity to Azure VMware Solution private cloud using Azure S2S VPN is supported as as it meets the minimum network requirements for VMware HCX.

Virtuellt hubbnätverk: Fungerar som den centrala anslutningspunkten till ditt lokala nätverk och det privata azure VMware Solution-molnet.

Virtuellt ekernätverk

IaaS Spoke: Är värd för Azure IaaS-baserade arbetsbelastningar, inklusive VM-tillgänglighetsuppsättningar och VM-skalningsuppsättningar och motsvarande nätverkskomponenter.

PaaS Spoke: Är värd för Azure PaaS-tjänster med privata adresser tack vare Privat slutpunkt och Private Link.

Azure Firewall: Fungerar som den centrala delen för att segmentera trafik mellan Spokes och Azure VMware Solution.

Application Gateway: Exponerar och skyddar webbappar som körs antingen på virtuella Azure IaaS/PaaS- eller Virtuella Azure VMware Solution-datorer (VM). Den integreras med andra tjänster som API Management.

Nätverks- och säkerhetsöverväganden

ExpressRoute-anslutningar gör det möjligt för trafik att flöda mellan lokalt, Azure VMware Solution och Azure-nätverksinfrastrukturen. Azure VMware Solution använder ExpressRoute Global Reach för att implementera den här anslutningen.

Eftersom en ExpressRoute-gateway inte tillhandahåller transitiv routning mellan sina anslutna kretsar, måste den lokala anslutningen också använda ExpressRoute Global Reach för att kommunicera mellan den lokala vSphere-miljön och Azure VMware Solution.

Mer information om nätverks- och anslutningsbegrepp för Azure VMware Solution finns i produktdokumentationen för Azure VMware Solution.

Trafiksegmentering

Azure Firewall är nav- och ekertopologins centrala del, distribuerad i det virtuella hubbnätverket. Använd Azure Firewall eller en annan virtuell nätverksinstallation som stöds av Azure (NVA) för att upprätta trafikregler och segmentera kommunikationen mellan de olika ekrarna och Azure VMware Solution-arbetsbelastningarna.

Skapa routningstabeller för att dirigera trafiken till Azure Firewall. För de virtuella ekernätverken skapar du en väg som anger standardvägen till det interna gränssnittet i Azure Firewall. På så sätt kan brandväggen utvärdera den och tillämpa motsvarande trafikregel för att antingen tillåta eller neka den när en arbetsbelastning i det virtuella nätverket behöver nå adressutrymmet för Azure VMware Solution.

Viktigt!

En väg med adressprefixet 0.0.0.0/0 på gatewaysubnet-inställningen stöds inte.

Ange vägar för specifika nätverk i motsvarande routningstabell. Till exempel vägar för att nå AZURE VMware Solution management och arbetsbelastningar IP-prefix från ekerarbetsbelastningarna och tvärtom.

En andra nivå av trafiksegmentering med hjälp av nätverkssäkerhetsgrupperna i ekrarna och hubben för att skapa en mer detaljerad trafikprincip.

Kommentar

Trafik från lokal till Azure VMware-lösning: Trafik mellan lokala arbetsbelastningar, antingen vSphere-baserade eller andra, aktiveras av Global Reach, men trafiken går inte via Azure Firewall på hubben. I det här scenariot måste du implementera mekanismer för trafiksegmentering, antingen lokalt eller i Azure VMware Solution.

Application Gateway

Azure Application Gateway V1 och V2 testades med webbappar som körs på virtuella Azure VMware Solution-datorer som en serverdelspool. Application Gateway är för närvarande den enda metod som stöds för att exponera webbappar som körs på virtuella Azure VMware Solution-datorer på Internet. Det kan också exponera apparna för interna användare på ett säkert sätt.

Mer information finns i artikeln Azure VMware Solution-specific on Application Gateway (Lösningsspecifik i Azure VMware) på Application Gateway.

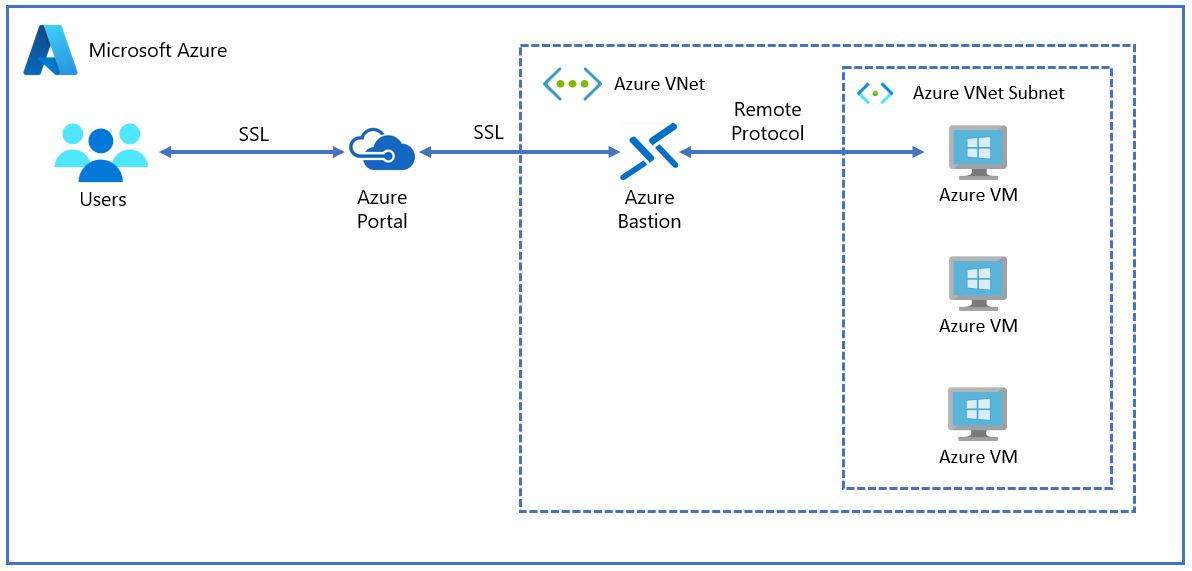

Jump Box och Azure Bastion

Få åtkomst till Azure VMware Solution-miljön med en jump box, som är en virtuell Windows 10- eller Windows Server-dator som distribueras i det delade tjänstundernätet i det virtuella hubbnätverket.

Viktigt!

Azure Bastion är den tjänst som rekommenderas för att ansluta till hopprutan för att förhindra att Azure VMware Solution exponeras för Internet. Du kan inte använda Azure Bastion för att ansluta till virtuella Azure VMware Solution-datorer eftersom de inte är Azure IaaS-objekt.

Som bästa säkerhet bör du distribuera Microsoft Azure Bastion-tjänsten i det virtuella hubbnätverket. Azure Bastion ger sömlös RDP- och SSH-åtkomst till virtuella datorer som distribuerats i Azure utan att tillhandahålla offentliga IP-adresser till dessa resurser. När du har etablerat Azure Bastion-tjänsten kan du komma åt den valda virtuella datorn från Azure-portalen. När anslutningen har upprättats öppnas en ny flik som visar jump box-skrivbordet, och från det skrivbordet kan du komma åt det privata molnhanteringsplanet i Azure VMware Solution.

Viktigt!

Ge inte en offentlig IP-adress till den virtuella jump box-datorn eller exponera 3389/TCP-porten för det offentliga Internet.

Överväganden för Azure DNS-matchning

För Azure DNS-matchning finns det två tillgängliga alternativ:

Använd de domänkontrollanter som distribueras på hubben (beskrivs i Identitetsöverväganden) som namnservrar.

Distribuera och konfigurera en privat Azure DNS-zon.

Det bästa sättet är att kombinera både för att tillhandahålla tillförlitlig namnmatchning för Azure VMware Solution, lokalt och Azure.

En allmän designrekommendations: Använd den befintliga Active Directory-integrerade DNS som distribuerats till minst två virtuella Azure-datorer i det virtuella hubbnätverket och konfigurerats i de virtuella Ekernätverken för att använda dessa Azure DNS-servrar i DNS-inställningarna.

Du kan använda Azure Privat DNS, där Azure Privat DNS-zonen länkar till det virtuella nätverket. DNS-servrarna används som hybridlösare med villkorsstyrd vidarebefordran till lokal lösning eller Azure VMware-lösning som kör DNS med hjälp av kundens Azure-Privat DNS infrastruktur.

Aktivera automatisk registrering för att automatiskt hantera DNS-posternas livscykel för de virtuella datorer som distribueras i de virtuella ekernätverken. När det är aktiverat är det maximala antalet privata DNS-zoner bara en. Om det är inaktiverat är det maximala antalet 1 000.

Lokala servrar och Azure VMware Solution-servrar kan konfigureras med villkorliga vidarebefordrare för att lösa virtuella datorer i Azure för Azure Privat DNS-zonen.

Identitetsöverväganden

För identitetsändamål är den bästa metoden att distribuera minst en domänkontrollant på hubben. Använd två delade tjänstundernät på zondelade sätt eller en VM-tillgänglighetsuppsättning. Mer information om hur du utökar din lokal Active Directory-domän (AD) till Azure finns i Azure Architecture Center.

Dessutom distribuerar du en annan domänkontrollant på Azure VMware Solution-sidan för att fungera som identitets- och DNS-källa i vSphere-miljön.

Vi rekommenderar att du integrerar AD-domän med Microsoft Entra-ID.