Integrera Microsoft Defender för molnet med Azure VMware Solution

Microsoft Defender för molnet ger avancerat skydd mot hot i din Azure VMware-lösning och lokala virtuella datorer (VM). Den utvärderar säkerhetsrisken för virtuella Azure VMware Solution-datorer och aviserar vid behov. Dessa säkerhetsaviseringar kan vidarebefordras till Azure Monitor för lösning. Du kan definiera säkerhetsprinciper i Microsoft Defender för molnet. Mer information finns i Arbeta med säkerhetsprinciper.

Microsoft Defender för molnet erbjuder många funktioner, bland annat:

- Övervakning av filintegritet

- Fillös attackidentifiering

- Uppdatering av operativsystem

- Utvärdering av säkerhetsfelkonfigurationer

- Utvärdering av slutpunktsskydd

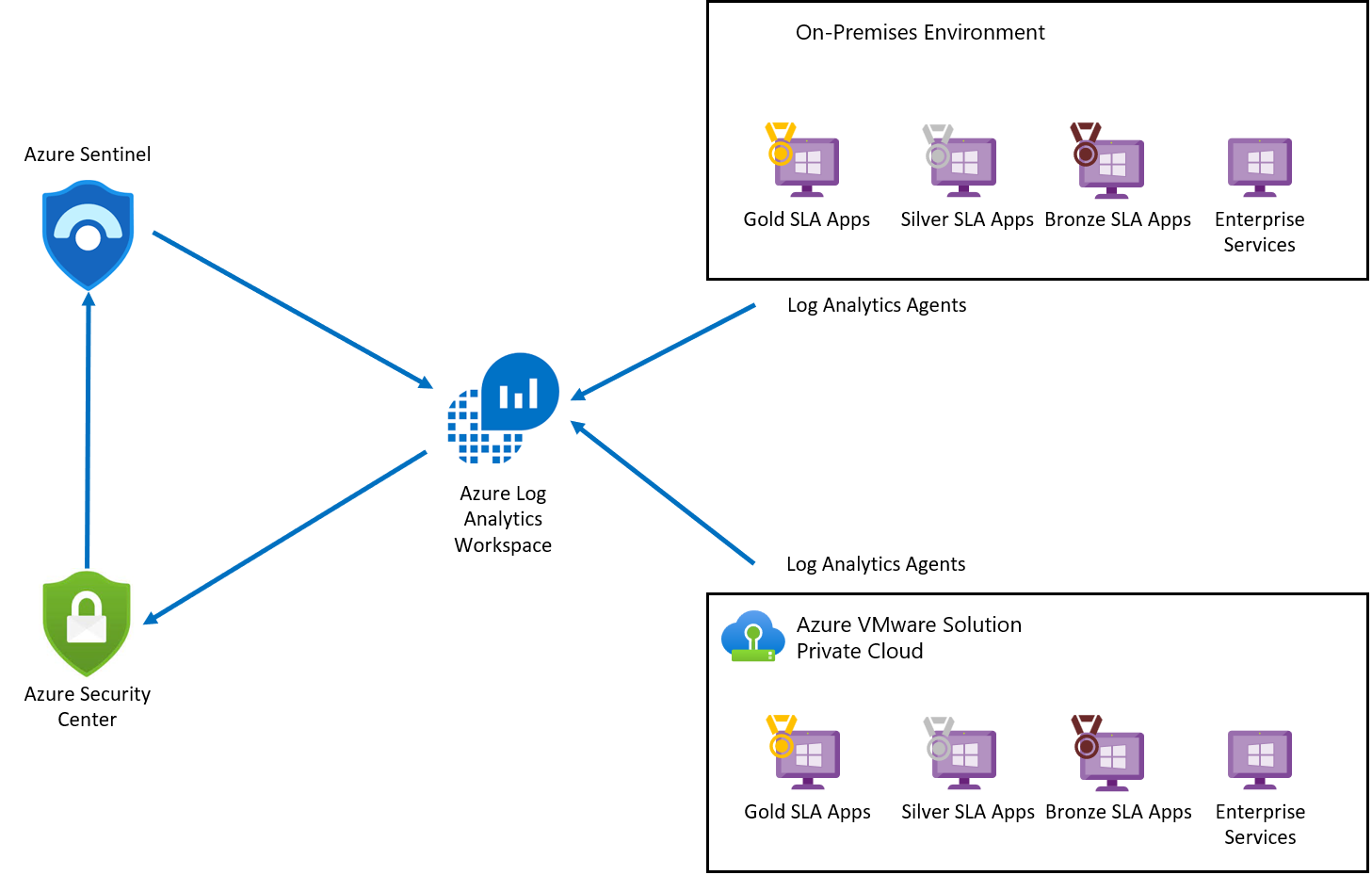

Diagrammet visar den integrerade övervakningsarkitekturen för integrerad säkerhet för virtuella Azure VMware Solution-datorer.

Log Analytics-agenten samlar in loggdata från Azure, Azure VMware Solution och lokala virtuella datorer. Loggdata skickas till Azure Monitor-loggar och lagras på en Log Analytics-arbetsyta. Varje arbetsyta har en egen datalagringsplats och konfiguration för att lagra data. När loggarna har samlats in utvärderar Microsoft Defender för molnet sårbarhetsstatusen för virtuella Azure VMware Solution-datorer och skapar en avisering om eventuella kritiska säkerhetsrisker. När den har utvärderats vidarebefordrar Microsoft Defender för molnet sårbarhetsstatusen till Microsoft Sentinel för att skapa en incident och mappa med andra hot. Microsoft Defender för molnet är ansluten till Microsoft Sentinel med hjälp av Microsoft Defender för molnet Anslut eller.

Förutsättningar

Skapa en Log Analytics-arbetsyta för att samla in data från olika källor.

Aktivera Microsoft Defender för molnet i din prenumeration.

Kommentar

Microsoft Defender för molnet är ett förkonfigurerat verktyg som inte kräver distribution, men du måste aktivera det.

Lägg till virtuella Azure VMware Solution-datorer i Defender för molnet

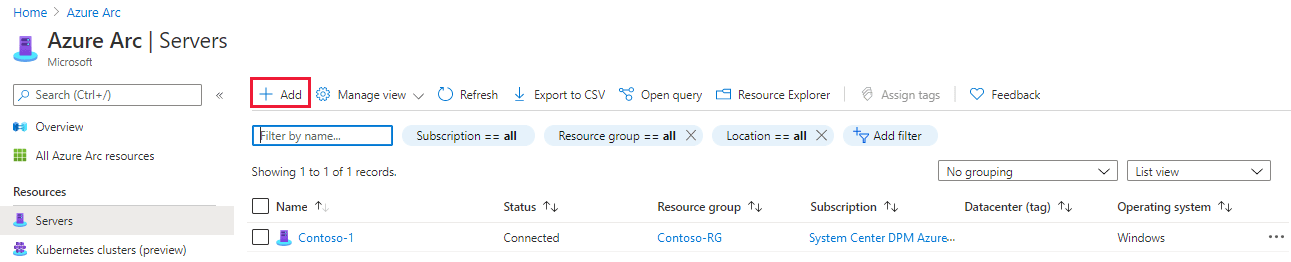

I Azure-portalen söker du på Azure Arc och väljer den.

Under Resurser väljer du Servrar och sedan +Lägg till.

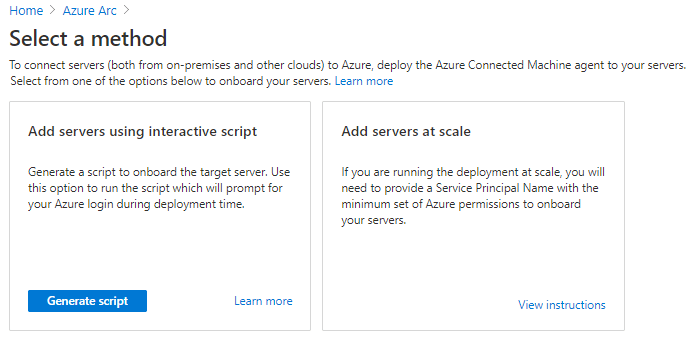

Välj Generera skript.

På fliken Förutsättningar väljer du Nästa.

På fliken Resursinformation fyller du i följande information och väljer sedan Nästa. Taggar:

- Prenumeration

- Resursgrupp

- Region

- Operativsystem

- Information om proxyserver

På fliken Taggar väljer du Nästa.

På fliken Ladda ned och kör skript väljer du Ladda ned.

Ange operativsystemet och kör skriptet på den virtuella Azure VMware Solution-datorn.

Visa rekommendationer och skickade utvärderingar

Rekommendationer och utvärderingar ger dig information om säkerhetshälsa för din resurs.

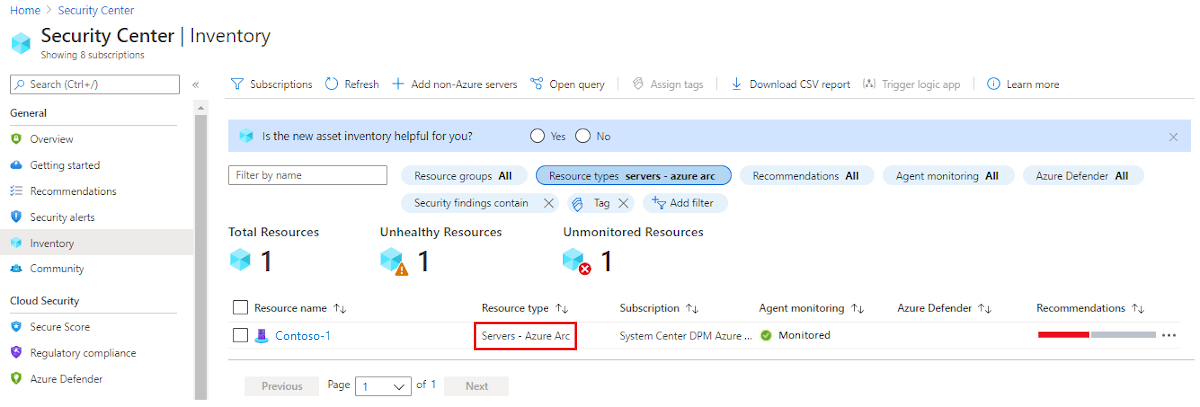

I Microsoft Defender för molnet väljer du Inventering i den vänstra rutan.

För Resurstyp väljer du Servrar – Azure Arc.

Välj namnet på resursen. En sida öppnas med information om säkerhetshälsa för din resurs.

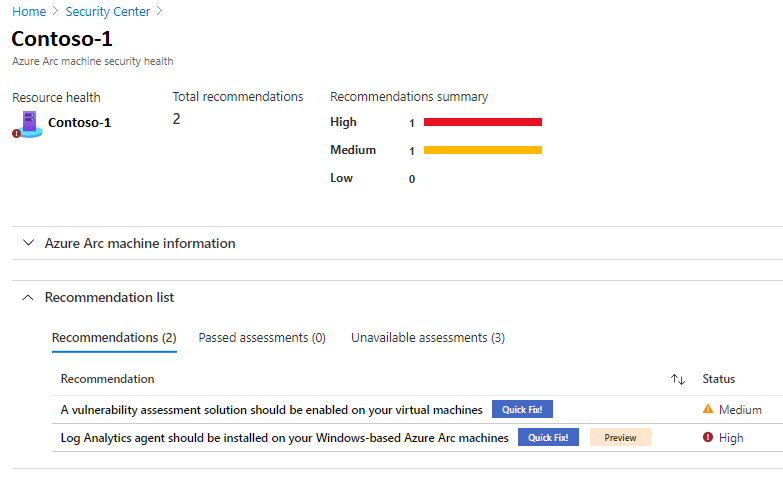

Under Rekommendationslista väljer du flikarna Rekommendationer, Godkända utvärderingar och Ej tillgängliga utvärderingar för att visa den här informationen.

Distribuera en Microsoft Sentinel-arbetsyta

Microsoft Sentinel tillhandahåller säkerhetsanalys, aviseringsidentifiering och automatiserat hotsvar i en miljö. Det är en molnbaserad SIEM-lösning (Security Information Event Management) som bygger på en Log Analytics-arbetsyta.

Eftersom Microsoft Sentinel bygger på en Log Analytics-arbetsyta behöver du bara välja den arbetsyta som du vill använda.

I Azure-portalen söker du efter Microsoft Sentinel och väljer det.

På sidan Microsoft Sentinel-arbetsytor väljer du +Lägg till.

Välj Log Analytics-arbetsytan och välj Lägg till.

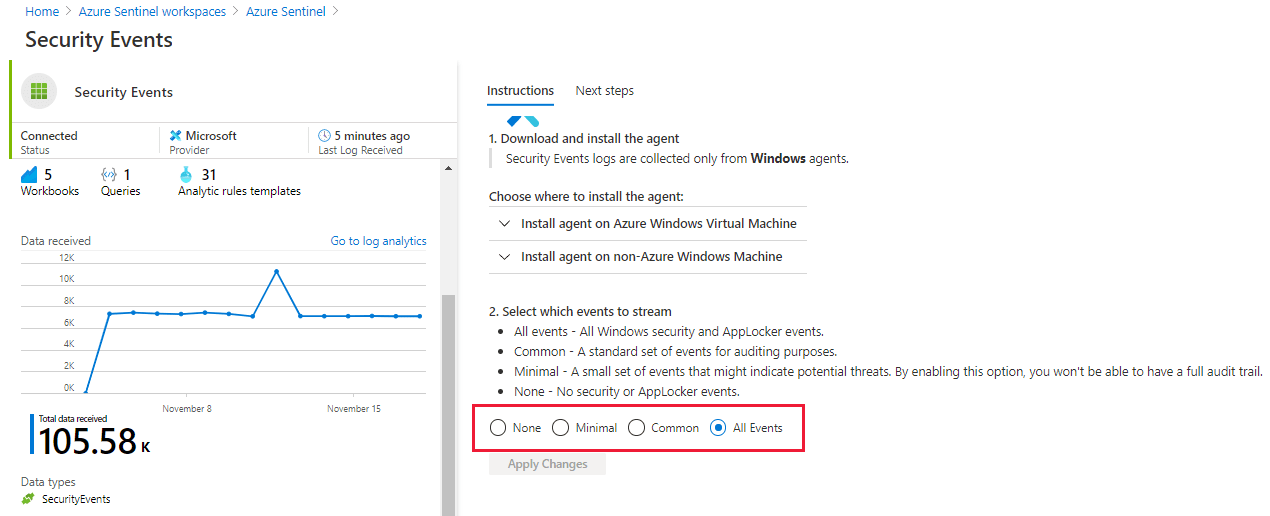

Aktivera datainsamlare för säkerhetshändelser

På sidan Microsoft Sentinel-arbetsytor väljer du den konfigurerade arbetsytan.

Under Konfiguration väljer du Dataanslutningsprogram.

Under kolumnen Anslut ellernamn väljer du Säkerhetshändelser i listan och väljer sedan Sidan Öppna anslutningsapp.

På sidan anslutningsapp väljer du de händelser som du vill strömma och väljer sedan Tillämpa ändringar.

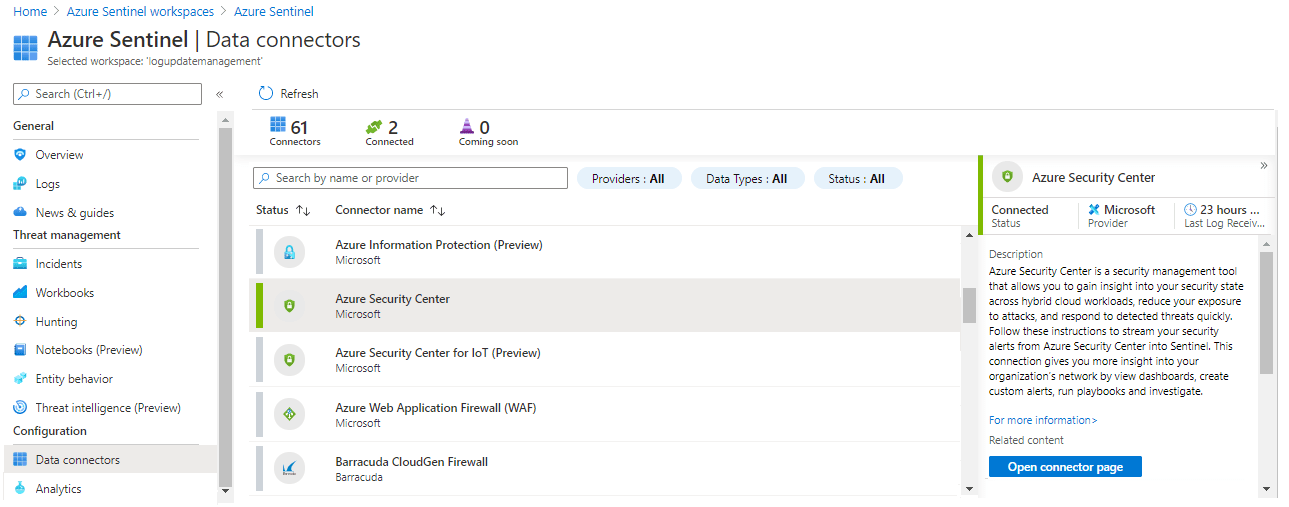

Anslut Microsoft Sentinel med Microsoft Defender för molnet

På sidan Microsoft Sentinel-arbetsyta väljer du den konfigurerade arbetsytan.

Under Konfiguration väljer du Dataanslutningsprogram.

Välj Microsoft Defender för molnet i listan och välj sedan Sidan Öppna anslutningsapp.

Välj Anslut för att ansluta Microsoft Defender för molnet med Microsoft Sentinel.

Aktivera Skapa incident för att generera en incident för Microsoft Defender för molnet.

Skapa regler för att identifiera säkerhetshot

När du har anslutit datakällor till Microsoft Sentinel kan du skapa regler för att generera aviseringar för identifierade hot. I följande exempel skapar vi en regel för försök att logga in på Windows Server med fel lösenord.

På översiktssidan för Microsoft Sentinel går du till Konfigurationer och väljer Analys.

Under Konfigurationer väljer du Analys.

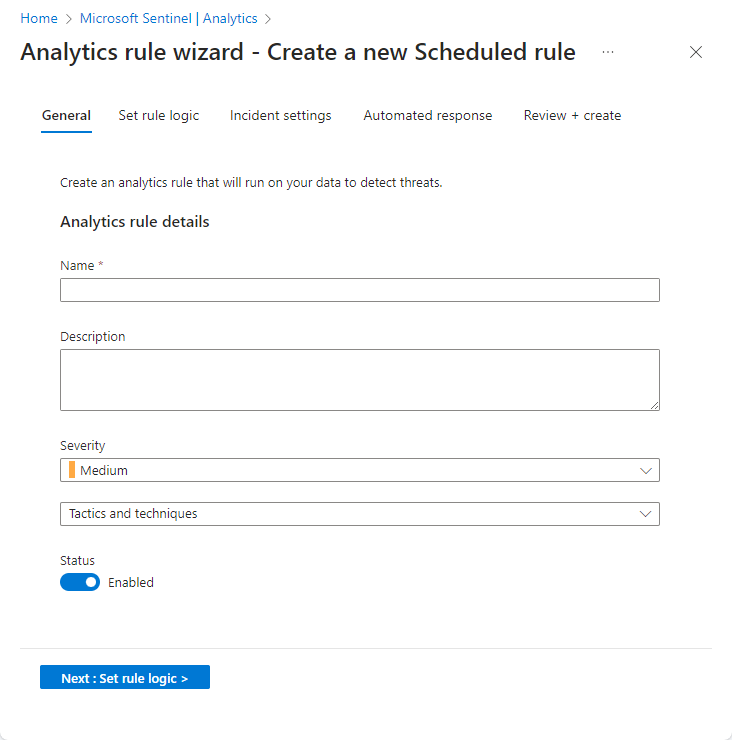

Välj +Skapa och välj Schemalagd frågeregel i listrutan.

På fliken Allmänt anger du nödvändig information och väljer sedan Nästa: Ange regellogik.

- Name

- beskrivning

- Taktiker

- Allvarlighet

- Status

På fliken Ange regellogik anger du nödvändig information och väljer sedan Nästa.

Regelfråga (här visar vår exempelfråga)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3Mappa entiteter

Frågeschemaläggning

Aviseringströskelvärde

Händelsegruppering

Undertryckning

På fliken Incidentinställningar aktiverar du Skapa incidenter från aviseringar som utlöses av den här analysregeln och väljer Nästa: Automatiserat svar.

Välj Nästa: Granska.

På fliken Granska och skapa granskar du informationen och väljer Skapa.

Dricks

Efter det tredje misslyckade försöket att logga in på Windows Server utlöser den skapade regeln en incident för varje misslyckat försök.

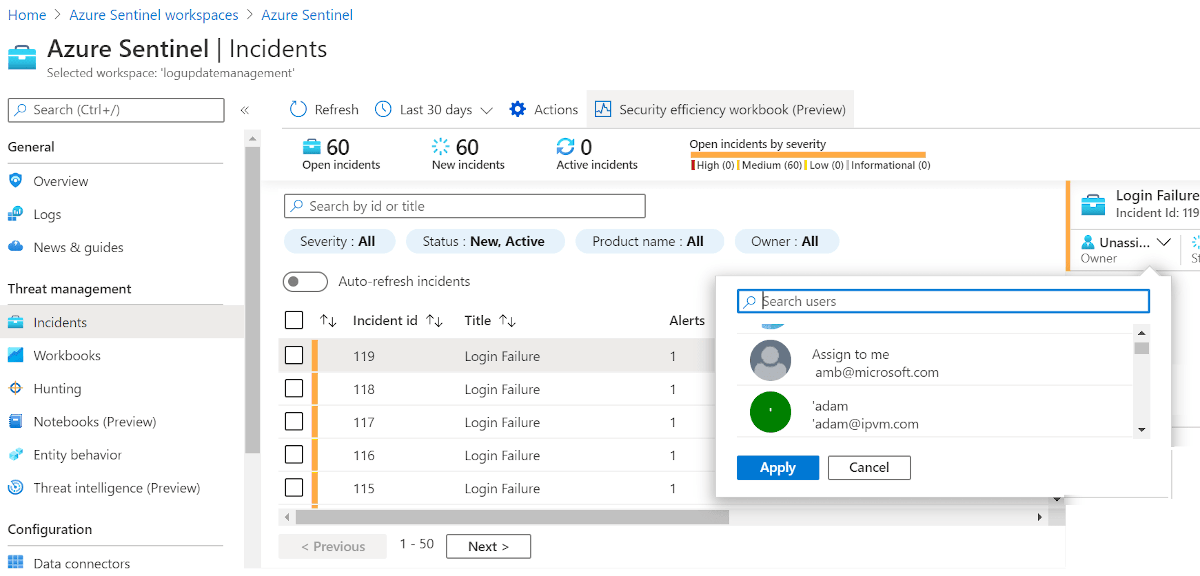

Visa aviseringar

Du kan visa genererade incidenter med Microsoft Sentinel. Du kan också tilldela incidenter och stänga dem när de har lösts, allt inifrån Microsoft Sentinel.

Gå till översiktssidan för Microsoft Sentinel.

Under Hothantering väljer du Incidenter.

Välj en incident och tilldela den sedan till ett team för lösning.

Dricks

När du har löst problemet kan du stänga det.

Jaga säkerhetshot med frågor

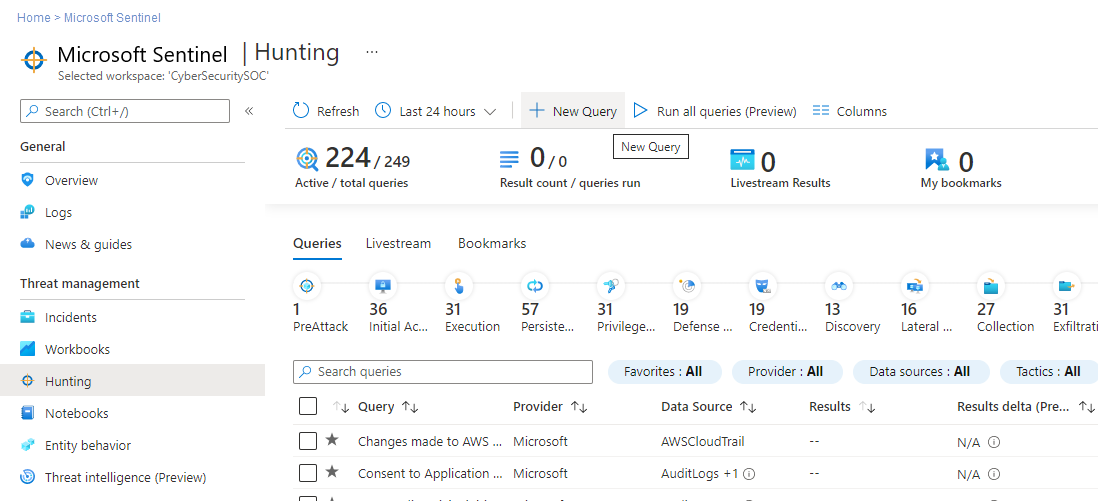

Du kan skapa frågor eller använda den tillgängliga fördefinierade frågan i Microsoft Sentinel för att identifiera hot i din miljö. Följande steg kör en fördefinierad fråga.

På översiktssidan för Microsoft Sentinel går du till Hothantering och väljer Jakt. En lista över fördefinierade frågor visas.

Dricks

Du kan också skapa en ny fråga genom att välja Ny fråga.

Välj en fråga och välj sedan Kör fråga.

Välj Visa resultat för att kontrollera resultatet.

Nästa steg

Nu när du har gått igenom hur du skyddar dina virtuella Azure VMware Solution-datorer kan du läsa mer om: