Översikt och begrepp för privata slutpunkter (v2-upplevelse) för Azure Backup

Med Azure Backup kan du på ett säkert sätt utföra säkerhetskopierings- och återställningsåtgärderna för dina data från Recovery Services-valv med hjälp av privata slutpunkter. Privata slutpunkter använder en eller flera privata IP-adresser från ditt virtuella Azure-nätverk (VNet), vilket effektivt för in tjänsten i ditt virtuella nätverk.

Azure Backup ger nu en förbättrad upplevelse när det gäller att skapa och använda privata slutpunkter jämfört med den klassiska upplevelsen (v1).

Den här artikeln beskriver hur de förbättrade funktionerna i privata slutpunkter för Azure Backup-funktionen och hjälper till att utföra säkerhetskopior samtidigt som du upprätthåller säkerheten för dina resurser.

Viktiga förbättringar

- Skapa privata slutpunkter utan hanterade identiteter.

- Inga privata slutpunkter skapas för blob- och kötjänsterna.

- Användning av färre privata IP-adresser.

Innan du börjar

Även om ett Recovery Services-valv används av (båda) Azure Backup och Azure Site Recovery, beskriver den här artikeln användningen av privata slutpunkter endast för Azure Backup.

Du kan bara skapa privata slutpunkter för nya Recovery Services-valv som inte har några registrerade/skyddade objekt i valvet. Privata slutpunkter stöds dock för närvarande inte för säkerhetskopieringsvalv.

Kommentar

Du kan inte skapa privata slutpunkter med statisk IP-adress.

Du kan inte uppgradera valv (som innehåller privata slutpunkter) som skapats med den klassiska upplevelsen för den nya upplevelsen. Du kan ta bort alla befintliga privata slutpunkter och sedan skapa nya privata slutpunkter med v2-upplevelsen.

Ett virtuellt nätverk kan innehålla privata slutpunkter för flera Recovery Services-valv. Dessutom kan ett Recovery Services-valv ha privata slutpunkter för det i flera virtuella nätverk. Du kan dock skapa högst 12 privata slutpunkter för ett valv.

En privat slutpunkt för ett valv använder 10 privata IP-adresser och antalet kan öka med tiden. Se till att du har tillräckligt med IP-adresser tillgängliga när du skapar privata slutpunkter.

Privata slutpunkter för Azure Backup inkluderar inte åtkomst till Microsoft Entra-ID. Se till att du aktiverar åtkomsten så att IP-adresser och FQDN:er som krävs för att Microsoft Entra-ID ska fungera i en region har utgående åtkomst i tillåtet tillstånd i det skyddade nätverket när du säkerhetskopierar databaser på virtuella Azure-datorer och säkerhetskopierar med MARS-agenten. Du kan också använda NSG-taggar och Azure Firewall-taggar för att tillåta åtkomst till Microsoft Entra-ID, i förekommande fall.

Du måste registrera om Recovery Services-resursprovidern med prenumerationen om du har registrerat den före den 1 maj 2020. Om du vill registrera providern igen går du till din prenumeration i Azure Portal> resursprovidern och väljer sedan Microsoft.RecoveryServices>Re-register.

Du kan skapa DNS mellan prenumerationer.

Du kan skapa en sekundär privat slutpunkt före eller efter att du har skyddat objekt i valvet. Lär dig hur du återställer till ett privat slutpunktsaktiverat valv mellan regioner.

Rekommenderade scenarier och scenarier som stöds

Även om privata slutpunkter är aktiverade för valvet används de för säkerhetskopiering och återställning av SQL- och SAP HANA-arbetsbelastningar på en virtuell Azure-dator, endast MARS-agentsäkerhetskopiering och DPM. Du kan också använda valvet för säkerhetskopiering av andra arbetsbelastningar (de kräver dock inte privata slutpunkter). Förutom säkerhetskopiering av SQL- och SAP HANA-arbetsbelastningar och säkerhetskopiering med MARS-agenten används även privata slutpunkter för att utföra filåterställning för säkerhetskopiering av virtuella Azure-datorer.

I följande tabell visas scenarier och rekommendationer:

| Scenario | Rekommendation |

|---|---|

| Säkerhetskopiering av arbetsbelastningar i virtuella Azure-datorer (SQL, SAP HANA), säkerhetskopiering med MARS-agent, DPM-server. | Användning av privata slutpunkter rekommenderas för att tillåta säkerhetskopiering och återställning utan att behöva lägga till ip-adresser/FQDN:er för Azure Backup eller Azure Storage från dina virtuella nätverk. I det scenariot kontrollerar du att virtuella datorer som är värdar för SQL-databaser kan nå Microsoft Entra-IP-adresser eller FQDN:er. |

| Säkerhetskopiering av virtuell Azure-dator | Säkerhetskopiering av virtuella datorer kräver inte att du tillåter åtkomst till ip-adresser eller FQDN. Därför krävs inte privata slutpunkter för säkerhetskopiering och återställning av diskar. Filåterställning från ett valv som innehåller privata slutpunkter skulle dock begränsas till virtuella nätverk som innehåller en privat slutpunkt för valvet. När du använder ohanterade ACL-diskar kontrollerar du att lagringskontot som innehåller diskarna ger åtkomst till betrodda Microsoft-tjänster om det är ACL'ed. |

| Säkerhetskopiering av Azure Files | Azure Files-säkerhetskopior lagras i det lokala lagringskontot. Därför krävs inte privata slutpunkter för säkerhetskopiering och återställning. |

| Vnet har ändrats för privat slutpunkt i valvet och den virtuella datorn | Stoppa säkerhetskopieringsskyddet och konfigurera säkerhetskopieringsskydd i ett nytt valv med privata slutpunkter aktiverade. |

Kommentar

Privata slutpunkter stöds endast med DPM-server 2022, MABS v4 och senare.

Skillnad i nätverksanslutningar för privata slutpunkter

Som nämnts ovan är privata slutpunkter särskilt användbara för säkerhetskopiering av arbetsbelastningar (SQL, SAP HANA) på virtuella Azure-datorer och MARS-agentsäkerhetskopior.

I alla scenarier (med eller utan privata slutpunkter) gör både arbetsbelastningstilläggen (för säkerhetskopiering av SQL- och SAP HANA-instanser som körs i virtuella Azure-datorer) och MARS-agenten anslutningsanrop till Microsoft Entra-ID (till FQDN som nämns i avsnitten 56 och 59 i Microsoft 365 Common och Office Online).

När arbetsbelastningstillägget eller MARS-agenten är installerat för Recovery Services-valv utan privata slutpunkter, krävs även anslutning till följande domäner förutom dessa anslutningar:

| Tjänst | Domännamn | Port |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Tillåt åtkomst till FQDN enligt avsnitten 56 och 59 enligt den här artikeln. |

443 I förekommande fall |

När arbetsbelastningstillägget eller MARS-agenten har installerats för Recovery Services-valv med en privat slutpunkt, kommuniceras följande slutpunkter:

| Tjänst | Domännamn | Port |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Tillåt åtkomst till FQDN enligt avsnitten 56 och 59 enligt den här artikeln. |

443 I förekommande fall |

Kommentar

I texten ovan <geo> refererar till regionkoden (till exempel eus för USA, östra och ne för Europa, norra). Se följande listor för regionskoder:

För ett Recovery Services-valv med en privat slutpunktskonfiguration bör namnmatchningen för FQDN :erna (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) returnera en privat IP-adress. Detta kan uppnås med hjälp av:

- Azure DNS Private Zones

- Anpassad DNS

- DNS-poster i värdfiler

- Villkorliga vidarebefordrare till Azure DNS/Azure Privat DNS-zoner.

De privata IP-mappningarna för lagringskontot visas i den privata slutpunkt som skapats för Recovery Services-valvet. Vi rekommenderar att du använder Azure Privat DNS-zoner eftersom DNS-posterna för blobar och köer sedan kan hanteras av Azure. När nya lagringskonton allokeras för valvet läggs DNS-posten för deras privata IP automatiskt till i bloben eller kön i Azure Privat DNS zoner.

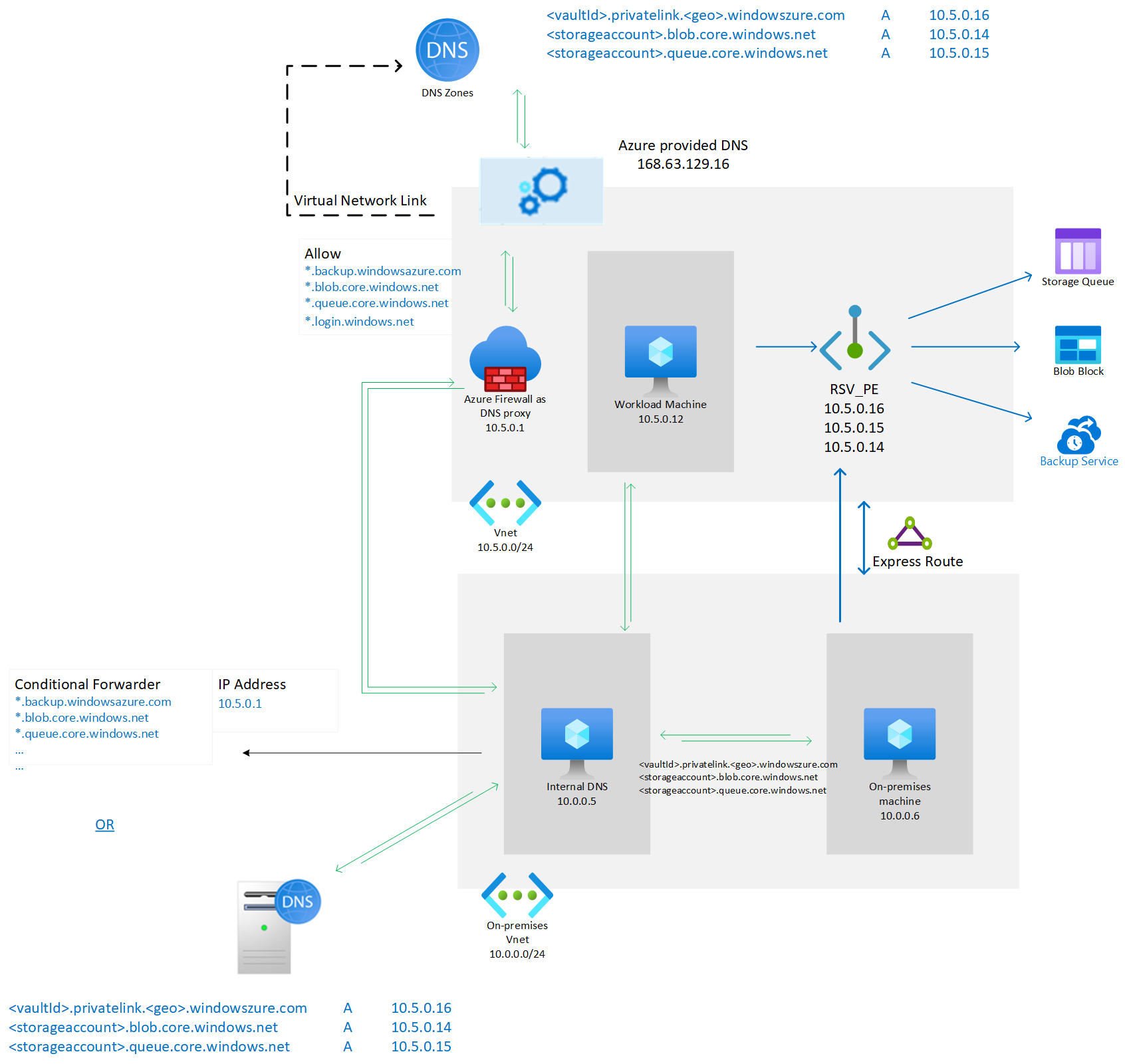

Om du har konfigurerat en DNS-proxyserver med hjälp av proxyservrar eller brandväggar från tredje part måste ovanstående domännamn tillåtas och omdirigeras till en anpassad DNS (som har DNS-poster för ovanstående FQDN) eller till 168.63.129.16 i det virtuella Azure-nätverket som har privata DNS-zoner länkade till den.

I följande exempel visas Azure-brandväggen som används som DNS-proxy för att omdirigera domännamnsfrågorna för Recovery Services-valv, blob, köer och Microsoft Entra-ID till 168.63.129.16.

Mer information finns i Skapa och använda privata slutpunkter.

Nätverksanslutning för valv med privata slutpunkter

Den privata slutpunkten för Recovery Services är associerad med ett nätverksgränssnitt (NIC). För att privata slutpunktsanslutningar ska fungera måste all trafik för Azure-tjänsten omdirigeras till nätverksgränssnittet. Du kan uppnå detta genom att lägga till DNS-mappning för privat IP som är associerad med nätverksgränssnittet mot url:en för tjänsten/blob/kön.

När tilläggen för säkerhetskopiering av arbetsbelastningar installeras på den virtuella datorn som är registrerade i ett Recovery Services-valv med en privat slutpunkt, försöker tillägget ansluta till den privata URL:en för Azure Backup-tjänsterna <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.com.

Om den privata URL:en inte matchar försöker den offentliga URL:en <azure_backup_svc>.<geo>.backup.windowsazure.com. Om den offentliga nätverksåtkomsten för Recovery Services-valvet har konfigurerats till Tillåt från alla nätverk tillåter Recovery Services-valvet begäranden som kommer från tillägget via offentliga URL:er. Om den offentliga nätverksåtkomsten för Recovery Services-valvet har konfigurerats till Neka nekar Recovery Services-valvet begäranden som kommer från tillägget via offentliga URL:er.

Kommentar

I ovanstående domännamn <geo> bestämmer du regionkoden (till exempel eus för USA, östra och ne för Europa, norra). Mer information om regionkoderna finns i följande lista:

Dessa privata URL:er är specifika för valvet. Endast tillägg och agenter som är registrerade i valvet kan kommunicera med Azure Backup-tjänsten via dessa slutpunkter. Om den offentliga nätverksåtkomsten för Recovery Services-valvet har konfigurerats till Neka begränsar detta de klienter som inte körs i det virtuella nätverket från att begära säkerhetskopierings- och återställningsåtgärder i valvet. Vi rekommenderar att åtkomsten till det offentliga nätverket är inställd på Neka tillsammans med konfiguration av privata slutpunkter. När tillägget och agenten försöker med den privata URL:en först *.privatelink.<geo>.backup.windowsazure.com ska DNS-matchningen för URL:en returnera motsvarande privata IP-adress som är associerad med den privata slutpunkten.

Det finns flera lösningar för DNS-matchning:

- Azure DNS Private Zones

- Anpassad DNS

- DNS-poster i värdfiler

- Villkorliga vidarebefordrare till Azure DNS/Azure Privat DNS-zoner.

När den privata slutpunkten för Recovery Services-valv skapas via Azure Portal med alternativet Integrera med privat DNS-zon skapas de nödvändiga DNS-posterna för privata IP-adresser för Azure Backup-tjänsterna (*.privatelink.<geo>backup.windowsazure.com) automatiskt när resursen allokeras. I andra lösningar måste du skapa DNS-posterna manuellt för dessa FQDN:er i den anpassade DNS:en eller i värdfilerna.

För manuell hantering av DNS-poster efter den virtuella datorns identifiering för kommunikationskanal – blob eller kö, se DNS-poster för blobar och köer (endast för anpassade DNS-servrar/värdfiler) efter den första registreringen. Manuell hantering av DNS-poster efter den första säkerhetskopieringen för lagringskontoblob för säkerhetskopiering finns i DNS-poster för blobar (endast för anpassade DNS-servrar/värdfiler) efter den första säkerhetskopieringen.

De privata IP-adresserna för FQDN finns i FÖNSTRET DNS-konfiguration för den privata slutpunkt som skapats för Recovery Services-valvet.

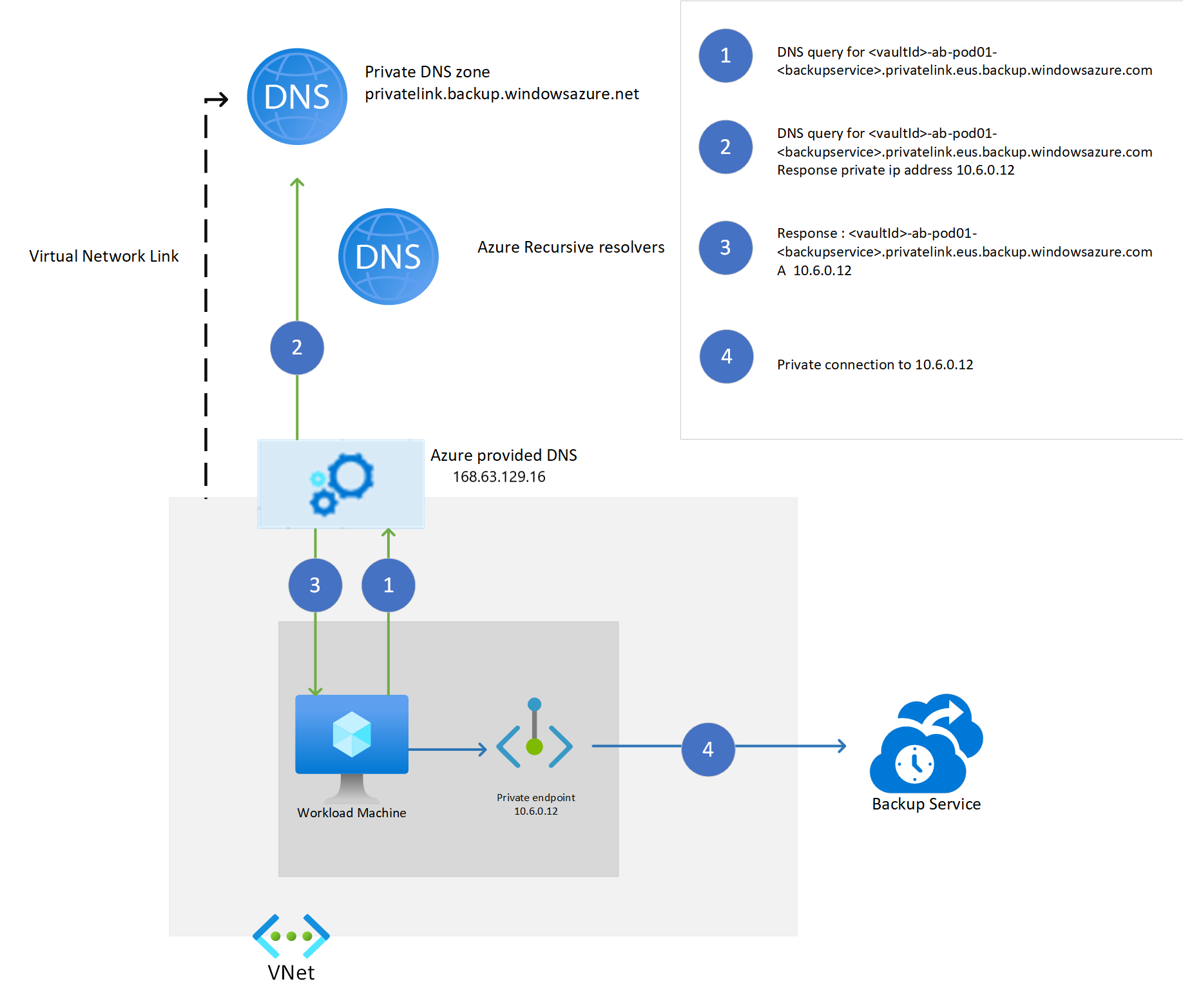

Följande diagram visar hur lösningen fungerar när du använder en privat DNS-zon för att lösa dessa privata tjänst-FQDN:er.

Arbetsbelastningstillägget som körs på en virtuell Azure-dator kräver anslutning till minst två slutpunkter för lagringskonton – det första används som kommunikationskanal (via kömeddelanden) och det andra för lagring av säkerhetskopierade data. MARS-agenten kräver åtkomst till minst en lagringskontoslutpunkt som används för att lagra säkerhetskopierade data.

För ett privat slutpunktsaktiverat valv skapar Azure Backup-tjänsten en privat slutpunkt för dessa lagringskonton. Detta förhindrar att nätverkstrafik som är relaterad till Azure Backup (kontrollplanstrafik till tjänst och säkerhetskopiering av data till lagringsblob) lämnar det virtuella nätverket. Förutom Azure Backup-molntjänsterna kräver arbetsbelastningstillägget och agenten anslutning till Azure Storage-kontona och Microsoft Entra-ID:t.

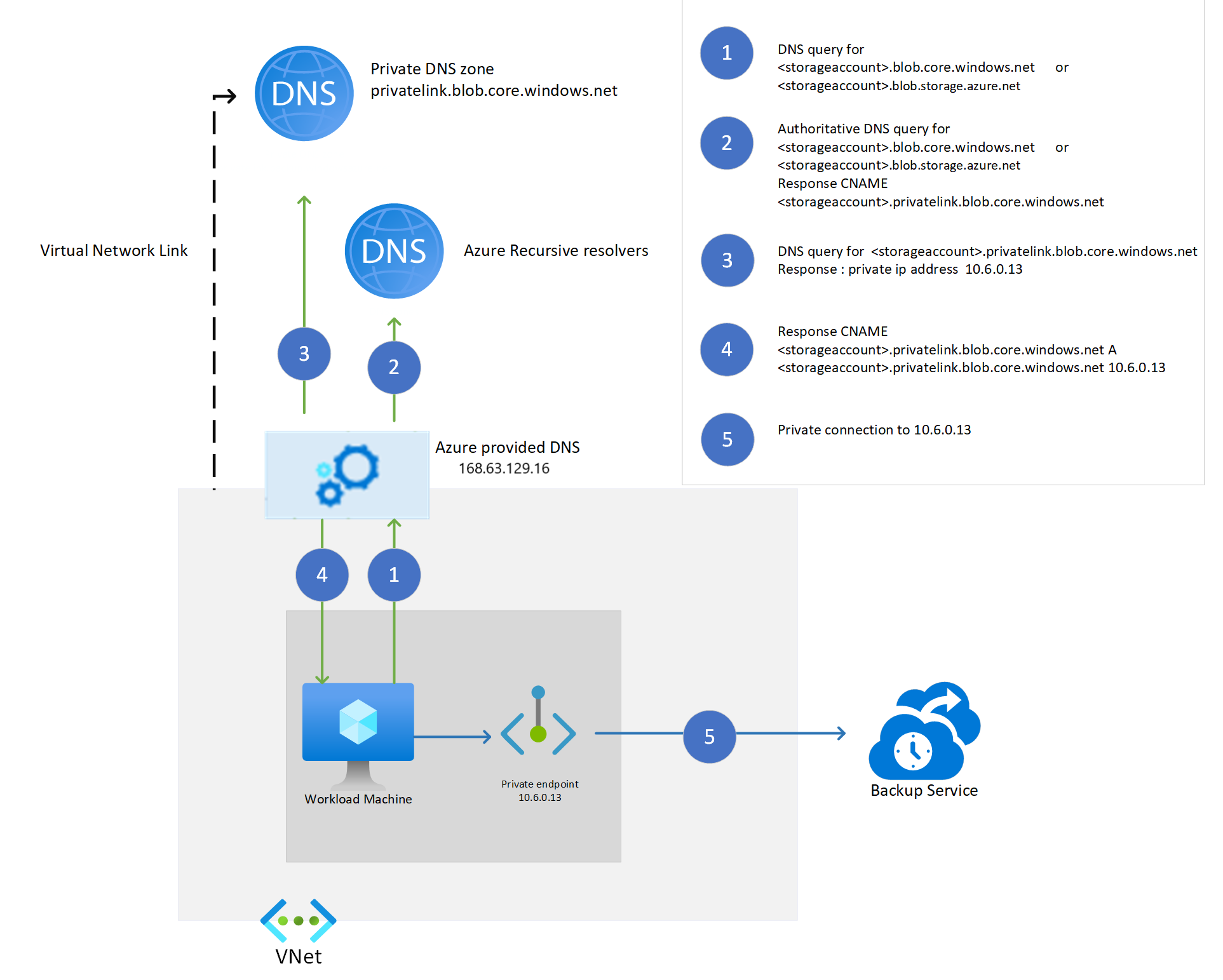

Följande diagram visar hur namnmatchningen fungerar för lagringskonton med hjälp av en privat DNS-zon.

Följande diagram visar hur du kan återställa mellan regioner via privat slutpunkt genom att replikera den privata slutpunkten i en sekundär region. Lär dig hur du återställer till ett privat slutpunktsaktiverat valv mellan regioner.

Nästa steg

- Lär dig hur du konfigurerar och hanterar privata slutpunkter för Azure Backup.