Designarkitektur för Azure Bastion

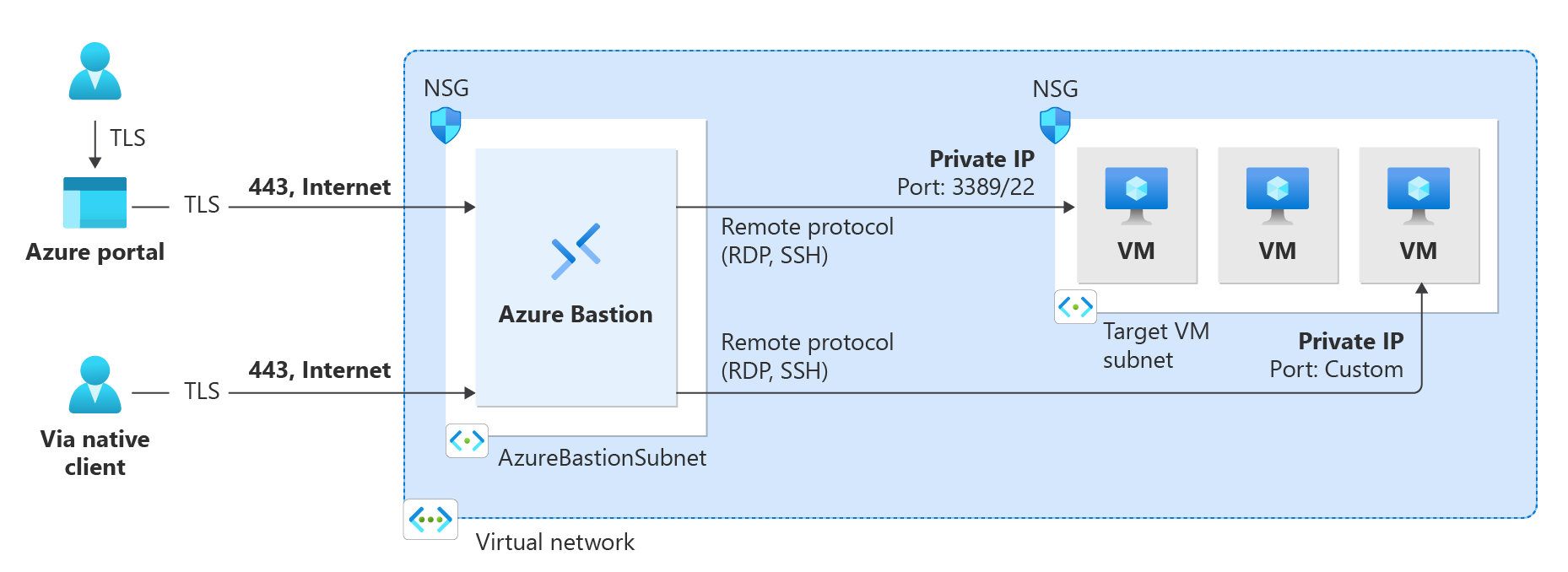

Azure Bastion erbjuder flera distributionsarkitekturer, beroende på de valda SKU-konfigurationerna och alternativkonfigurationerna. För de flesta SKU:er distribueras Bastion till ett virtuellt nätverk och stöder peering för virtuella nätverk. Mer specifikt hanterar Azure Bastion RDP/SSH-anslutning till virtuella datorer som skapats i de lokala eller peer-kopplade virtuella nätverken.

RDP och SSH är några av de grundläggande sätten att ansluta till dina arbetsbelastningar som körs i Azure. Att exponera RDP/SSH-portar via Internet är inte önskvärt och ses som en betydande hotyta. Detta beror ofta på protokollsårbarheter. Om du vill innehålla den här hotytan kan du distribuera skyddsvärdar (även kallade jump-servers) på den offentliga sidan av perimeternätverket. Bastion-värdservrar är utformade och konfigurerade för att klara attacker. Bastion-servrar ger också RDP- och SSH-anslutning till arbetsbelastningarna som sitter bakom bastionen och även längre in i nätverket.

Den SKU som du väljer när du distribuerar Bastion avgör arkitekturen och de tillgängliga funktionerna. Du kan uppgradera till en högre SKU för att stödja fler funktioner, men du kan inte nedgradera en SKU efter distributionen. Vissa arkitekturer, till exempel Endast privat och Utvecklar-SKU, måste konfigureras vid tidpunkten för distributionen.

Distribution – Grundläggande SKU och högre

När du arbetar med Basic SKU eller senare använder Bastion följande arkitektur och arbetsflöde.

- Bastion-värden distribueras i det virtuella nätverket som innehåller undernätet AzureBastionSubnet som har minst /26 prefix.

- Användaren ansluter till Azure-portalen med valfri HTML5-webbläsare och väljer den virtuella dator som ska anslutas till. En offentlig IP-adress krävs inte på den virtuella Azure-datorn.

- RDP/SSH-sessionen öppnas i webbläsaren med ett enda klick.

För vissa konfigurationer kan användaren ansluta till den virtuella datorn via den interna operativsystemklienten.

Konfigurationssteg finns i:

- Distribuera Bastion automatiskt – endast grundläggande SKU

- Distribuera Bastion med manuellt angivna inställningar

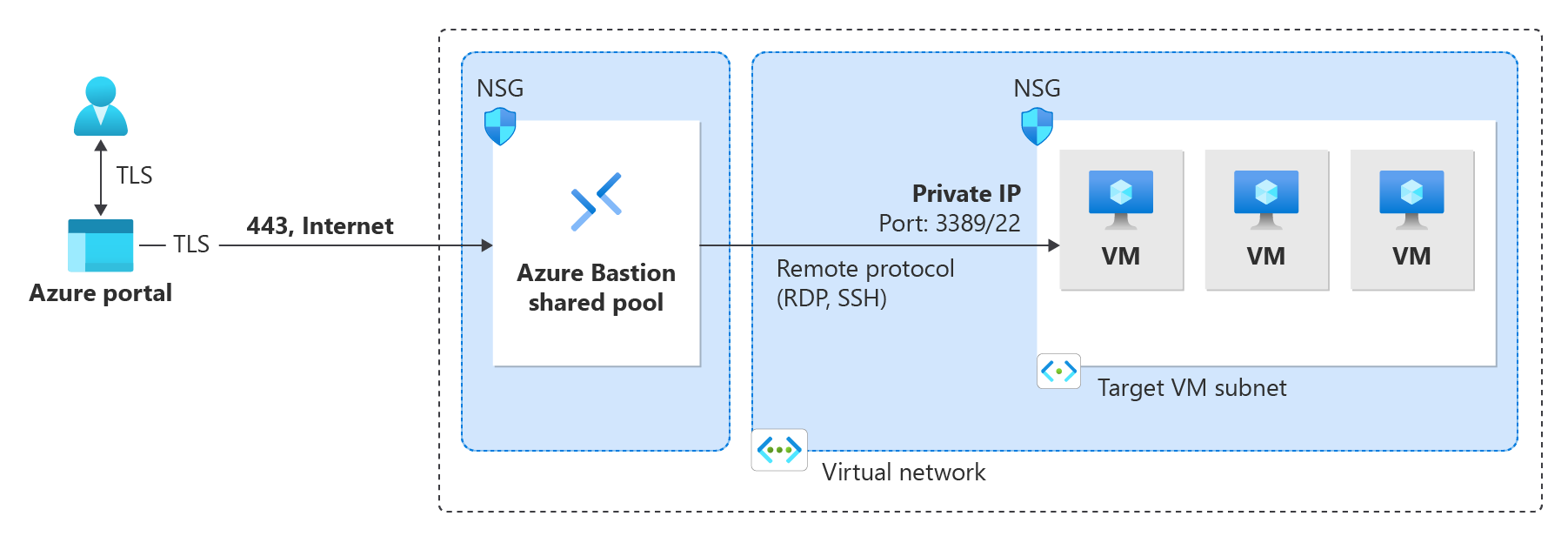

Distribution – Utvecklar-SKU

Bastion Developer SKU är en kostnadsfri, enkel SKU. Den här SKU:n är perfekt för Dev/Test-användare som vill ansluta säkert till sina virtuella datorer, men inte behöver ytterligare Bastion-funktioner eller värdskalning. Med utvecklar-SKU:n kan du ansluta till en virtuell Azure-dator i taget direkt via den virtuella datorns anslutningssida.

När du distribuerar Bastion med utvecklar-SKU:n skiljer sig distributionskraven från när du distribuerar med andra SKU:er. När du skapar en skyddsvärd distribueras vanligtvis en värd till AzureBastionSubnet i ditt virtuella nätverk. Bastion-värden är dedikerad för din användning. När du använder utvecklar-SKU:n distribueras inte en skyddsvärd till ditt virtuella nätverk och du behöver inget AzureBastionSubnet. Developer SKU Bastion-värden är dock inte en dedikerad resurs. I stället är det en del av en delad pool.

Eftersom skyddsresursen Developer SKU inte är dedikerad är funktionerna för utvecklar-SKU:n begränsade. Se avsnittet SKU för Bastion-konfigurationsinställningar för funktioner som anges av SKU. Du kan alltid uppgradera Developer SKU till en högre SKU om du behöver stöd för fler funktioner. Se Uppgradera en SKU.

Mer information om utvecklar-SKU finns i Distribuera Azure Bastion – Developer SKU.

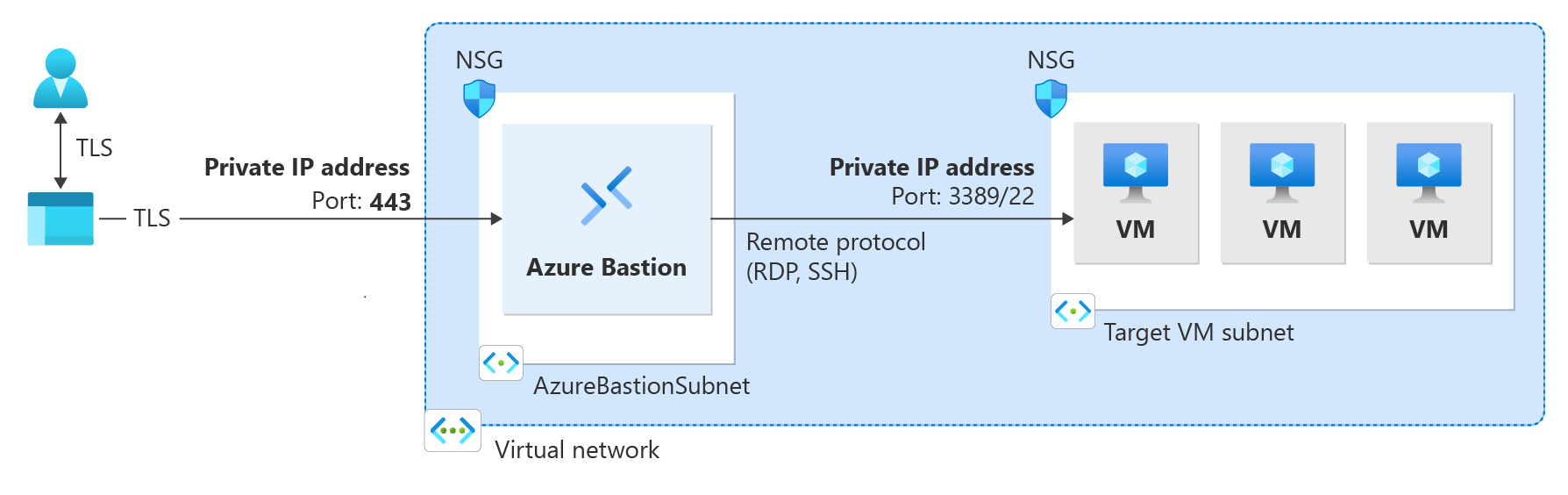

Distribution – endast privat (förhandsversion)

Privata Bastion-distributioner låser arbetsbelastningar från slutpunkt till slutpunkt genom att skapa en distribution som inte kan dirigeras via Internet av Bastion som endast tillåter åtkomst till privata IP-adresser. Endast privata Bastion-distributioner tillåter inte anslutningar till bastionsvärden via offentlig IP-adress. En vanlig Azure Bastion-distribution gör det däremot möjligt för användare att ansluta till skyddsvärden med hjälp av en offentlig IP-adress.

Diagrammet visar bastionens privata distributionsarkitektur. En användare som är ansluten till Azure via privat ExpressRoute-peering kan på ett säkert sätt ansluta till Bastion med hjälp av skyddsvärdens privata IP-adress. Bastion kan sedan upprätta anslutningen via en privat IP-adress till en virtuell dator som finns i samma virtuella nätverk som bastionsvärden. I en privat Bastion-distribution tillåter Bastion inte utgående åtkomst utanför det virtuella nätverket.

Överväganden:

Bastion endast privat konfigureras vid tidpunkten för distributionen och kräver Premium SKU-nivån.

Du kan inte ändra från en vanlig Bastion-distribution till en privat distribution.

Om du vill distribuera Bastion endast privat till ett virtuellt nätverk som redan har en Bastion-distribution tar du först bort Bastion från det virtuella nätverket och distribuerar sedan Bastion tillbaka till det virtuella nätverket som privat. Du behöver inte ta bort och återskapa AzureBastionSubnet.

Om du vill skapa en privat anslutning från slutpunkt till slutpunkt ansluter du med den interna klienten i stället för att ansluta via Azure-portalen.

Om klientdatorn är lokal och inte Azure måste du distribuera en ExpressRoute eller VPN och aktivera IP-baserad anslutning på Bastion-resursen

Mer information om privata distributioner finns i Distribuera Bastion som endast privat.