Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

GÄLLER FÖR: SDK v4

Azure AI Bot Service krypterar automatiskt dina data när de sparas i molnet för att skydda data och uppfylla organisationens säkerhets- och efterlevnadsåtaganden.

Kryptering och dekryptering är transparenta, vilket innebär att kryptering och åtkomst hanteras åt dig. Dina data skyddas som standard och du behöver inte ändra din kod eller dina program för att utnyttja krypteringen.

Om hantering av krypteringsnycklar

Som standard använder din prenumeration krypteringsnycklar som hanteras av Microsoft. Du kan hantera robotresursen med dina egna nycklar som kallas kundhanterade nycklar. Kundhanterade nycklar ger större flexibilitet att skapa, rotera, inaktivera och återkalla åtkomstkontroller till azure AI Bot Service-arkiven. Du kan också granska krypteringsnycklarna som används för att skydda dina data.

Vid kryptering av data använder Azure AI Bot Service två nivåer av kryptering. Om kundhanterade nycklar inte är aktiverade är båda nycklarna Microsoft-hanterade nycklar. När kundhanterade nycklar är aktiverade krypteras data med både den kundhanterade nyckeln och en Microsoft-hanterad nyckel.

Kundhanterade nycklar med Azure Key Vault

Om du vill använda funktionen kundhanterade nycklar måste du lagra och hantera nycklar i Azure Key Vault. Du kan antingen skapa egna nycklar och lagra dem i ett nyckelvalv, eller så kan du använda Azure Key Vault-API:erna för att generera nycklar. Din Azure Bot-resurs och nyckelvalvet måste finnas i samma Microsoft Entra-ID-klientorganisation, men de kan finnas i olika prenumerationer. Mer information om Azure Key Vault finns i Vad är Azure Key Vault?.

När du använder en kundhanterad nyckel krypterar Azure AI Bot Service dina data i lagringen. Om åtkomsten till den nyckeln återkallas eller om nyckeln tas bort kan roboten inte använda Azure AI Bot Service för att skicka eller ta emot meddelanden, och du kommer inte att kunna komma åt eller redigera konfigurationen av din robot i Azure-portalen.

När du skapar en Azure Bot-resurs via portalen genererar Azure ett app-ID och ett lösenord, men lagrar dem inte i Azure Key Vault. Du kan använda Key Vault med Azure AI Bot Service. Mer information finns i Konfigurera webbappen att ansluta till Key Vault. Ett exempel på hur du lagrar och hämtar hemligheter med Key Vault finns i Snabbstart: Azure Key Vault hemligt klientbibliotek för .NET (SDK v4).

Viktigt!

Azure AI Bot Service-teamet kan inte återställa en kundhanterad krypteringsnyckelrobot utan åtkomst till nyckeln.

Vilka data krypteras?

Azure AI Bot Service lagrar kunddata om boten, de kanaler den använder, konfigurationsinställningar som utvecklaren har satt, och vid behov en dokumentation av för närvarande aktiva konversationer. I mindre än 24 timmar lagrar den också meddelanden som skickas via direktrads- eller webbchattkanalerna och eventuella bifogade filer som laddats upp.

Alla kunddata krypteras med två krypteringslager i Azure AI Bot Service. antingen med Microsofts hanterade krypteringsnycklar eller Microsoft och kundhanterade krypteringsnycklar. Azure AI Bot Service krypterar tillfälligt lagrade data med hjälp av De Microsoft-hanterade krypteringsnycklarna och krypterar, beroende på konfigurationen av Azure Bot-resursen, mer långsiktiga data med hjälp av antingen Microsoft- eller kundhanterade krypteringsnycklar.

Anmärkning

Eftersom Azure AI Bot Service finns för att ge kunderna möjlighet att leverera meddelanden till och från användare på andra tjänster utanför Azure AI Bot Service utökas inte krypteringen till dessa tjänster. Det innebär att under Azure AI Bot Service-kontroll lagras data krypterade enligt riktlinjerna i den här artikeln. Men när du lämnar tjänsten för att leverera till en annan tjänst dekrypteras data och skickas sedan med TLS 1.2-kryptering till måltjänsten.

Så här konfigurerar du din Azure Key Vault-instans

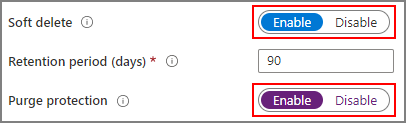

Om du använder kundhanterade nycklar med Azure AI Bot Service måste du aktivera två egenskaper för den Azure Key Vault-instans som du planerar att använda för att vara värd för dina krypteringsnycklar: Mjuk borttagning och rensningsskydd. Dessa funktioner säkerställer att om nyckeln av någon anledning tas bort av misstag kan du återställa den. Mer information om skydd mot mjuk borttagning och rensning finns i översikten över mjuk borttagning av Azure Key Vault.

Om du använder en befintlig Azure Key Vault-instans kan du kontrollera att dessa egenskaper är aktiverade genom att titta på Egenskaper-avsnittet på Azure-portalen. Om någon av dessa egenskaper inte är aktiverade kan du läsa avsnittet Nyckelvalv i Så här aktiverar du skydd för mjuk borttagning och rensning.

Ge Azure AI Bot Service åtkomst till ett nyckelvalv

För att Azure AI Bot Service ska ha åtkomst till nyckelvalvet som du skapade för det här ändamålet måste en åtkomstprincip anges, vilket ger tjänstens huvudkonto för Azure AI Bot Service den nuvarande uppsättningen av behörigheter. Mer information om Azure Key Vault, inklusive hur du skapar ett nyckelvalv, finns i Om Azure Key Vault.

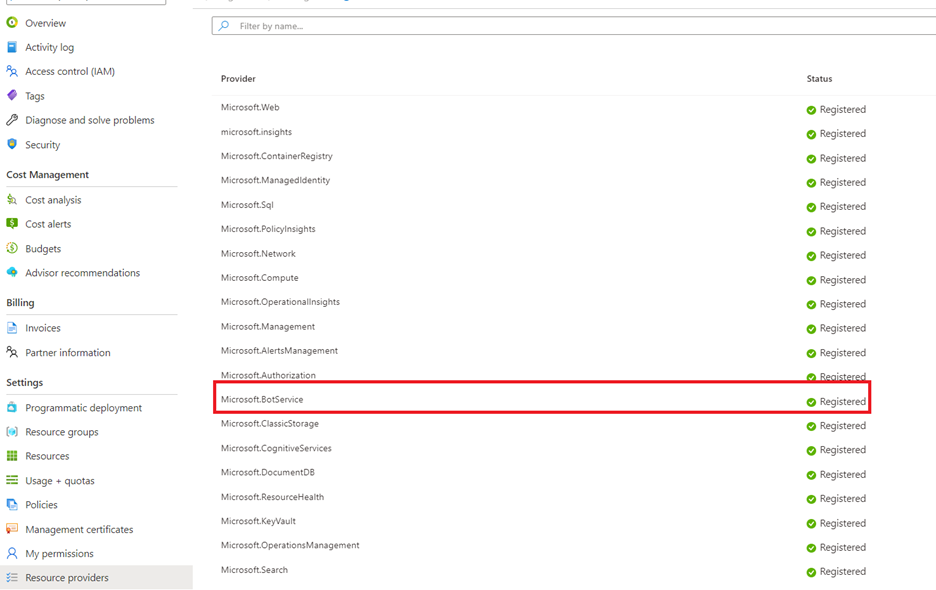

Registrera Azure AI Bot Service-resursleverantören för ditt abonnemang som innehåller nyckelvalvet.

- Gå till Azure-portalen.

- Öppna bladet Prenumerationer och välj den prenumeration som innehåller nyckelvalvet.

- Öppna bladet Resursprovidrar och registrera resursprovidern Microsoft.BotService .

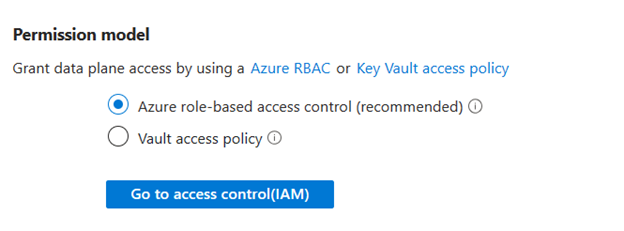

Azure Key Vault stöder två behörighetsmodeller: Rollbaserad åtkomstkontroll i Azure (RBAC) eller åtkomstprincip för valv. Du kan välja att använda någon av behörighetsmodellerna. Se till att brandväggar och virtuella nätverk på bladet Nätverk i Key Vault är inställt på Tillåt offentlig åtkomst från alla nätverk i det här steget. Se dessutom till att operatorn har beviljats behörigheten Nyckelhanteringsåtgärder.

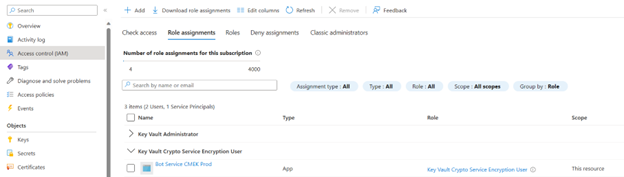

Så här konfigurerar du Azure RBAC-behörighetsmodellen i ditt nyckelvalv:

- Öppna bladet Nyckelvalv och välj ditt nyckelvalv.

- Gå till bladet Åtkomstkontroll (IAM) och tilldela rollen Key Vault Crypto Service Encryption User till Bot Service CMEK Prod. Endast en användare med rollen prenumerationsägare kan göra den här ändringen.

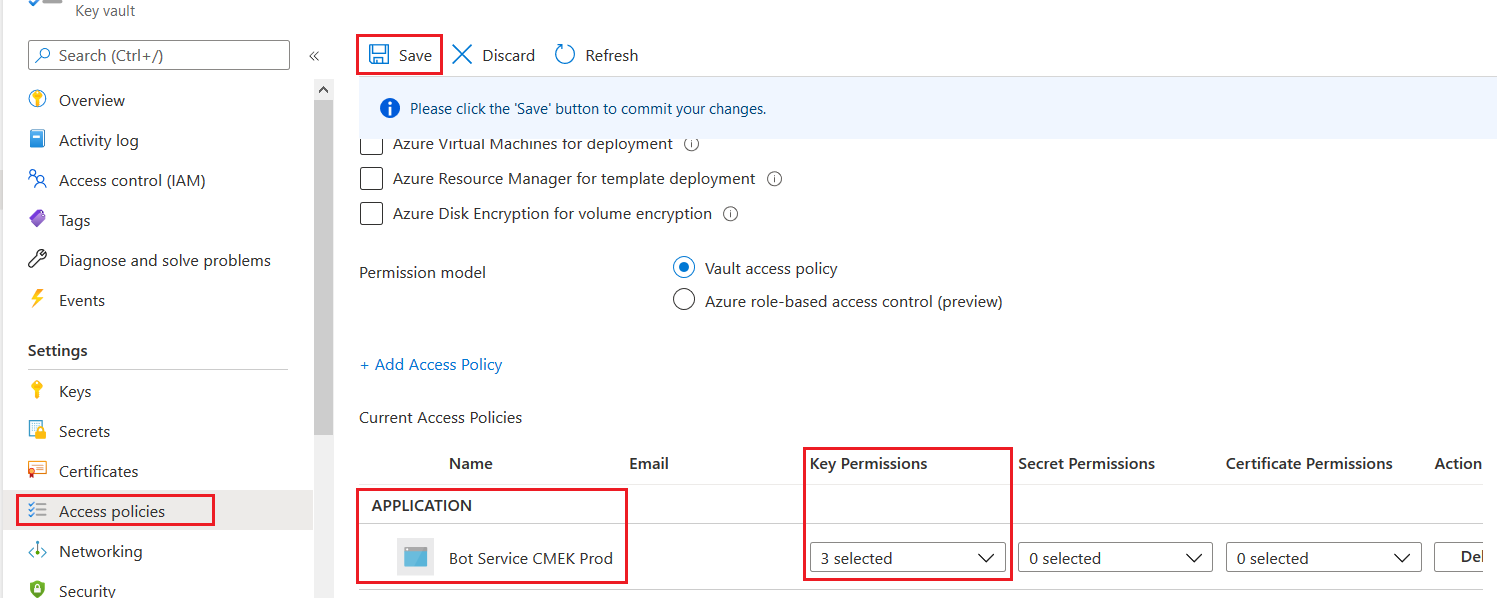

För att konfigurera åtkomstpolicybehörighetsmodellen i nyckelvalvet:

- Öppna bladet Nyckelvalv och välj ditt nyckelvalv.

- Lägg till Bot Service CMEK Prod-programmet som en åtkomstprincip och tilldela det följande behörigheter:

- Hämta (från nyckelhanteringsoperationer)

- Avkoda nyckel (från kryptografiska operationer)

- Inslut nyckel (från kryptografiska operationer)

- Välj Spara för att spara alla ändringar som du har gjort.

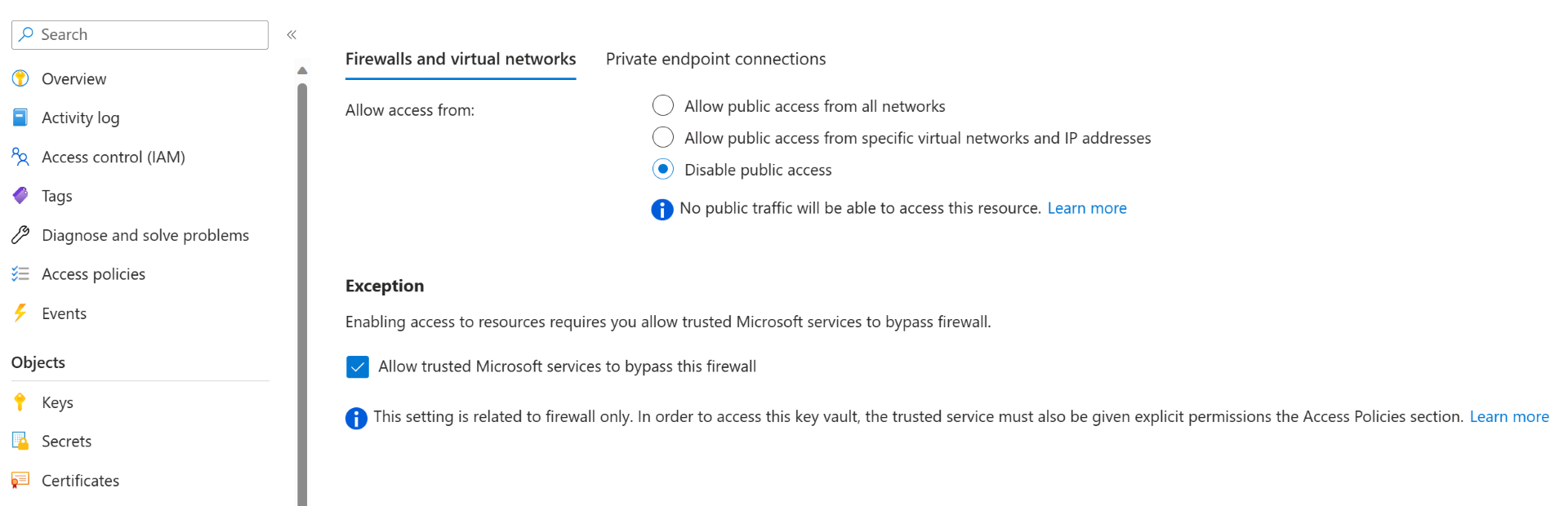

Tillåt att Key Vault kringgår brandväggen.

- Öppna bladet Nyckelvalv och välj ditt nyckelvalv.

- Öppna bladet Nätverk och gå till fliken Brandväggar och virtuella nätverk .

- Om Tillåt åtkomst från är inställt på Inaktivera offentlig åtkomst kontrollerar du att Tillåt betrodda Microsoft-tjänster att kringgå den här brandväggen har valts.

- Välj Spara för att spara alla ändringar som du har gjort.

Aktivera kundhanterade nycklar

Följ dessa steg för att kryptera din robot med en kundhanterad krypteringsnyckel:

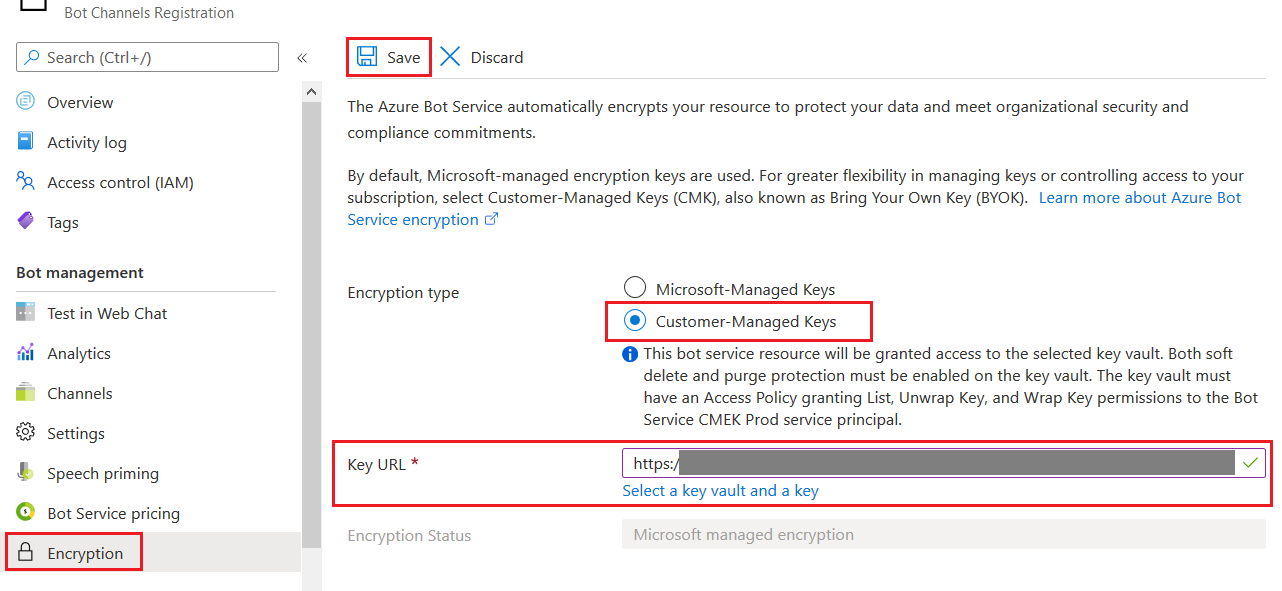

Öppna resursbladet för din Azure Bot.

Öppna bladet Kryptering för roboten och välj Customer-Managed Nycklar som krypteringstyp.

Ange antingen nyckelns fullständiga URI, inklusive version, eller klicka på Välj ett nyckelvalv och en nyckel för att hitta nyckeln.

Klicka på Spara överst på bladet.

När de här stegen har slutförts startar Azure AI Bot Service krypteringsprocessen, vilket kan ta upp till 24 timmar att slutföra. Roboten fungerar fortfarande under den här tidsperioden.

Rotera kundhanterade nycklar

Om du vill rotera en kundhanterad krypteringsnyckel måste du uppdatera Azure AI Bot Service-resursen för att använda den nya URI:n för den nya nyckeln (eller den nya versionen av den befintliga nyckeln).

Eftersom omkryptering med den nya nyckeln sker asynkront kontrollerar du att den gamla nyckeln förblir tillgänglig så att data kan fortsätta att dekrypteras. annars kan roboten sluta fungera. Du bör behålla den gamla nyckeln i minst en vecka.

Återkalla åtkomst till kundhanterade nycklar

Om du vill återkalla åtkomsten tar du bort åtkomstprincipen för tjänsten Bot Service CMEK Prod från nyckelvalvet.

Anmärkning

Om du återkallar åtkomsten bryts de flesta funktioner som är associerade med roboten. Inaktivera funktionen för kundhanterade nycklar genom att inaktivera funktionen innan du återkallar åtkomsten för att säkerställa att roboten kan fortsätta att fungera.

Nästa steg

Läs mer om Azure Key Vault