Designguide för Azure VMware Solution accelerator network

Den här guiden beskriver nätverksdesign för Azure VMware Solution-acceleratorn för landningszoner. Den omfattar fyra designområden:

Anslut ivity med lokala datacenter. Anslut ivity between Azure VMware Solution private clouds and on-premises sites supports a broad set of use cases: HCX migrations, hybrid applications, and remote vCenter or NSX-T Data Center administration. Azure VMware Solution stöder flera alternativ för hybridanslutning, inklusive Azure ExpressRoute-kretsar och internetbaserade virtuella privata IPSec-nätverk.

Anslut ivity med virtuella Azure-nätverk. Azure VMware Solution körs på VMware vSphere-kluster utan operativsystem som kan anslutas till interna virtuella Azure-nätverk via Azure ExpressRoute. Med ExpressRoute-anslutningar mellan privata Azure VMware Solution-moln och virtuella Azure-nätverk kan du skapa program som sträcker sig över de två miljöerna eller använda virtuella jump box-datorer i Azure för att logga in på vCenter (vSphere Client) och NSX-T Manager-konsolen i administrationssyfte.

Inkommande internetanslutning. Med inkommande internetanslutning kan program som körs på Azure VMware Solution exponeras för Internet via offentliga IP-adresser. Internetanslutna program publiceras nästan alltid via säkerhetsenheter (programleveranskontrollanter, brandväggar för webbprogram, nästa generations L3/L4-brandväggar och så vidare). Designbeslut om inkommande anslutningar styrs främst av placeringen av sådana enheter (i Azure VMware Solution eller i virtuella Azure-nätverk).

Utgående internetanslutning. Utgående Internetanslutning krävs när program som körs på Azure VMware Solution behöver åtkomst till offentliga slutpunkter. Vanliga användningsfall är att ladda ned programuppdateringar, använda offentliga webbplatser eller API:er och internetbläddring (till exempel när Azure VMware Solution används för att köra VDI-lösningar). Azure VMware Solution innehåller flera alternativ för att implementera utgående Internetanslutning. De kanske eller kanske inte förlitar sig på inbyggda Azure-resurser. Säkerhetskrav, till exempel brandvägg och vidarebefordran av proxy, driver vanligtvis designbeslut i det här området.

Azure VMware Solution tillhandahåller inbyggda funktioner för att uppfylla de vanligaste kraven i varje designområde, så du behöver inte distribuera fler Azure-resurser. Dessa inbyggda funktioner beskrivs i dokumentationen. I företagsscenarier är det dock vanligt att Azure VMware Solution ingår i en större infrastruktur som innehåller Azure-nätverkstjänster, till exempel Azure Firewall och Azure Application Gateway, eller virtuella nätverksinstallationer från tredje part. Den här guiden hjälper dig att utforma dessa mer avancerade lösningar.

För att kunna utforma avancerade nätverksarkitekturer för Azure VMware Solution behöver du en gedigen förståelse för grunderna för Azure VMware Solution-nätverk. Den här förståelsen är en förutsättning för att effektivt använda den här guiden.

Prioritering och beroenden för designområde

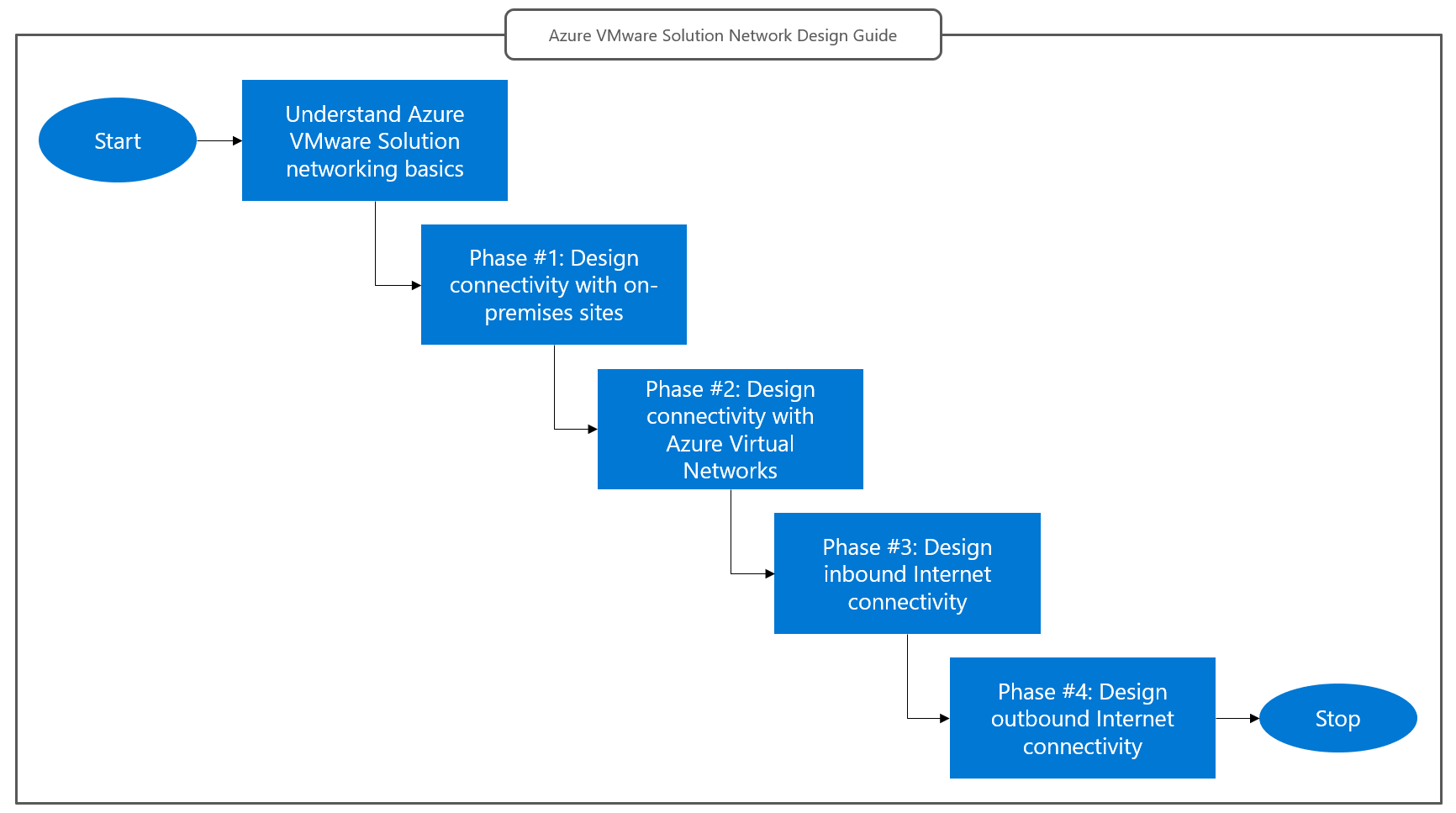

De fyra designområdena är inte oberoende av varandra. Designbeslut som fattas för ett område kan begränsa tillgängliga alternativ inom andra områden. Vi rekommenderar att du tar itu med de fyra områdena i den ordning som visas här:

Som du ser i föregående flödesschema rekommenderar vi följande fyrastegsmetod för nätverksdesign för Azure VMware Solution:

Utforma anslutningen till lokala datacenter först. De viktigaste besluten för detta område är:

- Vilken anslutningstjänst som ska användas mellan lokala platser och gränsen för Microsoft-nätverket (internet jämfört med ExpressRoute).

- Om trafik ska dirigeras direkt till Azure VMware Solution (rekommenderas) eller via virtuella enheter som körs i virtuella Azure-nätverk.

Läs Design fas 1: Anslut ivitet med lokala webbplatser för att lära dig vilka alternativ som Azure VMware Solution stöder och hur du väljer en.

Identifiera anslutningsalternativet för virtuella nätverk som är justerat efter designvalen i fas 1. Avgör om det behövs mer routning/säkerhetskonfiguration i virtuella Azure-nätverk. Det vanligaste kravet är brandväggsinspektion för trafik mellan Azure VMware Solution och inbyggda virtuella Azure-datorer. Läs Designfas 2: Anslutning till virtuella Azure-nätverk för att lära dig hur designbeslut för anslutning med lokala platser påverkar hur ett privat Azure VMware Solution-moln ansluter till virtuella Azure-nätverk.

Bestäm hur internetuppkopplade program som körs på Azure VMware Solution ska publiceras (inkommande internetanslutning). Azure VMware Solution stöder användning av offentliga IP-adresser som är associerade med virtuella enheter som körs i Azure VMware Solution eller virtuella installationer som körs i ett virtuellt Azure-nätverk. Båda alternativen kan användas oavsett vilka beslut som fattas för anslutning till lokala platser och virtuella Azure-nätverk under fas 1 och 2. Läs Designfas 3: Inkommande Internetanslutning för att lära dig mer om alternativen för inkommande Internetanslutning som Azure VMware Solution stöder och hur du väljer en.

Bestäm hur Azure VMware Solution-arbetsbelastningar ansluter till Internet (utgående Internetanslutning). Det här designbeslutet kan begränsas av de beslut du fattar för inkommande Internetanslutning under fas 3. Om du använder offentlig IP på NSX-T Data Center Edge för inkommande anslutning måste du också använda den för utgående anslutningar. Om inte är fler alternativ tillgängliga. Läs Designfas 4: Utgående Internetanslutning för att lära dig mer om alternativ som stöds och hur du väljer en.

Nästa steg

Lär dig mer om nödvändiga kunskaper som du behöver för att förstå de designområden som beskrivs i den här guiden.