Nätverksanslutning för Azure Arc-aktiverade SQL Managed Instance

Azure Arc-aktiverade datatjänster stöder två olika anslutningslägen. Direktanslutna och indirekt anslutna lägen distribuerar en Azure Arc-aktiverad SQL Managed Instance som körs på Azure Arc-aktiverade Kubernetes-kluster med ett Azure Arc-kontrollplan.

Arc-aktiverade datatjänstkomponenter är:

- Azure Arc-datastyrenhet

- Azure Arc Active Directory Connector

- Azure Arc-aktiverad SQL Managed Instance

Dessa komponenter kommunicerar med Azure Arc-slutpunkter, Active Directory-domänkontrollanter och DNS-servrar (Domain Name System) som körs lokalt och i andra molnmiljöer.

Den här artikeln beskriver nätverksarkitektur, designöverväganden och designrekommendationer för anslutning till Azure-kontrollplanet från en lokal eller annan molninfrastruktur. Du lär dig hur du hanterar och använder Arc-aktiverade datatjänster och en Arc-aktiverad SQL Managed Instance som körs på Arc-aktiverade Kubernetes-kluster i lokala och andra molnmiljöer.

Arkitektur

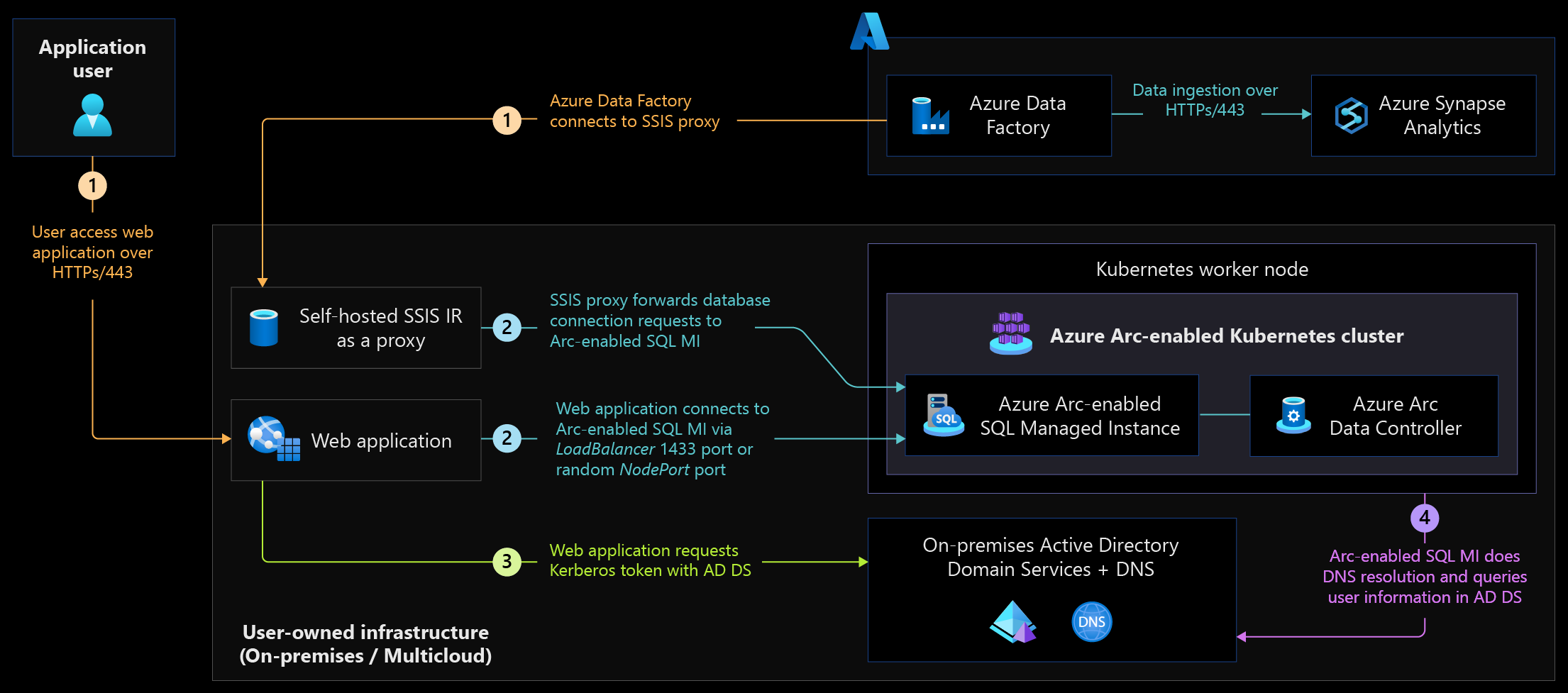

Följande diagram visar en Arc-aktiverad nätverksarkitektur för datatjänster som stöder direktanslutna och indirekt anslutna nätverkslägen.

Följande scenariodiagram visar ett exempel på olika konsumenttjänster som på ett säkert sätt kommer åt arc-aktiverade SQL Managed Instance.

Designöverväganden

Granska nätverkstopologin och anslutningsdesignområdet i Azure-landningszonerna för att justera Arc-aktiverade datatjänsters nätverksanslutning med organisationens antagna design för landningszoner.

Läs Nätverksanslutningen för Azure Arc-aktiverade Kubernetes för att förstå nätverksarkitektur och rekommendationer för att fatta rätt designbeslut för att distribuera och använda Arc-aktiverade datatjänster i Arc-aktiverade Kubernetes-kluster. Arc-aktiverade datatjänster använder Azure Arc-aktiverade Kubernetes-nätverksanslutningar för tjänstdistribution och drift.

Granska funktionen Arc-aktiverad datatjänsttillgänglighet efter anslutningsläge och nätverkskrav för Azure Arc-aktiverade datatjänster. Bestäm om direkt anslutet läge eller indirekt anslutet läge bäst överensstämmer med organisationens nätverkssäkerhetsprinciper för lokala nätverk eller andra molnleverantörer.

Direkt anslutet läge kräver en direkt anslutning till Azure och ger andra fördelar med den här anslutningen. Överväg de kompromisser som krävs för att aktivera den här direktanslutningen baserat på organisationens säkerhets- och efterlevnadskrav.

Beroende på var Det Arc-aktiverade Kubernetes-klustret körs bör du överväga att använda en Kubernetes LoadBalancer- eller NodePort-typ. Dessa tjänster exponerar Arc-aktiverade datatjänster som Data Controller och SQL Managed Instance. En lastbalanserare behåller samma portnummer över flera instanser medan nodporten kräver olika portnummer för varje Arc-aktiverad SQL Managed Instance.

För Arc-aktiverad SQL Managed Instance-tjänst bör du överväga att distribuera typer av lastbalanserare för programvara, till exempel MetalLB i lokala miljöer och interna lastbalanserare i molnbaserade miljöer. Lastbalanserare tillhandahåller konsekventa IP-adresser och SQL Server-portar som 1433 eller anpassade portar och belastningsutjämningsnoder i Kubernetes-klustret. Nod-IP-adresser ändras i kluster med automatisk skalning. De ger inte hög tillgänglighet när poddar flyttas från en Kubernetes-arbetsnod till en annan. Till exempel under redundansväxling, uppgraderingar och underhåll av Kubernetes-kluster, datakontrollanter och Arc-aktiverade SQL Managed Instance.

Överväg att använda TLS-portar (Transport Layer Security), till exempel 636 och 3269 jämfört med icke-TLS-portarna 389 och 3268 med Active Directory Domain Services. TLS-portar skyddar anslutningarna när du använder AD-autentisering i en Azure Arc-aktiverad SQL Managed Instance.

När du använder Azure Key Vault för att skydda Kubernetes-hemligheter för Arc-aktiverade SQL Managed Instance för AD-autentisering bör du överväga att använda Azure Key Vault privata slutpunkter för att hålla anslutningarna privata. Se Azure Key Vault Secrets Provider-tillägget för att lära dig hur du hämtar hemligheter till Azure Arc-aktiverade Kubernetes-kluster och mer information om hur du använder Azure Key Vault med Arc-aktiverade Kubernetes-kluster.

Utvärdera offentliga och privata slutpunkter när du använder Azure Storage-kontots arkivblob för att behålla Arc-aktiverade SQL Managed Instance databassäkerhetskopieringsfiler för långsiktig kvarhållning.

Designrekommendationer

Granska rekommendationer för Azure Arc-aktiverad Kubernetes-nätverksdesign som Arc-aktiverade SQL Managed Instance distribuerade i ett befintligt Arc-aktiverat Kubernetes-kluster.

Använd direktanslutningsläge i stället för distribution av indirekt anslutningsläge för dina Arc-aktiverade datatjänster och Arc-aktiverade SQL Managed Instance för att få funktionsfördelarna med direktanslutningslägesdistribution.

Välj Tjänsttypen Kubernetes LoadBalancer ovanför Tjänsttypen NodePort för Arc-aktiverade datatjänster, till exempel datakontrollant, instrumentpaneler och Arc-aktiverade SQL Managed Instance. LoadBalancer-typen ger återhämtning mellan Kubernetes-nodfel, omstarter av noder och borttagning av noder under uppgradering och underhåll av Kubernetes-kluster.

Använd interna lastbalanserare över externa lastbalanserare när du använder offentlig molninfrastruktur för Arc-aktiverad distribution av datatjänster. Den interna lastbalanseraren tilldelar privata IP-adresser från det virtuella nätverket och håller databastrafiken privat till det interna nätverket.

För lokal distribution använder du en containerbaserad lastbalanserare, till exempel MetalLB , för att stödja lastbalanserarens tjänsttyp. En containerbaserad lastbalanserare förenklar brandväggsregler med sql-standardport 1433. Det är enklare att komma ihåg jämfört med att använda slumpmässiga portar med NodePort-tjänsttypen . Se till att allokera en CIDR-storlek för undernätet för att stödja antalet Arc-aktiverade SQL Managed Instances som distribuerats i Det Azure Arc-aktiverade Kubernetes-klustret.

När du använder AD-autentisering för din Arc-aktiverade SQL Managed Instance i både systemhanterade eller kundhanterade nyckelflikslägen måste du automatisera DNS-registreringen för Arc-aktiverade SQL Managed Instance slutpunkter. Automation hjälper dig att identifiera tjänster med lokala eller andra DNS-molnservrar. Det eliminerar även driftkostnaderna och uppdaterar automatiskt IP-adresser när de ändras eller när du tar bort en tjänstinstans.

Använd brandväggsregler för att begränsa nätverksåtkomsten till Arc-aktiverade slutpunkter för SQL Managed Instance, datakontrollant och instrumentpaneler för att förhindra åtkomst från ej betrodda källor. Brandväggsregler minskar attackytan för arc-aktiverade SQL Managed Instance och förhindrar dataexfiltrering.

När du använder privata Azure-slutpunkter för Microsofts artefaktregister (även kallat Microsoft Container Registry eller MCR), Azure Key Vault, Azure Log Analytics och lagringskonton konfigurerar du lokala DNS-servrar för att vidarebefordra DNS-frågor till DNS-vidarebefordraren i Azure. Den här metoden möjliggör automatisk identifiering av dessa privata slutpunkter med DNS-namn och eliminerar behovet av att använda värdposter eller DNS-postregistrering på lokala DNS-servrar.

AD-autentisering för Arc-aktiverade SQL Managed Instance kräver en anslutning till Active Directory Domain Services. Konfigurera anslutning till domänkontrollanter på primära platser och haveriberedskapsplatser för hög tillgänglighet. Eftersom många företag distribuerar platsåterställningsskogar mellan geografiska områden använder du den närmaste platsen för att minska nätverksfördröjningen till domänkontrollanter. Mer vägledning finns i Arc-aktiverad SQL Managed Instance affärskontinuitet och haveriberedskap.

Nästa steg

Mer information om hybridmoln- och multimolnresan finns i följande artiklar:

- Granska anslutningslägen och krav för Azure Arc-aktiverade datatjänster.

- Granska Active Directory-autentisering.

- Granska Nätverksanslutningen för Azure Arc-aktiverade Kubernetes.

- Använd Arc-aktiverade SQL Managed Instance automatiserade scenarier med Azure Arc Jumpstart.

- Granska Azure Arc-utbildningsvägen i Microsoft Learn.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för