Identitets- och åtkomsthantering för Azure Arc-aktiverade Kubernetes

Azure Arc-aktiverade Kubernetes stöder lokala och andra molnmiljöer som är integrerade med olika identitets- och åtkomsthanteringssystem. Utöver den befintliga rollbaserade åtkomstkontrollen för Kubernetes-kluster (RBAC) stöder Azure Arc-aktiverade Kubernetes Azure RBAC för att förena åtkomsthantering i Kubernetes-kluster och minimera driftkostnaderna.

Vilken kombination av RBAC-modeller din organisation ska använda beror på vilka användningsbehov din organisation har. Några exempel är:

- Registrera ett Kubernetes-kluster till Azure Arc

- Hantera ett Arc-aktiverat Kubernetes-kluster

- Installera Azure Arc-klustertillägg

- Köra program i ett Arc-aktiverat Kubernetes-kluster

- Använda Azure RBAC för att komma åt Azure-resurser

Genom att förstå både organisationens behov och Azure Arc-aktiverade Kubernetes-funktioner kan du välja de bästa RBAC-modellerna för din specifika infrastruktur, säkerhet och styrning när du skapar ett Arc-aktiverat Kubernetes-kluster.

I den här artikeln beskrivs arkitekturen för Azure Arc-aktiverad Kubernetes-arkitektur för identitets- och åtkomsthantering (IAM), designöverväganden, rekommendationer och rollbaserade åtkomstkontroller för olika scenarier.

Arkitektur

Om du vill utforma rätt arkitektur för din organisation måste du förstå Arc-aktiverade Kubernetes-anslutningslägen. Azure RBAC stöds endast i fullständigt anslutet läge, inte i halvanslutet läge.

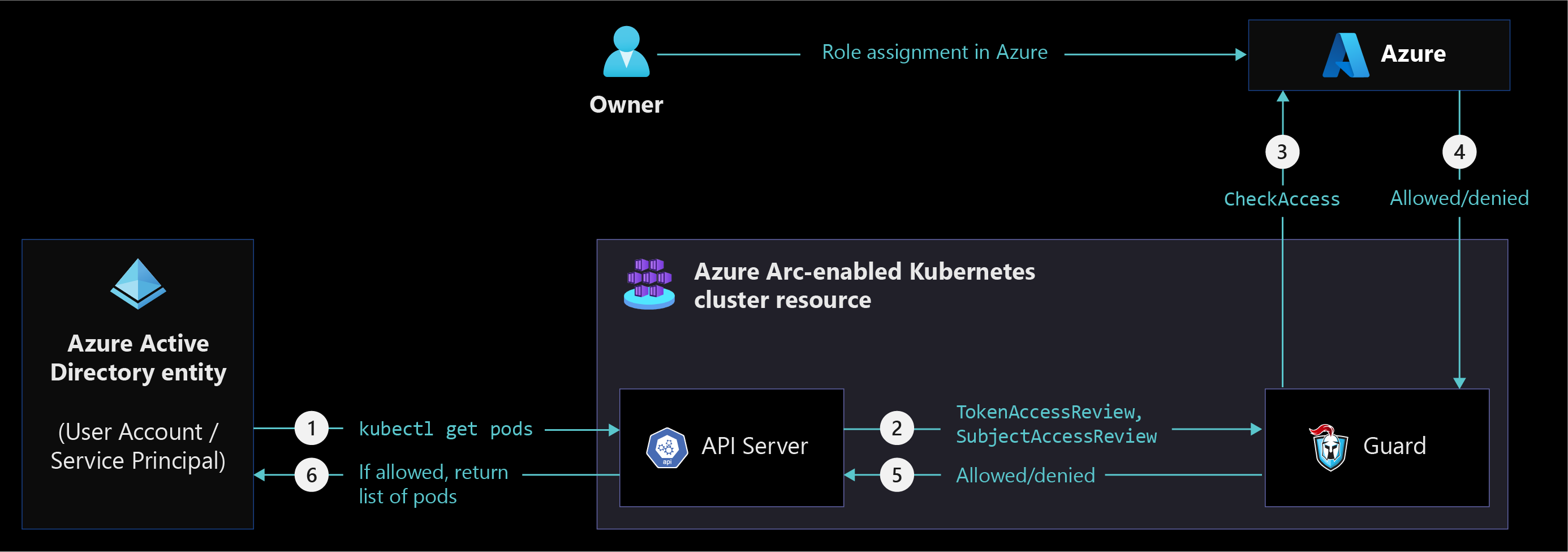

Azure RBAC i Azure Arc-aktiverat Kubernetes

Följande diagram visar olika Azure Arc-aktiverade Kubernetes-komponenter och hur de interagerar när Azure RBAC används för att hantera ett Kubernetes-kluster.

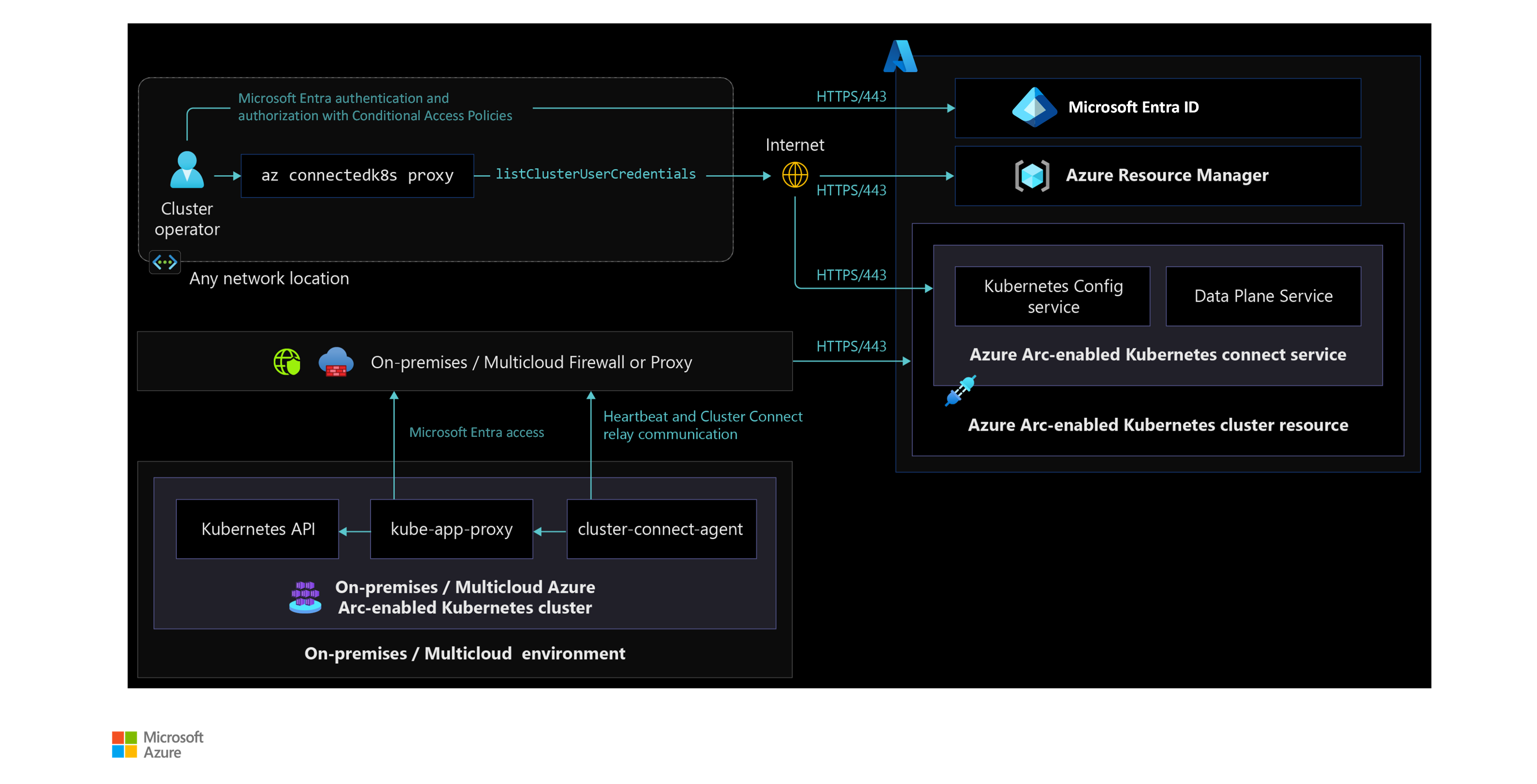

Åtkomst till Azure Arc-aktiverat Kubernetes-kluster var som helst

Följande diagram visar Azure Arc-aktiverad Kubernetes-klusteråtkomst var som helst och visar hur komponenter interagerar med varandra för att hantera ett kluster med hjälp av Azure RBAC.

Utformningsbeaktanden

Granska designområdet för identitets- och åtkomsthantering i Azure-landningszoner för att utvärdera effekten av Azure Arc-aktiverade Kubernetes på din övergripande identitets- och åtkomstmodell.

För Registrering av Kubernetes-kluster:

- Bestäm mellan Microsoft Entra-användare (för manuell registrering av ett enskilt kluster) jämfört med tjänstens huvudnamn (för skriptad och huvudlös registrering av flera kluster) för registrering av Kubernetes-kluster till Azure Arc individuellt eller i stor skala. Mer implementeringsinformation finns i det kritiska designområdet automationsområden.

- Identiteten för onboarding-entiteten måste ha cluster-admin ClusterRoleBinding i klustret. Bestäm mellan att använda en användare från din lokala eller andra molnidentitetsprovider eller att använda ett Kubernetes-tjänstkonto med klusteradministratörsrollen.

För Kubernetes-klusterhantering:

- Eftersom Azure Arc-aktiverade Kubernetes ger Microsoft Entra-autentisering och Azure RBAC till lokala eller andra Kubernetes-molnmiljöer måste du välja mellan befintlig Kubernetes-åtkomsthantering och Azure RBAC, beroende på organisationens säkerhets- och styrningskrav.

- Kontrollera om Azure Arc-aktiverade Kubernetes Cluster Connect ger dig flexibiliteten att hantera Kubernetes-kluster utan att dina inkommande brandväggsportar är öppna för dina lokala eller andra molnnätverk.

- Kontrollera om Azure RBAC är rätt val när du har många Kubernetes-kluster som körs i lokala och andra molnmiljöer och du behöver förenkla klusteradministration i alla Kubernetes-kluster.

Designrekommendationer

För Registrering av Kubernetes-kluster:

- Använd Microsoft Entra-säkerhetsgrupper för att bevilja Azure Arc-aktiverade Kubernetes-kluster RBAC-roller för registrering och hantering av Azure Arc-aktiverade Kubernetes-kluster.

För Kubernetes-klusterhantering:

Om dina lokala identiteter synkroniseras med Microsoft Entra-ID använder du samma identiteter när du använder Azure RBAC för klusterhantering.

Förenkla åtkomsthanteringen genom att skapa säkerhetsgrupper och mappa dem till De Azure RBAC-roller som stöds av Azure Arc-aktiverade Kubernetes. Tilldela behörigheter till dessa säkerhetsgrupper på resursgrupps- eller prenumerationsnivå beroende på resursorganisationens och styrningskraven. Mer information finns i det kritiska designområdet resursorganisation.

Kommentar

Azure Arc-aktiverade Kubernetes stöder inte användare med fler än 200 medlemskap i säkerhetsgrupper och ger i stället ett autentiseringsfel.

Undvik direkt användartilldelning till Azure RBAC-roller eftersom det är svårt att styra åtkomsthantering.

Decentralisera och delegera åtkomsthanteringsansvar och granskningstilldelningar genom att tilldela ägare av säkerhetsgrupper.

Aktivera regelbundna åtkomstgranskningar i Microsoft Entra-ID för att ta bort användare som inte längre behöver åtkomst till Kubernetes-kluster.

Skapa principer för villkorlig åtkomst när du använder Azure RBAC för klusterhantering för att framtvinga olika villkor för att uppfylla säkerhets- och styrningsprinciper.

Rollbaserade åtkomstkontroller

Azure Arc-aktiverade Kubernetes hanterar Kubernetes-kluster med hjälp av Azure RBAC och stöder följande roller för registrering av Kubernetes-kluster till Azure Arc.

| Roll | beskrivning |

|---|---|

| Användarroll för Azure Arc-aktiverade Kubernetes-kluster | Gör att du kan hämta den klusteranslutningsbaserade kubeconfig-filen för att hantera kluster var som helst. |

| Azure Arc Kubernetes-administratör | Gör att du kan hantera alla resurser under kluster/namnområde, förutom uppdatera eller ta bort resurskvoter och namnområden. |

| Azure Arc Kubernetes-klusteradministratör | Gör att du kan hantera alla resurser i klustret. |

| Azure Arc Kubernetes Viewer | Gör att du kan visa alla resurser i kluster/namnrymd, förutom hemligheter. |

| Azure Arc Kubernetes Writer | Gör att du kan uppdatera allt i kluster/namnrymd, förutom (kluster)-roller och (kluster)-rollbindningar. |

| Kubernetes-kluster – Azure Arc-registrering | Med rolldefinitionen kan du auktorisera alla användare/tjänster för att skapa anslutna klusterresurser |

Nästa steg

Mer information om din hybrid- och molnresa med flera moln finns i följande artiklar:

- Granska förutsättningarna för Azure Arc-aktiverade Kubernetes.

- Granska de verifierade Kubernetes-distributionerna för Azure Arc-aktiverade Kubernetes.

- Läs Hantera hybridmiljöer och miljöer med flera moln.

- Granska vanliga principer för villkorlig åtkomst som ska tillämpas när du använder Azure RBAC för Azure Arc-aktiverade Kubernetes-kluster.

- Resursorganisationen kan hjälpa dig att planera och tillämpa styrning och säkerhet med hjälp av Azure RBAC.

- Lär dig hur du integrerar Microsoft Entra-ID med Azure Arc-aktiverade Kubernetes-kluster.

- Lär dig hur du kommer åt klustret på ett säkert sätt var du än använder Klusteranslutning.

- Granska Designområdet för Azure-landningszoner – Azure-identitets- och åtkomsthantering.

- Granska metoden Cloud Adoption Framework – Access Control.

- Upplev automatiserade Azure Arc-aktiverade Kubernetes-scenarier med Azure Arc Jumpstart.

- Läs mer om Azure Arc via utbildningsvägen Azure Arc.

- Läs vanliga frågor och svar – Azure Arc-aktiverat för att hitta svar på de vanligaste frågorna.