Definiera en säkerhetsstrategi

De slutliga målen för en säkerhetsorganisation ändras inte med implementeringen av molntjänster, men hur dessa mål uppnås kommer att förändras. Säkerhetsteamen måste fortfarande fokusera på att minska affärsrisken från attacker och arbeta för att få konfidentialitet, integritet och tillgänglighetsgarantier inbyggda i alla informationssystem och data.

Modernisera din säkerhetsstrategi

Säkerhetsteam behöver modernisera strategier, arkitekturer och teknik när organisationen implementerar molnet och använder det över tid. Även om storleken och antalet förändringar inledningsvis kan verka skrämmande, gör moderniseringen av säkerhetsprogrammet det möjligt för säkerheten att kasta några smärtsamma bördor i samband med äldre metoder. En organisation kan tillfälligt arbeta med äldre strategier och verktyg, men den här metoden är svår att upprätthålla med förändringstakten i molnet och hotmiljön:

- Säkerhetsteam kommer sannolikt inte att fatta beslut om molnimplementering om de har ett äldre tankesätt om "vapenlängdssäkerhet" där svaret alltid börjar med "nej" (i stället för att arbeta tillsammans med IT- och affärsteam för att minska risken samtidigt som verksamheten aktiveras).

- Säkerhetsteam kommer att ha svårt att identifiera och försvara sig mot molnattacker om de bara använder äldre lokala verktyg och uteslutande följer doktrinen om endast nätverksperimeter för alla försvar och övervakning.

Övervaka och skydda i molnskala

Att försvara i molnskala är en betydande omvandlingsinsats som kräver användning av molnbaserade identifierings- och automatiseringsfunktioner och införandet av en identitetsperimeter för att övervaka och skydda moln- och mobiltillgångar.

- Den Microsofts identitetsplattform hjälper dig att införliva moderna autentiserings- och auktoriseringsmekanismer i dina program.

- Microsoft Sentinel tillhandahåller molnbaserad säkerhetsanalys och hotinformation i hela organisationen, vilket möjliggör förbättrad hotidentifiering som använder stora lagringsplatser med hotinformation samt molnets nästan obegränsade bearbetnings- och lagringsfunktioner.

Vi rekommenderar att säkerhetsteamen använder en flexibel metod för att modernisera säkerheten – snabbt modernisera de viktigaste aspekterna av strategin, ständigt förbättra i steg och gå vidare.

Säkerhet i molnet och från molnet

När din organisation implementerar molntjänster arbetar säkerhetsteamen mot två huvudmål:

- Säkerhet i molnet (skydd av molnresurser): Säkerhet bör integreras i planeringen och driften av molntjänster för att säkerställa att dessa grundläggande säkerhetsgarantier tillämpas konsekvent på alla resurser.

- Säkerhet från molnet (med hjälp av molnet för att omvandla säkerhet): Säkerhet bör omedelbart börja planera och tänka på hur du använder molntekniker för att modernisera säkerhetsverktyg och processer, särskilt inbyggda säkerhetsverktyg. Säkerhetsverktygen hanteras i allt högre grad i molnet – vilket ger funktioner som är svåra eller omöjliga att göra i en lokal miljö.

Skydda programvarudefinierade datacenter

Många organisationer börjar med att behandla molnresurser som ett annat virtuellt datacenter, en effektiv startpunkt för molnets säkerhet. När organisationer moderniserar med hjälp av säkerhet från molnet kommer de flesta snabbt att växa ifrån den här tankemodellen. Att skydda ett programvarudefinierat datacenter möjliggör funktioner utöver vad lokala modeller kan erbjuda. Molnbaserade säkerhetsverktyg erbjuder:

- Snabb aktivering och skalning av säkerhetsfunktioner.

- Mycket effektiv tillgångsinventering och identifiering av säkerhetskonfigurationshygien.

Distribution av Microsoft Defender för molnet möjliggör kontinuerlig utvärdering av organisationens säkerhetsstatus och kontroller. Det stärker säkerhetspositionen för dina molnresurser och med dess integrerade Microsoft Defender-planer skyddar Defender för molnet arbetsbelastningar som körs i Azure, hybridplattformar och andra molnplattformar. Läs mer om Microsoft Defender för molnet.

Anteckning

Azure Security Center och Azure Defender kallas nu Microsoft Defender för molnet. Vi har också bytt namn på Azure Defender-planer för att Microsoft Defender planer. Till exempel är Azure Defender för Storage nu Microsoft Defender för Storage.

Läs mer om den senaste namnbytet av Microsofts säkerhetstjänster.

Rätt nivå av säkerhetsfriktion

Säkerhet skapar naturligtvis friktion som saktar ner processer, det är viktigt att identifiera vilka element som är felfria i dina DevOps- och IT-processer och vilka som inte är:

- Hälsosam friktion: Ungefär som motståndet i träning gör en muskel starkare, integrera rätt nivå av säkerhetsfriktion stärker systemet eller tillämpningen genom att tvinga kritiskt tänkande vid rätt tidpunkt. Detta tar vanligtvis formen av att överväga hur och varför en angripare kan försöka kompromettera ett program eller system under designen (kallas hotmodellering), och granska, identifiera och helst åtgärda potentiella sårbarheter som en angripare kan utnyttja i programvarukod, konfigurationer eller driftsmetoder.

- Friktion med feltillstånd: Hindrar mer värde än det skyddar. Detta inträffar ofta när säkerhetsbuggar som genereras av verktyg har en hög falsk positiv frekvens (till exempel falska larm) eller när försöket att identifiera eller åtgärda säkerhetsproblem vida överskrider den potentiella effekten av en attack.

Fristående och integrerat ansvar

För konfidentialitet, integritet och tillgänglighetsgarantier krävs att säkerhetsexperter använder dedikerade säkerhetsfunktioner och har ett nära samarbete med andra team i organisationen:

- Unika säkerhetsfunktioner: Säkerhetsteam utför oberoende funktioner som inte finns någon annanstans i organisationen, till exempel säkerhetsåtgärder, sårbarhetshantering (till exempel för virtuella datorer, containrar) och andra funktioner.

- Integrera säkerhet i andra funktioner: Säkerhetsteam fungerar också som ämnesexperter för andra team och funktioner i organisationen som driver affärsinitiativ, utvärderar risker, utformar eller utvecklar program och operativsystem. Säkerhetsteamen ger dessa team expertkunskaper och kontext om angripare, attackmetoder och trender, sårbarheter som kan tillåta obehörig åtkomst och alternativ för åtgärdssteg eller lösningar samt deras potentiella fördelar eller fallgropar. Denna säkerhetsfunktion liknar en kvalitetsfunktion eftersom den kommer att vävas in på många platser stora och små till stöd för ett enda resultat.

För att kunna utföra dessa ansvarsområden samtidigt som de följer den snabba förändringstakten i molnet och omvandlingen av verksamheten måste säkerhetsteamen modernisera sina verktyg, tekniker och processer.

Omvandlingar, tankesätt och förväntningar

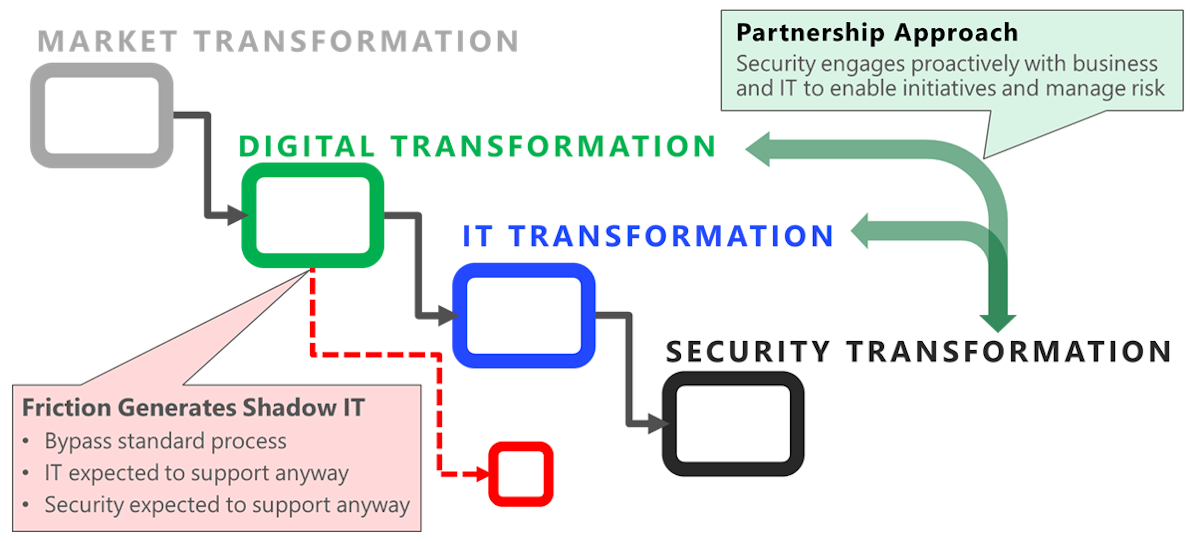

Många organisationer hanterar en kedja med flera samtidiga omvandlingar i organisationen. Dessa interna omvandlingar startar vanligtvis eftersom nästan alla externa marknader håller på att förändras för att uppfylla nya kundpreferenser för mobil- och molnteknik. Organisationer står ofta inför konkurrenshotet från nystartade företag och den digitala omvandlingen av traditionella konkurrenter som kan störa marknaden.

Den interna transformeringsprocessen omfattar vanligtvis:

- Digital omvandling av verksamheten för att fånga nya möjligheter och förbli konkurrenskraftig mot digitala infödda nystartade företag.

- Teknikomvandling av IT-organisationen för att stödja initiativet med molntjänster, moderniserade utvecklingsmetoder och relaterade ändringar.

- Säkerhetsomvandling för att både anpassa sig till molnet och samtidigt hantera en alltmer sofistikerad hotmiljö.

Interna konflikter kan bli kostsamma

Förändring skapar stress och konflikter, vilket kan stoppa beslutsfattandet. Detta gäller särskilt för säkerhet där ansvar för säkerhetsrisker ofta är felplacerat i ämnesexperter (säkerhetsteam), snarare än på ägarna av de tillgångar (företagare) som är ansvariga för affärsresultat och alla andra risktyper. Detta felplacerade ansvar sker ofta eftersom alla intressenter felaktigt ser säkerheten som ett tekniskt eller absolut problem som ska lösas, snarare än en dynamisk pågående risk som företagsspionage och annan traditionell kriminell verksamhet.

Under den här omvandlingstiden måste ledningen för alla team arbeta aktivt för att minska konflikter som både kan spåra ur kritiska projekt och uppmuntra team att kringgå säkerhetsriskreducering. Internecine-konflikt mellan team kan resultera i:

- Ökad säkerhetsrisk , till exempel säkerhetsincidenter som kan undvikas eller ökad företagsskada från attacker (särskilt när team blir frustrerade över säkerheten och kringgår normala processer eller när inaktuella säkerhetsmetoder enkelt kringgås av angripare).

- Negativ inverkan på verksamheten eller uppdraget , till exempel när affärsprocesser inte aktiveras eller uppdateras tillräckligt snabbt för att uppfylla marknadens behov (ofta när säkerhetsprocesser håller upp viktiga affärsinitiativ).

Det är viktigt att vara medveten om relationshälsa inom och mellan team för att hjälpa dem att navigera i det skiftande landskapet som kan göra värdefulla teammedlemmar osäkra och oroliga. Tålamod, empati och utbildning om dessa tankesätt och framtidens positiva potential kommer att hjälpa dina team att bättre navigera i den här perioden, vilket ger bra säkerhetsresultat för organisationen.

Ledare kan bidra till att driva kulturförändringar med konkreta proaktiva steg som:

- Modellera offentligt det beteende som de förväntar sig av sina team.

- Att vara transparent om förändringarnas utmaningar, inklusive att lyfta fram sina egna kamper för att anpassa sig.

- Påminner regelbundet team om hur brådskande och viktigt det är att modernisera och integrera säkerheten.

Motståndskraft mot cybersäkerhet

Många klassiska säkerhetsstrategier har fokuserats enbart på att förhindra attacker, en metod som inte räcker till för moderna hot. Säkerhetsteamen måste se till att deras strategi går utöver detta och även möjliggör snabb identifiering, svar och återställning av attacker för att öka motståndskraften. Organisationer måste anta att angripare kommer att kompromettera vissa resurser (kallas ibland förutsätta intrång) och arbeta för att säkerställa att resurser och tekniska design balanseras mellan attackskydd och attackhantering (snarare än den vanliga standardmetoden att bara försöka förhindra attacker).

Många organisationer är redan på den här resan eftersom de har hanterat den stadiga ökningen av volym och sofistikering av attacker under de senaste åren. Denna resa börjar ofta med den första stora incidenten, som kan vara en känslomässig händelse där människor förlorar sin tidigare känsla av osårbarhet och säkerhet. Även om den här händelsen inte är lika allvarlig som en förlust av liv, kan den utlösa liknande känslor som börjar med förnekelse och slutligen slutar accepteras. Det här antagandet om "misslyckande" kan vara svårt för vissa att acceptera först, men det har starka paralleller till den väletablerade "felsäkra" tekniska principen och antagandet gör att dina team kan fokusera på en bättre definition av framgång: motståndskraft.

Funktionerna i NIST-cybersäkerhetsramverket fungerar som en användbar guide om hur du balanserar investeringar mellan kompletterande aktiviteter för att identifiera, skydda, upptäcka, svara och återställa i en motståndskraftig strategi.

Mer om cybersäkerhetsresiliens och de ultimata målen med cybersäkerhetskontroller beskrivs i Hur håller du din organisations risk nere.

Hur molnet förändrar säkerheten

Att flytta till molnet för säkerhet är mer än en enkel teknikförändring, det är en generationsskifte i teknik som liknar att flytta från stordatorer till stationära datorer och till företagsservrar. För att kunna navigera i den här ändringen krävs grundläggande förändringar i förväntningarna och tankesättet hos säkerhetsteamen. Att anta rätt tankesätt och förväntningar minskar konflikterna i din organisation och ökar effektiviteten hos säkerhetsteamen.

Även om dessa kan vara en del av en säkerhetsmoderniseringsplan, gör den snabba förändringstakten i molnet att de prioriteras snabbt.

Partnerskap med gemensamma mål. I denna tid av snabba beslut och konstant processutveckling kan säkerheten inte längre anta en "vapenlängds"-metod för att godkänna eller neka ändringar i miljön. Säkerhetsteamen måste samarbeta nära med affärs- och IT-team för att upprätta gemensamma mål kring produktivitet, tillförlitlighet och säkerhet och arbeta tillsammans med dessa partner för att uppnå dem.

Det här partnerskapet är den ultimata formen av "skift vänster" – principen om att integrera säkerhet tidigare i processerna för att göra det enklare och effektivare att åtgärda säkerhetsproblem. Detta kräver en kulturförändring av alla inblandade (säkerhet, företag och IT), vilket kräver att var och en lär sig andra gruppers kultur och normer samtidigt som de lär andra om sina egna.

Säkerhetsteam måste:

- Lär dig affärs- och IT-målen och varför var och en är viktig och hur de tänker på att uppnå dem när de förändras.

- Dela varför säkerhet är viktigt i samband med dessa affärsmål och risker, vad andra team kan göra för att uppfylla säkerhetsmålen och hur de ska göra det.

Även om det inte är en lätt uppgift är det viktigt för att skydda organisationen och dess tillgångar på ett hållbart sätt. Detta partnerskap kommer sannolikt att resultera i hälsosamma kompromisser där endast de minsta målen för säkerhet, affärer och tillförlitlighet kan uppfyllas från början, men stegvis förbättras stadigt med tiden.

Säkerhet är en pågående risk, inte ett problem. Du kan inte "lösa" brott. I grunden är säkerhet bara ett riskhanteringsområde, som råkar fokusera på skadliga handlingar från människor snarare än naturliga händelser. Liksom alla risker är säkerhet inte ett problem som kan åtgärdas av en lösning, det är en kombination av sannolikheten och effekten av skador från en negativ händelse, en attack. Det är mest jämförbart med traditionell företagsspionage och brottslig verksamhet där organisationer möter motiverade mänskliga angripare som har ekonomiska incitament att framgångsrikt attackera organisationen.

Framgång i antingen produktivitet eller säkerhet kräver båda. En organisation måste fokusera på både säkerhet och produktivitet i dagens "innovation eller bli irrelevant"-miljö. Om organisationen inte är produktiv och driver på ny innovation kan den förlora konkurrenskraften på marknaden som gör att den försvagas ekonomiskt eller så småningom misslyckas. Om organisationen inte är säker och förlorar kontrollen över tillgångar till angripare kan den förlora konkurrenskraft på marknaden som gör att den försvagas ekonomiskt och slutligen misslyckas.

Ingen är perfekt. Ingen organisation är perfekt för att implementera molnet, inte ens Microsoft. Microsofts IT- och säkerhetsteam brottas med många av de utmaningar som våra kunder gör, till exempel att räkna ut hur man strukturerar program väl, balanserar stöd för äldre programvara med stöd för banbrytande innovation och till och med teknikluckor i molntjänster. När dessa team lär sig att bättre hantera och skydda molnet delar de aktivt med sig av sina lärdomar via dokument som detta tillsammans med andra på IT-presentationswebbplatsen, samtidigt som de kontinuerligt ger feedback till våra utvecklingsteam och tredjepartsleverantörer för att förbättra sina erbjudanden.

Baserat på vår erfarenhet rekommenderar vi att teamen hålls till en standard för kontinuerlig inlärning och förbättring snarare än en standard för perfektion.

Affärsmöjlighet i omvandling. Det är viktigt att se digital omvandling som en positiv säkerhetsmöjlighet. Även om det är lätt att se de potentiella nackdelarna och risken för den här ändringen är det lätt att missa den enorma möjligheten att återuppfinna säkerhetens roll och få en plats vid bordet där beslut fattas. Att samarbeta med företaget kan leda till ökad säkerhetsfinansiering, minska slösaktiga repetitiva säkerhetsinsatser och göra det roligare att arbeta med säkerhet eftersom de kommer att vara mer kopplade till organisationens uppdrag.

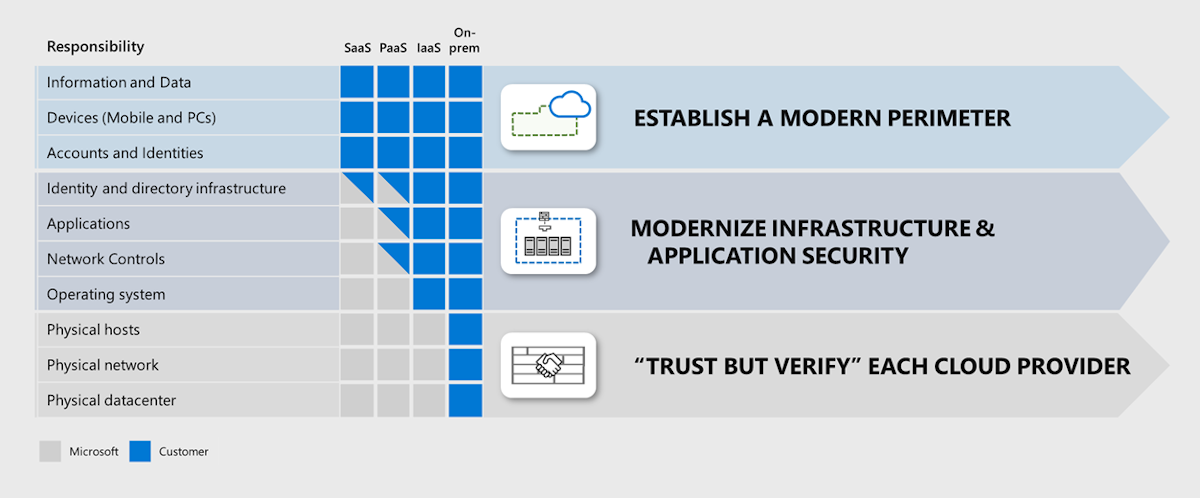

Anta modellen med delat ansvar

Att vara värd för IT-tjänster i molnet delar upp drift- och säkerhetsansvaret för arbetsbelastningar mellan molnleverantören och kundklientorganisationen, vilket skapar ett de facto-partnerskap med delat ansvar. Alla säkerhetsteam måste studera och förstå den här modellen med delat ansvar för att anpassa sina processer, verktyg och färdigheter till den nya världen. På så sätt kan du undvika att oavsiktligt skapa luckor eller överlappningar i din säkerhetsstatus, vilket resulterar i säkerhetsrisker eller resurser som går förlorade.

Det här diagrammet illustrerar hur säkerhetsansvaret distribueras mellan molnleverantörer och molnkundorganisationer i ett de facto-partnerskap:

Eftersom det finns olika modeller av molntjänster varierar ansvarsområdena för varje arbetsbelastning beroende på om de finns på Programvara som en tjänst (SaaS), plattform som en tjänst (PaaS), infrastruktur som en tjänst (IaaS) eller i ett lokalt datacenter.

Skapa säkerhetsinitiativ

Det här diagrammet illustrerar de tre primära säkerhetsinitiativ som de flesta säkerhetsprogram bör följa för att justera sin säkerhetsstrategi och sina mål för säkerhetsprogram för molnet:

Att skapa en elastisk säkerhetsstatus i molnet kräver flera parallella kompletterande metoder:

Lita på men verifiera: För ansvar som utförs av molnleverantören bör organisationer ha en "förtroende men verifiera"-metod. Organisationer bör utvärdera säkerhetsrutinerna för sina molnleverantörer och de säkerhetskontroller som de erbjuder för att säkerställa att molnleverantören uppfyller organisationens säkerhetsbehov.

Modernisera infrastruktur- och programsäkerhet: För tekniska element under organisationens kontroll prioriterar du modernisering av säkerhetsverktyg och tillhörande kompetensuppsättningar för att minimera luckor i täckningen för att skydda resurser i molnet. Detta består av två olika kompletterande insatser:

Infrastruktursäkerhet: Organisationer bör använda molnet för att modernisera sin metod för att skydda och övervaka de vanliga komponenter som används av många program, till exempel operativsystem, nätverk och containerinfrastruktur. Dessa molnfunktioner kan ofta innefatta hantering av infrastrukturkomponenter i både IaaS och lokala miljöer. Det är viktigt att optimera den här strategin eftersom den här infrastrukturen är beroende av de program och data som körs på den, vilket ofta möjliggör kritiska affärsprocesser och lagrar kritiska affärsdata.

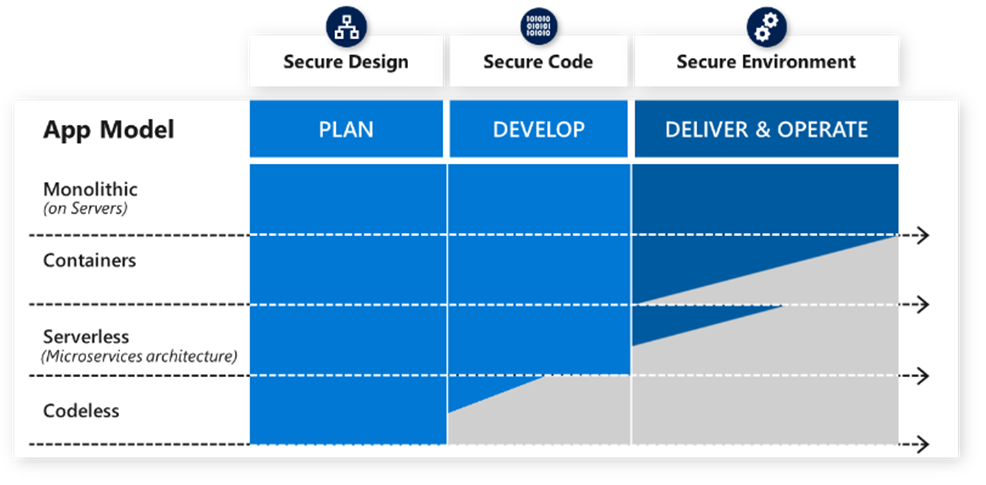

Programsäkerhet: Organisationer bör också modernisera sitt sätt att skydda de unika program och den teknik som utvecklas av eller för deras organisation. Det här området förändras snabbt i och med införandet av agila DevOps-processer, den ökande användningen av komponenter med öppen källkod och introduktion av moln-API:er och molntjänster för att ersätta programkomponenter eller sammanlänka program.

Det här är viktigt eftersom dessa program ofta möjliggör kritiska affärsprocesser och lagrar viktiga affärsdata.

Modern perimeter: Organisationer bör ha en heltäckande metod för att skydda data över alla arbetsbelastningar. Organisationer bör upprätta en modern perimeter med konsekventa, centralt hanterade identitetskontroller för att skydda sina data, enheter och konton. Detta påverkas starkt av en noll förtroendestrategi som diskuteras i detalj i modul 3 i CISO-workshopen.

Säkerhet och förtroende

Användningen av ordet förtroende i säkerhet kan vara förvirrande. Den här dokumentationen refererar till den på två sätt som illustrerar användbara tillämpningar av det här konceptet:

- Noll förtroende är en vanlig branschterm för en strategisk säkerhetsstrategi som förutsätter att ett företags- eller intranätnätverk är fientligt (värt noll förtroende) och utformar säkerhet därefter.

- Förtroende men verifiera är ett uttryck som fångar kärnan i två olika organisationer som arbetar tillsammans mot ett gemensamt mål trots att de har andra potentiellt avvikande intressen. Detta fångar kortfattat många av nyanserna i de tidiga stadierna av att samarbeta med en kommersiell molnleverantör för organisationer.

En molnleverantör och dess metoder och processer kan vara ansvariga för att uppfylla avtals- och regelkrav och kan vinna eller förlora förtroende. Ett nätverk är en icke-live-anslutning som inte kan drabbas av konsekvenser om den används av angripare (ungefär som om du inte kan hålla en väg eller en bil ansvarig för brottslingar som använder dem).

Hur molnet förändrar säkerhetsrelationer och ansvarsområden

Precis som med tidigare övergångar till en ny generation teknik som skrivbordsbaserad databehandling och företagsservertjänster stör övergången till molnbaserad databehandling långvariga relationer, roller, ansvarsområden och kompetensuppsättningar. De jobbbeskrivningar som vi har vant oss vid under de senaste decennierna mappas inte till ett företag som nu innehåller molnfunktioner. Eftersom branschen tillsammans arbetar för att normalisera en ny modell måste organisationer fokusera på att ge så mycket klarhet som möjligt för att hantera osäkerheten om tvetydighet under denna förändringsperiod.

Säkerhetsteamen påverkas av dessa förändringar i den verksamhet och teknik som de stöder samt sina egna interna moderniseringsinsatser för att bättre orientera sig mot hotaktörer. Angripare utvecklas aktivt för att ständigt söka efter de enklaste svaga punkterna att utnyttja i organisationens personer, processer och teknik och säkerhet måste utveckla funktioner och färdigheter för att hantera dessa vinklar.

I det här avsnittet beskrivs de nyckelrelationer som ofta ändras på resan till molnet, inklusive lärdomar om att minimera risker och ta till sig möjligheterna att förbättra:

Mellan säkerhets- och företagsintressenter: Säkerhetsledningen måste i allt högre grad samarbeta med företagsledare för att göra det möjligt för organisationer att minska riskerna. Säkerhetsledare bör stödja affärsbeslut som säkerhetsämnesexpert (SMF) och bör sträva efter att växa till betrodda rådgivare till dessa företagsledare. Den här relationen hjälper till att säkerställa att företagsledare överväger säkerhetsrisker samtidigt som de fattar affärsbeslut, informerar säkerheten om affärsprioriteringar och hjälper till att säkerställa att säkerhetsinvesteringar prioriteras på lämpligt sätt tillsammans med andra investeringar.

Mellan säkerhetsledarskap och teammedlemmar: Säkerhetsledningen bör ta dessa insikter från företagsledningen tillbaka till sina team för att vägleda sina investeringsprioriteringar.

Genom att sätta en ton av samarbete med företagsledare och deras team snarare än en klassisk "vapenlängdsrelation" kan säkerhetsledare undvika en kontradiktorisk dynamik som hindrar både säkerhets- och produktivitetsmål.

Säkerhetsledare bör sträva efter att skapa klarhet för sitt team om hur de ska hantera sina dagliga beslut om produktivitets- och säkerhetsavvägningar, eftersom detta kan vara nytt för många i deras team.

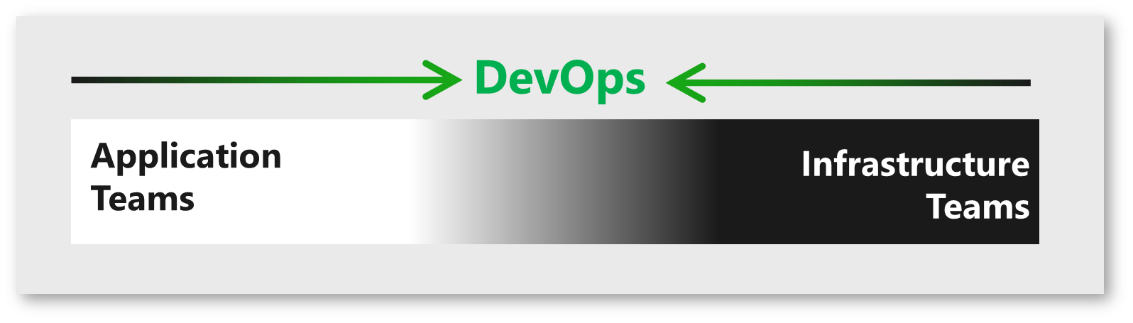

Mellan program- och infrastrukturteam (och molnleverantörer): Den här relationen genomgår betydande förändringar på grund av flera trender inom IT- och säkerhetsbranschen som syftar till att öka innovationshastigheten och utvecklarproduktiviteten.

De gamla normerna och organisationsfunktionerna har störts, men nya normer och funktioner håller fortfarande på att växa fram, så vi rekommenderar att du accepterar tvetydigheten, håller jämna steg med det nuvarande tänkandet och experimenterar med vad som fungerar för dina organisationer tills det gör det. Vi rekommenderar inte att du använder en vänta-och-se-metod på det här området eftersom det kan medföra stora konkurrensnackdelar för din organisation.

Dessa trender utmanar de traditionella normerna för roller och relationer mellan program och infrastruktur:

- DevOps-fusing-discipliner: I sitt ideala tillstånd skapar detta effektivt ett enda högfunktionellt team som kombinerar båda uppsättningarna ämnesexpertis tillsammans för att snabbt förnya, släppa uppdateringar och lösa problem (säkerhet och annat). Även om detta ideala tillstånd kommer att ta lite tid att uppnå och ansvaret i mitten fortfarande är tvetydigt, skördar organisationer redan vissa fördelar med snabba lanseringar på grund av den här samarbetsmetoden. Microsoft rekommenderar att du integrerar säkerhet i den här cykeln för att lära dig dessa kulturer, dela säkerhetsinlärningar och arbeta mot ett gemensamt mål att snabbt släppa säkra och tillförlitliga program.

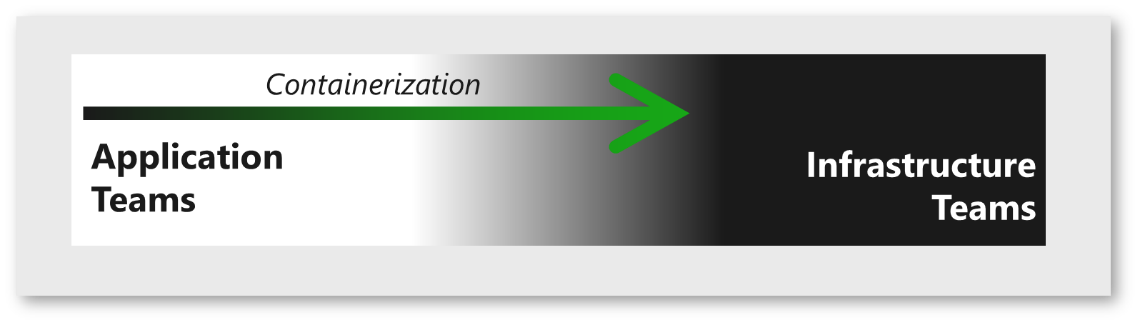

- Containerinkapsning blir en vanlig infrastrukturkomponent: Program hanteras och samordnas i allt högre grad av tekniker som Docker, Kubernetes och liknande tekniker. Dessa tekniker förenklar utveckling och lansering genom att abstrahera många element i konfigurationen och konfigurationen av det underliggande operativsystemet.

Containrar började som en programutvecklingsteknik som hanteras av utvecklingsteam, men det håller på att bli en gemensam infrastrukturkomponent som i allt högre grad övergår till infrastrukturteam. Den här övergången pågår fortfarande i många organisationer, men det är en naturlig och positiv riktning som många av de nuvarande utmaningarna bäst kommer att lösas med traditionella infrastrukturfärdighetsuppsättningar som nätverk, lagring och kapacitetshantering.

Infrastrukturteam och medlemmar i säkerhetsteamet som stöder dem bör få utbildning, processer och verktyg för att hantera, övervaka och skydda den här tekniken.

Serverlösa och molnbaserade programtjänster: En av de dominerande trenderna inom industrin just nu är att minska den tid och det utvecklingsarbete som krävs för att skapa eller uppdatera program.

Utvecklare använder också i allt högre grad molntjänster för att:

- Kör kod i stället för att vara värd för program på virtuella datorer och servrar.

- Tillhandahålla programfunktioner i stället för att utveckla egna komponenter. Detta har lett till en serverlös modell som använder befintliga molntjänster för vanliga funktioner. Antalet och mångfalden av molntjänster (och deras innovationstakt) har också överskridit säkerhetsteamens förmåga att utvärdera och godkänna användningen av dessa tjänster, vilket gör att de kan välja mellan att tillåta utvecklare att använda valfri tjänst, försöka hindra utvecklingsteamen från att använda icke godkända tjänster eller försöka hitta ett bättre sätt.

- Kodlösa program och Power Apps: En annan ny trend är användningen av kodlös teknik som Microsoft Power Apps. Med den här tekniken kan människor utan kodningskunskaper skapa program som uppnår affärsresultat. På grund av denna låga friktion och högt värde potential, denna trend har potential att öka i popularitet snabbt och säkerhetspersonal skulle vara klokt att snabbt förstå dess konsekvenser. Säkerhetsinsatser bör fokuseras på de områden där en människa kan göra ett misstag i programmet, nämligen utformningen av programmet och tillgångsbehörigheter via hotmodellering av programkomponenter, interaktioner/relationer och rollbehörigheter.

Mellan utvecklare och komponentförfattare med öppen källkod: Utvecklare ökar också effektiviteten genom att använda komponenter och bibliotek med öppen källkod i stället för att utveckla sina egna komponenter. Detta ger mervärde genom effektivitet, men medför också säkerhetsrisker genom att skapa ett externt beroende och ett krav på korrekt underhåll och korrigering av dessa komponenter. Utvecklare antar effektivt risken för säkerhet och andra buggar när de använder dessa komponenter och måste se till att det finns en plan för att minimera dem med samma standarder som koden de skulle utveckla.

Mellan program och data: Gränsen mellan datasäkerhet och program håller på att suddas ut och nya regler skapar ett behov av ett närmare samarbete mellan data-/sekretessteam och säkerhetsteam:

Maskininlärningsalgoritmer: Maskininlärningsalgoritmer liknar program eftersom de är utformade för att bearbeta data för att skapa ett resultat. De viktigaste skillnaderna är:

Maskininlärning med högt värde: Maskininlärning ger ofta en betydande konkurrensfördel och anses ofta vara känslig immateriell egendom och en företagshemlighet.

Känslighetsavtryck: Övervakad maskininlärning finjusteras med hjälp av datauppsättningar, som uttrycker egenskaperna för datauppsättningen på algoritmen. Därför kan den finjusterade algoritmen betraktas som känslig på grund av den datauppsättning som användes för att träna den. Till exempel skulle träning av en maskininlärningsalgoritm för att hitta hemliga armébaser på en karta med hjälp av en datamängd med hemliga armébaser göra den till en känslig tillgång.

Anteckning

Alla exempel är inte uppenbara, så det är viktigt att sammanföra ett team med rätt intressenter från datavetenskapsteam, affärsintressenter, säkerhetsteam, sekretessteam och andra. Dessa team bör ha ett ansvar för att uppfylla gemensamma mål för innovation och ansvar. De bör åtgärda vanliga problem som hur och var du ska lagra kopior av data i osäkra konfigurationer, hur du klassificerar algoritmer samt eventuella problem för dina organisationer.

Microsoft har publicerat våra principer för ansvarsfull AI för att vägleda våra egna team och våra kunder.

- Dataägarskap och sekretess: Regler som GDPR har ökat synligheten för dataproblem och program. Programteam har nu möjlighet att kontrollera, skydda och spåra känsliga data på en nivå som är jämförbar med spårning av finansiella data från banker och finansinstitut. Dataägare och programteam behöver skapa en omfattande förståelse för vad dataprogram lagrar och vilka kontroller som krävs.

Mellan organisationer och molnleverantörer: När organisationer är värdar för arbetsbelastningar i molnet ingår de en affärsrelation med var och en av dessa molnleverantörer. Användningen av molntjänster ger ofta affärsvärde, till exempel:

Påskynda initiativ för digital omvandling genom att minska tiden till marknaden för nya funktioner.

Öka värdet av IT- och säkerhetsaktiviteter genom att frigöra team att fokusera på aktiviteter med högre värde (verksamhetsanpassade) i stället för råvaruaktiviteter på lägre nivå som tillhandahålls mer effektivt av molntjänster för deras räkning.

Ökad tillförlitlighet och svarstider: De flesta moderna moln har också hög drifttid jämfört med traditionella lokala datacenter och har visat att de kan skalas snabbt (till exempel under pandemin covid-19) och ge återhämtning efter naturliga händelser som blixtnedslag (vilket skulle ha hållit många lokala motsvarigheter nere mycket längre).

Även om det är fördelaktigt är den här övergången till molnet inte utan risk. När organisationer implementerar molntjänster bör de överväga potentiella riskområden, inklusive:

Affärskontinuitet och haveriberedskap: Är molnleverantören ekonomiskt felfri med en affärsmodell som sannolikt kommer att överleva och blomstra under organisationens användning av tjänsten? Har molnleverantören gjort bestämmelser för att tillåta kundkontinuitet om leverantören upplever ekonomiska eller andra fel, till exempel om de tillhandahåller sin källkod till kunder eller har den öppen källkod?

Mer information och dokument om Microsofts finansiella hälsa finns i Microsofts investerarrelationer.

Säkerhet: Följer molnleverantören branschens metodtips för säkerhet? Har detta verifierats av oberoende regleringsorgan?

- Microsoft Defender for Cloud Apps gör att du kan identifiera användningen av över 16 000 molnprogram, som rangordnas och poängsätts baserat på mer än 70 riskfaktorer för att ge dig kontinuerlig insyn i molnanvändning, skugg-IT och den risk som skugg-IT utgör för din organisation.

- Microsoft Service Trust Portal gör certifieringar av regelefterlevnad, granskningsrapporter, penntester och mer tillgängliga för kunder. Dessa dokument innehåller många detaljer om interna säkerhetsrutiner (särskilt SOC 2-typ 2-rapporten och FedRAMP Moderate System Security Plan). Microsoft Defender för molnet möjliggör hantering av säkerhetsprinciper och kan ange efterlevnadsnivån med fördefinierade bransch- och regelstandarder.

Affärskonkurret: Är molnleverantören en betydande affärskonkurrent i din bransch? Har du tillräckligt med skydd i molntjänstavtalet eller på annat sätt för att skydda din verksamhet mot potentiellt fientliga åtgärder?

Läs den här artikeln för kommentarer om hur Microsoft undviker att konkurrera med molnkunder.

Flera moln: Många organisationer har en faktisk eller avsiktlig strategi för flera moln. Detta kan vara ett avsiktligt mål för att minska beroendet av en enda leverantör eller för att få tillgång till unika bästa rasfunktioner, men kan också inträffa eftersom utvecklare valde föredragna eller välbekanta molntjänster, eller din organisation förvärvade ett annat företag. Oavsett orsak kan den här strategin medföra potentiella risker och kostnader som måste hanteras, inklusive:

- Stilleståndstid från flera beroenden: System som har skapats för att förlita sig på flera moln exponeras för fler källor till driftstopp eftersom störningar i molnleverantörerna (eller teamets användning av dem) kan orsaka avbrott/avbrott i verksamheten. Den här ökade systemkomplexiteten skulle också öka sannolikheten för avbrottshändelser eftersom teammedlemmarna är mindre benägna att förstå ett mer komplext system fullt ut.

- Förhandlingsstyrka: Större organisationer bör också överväga om en strategi för ett moln (ömsesidigt åtagande/partnerskap) eller en strategi för flera moln (möjlighet att byta verksamhet) kommer att få större inflytande över sina molnleverantörer för att prioritera organisationens funktionsförfrågningar.

- Ökade underhållskostnader: IT- och säkerhetsresurserna överbelastas redan från sina befintliga arbetsbelastningar och håller jämna steg med ändringarna av en enda molnplattform. Varje ytterligare plattform ökar ytterligare dessa kostnader och tar teammedlemmar från aktiviteter med högre värde, till exempel effektiv teknisk process för att påskynda affärsinnovation, samråd med affärsgrupper om effektivare användning av teknik och så vidare.

- Personal och utbildning: Organisationer överväger ofta inte de personalkrav som krävs för att stödja flera plattformar och den utbildning som krävs för att upprätthålla kunskap och valuta för nya funktioner som släpps i snabb takt.