Attestering

Databehandling är en viktig del av vårt dagliga liv och driver allt från våra smartphones till kritisk infrastruktur. Men att öka regleringsmiljöerna, förekomsten av cyberattacker och den växande sofistikeringen av angripare har gjort det svårt att lita på äktheten och integriteten hos de databehandlingstekniker som vi är beroende av. Attestering, en teknik för att verifiera programvaru- och maskinvarukomponenterna i ett system, är en kritisk process för att upprätta och säkerställa att databehandlingstekniker som vi förlitar oss på är tillförlitliga.

I det här dokumentet tittar vi på vad attestering är, vilka typer av attestering Microsoft erbjuder idag och hur kunder kan använda dessa typer av attesteringsscenarier i Microsoft-lösningar.

Vad är attestering?

I fjärrattestering producerar "en peer ("Attester") trovärdig information om sig själv ("Bevis") för att göra det möjligt för en fjärransluten peer ("förlitande part") att avgöra om attester ska betraktas som en betrodd peer. Förfaranden för fjärrattestering underlättas av ytterligare en viktig part ("kontrollanten")." Enklare uttryckt är attestering ett sätt att bevisa att ett datorsystem är tillförlitligt. För att bättre förstå vad attestering är och hur det fungerar i praktiken jämför vi attesteringsprocessen inom databehandling med verkliga exempel med pass och bakgrundskontroller. Den definition och de modeller som vi använder i det här dokumentet beskrivs i IETF-arkitekturdokumentet (IETF) Remote Attestation procedureS (RATs). Mer information finns i Internet Engineering Task Force: Remote ATtestation procedureS (RATs)-arkitektur.

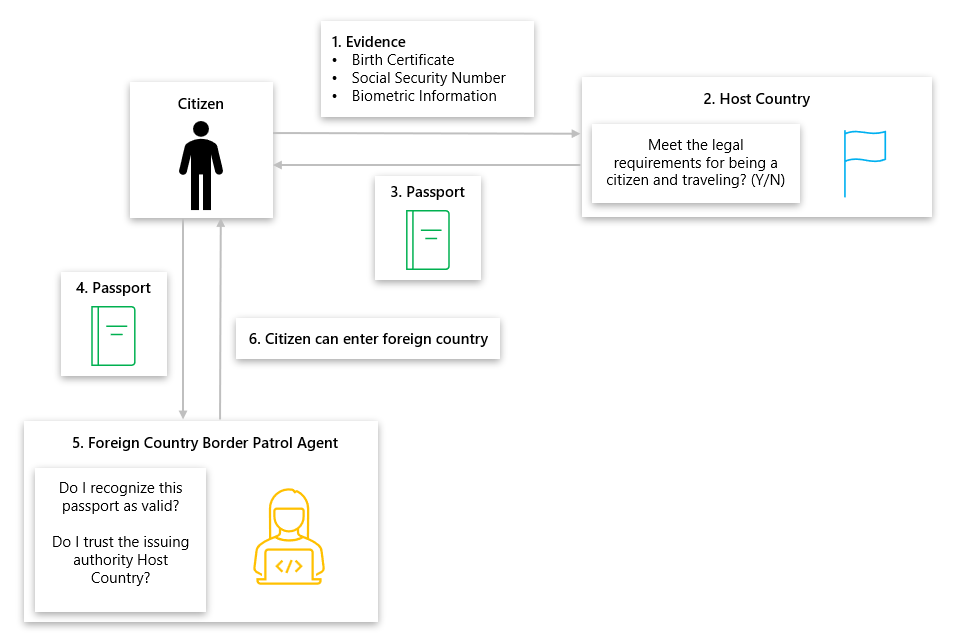

Passport-modell

Passport-modell – Immigrationsdisk

- En medborgare vill att ett pass ska resa till ett främmande land/en region. Medborgaren skickar beviskrav till sitt värdland/sin värdregion.

- Värdlandet/värdregionen tar emot bevis på att personen följer policyn och kontrollerar om de bevis som lämnats bevisar att personen uppfyller principerna för att utfärda ett pass.

- Födelseattestet är giltigt och har inte ändrats.

- Utfärdaren av födelsecertifikatet är betrodd

- Enskilda är inte en del av en begränsad lista

- Om värdlandet/värdregionen beslutar att bevisen uppfyller deras policyer utfärdar värdlandet/värdregionen ett pass för en medborgare.

- Medborgaren reser till en utländsk nation, men måste först presentera sitt pass för utrikeslandet/ regionens gränspatrullagent för utvärdering.

- Gränspolisagenten för utländskt land/region kontrollerar en rad regler för passet innan det litas på det

- Passport är autentiskt och har inte ändrats.

- Passport producerades av ett betrott land/en betrodd region.

- Passport har inte upphört att gälla eller återkallats.

- Passport följer policyn för ett visum- eller ålderskrav.

- Gränspatrullagenten för utländskt land/region godkänner passet och medborgaren kan komma in i det utländska landet/regionen.

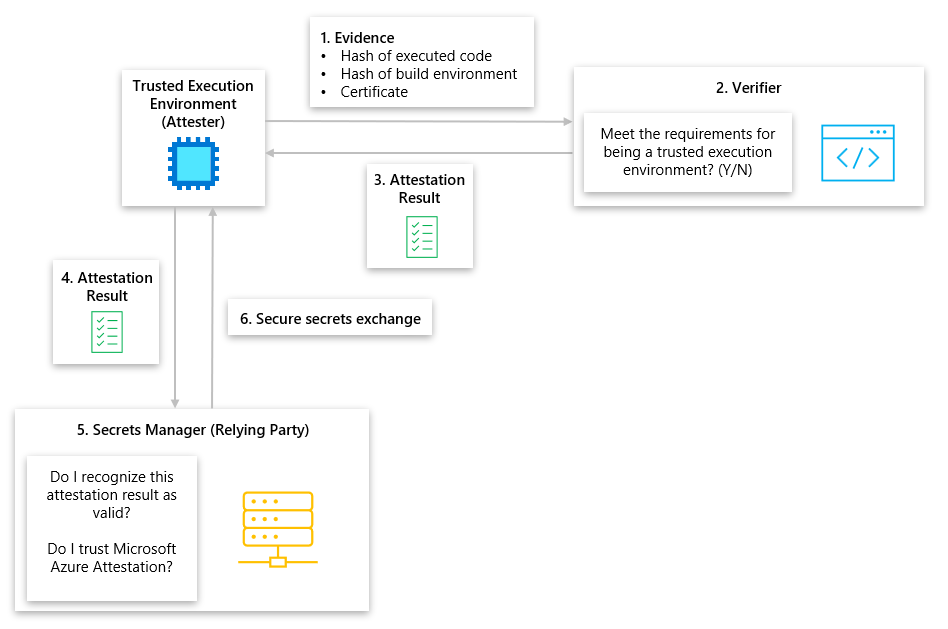

Passport-modell – databehandling

- En betrodd körningsmiljö (TEE), även kallad Attester, vill hämta hemligheter från en Secrets Manager, även kallad förlitande part. För att hämta hemligheter från Secrets Manager måste TEE bevisa att det är tillförlitligt och äkta för Secrets Manager. TEE lämnar in sina bevis till en kontrollant för att bevisa att den är tillförlitlig och äkta, vilket inkluderar hash för dess utförda kod, hash för dess byggmiljö och dess certifikat som genereras av tillverkaren.

- Verifier, en attesteringstjänst, utvärderar om bevisen från TEE uppfyller följande krav för att vara betrodda.

- Certifikatet är giltigt och har inte ändrats.

- Utfärdaren av certifikatet är betrodd

- TEE-bevis ingår inte i en begränsad lista

- Om kontrollanten beslutar att bevisen uppfyller de definierade principerna skapar kontrollanten ett attesteringsresultat och ger det till TEE.

- TEE vill utbyta hemligheter med Secrets Manager, men först måste de presentera sitt attesteringsresultat för Secrets Manager för utvärdering.

- Hemlighetshanteraren kontrollerar en serie regler på attesteringsresultatet innan du litar på det

- Attesteringsresultatet är autentiskt och har inte ändrats.

- Attesteringsresultatet producerades av en betrodd utfärdare.

- Attesteringsresultatet har inte upphört att gälla eller återkallats.

- Attesteringsresultatet överensstämmer med den konfigurerade administratörsprincipen.

- Secrets Manager godkänner attesteringsresultatet och utbyter hemligheter med TEE.

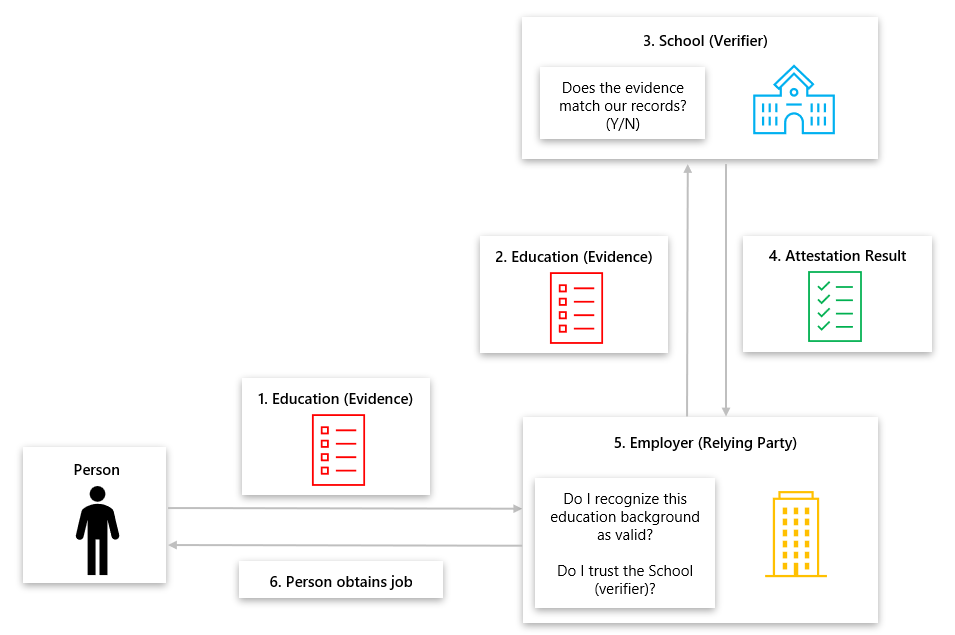

Modell för bakgrundskontroll

Bakgrundskontroll – Skolverifiering

- En person gör en bakgrundskontroll med en potentiell arbetsgivare för att få ett jobb. Personen skickar sin utbildningsbakgrund till den skola som de gick på till den potentiella arbetsgivaren.

- Arbetsgivaren hämtar utbildningsbakgrunden från personen och vidarebefordrar detta till respektive skola för att verifieras.

- Skolan utvärderar om den utbildningsbakgrund som ges av personen uppfyller skoldokumenten.

- Skolan utfärdar ett attesteringsresultat som verifierar personens utbildningsbakgrund matchar deras register och skickar det till arbetsgivaren

- Arbetsgivaren, även kallad förlitande part, kan kontrollera en rad regler för attesteringsresultatet innan det litas på det.

- Attesteringsresultatet är autentiskt, har inte ändrats och kommer verkligen från skolan.

- Attesteringsresultatet producerades av en betrodd skola.

- Arbetsgivaren godkänner attesteringsresultatet och anställer personen.

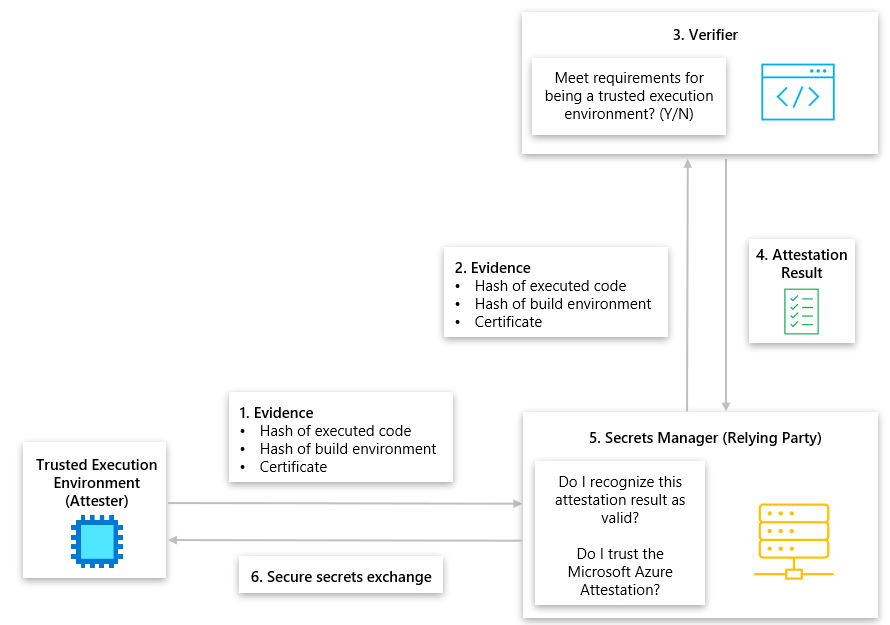

Bakgrundskontroll – databehandling

- En betrodd körningsmiljö (TEE), även kallad Attester, vill hämta hemligheter från en Secrets Manager, även kallad förlitande part. För att hämta hemligheter från Secrets Manager måste TEE bevisa att det är pålitligt och äkta. TEE skickar sina bevis till Secrets Manager för att bevisa att den är pålitlig och äkta, som inkluderar hash för dess utförda kod, hash för dess byggmiljö och dess certifikat som genereras av tillverkaren.

- Secrets Manager hämtar bevisen från TEE och vidarebefordrar dem till kontrollanten som ska verifieras.

- Verifier-tjänsten utvärderar om de bevis som ges av TEE uppfyller definierade principkrav för att vara betrodda.

- Certifikatet är giltigt och har inte ändrats.

- Utfärdaren av certifikatet är betrodd.

- TEE-bevis är inte en del av en begränsad lista.

- Kontrollanten skapar ett attesteringsresultat för TEE och skickar det till Secrets Manager.

- Hemlighetshanteraren kontrollerar en serie regler på attesteringsresultatet innan du litar på det.

- Attesteringsresultatet är autentiskt och har inte ändrats.

- Attesteringsresultatet producerades av en betrodd utfärdare.

- Attesteringsresultatet har inte upphört att gälla eller återkallats.

- Attesteringsresultatet överensstämmer med den konfigurerade administratörsprincipen.

- Secrets Manager godkänner attesteringsresultatet och utbyter hemligheter med TEE.

Typer av attestering

Attesteringstjänster kan användas på två olika sätt som var och en ger sina egna fördelar.

Molnleverantör

På Microsoft tillhandahåller vi Microsoft Azure Attestation (MAA) som kundinriktad tjänst och ett ramverk för att intyga betrodda körningsmiljöer (TEE) som Intel Software Guard Extensions (SGX) enklaver, virtualiseringsbaserade säkerhetsklaver (VBS), betrodda plattformsmoduler (TPMs), betrodd start och konfidentiella virtuella datorer. Fördelarna med att använda en molnleverantörs attesteringstjänst, till exempel Azure Attestation, inkluderar

- Fritt tillgänglig

- Källkod är tillgänglig för myndighetskunder via Microsoft Code Center Premium-verktyget

- Skyddar data när de används genom att arbeta i en Intel SGX-enklav.

- Intygar flera TEE:er i en enda lösning.

- Erbjuder ett starkt serviceavtal (SLA)

Skapa egna

Kunder kan skapa egna attesteringsmekanismer för att lita på sin databehandlingsinfrastruktur från verktyg som tillhandahålls av moln- och maskinvaruleverantörer. Att skapa egna attesteringsprocesser för Microsoft-lösningar kan kräva användning av THIM (Trusted Hardware Identity Management), en lösning som hanterar cachehantering av certifikat för alla betrodda körningsmiljöer (TEE) som finns i Azure och tillhandahåller information om betrodd beräkningsbas (TCB) för att framtvinga en minimibaslinje för attesteringslösningar. Fördelarna med att bygga och använda din egen attesteringstjänst är bland annat

- 100 % kontroll över attesteringsprocesserna för att uppfylla regel- och efterlevnadskrav

- Anpassning av integreringar med andra databehandlingstekniker

Attesteringsscenarier på Microsoft

Det finns många attesteringsscenarier på Microsoft som gör det möjligt för kunder att välja mellan scenarier för molnleverantören och Skapa din egen attesteringstjänst. För varje avsnitt tittar vi på Azure-erbjudanden och tillgängliga attesteringsscenarier.

Virtuella datorer med programenklaver

Virtuella datorer med Application Enclaves aktiveras av Intel SGX, som gör det möjligt för organisationer att skapa enklaver som skyddar data och hålla data krypterade medan processorn bearbetar data. Kunder kan intyga Intel SGX-enklaver i Azure med MAA och på egen hand.

- Startsida för Intel SGX-attestering

- Molnleverantör: Intel SGX-exempelkodattestering med MAA

- Skapa din egen: Open Enclave Attestation

Konfidentiella virtuella datorer

Konfidentiella virtuella datorer aktiveras av AMD SEV-SNP, vilket gör att organisationer kan ha maskinvarubaserad isolering mellan virtuella datorer och underliggande värdhanteringskod (inklusive hypervisor). Kunder kan intyga sina hanterade konfidentiella virtuella datorer i Azure med MAA och på egen hand.

- Startsida för attestering av konfidentiella virtuella datorer

- Molnleverantör: Vad är gästattestering för konfidentiella virtuella datorer?

- Skapa din egen: Hämta och verifiera rå AMD SEV-SNP-rapport på egen hand

Konfidentiella containrar på Azure Container Instances

Konfidentiella containrar på Azure Container Instances tillhandahåller en uppsättning funktioner för att ytterligare skydda dina standardcontainerarbetsbelastningar för att uppnå högre mål för datasäkerhet, datasekretess och körningskodintegritet. Konfidentiella containrar körs i en maskinvarubaserad betrodd körningsmiljö (TEE) som ger inbyggda funktioner som dataintegritet, datasekretess och kodintegritet.