Usecases

Med hjälp av tekniker för konfidentiell databehandling kan du förstärka din virtualiserade miljö från värden, hypervisor-programmet, värdadministratören och till och med din egen administratör för den virtuella datorn. Beroende på din hotmodell erbjuder vi olika tekniker som gör att du kan:

Förhindra obehörig åtkomst: Kör känsliga data i molnet. Lita på att Azure ger bästa möjliga dataskydd, med liten eller ingen förändring jämfört med vad som görs idag.

Uppfylla regelefterlevnad: Migrera till molnet och behåll fullständig kontroll över data för att uppfylla myndighetsregler för att skydda personlig information och skydda organisationens IP-adress.

Säkerställa säkert och obetrott samarbete: Hantera problem i branschomfattande arbetsskala genom att kombinera data mellan organisationer, till och med konkurrenter, för att låsa upp bred dataanalys och djupare insikter.

Isolera bearbetning: Erbjuda en ny våg av produkter som tar bort ansvaret för privata data med blindbearbetning. Användardata kan inte ens hämtas av tjänstleverantören.

Scenarier

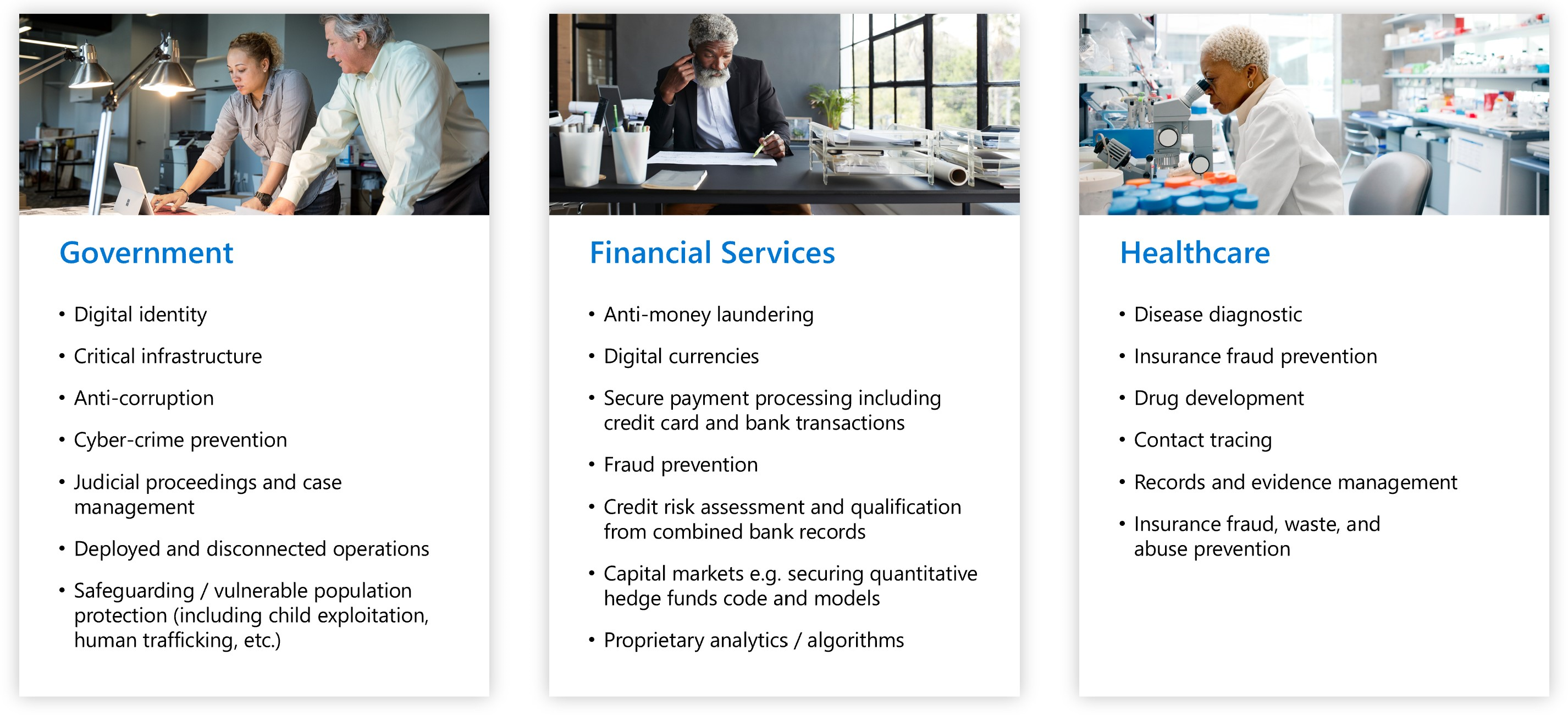

Konfidentiell databehandling kan tillämpas på olika scenarier för att skydda data i reglerade branscher som myndigheter, finansiella tjänster och hälsovårdsinstitut. Om du till exempel förhindrar åtkomst till känsliga data kan du skydda medborgarnas digitala identitet från alla inblandade parter, inklusive den molnleverantör som lagrar dem. Samma känsliga uppgifter kan innehålla biometriska data som används för att hitta och ta bort kända bilder av utnyttjande av barn, förhindra människohandel och hjälpa till med digitala kriminaltekniska undersökningar.

Den här artikeln innehåller en översikt över flera vanliga scenarier. Rekommendationerna i den här artikeln fungerar som utgångspunkt när du utvecklar ditt program med hjälp av konfidentiella databehandlingstjänster och ramverk.

När du har läst den här artikeln kan du svara på följande frågor:

- Vilka är några scenarier för konfidentiell databehandling i Azure?

- Vilka är fördelarna med att använda konfidentiell databehandling i Azure för scenarier med flera parter, förbättrad sekretess för kunddata och blockkedjenätverk?

Säker beräkning för flera parter

Affärstransaktioner och projektsamarbete kräver att information delas mellan flera parter. De data som delas är ofta konfidentiella. Uppgifterna kan vara personuppgifter, ekonomiska register, medicinska journaler, privata medborgardata osv. Offentliga och privata organisationer kräver att deras data skyddas från obehörig åtkomst. Ibland vill dessa organisationer till och med skydda data från infrastrukturoperatörer eller tekniker för databehandling, säkerhetsarkitekter, affärskonsulter och dataforskare.

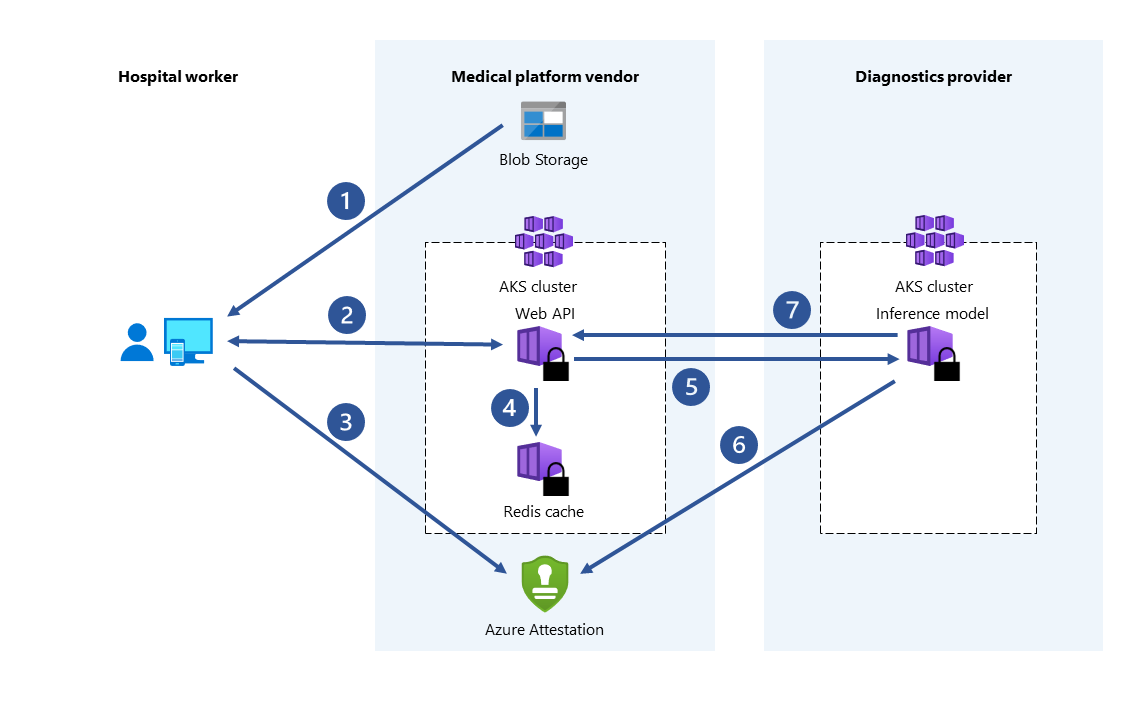

Till exempel har användningen av maskininlärning för sjukvårdstjänster ökat enormt eftersom vi har fått tillgång till större datamängder och bilder av patienter som fångas av medicintekniska enheter. Sjukdomsdiagnostik och läkemedelsutveckling drar nytta av flera datakällor. Sjukhus och hälsoinstitut kan samarbeta genom att dela sina patientjournaler med en centraliserad betrodd körningsmiljö (TEE). Maskininlärningstjänster som körs i TEE-aggregatet och analyserar data. Den här aggregerade dataanalysen kan ge högre förutsägelsenoggrannhet på grund av träningsmodeller för konsoliderade datamängder. Med konfidentiell databehandling kan sjukhusen minimera riskerna för att äventyra sina patienters integritet.

Med konfidentiell databehandling i Azure kan du bearbeta data från flera källor utan att exponera indata för andra parter. Den här typen av säker beräkning möjliggör scenarier som bekämpning av penningtvätt, bedrägeriidentifiering och säker analys av hälso- och sjukvårdsdata.

Flera källor kan ladda upp sina data till en enklav på en virtuell dator. En part uppmanar enklaven att utföra beräkningen eller bearbetningen av data. Inga parter (inte ens den som utför analysen) kan se en annan parts data som laddades upp till enklaven.

Vid säker databehandling med flera parter går krypterade data till enklaven. Enklaven dekrypterar data med hjälp av en nyckel, utför analys, hämtar ett resultat och skickar tillbaka ett krypterat resultat som en part kan dekryptera med den avsedda nyckeln.

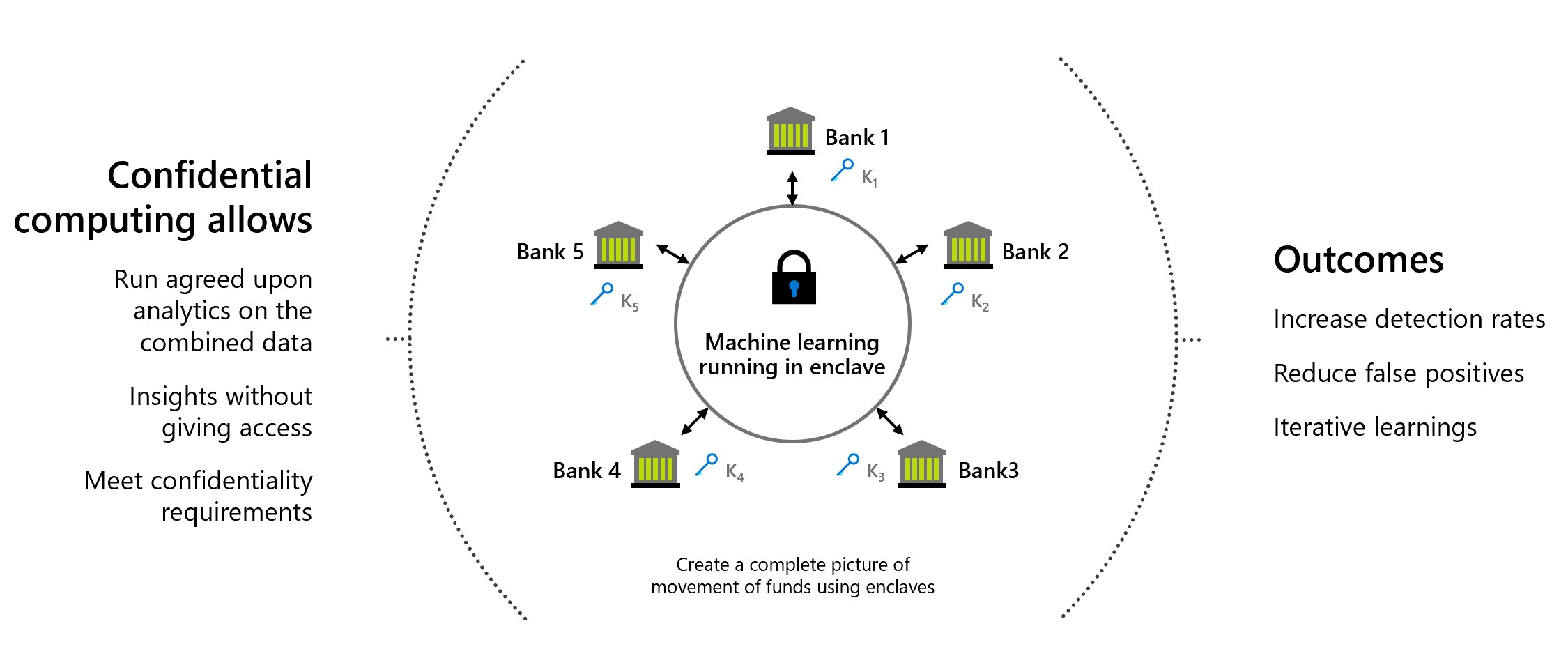

Bekämpning av penningtvätt

I det här säkra beräkningsexemplet för flera parter delar flera banker data med varandra utan att exponera sina kunders personuppgifter. Banker kör överenskomna analyser av den kombinerade känsliga datamängden. Analysen av den aggregerade datamängden kan identifiera en användares förflyttning av pengar mellan flera banker, utan att bankerna kommer åt varandras data.

Genom konfidentiell databehandling kan dessa finansinstitut öka antalet bedrägerier, hantera penningtvättsscenarier, minska falska positiva identifieringar och fortsätta att lära sig från större datamängder.

Läkemedelsutveckling inom hälso- och sjukvården

Partnerbaserade hälsoinrättningar bidrar med privata hälsodatauppsättningar för att träna en ML-modell. Varje anläggning kan bara se sin egen datauppsättning. Ingen annan anläggning eller ens molnleverantören kan se data eller träningsmodellen. Alla faciliteter har nytta av att använda den tränade modellen. Genom att skapa modellen med mer data blev modellen mer exakt. Varje anläggning som bidrog till att träna modellen kan använda den och få användbara resultat.

Skydda sekretessen med IoT och smarta lösningar

Många länder/regioner har strikta sekretesslagar om insamling och användning av data om människors närvaro och rörelser i byggnader. Detta kan omfatta data som är direkt personligt identifierbara data från CCTV- eller säkerhetsmärkesgenomsökningar. Eller indirekt identifierbar där olika uppsättningar sensordata kan betraktas som personligt identifierbara när de grupperas tillsammans.

Integritet måste balanseras med kostnader och miljöbehov där organisationer är angelägna om att förstå beläggning / rörelse för att ge den mest effektiva användningen av energi för att värma och tända en byggnad.

Att avgöra vilka områden av företagets fastigheter som är under eller överbebodda av personal från enskilda avdelningar kräver vanligtvis bearbetning av vissa personligt identifierbara data tillsammans med mindre enskilda data som temperatur- och ljussensorer.

I det här användningsfallet är det primära målet att tillåta att analys av beläggningsdata och temperatursensorer bearbetas tillsammans med CCTV-sensorer för rörelsespårning och badge-swipe-data för att förstå användningen utan att exponera rådata för någon.

Konfidentiell beräkning används här genom att placera analysprogrammet (i det här exemplet körs på konfidentiella containerinstanser) i en betrodd körningsmiljö där data som används skyddas av kryptering.

Aggregerade datauppsättningar från många typer av sensor- och dataflöde hanteras i en Azure SQL Always Encrypted med Enklaver-databas, vilket skyddar in-use-frågor genom att kryptera dem i minnet. Detta förhindrar att en serveradministratör kan komma åt den aggregerade datauppsättningen medan den efterfrågas och analyseras.

Juridiska krav eller jurisdiktionskrav

Gäller vanligtvis för FSI och hälso- och sjukvård där det finns juridiska eller regelmässiga krav som begränsar var vissa arbetsbelastningar kan bearbetas och lagras i vila.

I det här användningsfallet använder vi en kombination av Azure Confidential Compute-tekniker med Azure Policy, Nätverkssäkerhetsgrupper (NSG:er) och Microsoft Entra Villkorlig åtkomst för att säkerställa att följande skyddsmål uppfylls för "lift &shift" för ett befintligt program:

- Programmet skyddas från molnoperatören när det används med konfidentiell beräkning

- Programresurser kan bara distribueras i Azure-regionen Europa, västra

- Användare av programmet som autentiserar med moderna autentiseringsprotokoll kan mappas till den nationella region som de ansluter från och nekas åtkomst om de inte befinner sig i en tillåten region.

- Åtkomst med hjälp av administrativa protokoll (RDP, SSH osv.) är begränsad till åtkomst från Azure Bastion-tjänsten som är integrerad med Privileged Identity Management (PIM). PIM-principen kräver en princip för villkorsstyrd åtkomst som verifierar vilken nationell region administratören kommer åt från.

- Alla tjänster loggar åtgärder till Azure Monitor.

Tillverkning – IP-skydd

Tillverkningsorganisationer skyddar IP-adressen kring sina tillverkningsprocesser och tekniker, ofta läggs tillverkningen ut på tredje part som hanterar de fysiska produktionsprocesserna, som kan betraktas som "fientliga" miljöer där det finns aktiva hot om att stjäla denna IP-adress.

I det här exemplet utvecklar Tailspin Toys en ny leksakslinje, de specifika dimensionerna och innovativa designerna av deras leksaker är företagsägd och de vill hålla dem säkra, samtidigt som de är flexibla över vilket företag de väljer att fysiskt producera sina prototyper.

Contoso, ett högkvalitativt 3D-utskrifts- och testföretag, tillhandahåller system som fysiskt skriver ut prototyper i stor skala och kör dem genom säkerhetstester som krävs för säkerhetsgodkännanden.

Contoso distribuerar kundhanterade containerbaserade program och data i Contoso-klientorganisationen, som använder sina 3D-utskriftsmaskiner via ett API av IoT-typ.

Contoso använder telemetrin från de fysiska tillverkningssystemen för att driva sina fakturerings-, schemaläggnings- och materialbeställningssystem medan Tailspin Toys använder telemetri från sin programsvit för att avgöra hur framgångsrikt deras leksaker kan tillverkas och defekta priser.

Contoso-operatorerna kan läsa in Tailspin Toys-programpaketet till Contoso-klientorganisationen med hjälp av de tillhandahållna containeravbildningarna via Internet.

Tailspin Toys-konfigurationsprincipen kräver distribution på konfidentiell beräkningsaktiverad maskinvara så att alla Tailspin-programservrar och -databaser skyddas när de används från Contoso-administratörer även om de körs i Contoso-klientorganisationen.

Om till exempel en falsk administratör på Contoso försöker flytta Tailspin Toys-tillhandahållna containrar till allmän x86-beräkningsmaskinvara som inte kan tillhandahålla en betrodd körningsmiljö kan det innebära potentiell exponering av konfidentiell IP-adress.

I det här fallet skulle Principmotorn för Azure Container Instance vägra att släppa dekrypteringsnycklarna eller starta containrar om attesteringsanropet visar att principkraven inte kan uppfyllas, vilket säkerställer att Tailspin Toys IP skyddas i bruk och i vila.

Själva Tailspin Toys-programmet är kodat för att regelbundet göra ett anrop till attesteringstjänsten och rapportera resultaten tillbaka till Tailspin Toys via Internet för att säkerställa att det finns ett kontinuerligt pulsslag av säkerhetsstatus.

Attesteringstjänsten returnerar kryptografiskt signerad information från maskinvaran som stöder Contoso-klienten för att verifiera att arbetsbelastningen körs i en konfidentiell enklav som förväntat, attesteringen ligger utanför Contoso-administratörernas kontroll och baseras på maskinvaruroten för förtroende som konfidentiell beräkning tillhandahåller.

Förbättrad sekretess för kunddata

Trots att den säkerhetsnivå som tillhandahålls av Microsoft Azure snabbt håller på att bli en av de främsta faktorerna för implementering av molnbaserad databehandling, litar kunderna på sin leverantör i olika utsträckning. Kunden frågar efter:

- Minimal maskinvara, programvara och operativa TCB:er (betrodda beräkningsbaser) för känsliga arbetsbelastningar.

- Teknisk tillämpning snarare än bara affärsprinciper och processer.

- Transparens om de garantier, kvarvarande risker och åtgärder som de får.

Konfidentiell databehandling går i den här riktningen genom att ge kunderna stegvis kontroll över den TCB som används för att köra sina molnarbetsbelastningar. Med konfidentiell databehandling i Azure kan kunderna exakt definiera all maskinvara och programvara som har åtkomst till deras arbetsbelastningar (data och kod), och det ger de tekniska mekanismerna för att verifiera att den här garantin upprätthålls. Kort och kort behåller kunderna fullständig kontroll över sina hemligheter.

Datasuveränitet

I myndigheter och offentliga myndigheter är konfidentiell databehandling i Azure en lösning för att öka förtroendet för förmågan att skydda datasuveränitet i det offentliga molnet. Tack vare det ökande införandet av funktioner för konfidentiell databehandling i PaaS-tjänster i Azure kan dessutom en högre grad av förtroende uppnås med en minskad inverkan på innovationskapaciteten som tillhandahålls av offentliga molntjänster. Den här kombinationen av att skydda datasuveränitet med en minskad inverkan på innovationskapaciteten gör konfidentiell databehandling i Azure till ett mycket effektivt svar på behoven av suveränitet och digital omvandling av myndighetstjänster.

Minskad förtroendekedja

Enorma investeringar och revolutionerande innovation inom konfidentiell databehandling har gjort det möjligt att ta bort molntjänstleverantören från förtroendekedjan i en aldrig tidigare skådad grad. Konfidentiell databehandling i Azure ger den högsta nivån av suveränitet som är tillgänglig på marknaden idag. Detta gör det möjligt för kunder och regeringar att uppfylla sina suveränitetsbehov idag och fortfarande utnyttja innovation i morgon.

Konfidentiell databehandling kan utöka antalet arbetsbelastningar som är berättigade till distribution av offentliga moln. Detta kan leda till ett snabbt införande av offentliga tjänster för migreringar och nya arbetsbelastningar, vilket snabbt förbättrar kundernas säkerhetsstatus och snabbt möjliggör innovativa scenarier.

BYOK-scenarier (Bring Your Own Key)

Införandet av maskinvarusäkerhetsmoduler (HSM) möjliggör säker överföring av nycklar och certifikat till en skyddad molnlagring – Azure Key Vault Managed HSM – utan att molntjänstleverantören får åtkomst till sådan känslig information. Hemligheter som överförs finns aldrig utanför en HSM i klartext, vilket möjliggör scenarier för suveränitet för nycklar och certifikat som genereras och hanteras av klienten, men som fortfarande använder en molnbaserad säker lagring.

Säker blockkedja

Ett blockkedjenätverk är ett decentraliserat nätverk av noder. Dessa noder körs och underhålls av operatorer eller validatorer som vill säkerställa integritet och nå konsensus om nätverkets tillstånd. Själva noderna är repliker av transaktionsregister och används för att spåra blockkedjetransaktioner. Varje nod har en fullständig kopia av transaktionshistoriken, vilket säkerställer integritet och tillgänglighet i ett distribuerat nätverk.

Blockkedjetekniker som bygger på konfidentiell databehandling kan använda maskinvarubaserad sekretess för att aktivera datakonfidentialitet och säkra beräkningar. I vissa fall krypteras hela transaktionsregistret för att skydda dataåtkomsten. Ibland kan själva transaktionen ske i en beräkningsmodul i enklaven i noden.