Konfigurera IP-ingressbegränsningar i Azure Container Apps

Med Azure Container Apps kan du begränsa inkommande trafik till din containerapp genom att konfigurera IP-ingressbegränsningar via ingresskonfiguration.

Det finns två typer av begränsningar:

- Tillåt: Tillåt endast inkommande trafik från adressintervall som du anger i tillåtna regler.

- Neka: Neka endast all inkommande trafik från adressintervall som du anger i neka-regler.

när inga IP-begränsningsregler har definierats tillåts all inkommande trafik.

Reglerna för IP-begränsningar innehåller följande egenskaper:

| Property | Värde | Beskrivning |

|---|---|---|

| name | sträng | Namnet på regeln. |

| beskrivning | sträng | En beskrivning av regeln. |

| ipAddressRange | IP-adressintervall i CIDR-format | IP-adressintervallet i CIDR-notation. |

| åtgärd | Tillåt eller neka | Åtgärden som ska vidtas för regeln. |

Parametern ipAddressRange accepterar IPv4-adresser. Definiera varje IPv4-adressblock i CIDR-notation (Classless Inter-Domain Routing).

Kommentar

Alla regler måste vara av samma typ. Du kan inte kombinera tillåtna regler och neka regler.

Hantera begränsningar för IP-ingress

Du kan hantera regler för IP-åtkomstbegränsningar via Azure-portalen eller Azure CLI.

Lägga till regler

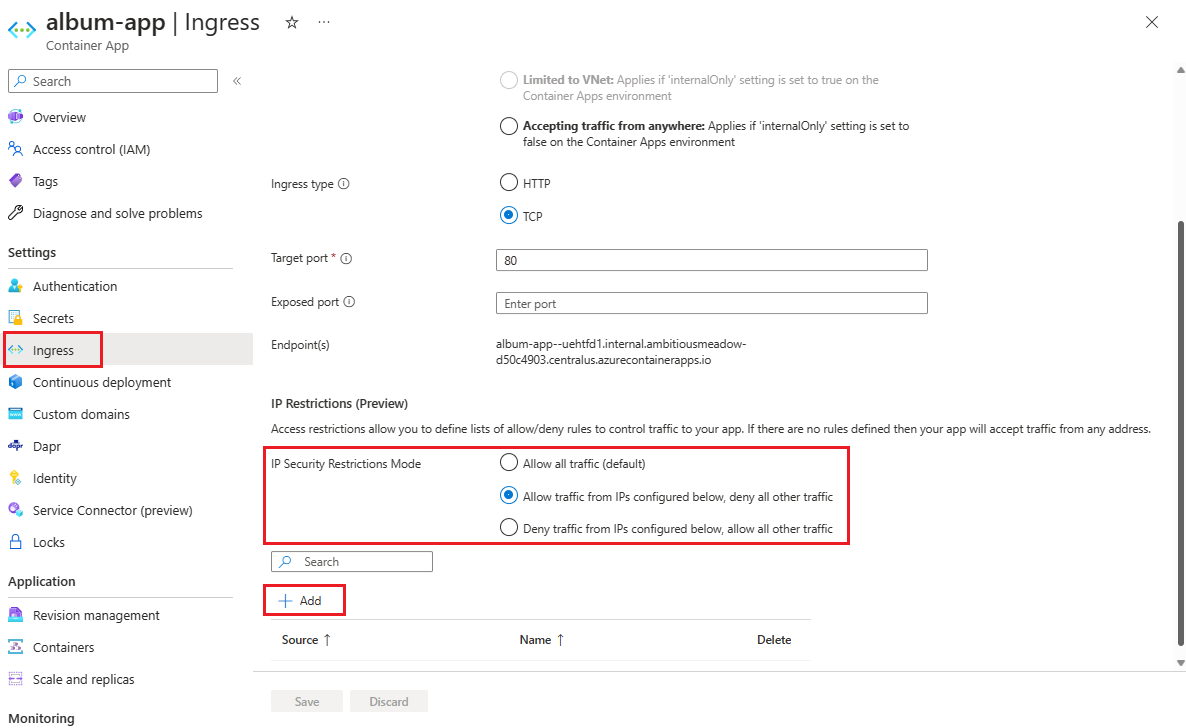

Gå till containerappen i Azure-portalen.

Välj Ingress på menyn till vänster.

Välj läget IP-säkerhetsbegränsningar för att aktivera IP-begränsningar. Du kan välja att tillåta eller neka trafik från de angivna IP-adressintervallen.

Välj Lägg till för att skapa regeln.

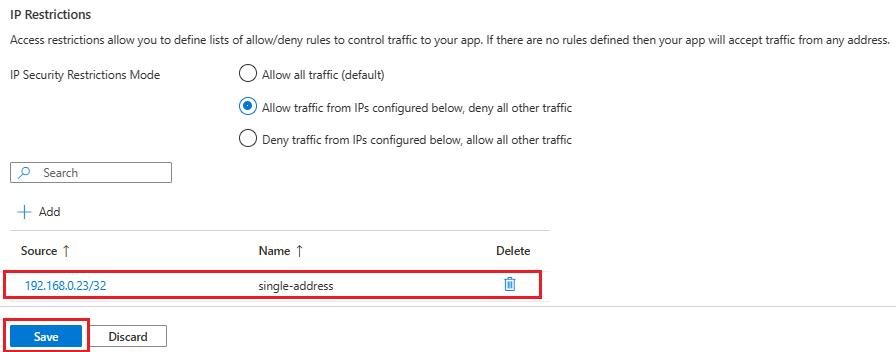

Ange värden i följande fält:

Fält Description IPv4-adress eller IPv4-intervall Ange IP-adressen eller IP-adressintervallet i CIDR-notation. Om du till exempel vill tillåta åtkomst från en enskild IP-adress använder du följande format: 10.200.10.2/32. Namn Ange ett namn på regeln. Beskrivning Ange en beskrivning av regeln. Markera Lägga till.

Upprepa steg 4–6 för att lägga till fler regler.

När du har lagt till regler väljer du Spara.

Uppdatera en regel

- Gå till containerappen i Azure-portalen.

- Välj Ingress på menyn till vänster.

- Välj den regel som du vill uppdatera.

- Ändra regelinställningarna.

- Spara uppdateringarna genom att välja Spara .

- Välj Spara på ingresssidan för att spara de uppdaterade reglerna.

Ta bort regel

- Gå till containerappen i Azure-portalen.

- Välj Ingress på menyn till vänster.

- Välj borttagningsikonen bredvid den regel som du vill ta bort.

- Välj Spara.

Du kan hantera IP-åtkomstbegränsningar med hjälp av az containerapp ingress access-restriction kommandogruppen. Den här kommandogruppen har alternativ för att:

set: Skapa eller uppdatera en regel.remove: Ta bort en regel.list: Lista alla regler.

Skapa eller uppdatera regler

Du kan skapa eller uppdatera IP-begränsningar med hjälp av az containerapp ingress access-restriction set kommandot .

Kommandogruppen az containerapp ingress access-restriction set använder följande parametrar.

| Argument | Värden | Description |

|---|---|---|

--rule-name (krävs) |

String | Anger namnet på regeln för åtkomstbegränsning. |

--description |

String | Anger en beskrivning av regeln för åtkomstbegränsning. |

--action (krävs) |

Tillåt, neka | Anger om du vill tillåta eller neka åtkomst från det angivna IP-adressintervallet. |

--ip-address (krävs) |

IP-adress eller IP-adressintervall i CIDR-notation | Anger DET IP-adressintervall som ska tillåtas eller nekas. |

Lägg till fler regler genom att upprepa kommandot med olika --rule-name värden och ---ip-address värden.

Skapa tillåtna regler

Följande exempelkommando az containerapp access-restriction set skapar en regel för att begränsa inkommande åtkomst till ett IP-adressintervall. Du måste ta bort befintliga neka-regler innan du kan lägga till några tillåtna regler.

Ersätt värdena i följande exempel med dina egna värden.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

Du kan lägga till i tillåtna regler genom att upprepa kommandot med olika --ip-address värden och --rule-name värden.

Skapa neka-regler

Följande exempel på az containerapp access-restriction set kommandot skapar en åtkomstregel för att neka inkommande trafik från ett angivet IP-intervall. Du måste ta bort befintliga tillåtna regler innan du kan lägga till neka-regler.

Ersätt platshållarna i följande exempel med dina egna värden.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

Du kan lägga till i neka-reglerna genom att upprepa kommandot med olika --ip-address värden och --rule-name värden. Om du använder ett regelnamn som redan finns uppdateras den befintliga regeln.

Uppdatera en regel

Du kan uppdatera en regel med kommandot az containerapp ingress access-restriction set . Du kan ändra IP-adressintervallet och regelbeskrivningen, men inte regelnamnet eller åtgärden.

Parametern --action krävs, men du kan inte ändra åtgärden från Tillåt till Neka eller vice versa.

Om du utelämnar parametern ---description tas beskrivningen bort.

I följande exempel uppdateras ip-adressintervallet.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

Ta bort åtkomstbegränsningar

Följande exempelkommando az containerapp ingress access-restriction remove tar bort en regel.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

Lista åtkomstbegränsningar

I följande exempelkommando az containerapp ingress access-restriction list visas IP-begränsningsreglerna för containerappen.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>