Felsöka privata slutpunkter

Den här guiden kan hjälpa dig att felsöka problem med anslutning, drift och klusterskapande för ett kluster med hjälp av privata slutpunkter. Om du har anslutningsproblem till privata slutpunkter använder du följande felsökningsvägledning.

Kontrollera anslutningstillståndet

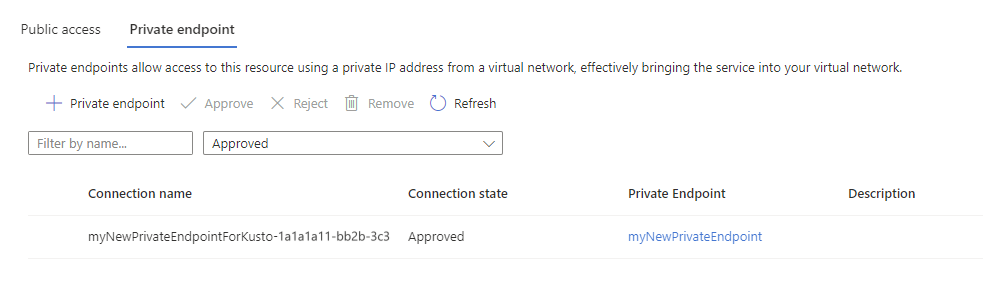

Kontrollera att den privata slutpunktens anslutningstillstånd är inställt på godkänd.

I Azure Portal navigerar du till klustret och väljer sedan Nätverk

Välj Privat slutpunkt. I tabellen i kolumnen Anslutningstillstånd kontrollerar du att den privata slutpunkten är godkänd.

Köra kontroller inifrån det virtuella nätverket

Använd följande kontroller för att undersöka anslutningsproblem i samma virtuella nätverk. Vi rekommenderar att du distribuerar en virtuell dator i samma virtuella nätverk där du skapade den privata slutpunkten. När du har loggat in på datorn kan du köra följande tester.

Kontrollera namnmatchning

Kontrollera att namnmatchningen fungerar korrekt.

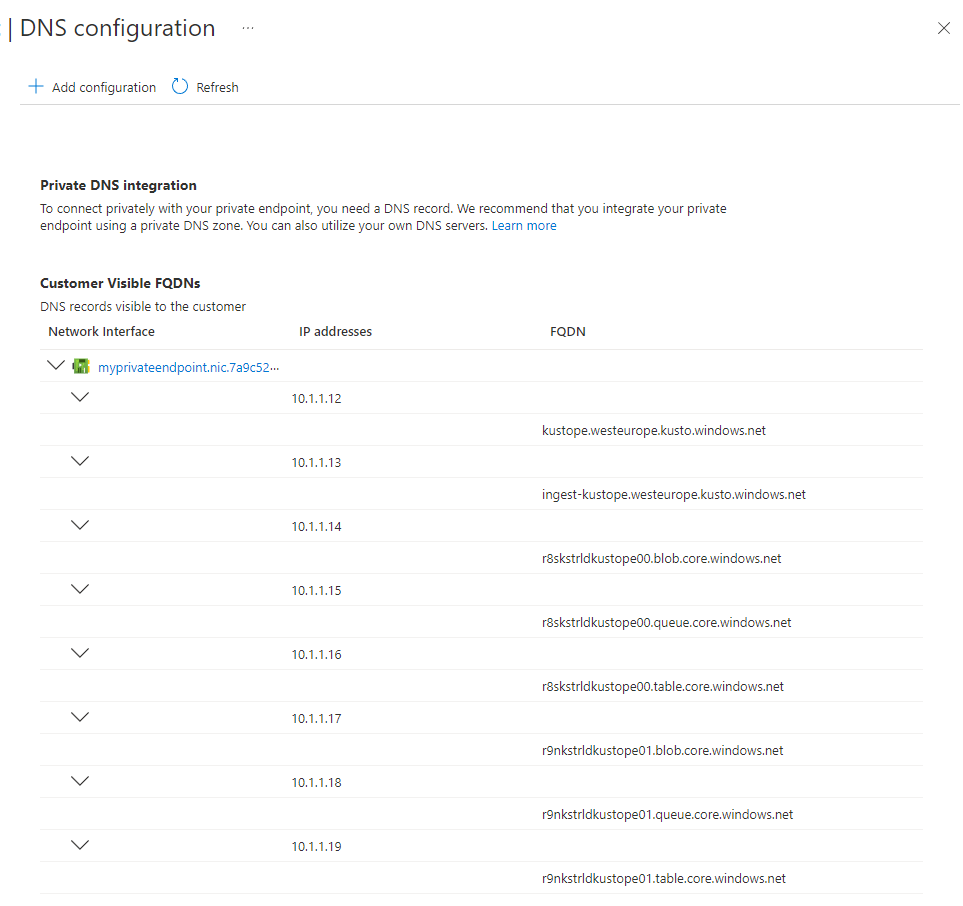

Iterera över alla FQDN för DNS-konfigurationen för den privata slutpunkten och kör testerna med hjälp av nslookup, Test-NetConnection eller andra liknande verktyg för att verifiera att varje DNS matchar motsvarande IP-adress.

Kontrollera DNS-matchning

Kör dessutom följande kommando för att kontrollera att DNS-namnet för varje FQDN matchar dess motsvarande IP-adress.

#replace the <...> placeholders with the correct values

nslookup <cluster-name>.<cluster-region>.kusto.windows.net

#Results in the following output:

Server:'Server'

Address:'Address'

Non-authoritative answer:

<cluster-name>.<cluster-region>.kusto.windows.netcanonical name = <cluster-name>.privatelink.<cluster-region>.kusto.windows.net.

Name:<cluster-name>.privatelink.<cluster-region>.kusto.windows.net

Address: 'Address'

Om du hittar ett FQDN som inte matchar dess motsvarande IP-adress måste du åtgärda din anpassade DNS-server. Om du inte använder en anpassad DNS-server skapar du ett supportärende.

Anslutningskontroller

Kontrollera om du kan upprätta en TCP-anslutning varje FQDN för den privata slutpunktens DNS. Kör följande tester på alla FQDN:er som nämns i DNS-konfigurationen för den privata slutpunkten.

#replace the <...> placeholders with the correct values

Test-NetConnection -ComputerName <cluster-name>.<cluster-region>.kusto.windows.net -Port 443

#Results in the following output:

ComputerName : <cluster-name>.<cluster-region>.kusto.windows.net

RemoteAddress : 'RemoteAddress'

RemotePort : 443

InterfaceAlias : Ethernet

SourceAddress : 'SourceAddress'

TcpTestSucceeded : True

Ett lyckat resultat returnerar TcpTestSucceeded: True, vilket innebär att anroparen kunde upprätta en TCP-anslutning till klustret.

Kontrollera hälsotillståndet för klustret

Det sista steget i felsökningen är att testa klustrets hälsotillstånd.

#replace the <...> placeholders with the correct values

#engine

Invoke-RestMethod https://<cluster-name>.<cluster-region>.kusto.windows.net/v1/rest/ping

Pong! IP address: 'IPv6IPaddress1'

#data management

Invoke-RestMethod https://ingest-<cluster-name>.<cluster-region>.kusto.windows.net/v1/rest/ping

Pong! IP address: 'IPv6IPaddress2'

Ett lyckat resultat måste returnera Pong! och en IPv6-adress.

Andra felsökningstips

Om du fortfarande har problem när du har provat alla dessa kontroller kan du prova att använda felsökningsguiden för privata slutpunkter för att diagnostisera det.

Felsöka hanterade privata slutpunkter

För hanterade privata slutpunkter är den enda kontrollen du kan göra för att kontrollera att anslutningsstatusen för alla hanterade privata slutpunkter är Godkänd. Annars kan klustret inte ansluta till motsvarande tjänster.

Kontrollera att den hanterade privata slutpunktens anslutningstillstånd är inställt på godkänd genom att göra följande:

I Azure Portal navigerar du till klustret och väljer sedan Nätverk

Välj Privata slutpunktsanslutningar. I tabellen i kolumnen Anslutningstillstånd kontrollerar du att den hanterade privata slutpunkten har godkänts.

Om du inte kan skapa en hanterad privat slutpunkt kontrollerar du att prenumerationen är registrerad för Microsoft.Network-resursprovidern:

I Azure Portal navigerar du till din prenumeration och väljer sedan Resursprovidrar

Sök efter Microsoft.Network och registrera resursprovidern.

Andra felsökningsriktlinjer

Om alla kontroller lyckades och du fortfarande inte kan upprätta en anslutning till klustret bör du kontakta företagets säkerhetsteam som ansvarar för brandväggar och nätverk i allmänhet.

Möjliga orsaker till fel är:

- Felkonfiguration av brandväggsinstallationen

- Felkonfiguration av användardefinierade vägar i azure-Virtual Network

- En felkonfigurerad proxy på klientdatorn

- En felkonfigurerad proxy mellan klienten och klustret