Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Dina Databricks-appar kan integreras med olika Azure Databricks-plattformsfunktioner, till exempel Databricks SQL för att fråga efter data, Lakeflow-jobb för datainmatning och bearbetning, Mosaic AI Model Serving för åtkomst till generativa AI-modeller och Azure Databricks-hemligheter för hantering av känslig information. När det gäller appar kallas dessa plattformsfunktioner för resurser.

Varför ska du använda resurser?

Undvik hårdkodning av resurs-ID:er för att hålla appar bärbara och säkra. I stället för att till exempel bädda in ett fast SQL-lager-ID i din appkod konfigurerar du SQL-lagret som en resurs via Användargränssnittet för Databricks-appar.

Att använda Databricks Apps-resurser i stället för direkta API-anrop har flera fördelar:

- Hanterar automatiskt autentiseringsuppgifter och behörigheter, vilket eliminerar manuell tokenhantering i koden.

- Hanterar resurssökvägar, slutpunkter och anslutningsinformation automatiskt.

- Ger säker, hanterad åtkomst i stället för att kräva självhanterade autentiseringsuppgifter för direkta API-anrop.

- Håller appar portabla mellan miljöer utan kodändringar.

Resurstyper som stöds

I följande tabell visas alla resurstyper som du kan lägga till i din Databricks-app:

| Resurstyp | Description | Standardresursnyckel | Tillgängliga behörigheter |

|---|---|---|---|

| Genie-utrymme | AI-baserat analysgränssnitt för frågor på naturligt språk | genie-space |

|

| Lakebase-databas | Unity Catalog-databas för datalagring och frågor | database |

|

| Lakeflow-jobb | Datainmatning och bearbetning av arbetsflöden | job |

|

| MLflow-experiment | Spårning av maskininlärningsexperiment och modelllivscykelhantering | experiment |

|

| Modell som betjänar slutpunkt | Distribution av maskininlärningsmodell för slutsatsdragningsbegäranden | serving-endpoint |

|

| Hemlighet | Skydda lagring för känsliga värden som API-nycklar och token | secret |

|

| SQL-lager | Beräkningsresurser för att köra SQL-frågor | sql-warehouse |

|

| Anslutning till Unity-katalog | Hanterade anslutningar till externa datakällor | connection |

|

| Användardefinierad funktion | Registrerade SQL- och Python-funktioner i Unity Catalog | function |

|

| Unity Catalog volym | Fillagring i Unity Catalog för appartefakter och data | volume |

|

| Vektorsökningsindex | Semantisk sökning och likhetsbaserad hämtning från vektorinbäddningar | vector-search-index |

|

Förutsättningar

Om du vill lägga till en resurs i en app måste följande villkor vara uppfyllda:

- Resursen måste finnas.

- Användaren som lägger till resursen måste ha behörigheten

Can manageför resursen och appen.

Appar körs med minsta möjliga behörighet och förlitar sig på befintliga resurser på Azure Databricks-plattformen. När appens tjänsthuvudnamn distribueras får den åtkomst till dessa resurser och måste ha nödvändiga behörigheter, till exempel åtkomst på tabellnivå för SQL-frågor eller läsbehörighet till hemligheter. Se Konfigurera auktorisering i en Databricks-app.

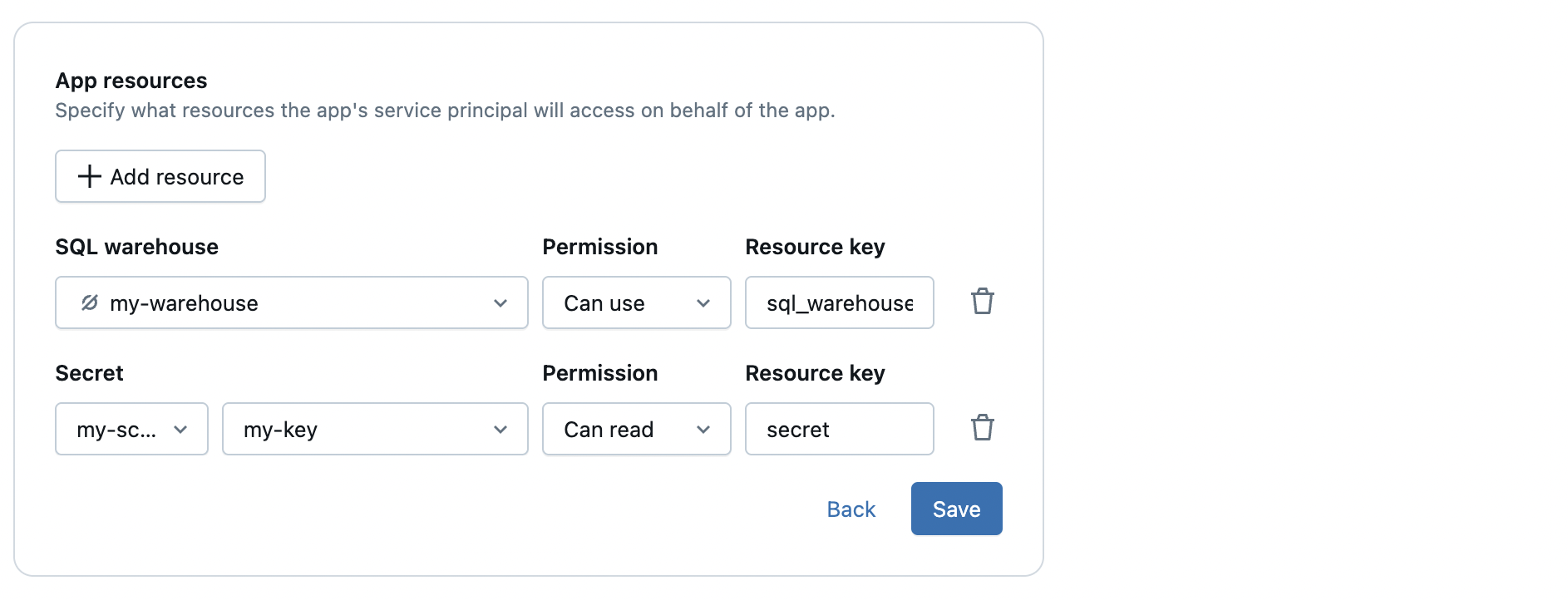

Konfigurera resurser för din app

Med resurser kan din app på ett säkert sätt ansluta till tjänster som den är beroende av, utan att hårdkoda känsliga eller miljöspecifika värden.

Lägg till resurser direkt i användargränssnittet för Databricks-appar när du skapar eller redigerar en app.

- När du skapar eller redigerar en app går du till steget Konfigurera .

- I avsnittet Appresurser klickar du på + Lägg till resurs.

- Välj den resurstyp som du vill lägga till.

- Ange behörigheter för apptjänstens huvudnamn för resursen.

- Tilldela en nyckel till resursen och referera till den nyckeln i

app.yamlfilen.

Hantera appåtkomst till resurser

Varje app har ett dedikerat huvudnamn för tjänsten. Följ dessa metodtips för att hantera åtkomst på ett säkert sätt.

- Använd appens tjänsthuvudnamn för autentisering. Hårdkoda aldrig personliga åtkomsttoken (PAT) i din kod. Åtkomstautentiseringsuppgifter matas automatiskt in som miljövariabler:

DATABRICKS_CLIENT_IDDATABRICKS_CLIENT_SECRET

- Dela inte autentiseringsuppgifterna för tjänstens huvudnamn mellan appar eller mellan användare. Varje app bör använda sina egna dedikerade autentiseringsuppgifter för isolering och säkerhet.

- Använd åtkomst med minst behörighet. Bevilja endast den lägsta behörighet som krävs till appens tjänsthuvudnamn. Till exempel:

- Bevilja

CAN USEpå ett SQL-datalager om appen bara behöver köra frågor. - Bevilja

CAN QUERYpå en tjänstgörande slutpunkt om appen bara skickar inference-förfrågningar. - Bevilja

SELECTellerMODIFYför Unity Catalog-tabeller baserat på appens dataåtkomstbehov.

- Bevilja

Nästa steg

När du har lagt till resurser i din app, refererar du till dessa resurser i env-delen av appkonfigurationen med hjälp av valueFrom-fältet. Anvisningar finns i Definiera miljövariabler i en Databricks-app.