Självstudie: Azure DDoS Protection-simuleringstestning

Det är en bra idé att testa dina antaganden om hur dina tjänster reagerar på en attack genom att utföra regelbundna simuleringar. Under testningen kontrollerar du att dina tjänster eller program fortsätter att fungera som förväntat och att användarupplevelsen inte störs. Identifiera luckor från både teknik- och processsynpunkt och införliva dem i DDoS-svarsstrategin. Vi rekommenderar att du utför sådana tester i mellanlagringsmiljöer eller under tider med låg belastning för att minimera påverkan på produktionsmiljön.

Simuleringar hjälper dig:

- Validera hur Azure DDoS Protection hjälper till att skydda dina Azure-resurser från DDoS-attacker.

- Optimera incidenthanteringsprocessen under DDoS-angrepp.

- Dokumentera DDoS-efterlevnad.

- Träna dina nätverkssäkerhetsgrupper.

Testprincip för Azure DDoS-simulering

Du kan bara simulera attacker med hjälp av våra godkända testpartner:

- BreakingPoint Cloud: en självbetjäningstrafikgenerator där dina kunder kan generera trafik mot DDoS Protection-aktiverade offentliga slutpunkter för simuleringar.

- MazeBolt:RADAR-plattformen™ identifierar kontinuerligt och möjliggör eliminering av DDoS-sårbarheter – proaktivt och utan avbrott i verksamheten.

- Röd knapp: Arbeta med ett dedikerat team med experter för att simulera verkliga DDoS-attackscenarier i en kontrollerad miljö.

- RedWolf: en självbetjäning eller guidad DDoS-testprovider med realtidskontroll.

Våra testpartners simuleringsmiljöer är byggda i Azure. Du kan bara simulera mot azure-värdbaserade offentliga IP-adresser som tillhör en egen Azure-prenumeration, som verifieras av våra partner innan du testar. Dessutom måste dessa offentliga MÅL-IP-adresser skyddas under Azure DDoS Protection. Med simuleringstestning kan du utvärdera ditt aktuella beredskapstillstånd, identifiera luckor i dina incidenthanteringsprocedurer och hjälpa dig att utveckla en lämplig DDoS-svarsstrategi.

Kommentar

BreakingPoint Cloud och Red Button är endast tillgängliga för det offentliga molnet.

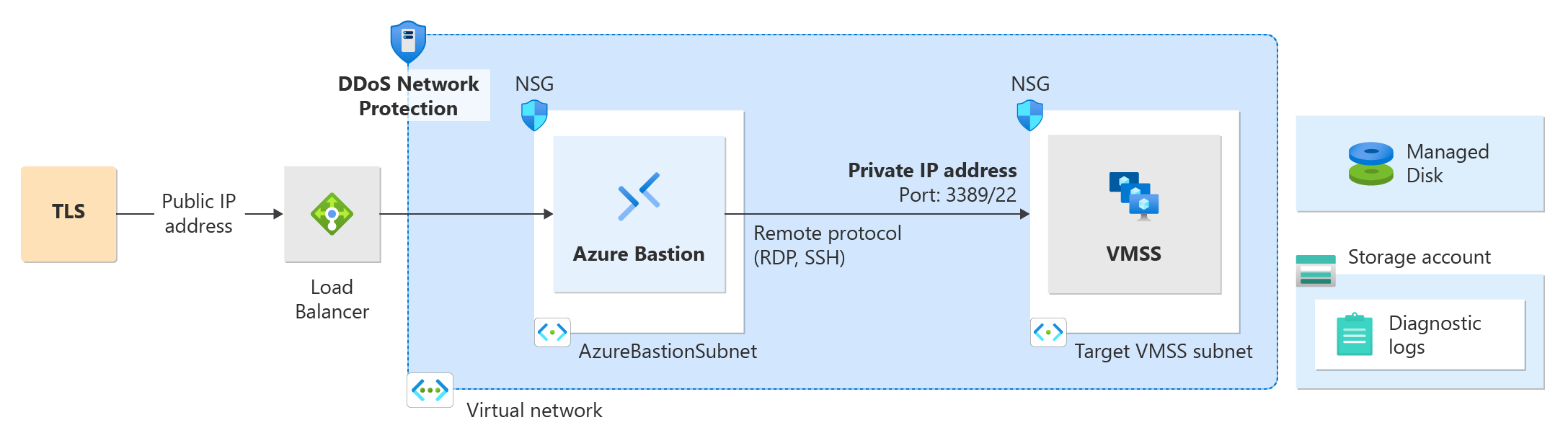

I den här självstudien skapar du en testmiljö som innehåller:

- En DDoS-skyddsplan

- Ett virtuellt nätverk

- En Azure Bastion-värd

- En lastbalanserare

- Två virtuella datorer

Sedan konfigurerar du diagnostikloggar och aviseringar för att övervaka attacker och trafikmönster. Slutligen konfigurerar du en DDoS-attacksimulering med hjälp av en av våra godkända testpartners.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration.

- För att kunna använda diagnostikloggning måste du först skapa en Log Analytics-arbetsyta med diagnostikinställningar aktiverade.

- I den här självstudien behöver du distribuera en lastbalanserare, en offentlig IP-adress, Bastion och två virtuella datorer. Mer information finns i Distribuera lastbalanserare med DDoS Protection. Du kan hoppa över NAT Gateway-steget i självstudien Distribuera lastbalanserare med DDoS Protection.

Konfigurera DDoS Protection-mått och aviseringar

I den här självstudien konfigurerar vi DDoS Protection-mått och aviseringar för att övervaka attacker och trafikmönster.

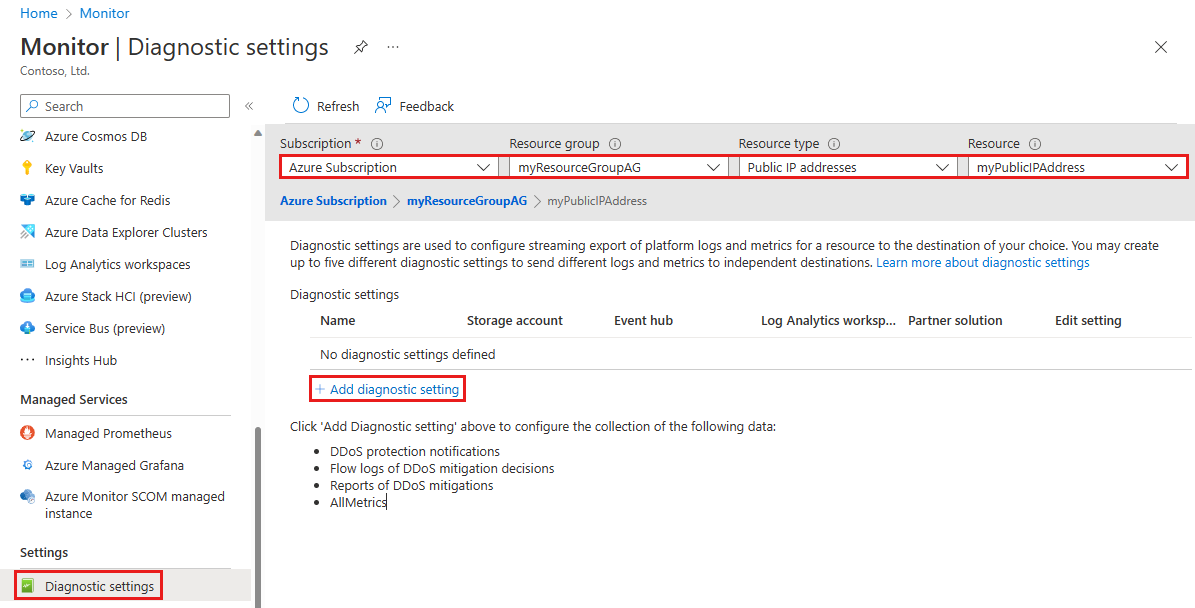

Konfigurera diagnostikloggar

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du Övervaka. Välj Övervaka i sökresultatet.

Välj Diagnostik Inställningar under Inställningar i det vänstra fönstret och välj sedan följande information på sidan Diagnostikinställningar. Välj sedan Lägg till diagnostikinställning.

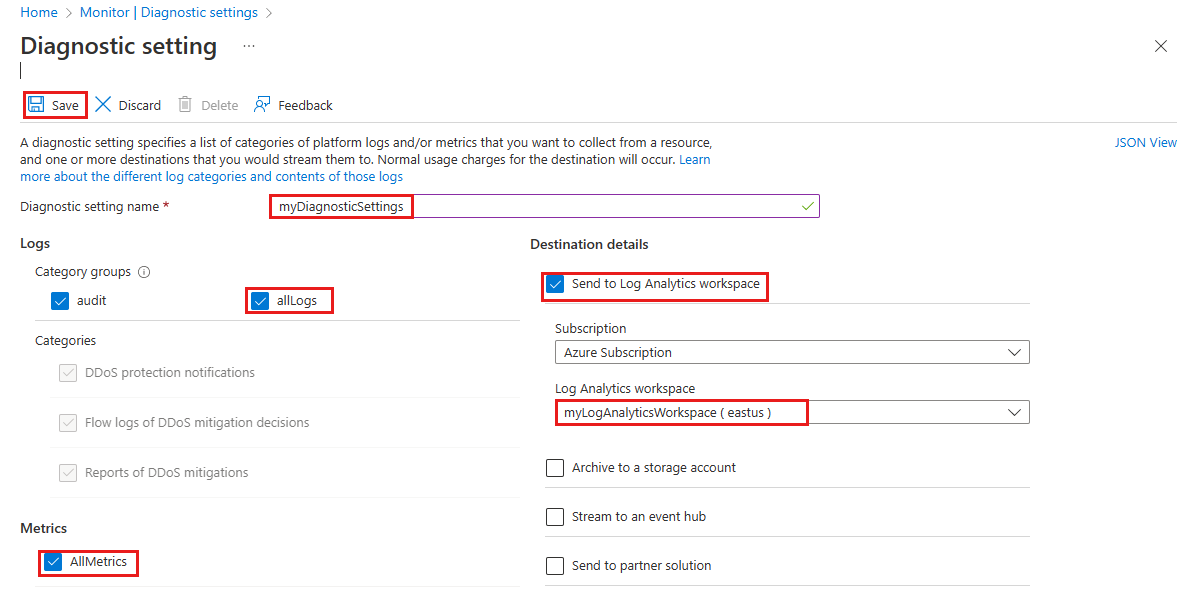

Inställning Värde Prenumeration Välj den prenumeration som innehåller den offentliga IP-adress som du vill logga. Resursgrupp Välj den resursgrupp som innehåller den offentliga IP-adress som du vill logga. Resurstyp Välj Offentliga IP-adresser. Resurs Välj den specifika offentliga IP-adress som du vill logga mått för. På sidan Diagnostikinställning går du till Målinformation, väljer Skicka till Log Analytics-arbetsyta och anger sedan följande information och väljer sedan Spara.

Inställning Värde Diagnosinställningsnamn Ange myDiagnostic Inställningar. Loggar Välj allaLoggar. Mått Välj AllMetrics. Målinformation Välj Skicka till Log Analytics-arbetsyta. Prenumeration Välj din Azure-prenumerationen. Log Analytics-arbetsyta Välj myLogAnalyticsWorkspace.

Konfigurera måttaviseringar

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du Aviseringar. Välj Aviseringar i sökresultatet.

Välj + Skapa i navigeringsfältet och välj sedan Aviseringsregel.

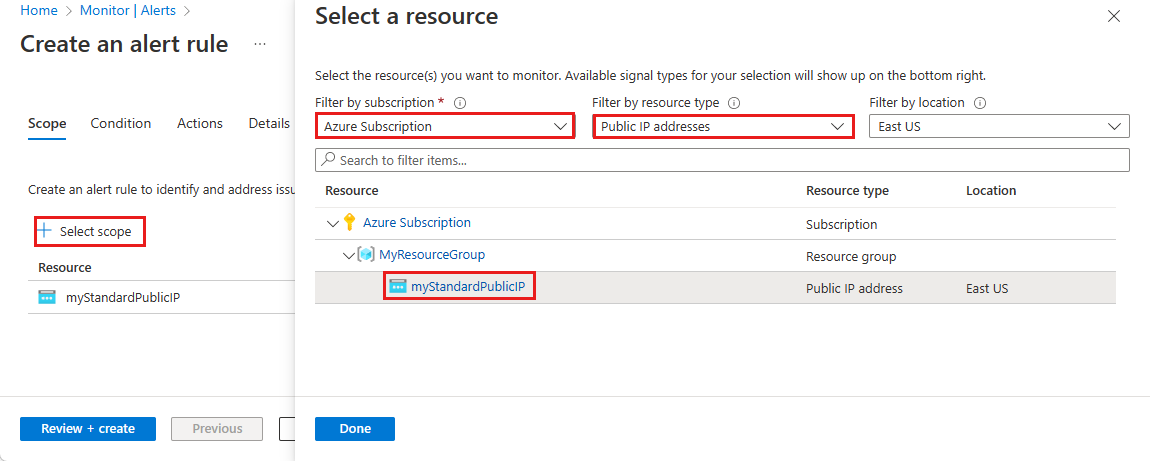

På sidan Skapa en aviseringsregel väljer du + Välj omfång och väljer sedan följande information på sidan Välj en resurs .

Inställning Värde Filtrera efter prenumeration Välj den prenumeration som innehåller den offentliga IP-adress som du vill logga. Filtrera efter resurstyp Välj Offentliga IP-adresser. Resurs Välj den specifika offentliga IP-adress som du vill logga mått för. Välj Klar och välj sedan Nästa: Villkor.

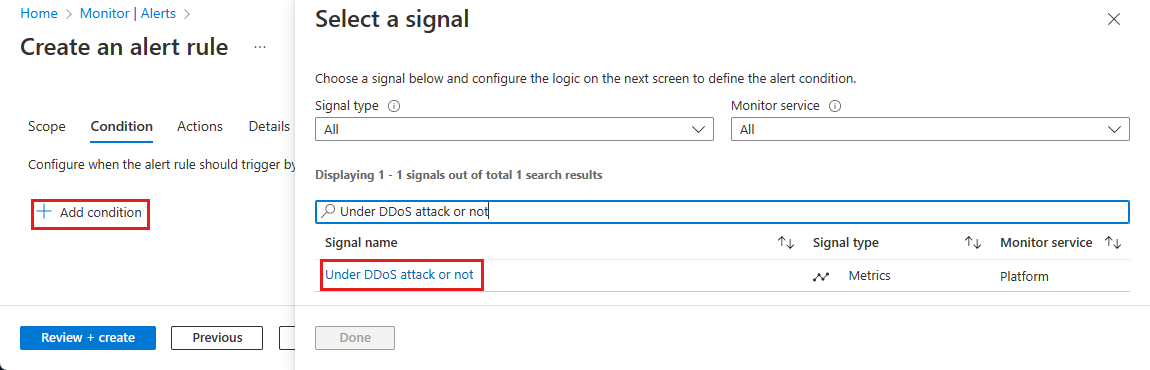

På sidan Villkor väljer du + Lägg till villkor. I sökrutan Sök efter signalnamn söker du efter och väljer Under DDoS-attack eller inte.

På sidan Skapa en aviseringsregel anger eller väljer du följande information.

Inställning Värde Threshold Lämna som standard. Sammansättningstyp Lämna som standard. Operator Välj Större än eller lika med. Enhet Lämna som standard. Tröskelvärde Ange 1. För under DDoS-attacken eller inte-måttet innebär 0 att du inte är under attack medan 1 innebär att du är under attack. Välj Nästa: Åtgärder väljer sedan + Skapa åtgärdsgrupp.

Skapa åtgärdsgrupp

På sidan Skapa åtgärdsgrupp anger du följande information och väljer sedan Nästa: Meddelanden.

Inställning Värde Prenumeration Välj din Azure-prenumeration som innehåller den offentliga IP-adress som du vill logga. Resursgrupp Välj din resursgrupp. Region Lämna som standard. Åtgärdsgrupp Ange myDDoSAlertsActionGroup. Visningsnamn Ange myDDoSAlerts. På fliken Meddelanden går du till Meddelandetyp och väljer E-post/SMS-meddelande/Push/Röst. Under Namn anger du myUnderAttackEmailAlert.

På sidan E-post/SMS/push/röst markerar du kryssrutan E-post och anger sedan det e-postmeddelande som krävs. Välj OK.

Välj Granska + skapa och välj sedan Skapa.

Fortsätt att konfigurera aviseringar via portalen

Välj Nästa: Information.

På fliken Information , under Information om aviseringsregler, anger du följande information.

Inställning Värde Allvarlighet Välj 2 – Varning. Namn på aviseringsregel Ange myDDoSAlert. Välj Granska + skapa och välj sedan Skapa när valideringen har godkänts.

Konfigurera en DDoS-attacksimulering

BreakingPoint Cloud

BreakingPoint Cloud är en självbetjäningstrafikgenerator där du kan generera trafik mot DDoS Protection-aktiverade offentliga slutpunkter för simuleringar.

BreakingPoint Cloud-erbjudanden:

- Ett förenklat användargränssnitt och en "out-of-the-box"-upplevelse.

- Betala per användning-modell.

- Fördefinierade DDoS-teststorleks- och testvaraktighetsprofiler möjliggör säkrare valideringar genom att eliminera risken för konfigurationsfel.

- Ett kostnadsfritt utvärderingskonto.

Kommentar

För BreakingPoint Cloud måste du först skapa ett BreakingPoint Cloud-konto.

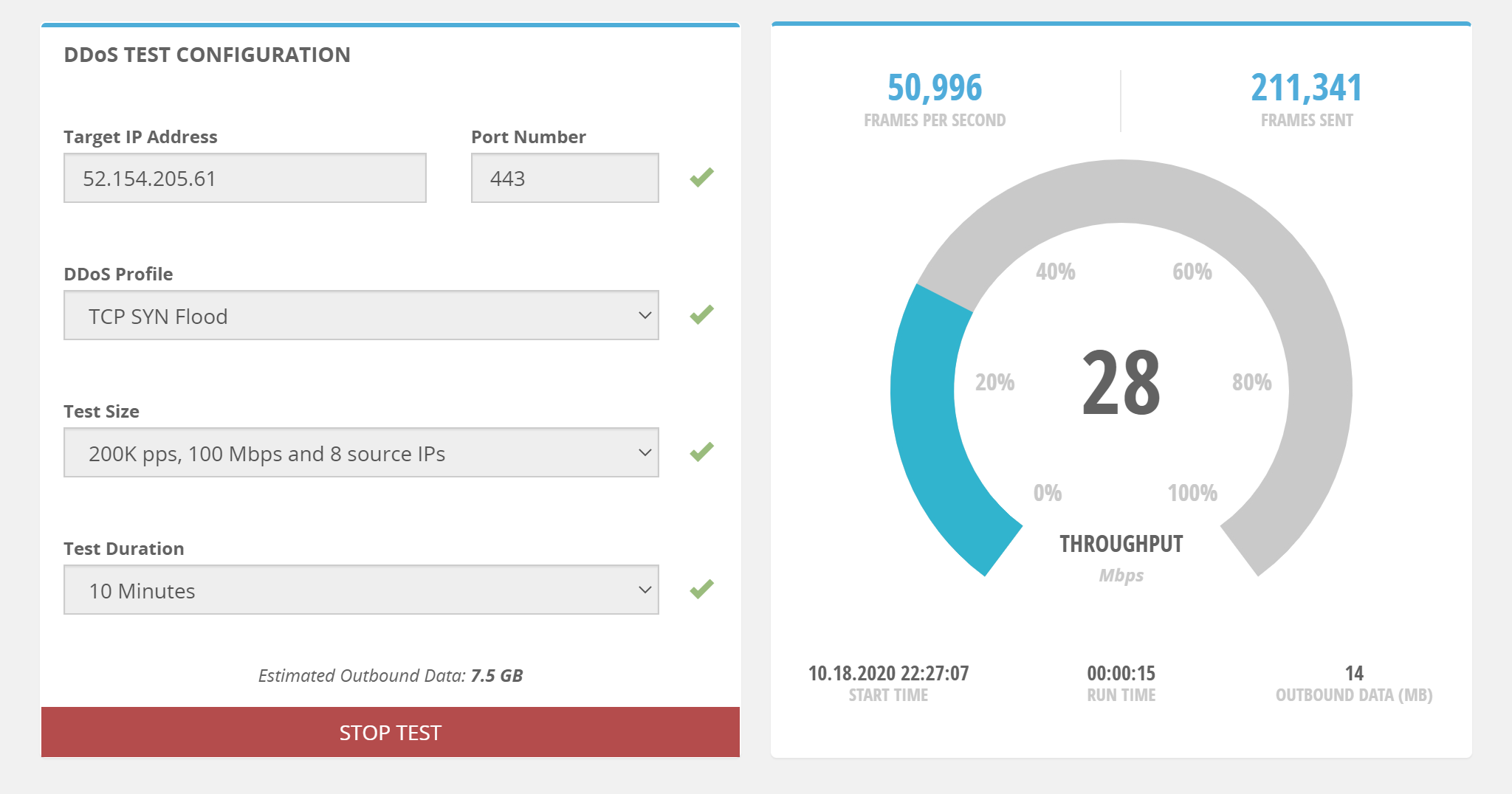

Exempel på attackvärden:

| Inställning | Värde |

|---|---|

| Mål-IP-adress | Ange en offentlig IP-adress som du vill testa. |

| Portnummer | Ange 443. |

| DDoS-profil | Möjliga värden är DNS Flood, NTPv2 Flood, SSDP Flood, TCP SYN Flood, UDP 64B Flood, UDP 128B Flood, UDP 256B Flood, UDP 512B Flood, UDP 1024B Flood, UDP 1514B Flood, , UDP Fragmentation, UDP Memcached. |

| Teststorlek | Möjliga värden är 100K pps, 50 Mbps and 4 source IPs, 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs, 800K pps, 400 Mbps and 32 source IPs. |

| Testvaraktighet | Möjliga värden är 10 Minutes, 15 Minutes, 20 Minutes, 25 Minutes, . 30 Minutes |

Kommentar

- Mer information om hur du använder BreakingPoint Cloud med din Azure-miljö finns i den här BreakingPoint Cloud-bloggen.

- En videodemonstration av användning av BreakingPoint Cloud finns i DDoS-attacksimulering.

Röd knapp

Red Buttons DDoS-testtjänstsvit innehåller tre steg:

- Planeringssession: Red Button-experter träffar ditt team för att förstå din nätverksarkitektur, sammanställa teknisk information och definiera tydliga mål och testscheman. Detta omfattar planering av DDoS-testomfång och mål, attackvektorer och attackfrekvenser. Den gemensamma planeringsinsatsen beskrivs i ett testplandokument.

- Kontrollerad DDoS-attack: Baserat på de definierade målen startar red button-teamet en kombination av DDoS-attacker med flera vektorer. Testet varar vanligtvis mellan tre och sex timmar. Attacker körs på ett säkert sätt med dedikerade servrar och kontrolleras och övervakas med hjälp av Red Button-hanteringskonsolen.

- Sammanfattning och rekommendationer: Red Button-teamet ger dig en skriftlig DDoS-testrapport som beskriver hur effektiv DDoS-begränsningen är. Rapporten innehåller en sammanfattning av testresultaten, en fullständig logg över simuleringen, en lista över säkerhetsrisker i infrastrukturen och rekommendationer om hur du korrigerar dem.

Dessutom erbjuder Red Button två andra servicesviter, DDoS 360 och DDoS Incident Response, som kan komplettera DDoS-testtjänstsviten.

RedWolf

RedWolf erbjuder ett lättanvänt testsystem som antingen är självbetjäning eller styrt av RedWolf-experter. RedWolf-testsystemet gör det möjligt för kunder att konfigurera attackvektorer. Kunder kan ange attackstorlekar med realtidskontroll för inställningar för att simulera verkliga DDoS-attackscenarier i en kontrollerad miljö.

RedWolfs tjänstsvit för DDoS-testning innehåller:

- Attackvektorer: Unika molnattacker utformade av RedWolf. Mer information om RedWolf-attackvektorer finns i Teknisk information.

- Guidad tjänst: Använd RedWolfs team för att köra tester. Mer information om RedWolfs guidade tjänst finns i Guidad tjänst.

- Självbetjäning: Använd RedWol för att köra tester själv. Mer information om RedWolfs självbetjäning finns i Självbetjäning.

MazeBolt

RADAR-plattformen™ identifierar och möjliggör kontinuerligt eliminering av DDoS-sårbarheter – proaktivt och utan avbrott i verksamheten.

Nästa steg

Om du vill visa attackmått och aviseringar efter en attack fortsätter du till de här nästa självstudierna.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för