Självstudie: Distribuera HSM:er till ett befintligt virtuellt nätverk med hjälp av Azure CLI

Dedikerad HSM i Azure tillhandahåller en fysisk enhet enbart för kundanvändning, med fullständig administrativ kontroll och fullständigt hanteringsansvar. Användningen av fysiska enheter skapar ett behov av att Microsoft styr enhetsallokeringen för att säkerställa att kapacitet hanteras på ett effektivt sätt. Därför visas inte den dedikerade HSM-tjänsten i en Azure-prenumeration för resursetablering. Azure-kunder som behöver åtkomst till tjänsten Dedikerad HSM måste först kontakta sin Microsoft-kontoansvarige och begära registrering för tjänsten Dedikerad HSM. Det är först när den här processen är klar som etablering blir möjlig.

Den här självstudien visar en typisk etableringsprocess där:

- En kund redan har ett virtuellt nätverk

- Kunden har en virtuell dator

- Kunde måste lägga till HSM-resurser i den befintliga miljön.

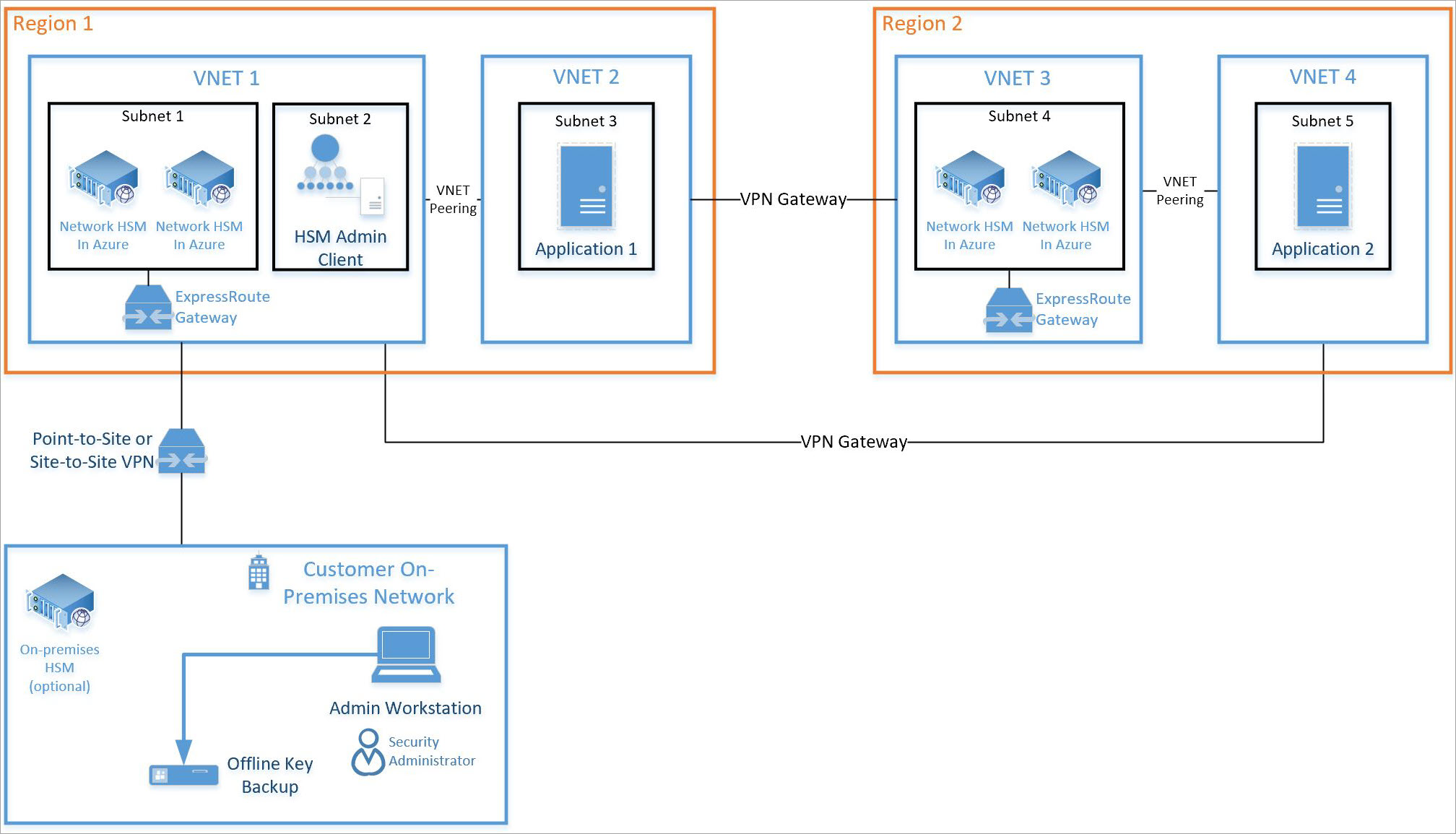

En typisk arkitektur med hög tillgänglighet för distribution i flera regioner kan se ut så här:

Den här självstudien fokuserar på ett par HSM:er och en expressroute-gateway som krävs (se undernät 1 ovan) som integreras i ett befintligt virtuellt nätverk (se VNET 1 ovan). Alla andra resurser är Azure-standardresurser. Samma integreringsprocess kan användas för HSM:er i undernät 4 på VNET 3 ovan.

Förutsättningar

Dedikerad HSM i Azure är för närvarande inte tillgängligt på Azure-portalen. All interaktion med tjänsten sker via kommandoraden eller PowerShell. Den här självstudien använder kommandoradsgränssnittet (CLI) i Azure Cloud Shell. Om du inte har använt Azure CLI tidigare följer du instruktionerna för att komma igång här: Kom igång med Azure CLI 2.0.

Antaganden:

- Du har tilldelats En Microsoft-kontohanterare och uppfyller det monetära kravet på fem miljoner USD (5 miljoner USD) eller högre i totala bekräftade Azure-intäkter årligen för att kvalificera dig för registrering och användning av Azure Dedicated HSM.

- Du har gått igenom registreringsprocessen för Dedikerad HSM i Azure och godkänts för användning av tjänsten. Annars kontaktar du din Microsoft-kontorepresentant för att få information.

- Du har skapat en resursgrupp för dessa resurser, och de nya som distribueras i den här självstudien ansluts till den gruppen.

- Du redan har skapat nödvändiga virtuella nätverk, undernät och virtuella datorer enligt diagrammet ovan och vill nu integrera två HSM:er i den distributionen.

Alla instruktioner nedan förutsätter att du redan har navigerat till Azure Portal och att du har öppnat Cloud Shell (välj ">_" längst upp till höger i portalen).

Etablera en Dedikerad HSM

Etablering av HSM:er och integrering av dem i ett befintligt virtuellt nätverk via ExpressRoute-gateway verifieras med hjälp av ssh. Den här verifieringen hjälper till att säkerställa HSM-enhetens nätverksåtkomst och grundläggande tillgänglighet för ytterligare konfigurationsaktiviteter.

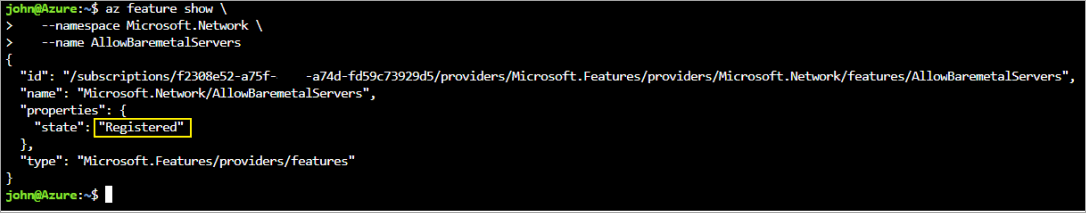

Verifiera funktionsregistrering

Som nämnts ovan kräver alla etableringsaktiviteter att tjänsten Dedikerad HSM har registrerats för din prenumeration. Kontrollera detta genom att köra följande kommandon i Azure Portal Cloud Shell.

az feature show \

--namespace Microsoft.HardwareSecurityModules \

--name AzureDedicatedHSM

Kommandona ska returnera statusen "Registrerad" (se nedan). Om kommandona inte returnerar "Registrerad" måste du registrera dig för den här tjänsten genom att kontakta din Microsoft-kontorepresentant.

Skapa HSM-resurser

Innan du skapar HSM-resurser finns det vissa nödvändiga resurser som du behöver. Du måste ha ett virtuellt nätverk med undernätsintervall för beräkning, HSM:er och gateway. Följande kommandon utgör ett exempel på vad som skulle skapa ett sådant virtuellt nätverk.

az network vnet create \

--name myHSM-vnet \

--resource-group myRG \

--address-prefix 10.2.0.0/16 \

--subnet-name compute \

--subnet-prefix 10.2.0.0/24

az network vnet subnet create \

--vnet-name myHSM-vnet \

--resource-group myRG \

--name hsmsubnet \

--address-prefixes 10.2.1.0/24 \

--delegations Microsoft.HardwareSecurityModules/dedicatedHSMs

az network vnet subnet create \

--vnet-name myHSM-vnet \

--resource-group myRG \

--name GatewaySubnet \

--address-prefixes 10.2.255.0/26

Anteckning

Den viktigaste konfigurationen att notera för det virtuella nätverket är att undernätet för HSM-enheten måste ha delegeringar inställda på "Microsoft.HardwareSecurityModules/dedicatedHSMs". HSM-etableringen fungerar inte utan att det här alternativet anges.

När du har konfigurerat nätverket använder du dessa Azure CLI-kommandon för att etablera dina HSM:er.

Använd kommandot az dedicated-hsm create för att etablera den första HSM:en. HSM heter hsm1. Ersätt din prenumeration:

az dedicated-hsm create --location westus --name hsm1 --resource-group myRG --network-profile-network-interfaces \ /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myRG/providers/Microsoft.Network/virtualNetworks/MyHSM-vnet/subnets/MyHSM-vnetDen här distributionen bör ta cirka 25 till 30 minuter att slutföra, och huvuddelen av den tiden är HSM-enheterna.

Om du vill se en aktuell HSM kör du kommandot az dedicated-hsm show :

az dedicated-hsm show --resource group myRG --name hsm1Etablera den andra HSM:en med hjälp av det här kommandot:

az dedicated-hsm create --location westus --name hsm2 --resource-group myRG --network-profile-network-interfaces \ /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myRG/providers/Microsoft.Network/virtualNetworks/MyHSM-vnet/subnets/MyHSM-vnetKör kommandot az dedicated-hsm list för att visa information om dina aktuella HSM:er:

az dedicated-hsm list --resource-group myRG

Det finns några andra kommandon som kan vara användbara. Använd kommandot az dedicated-hsm update för att uppdatera en HSM:

az dedicated-hsm update --resource-group myRG –-name hsm1

Om du vill ta bort en HSM använder du kommandot az dedicated-hsm delete :

az dedicated-hsm delete --resource-group myRG –-name hsm1

Kontrollera distributionen

Kontrollera att enheterna har etablerats och visa enhetsattribut genom att köra följande kommandouppsättning. Kontrollera att resursgruppen har angetts på rätt sätt och att resursnamnet är exakt samma som det du har i parameterfilen.

subid=$(az account show --query id --output tsv)

az resource show \

--ids /subscriptions/$subid/resourceGroups/myRG/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/HSM1

az resource show \

--ids /subscriptions/$subid/resourceGroups/myRG/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/HSM2

Utdata ser ut ungefär som följande utdata:

{

"id": n/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/HSM-RG/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/HSMl",

"identity": null,

"kind": null,

"location": "westus",

"managedBy": null,

"name": "HSM1",

"plan": null,

"properties": {

"networkProfile": {

"networkInterfaces": [

{

"id": n/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/HSM-RG/providers/Microsoft.Network/networkInterfaces/HSMl_HSMnic", "privatelpAddress": "10.0.2.5",

"resourceGroup": "HSM-RG"

}

L

"subnet": {

"id": n/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/HSM-RG/providers/Microsoft.Network/virtualNetworks/demo-vnet/subnets/hsmsubnet", "resourceGroup": "HSM-RG"

}

},

"provisioningState": "Succeeded",

"stampld": "stampl",

"statusMessage": "The Dedicated HSM device is provisioned successfully and ready to use."

},

"resourceGroup": "HSM-RG",

"sku": {

"capacity": null,

"family": null,

"model": null,

"name": "SafeNet Luna Network HSM A790",

"size": null,

"tier": null

},

"tags": {

"Environment": "prod",

"resourceType": "Hsm"

},

"type": "Microsoft.HardwareSecurityModules/dedicatedHSMs"

}

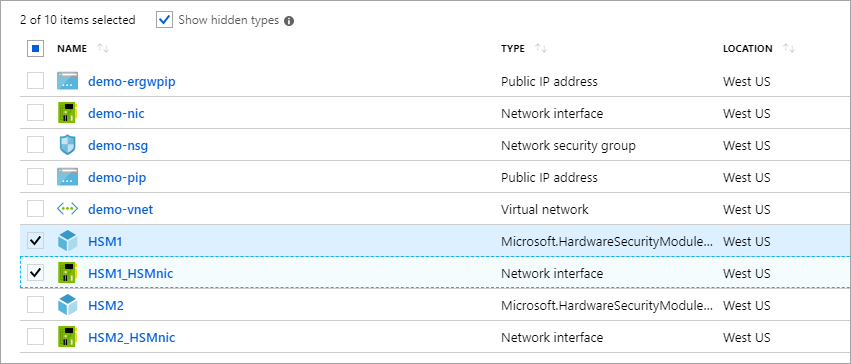

Nu kan du också se resurserna med hjälp av Azure-resursutforskaren. När du är i utforskaren expanderar du "prenumerationer" till vänster, expanderar din specifika prenumeration för dedikerad HSM, expanderar "resursgrupper", expanderar resursgruppen som du använde och väljer slutligen objektet "resurser".

Testa distributionen

Att testa distributionen innebär att ansluta till en virtuell dator som kan komma åt HSM:er och sedan ansluta direkt till HSM-enheten. De här åtgärderna bekräftar att HSM kan nås. SSH-verktyget används för att ansluta till den virtuella datorn. Kommandot liknar följande men med det administratörsnamn och DNS-namn som du angav i parametern.

ssh adminuser@hsmlinuxvm.westus.cloudapp.azure.com

IP-adressen för den virtuella datorn kan också användas i stället för DNS-namnet i kommandot ovan. Om kommandot lyckas kommer det att fråga efter ett lösenord och du bör ange det. När du har loggat in på den virtuella datorn kan du logga in på HSM med hjälp av den privata IP-adress som finns i portalen för den nätverksgränssnittsresurs som associeras med HSM.

Anteckning

Observera kryssrutan "Visa dolda typer", som när den är markerad visar HSM-resurser.

Om du klickar på "HSM1_HSMnic" eller "HSM2_HSMnic" på skärmbilden ovan visas lämplig privat IP-adress. Annars är kommandot az resource show som används ovan ett sätt att identifiera rätt IP-adress.

När du har rätt IP-adress kör du följande kommando och ersätter den adressen:

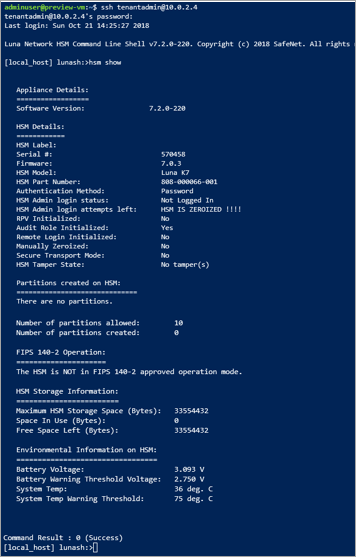

ssh tenantadmin@10.0.2.4

Om det lyckas uppmanas du att ange ett lösenord. Standardlösenordet är PASSWORD, och HSM ber dig först att ändra ditt lösenord. Ange därför ett starkt lösenord och använd den mekanism som din organisation föredrar för att lagra lösenordet och förhindra förlust.

Viktigt

om du tappar bort det här lösenordet måste HSM återställas, vilket innebär att dina nycklar går förlorade.

När du är ansluten till HSM med hjälp av ssh kör du följande kommando för att säkerställa att HSM fungerar.

hsm show

Utdata bör se ut som på bilden nedan:

Nu har du allokerat alla resurser för en HSM-distribution med hög tillgänglighet och verifierad åtkomst och drifttillstånd. Ytterligare konfiguration eller testning medför mer arbete med själva HSM-enheten. För detta bör du följa anvisningarna i thales Luna 7 HSM-administrationsguiden kapitel 7 för att initiera HSM och skapa partitioner. All dokumentation och programvara är tillgängliga direkt från Thales för nedladdning när du är registrerad i Thales kundsupportportal och har ett kund-ID. Ladda ned klientprogramvara version 7.2 för att få alla nödvändiga komponenter.

Ta bort eller rensa resurser

Om du är klar med bara HSM-enheten kan den tas bort som en resurs och returneras till den kostnadsfria poolen. Det uppenbara problemet när du gör detta är eventuella känsliga kunddata som finns på enheten. Det bästa sättet att "nollställa" en enhet är att få HSM-administratörslösenordet fel tre gånger (obs! Det här är inte enhetens administratör, det är den faktiska HSM-administratören). Som en säkerhetsåtgärd för att skydda nyckelmaterial kan enheten inte tas bort som en Azure-resurs förrän den är i nollställt tillstånd.

Anteckning

Om du har problem med en Thales-enhetskonfiguration bör du kontakta Thales kundsupport.

Om du är klar med alla resurser i den här resursgruppen kan du ta bort alla med följande kommando:

az group delete \

--resource-group myRG \

--name HSMdeploy \

--verbose

Nästa steg

När du har slutfört stegen i självstudien etableras dedikerade HSM-resurser och du har ett virtuellt nätverk med nödvändiga HSM:er och ytterligare nätverkskomponenter för att möjliggöra kommunikation med HSM. Nu kan du komplettera den här distributionen med fler resurser som krävs av din önskade distributionsarkitektur. Mer information som hjälper dig att planera distributionen finns i begreppsdokumenten. En design med två HSM:er i en primär region som behandlar tillgänglighet på racknivån och två HSM:er i en sekundär region som behandlar regional tillgänglighet rekommenderas.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för