Konfigurera Microsoft Defender för containrar-komponenter

Microsoft Defender för containrar är den molnbaserade lösningen för att skydda dina containrar. Det hjälper dig att skydda dina kluster oavsett om de körs i:

Azure Kubernetes Service (AKS): Microsofts hanterade tjänst för att utveckla, distribuera och hantera containerbaserade program.

Amazon Elastic Kubernetes Service (EKS) i ett anslutet AWS-konto (Amazon Web Services): Amazons hanterade tjänst för att köra Kubernetes på AWS utan att behöva installera, använda och underhålla ett eget Kubernetes-kontrollplan eller -noder.

Google Kubernetes Engine (GKE) i ett anslutet GCP-projekt (Google Cloud Platform): Googles hanterade miljö för distribution, hantering och skalning av program med hjälp av GCP-infrastruktur.

Andra Kubernetes-distributioner (med Azure Arc-aktiverade Kubernetes): CNCF-certifierade Kubernetes-kluster (Cloud Native Computing Foundation) som finns lokalt eller på infrastruktur som en tjänst (IaaS). Mer information finns i Stödmatris för containrar i Defender för molnet.

Du kan först lära dig hur du ansluter och hjälper till att skydda dina containrar i dessa artiklar:

- Skydda dina Azure-containrar med Defender for Containers

- Skydda dina lokala Kubernetes-kluster med Defender for Containers

- Skydda dina AWS-containrar (Amazon Web Services) med Defender for Containers

- Skydda dina GCP-containrar (Google Cloud Platform) med Defender for Containers

Du kan också lära dig mer genom att titta på dessa videor från Defender för molnet i fältvideoserien:

- Microsoft Defender för containrar i en miljö med flera moln

- Skydda containrar i GCP med Defender for Containers

Kommentar

Defender for Containers-stöd för Azure Arc-aktiverade Kubernetes-kluster är en förhandsversionsfunktion. Förhandsgranskningsfunktionen är tillgänglig via självbetjäning och anmäl dig.

Förhandsversioner tillhandahålls som de är och som är tillgängliga. De är undantagna från serviceavtalen och den begränsade garantin.

Mer information om operativsystem som stöds, funktionstillgänglighet, utgående proxy med mera finns i Stödmatris för containrar i Defender för molnet.

Nätverkskrav

Kontrollera att följande slutpunkter har konfigurerats för utgående åtkomst så att Defender-sensorn kan ansluta till Microsoft Defender för molnet för att skicka säkerhetsdata och händelser.

Defender-sensorn måste ansluta till den konfigurerade Azure Monitor Log Analytics-arbetsytan. Som standard har AKS-kluster obegränsad utgående Internetåtkomst. Om händelseutgång från klustret kräver användning av ett Azure Monitor Private Link-omfång (AMPLS) måste du:

- Definiera klustret med containerinsikter och en Log Analytics-arbetsyta.

- Konfigurera AMPLS med frågeåtkomstläge och inmatningsåtkomstläge inställt på Öppna.

- Definiera klustrets Log Analytics-arbetsyta som en resurs i AMPLS.

- Skapa i AMPLS en privat slutpunkt för virtuellt nätverk mellan klustrets virtuella nätverk och Log Analytics-resursen. Det virtuella nätverkets privata slutpunkt integreras med en privat DNS-zon.

Instruktioner finns i Skapa ett Azure Monitor Private Link-omfång.

Nätverkskrav

Kontrollera att följande slutpunkter för offentliga molndistributioner har konfigurerats för utgående åtkomst. Genom att konfigurera dem för utgående åtkomst ser du till att Defender-sensorn kan ansluta till Microsoft Defender för molnet för att skicka säkerhetsdata och händelser.

| Azure-domän | Azure Government-domän | Azure drivs av 21Vianet-domän | Port |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

Du måste också verifiera de Azure Arc-aktiverade Kubernetes-nätverkskraven.

Aktivera planen

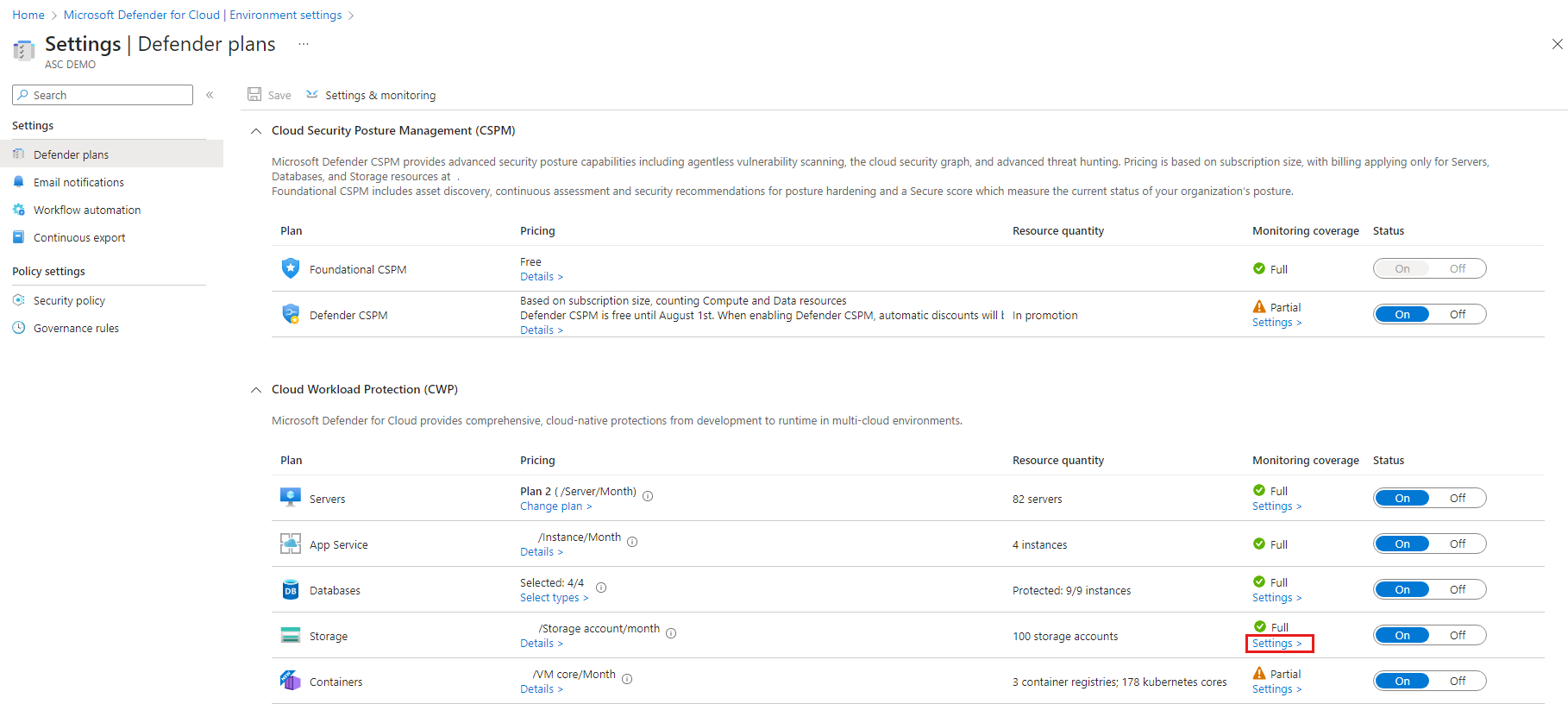

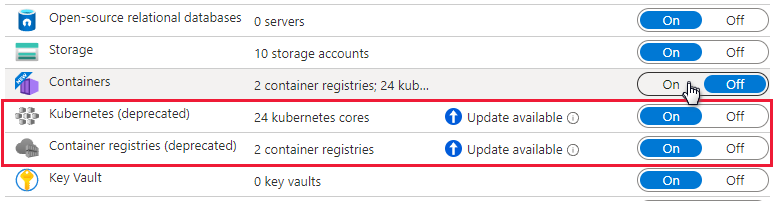

I Defender för molnet väljer du Inställningar och sedan relevant prenumeration.

På sidan Defender-planer väljer du Inställningar för containrar>.

Dricks

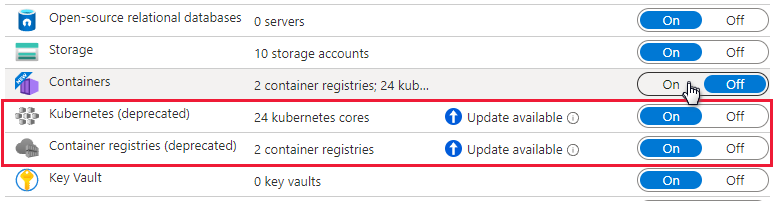

Om Defender för Kubernetes eller Defender för containerregister redan är aktiverat i prenumerationen visas ett uppdateringsmeddelande. Annars är det enda alternativet Containrar.

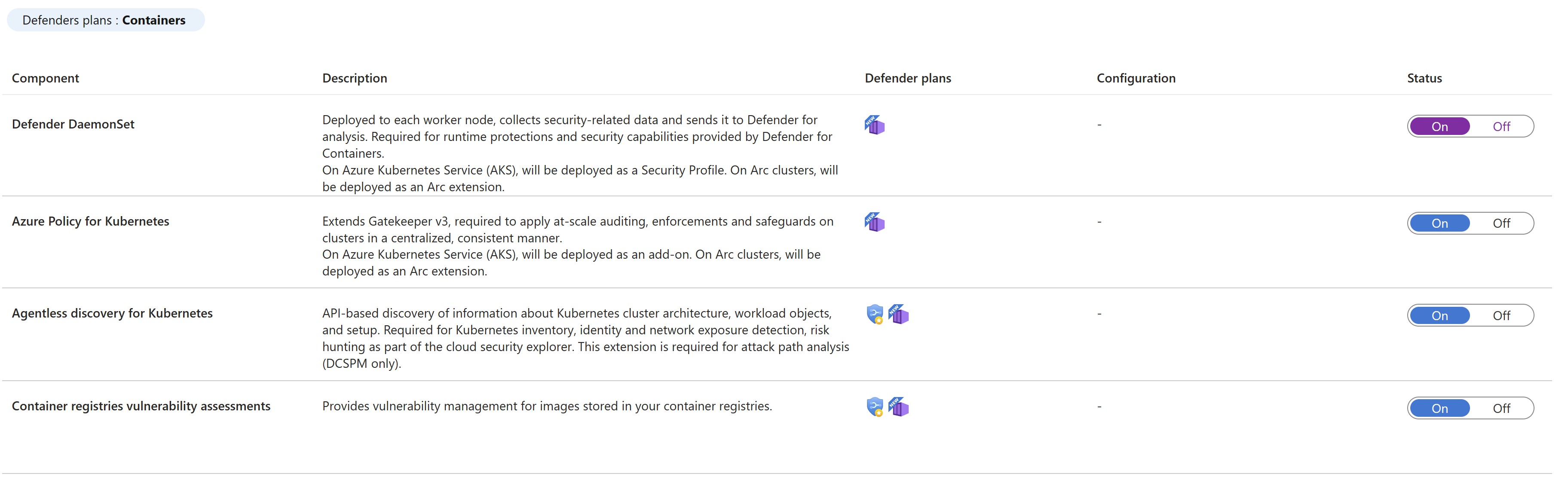

Aktivera relevant komponent.

Kommentar

- Defender for Containers-kunder som anslöt före augusti 2023 och inte har agentlös identifiering för Kubernetes aktiverade som en del av CSPM (Cloud Security Posture Management) när de aktiverade planen måste manuellt aktivera agentlös identifiering för Kubernetes-tillägget i Defender for Containers-planen.

- När du inaktiverar Defender för containrar är komponenterna inställda på Av. De distribueras inte till fler containrar, men de tas inte bort från containrar där de redan är installerade.

Aktiveringsmetod per funktion

När du aktiverar planen via Azure Portal konfigureras Microsoft Defender för containrar som standard för att automatiskt aktivera alla funktioner och installera alla nödvändiga komponenter för att tillhandahålla det skydd som planen erbjuder. Den här konfigurationen omfattar tilldelning av en standardarbetsyta.

Om du inte vill aktivera alla funktioner i planerna kan du manuellt välja vilka specifika funktioner som ska aktiveras genom att välja Redigera konfiguration för containerplanen . Välj sedan de funktioner som du vill aktivera på sidan Inställningar och övervakning . Du kan också ändra den här konfigurationen från sidan Defender-planer efter den första konfigurationen av planen.

Detaljerad information om aktiveringsmetoden för varje funktion finns i supportmatrisen.

Roller och behörigheter

Läs mer om rollerna för etablering av Defender for Containers-tillägg.

Tilldela en anpassad arbetsyta för Defender-sensorn

Du kan tilldela en anpassad arbetsyta via Azure Policy.

Manuell distribution av Defender-sensorn eller Azure-principagenten utan automatisk etablering med hjälp av rekommendationer

Funktioner som kräver sensorinstallation kan också distribueras på ett eller flera Kubernetes-kluster. Använd lämplig rekommendation:

| Sensor | Rekommendation |

|---|---|

| Defender-sensor för Kubernetes | Azure Kubernetes Service-kluster bör ha Defender-profil aktiverad |

| Defender-sensor för Azure Arc-aktiverade Kubernetes | Azure Arc-aktiverade Kubernetes-kluster bör ha Defender-tillägget installerat |

| Azure Policy-agent för Kubernetes | Azure Kubernetes Service-kluster bör ha Azure Policy-tillägget för Kubernetes installerat |

| Azure Policy-agent för Azure Arc-aktiverade Kubernetes | Azure Arc-aktiverade Kubernetes-kluster bör ha Azure Policy-tillägget installerat |

Så här distribuerar du Defender-sensorn på specifika kluster:

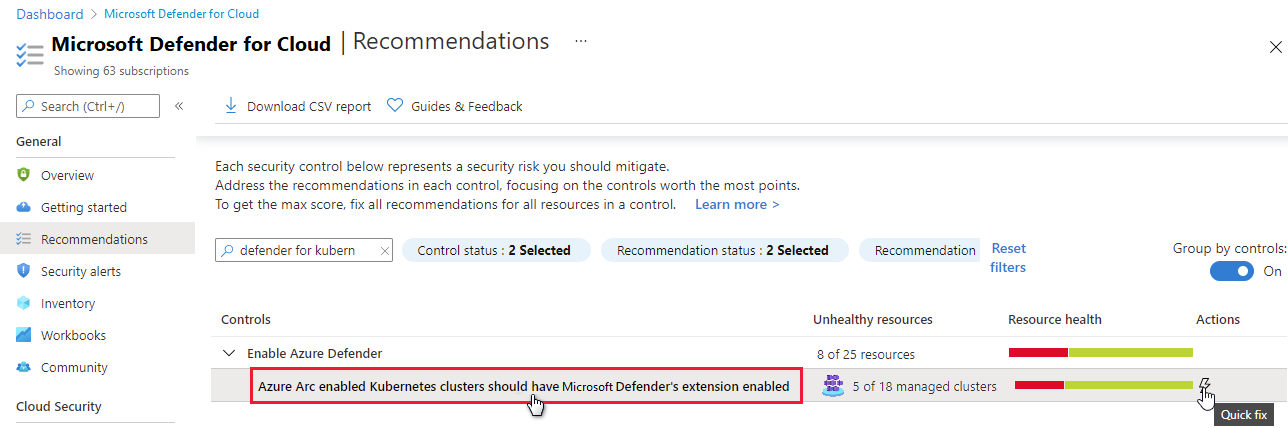

På sidan Microsoft Defender för molnet Rekommendationer öppnar du Aktivera förbättrad säkerhetskontroll eller söker efter någon av de föregående rekommendationerna. (Du kan också använda föregående länkar för att öppna rekommendationen direkt.)

Visa alla kluster utan sensor genom att öppna fliken Inte felfri .

Välj de kluster där du vill distribuera sensorn och välj sedan Åtgärda.

Välj Åtgärda X-resurser.

Distribuera Defender-sensorn: Alla alternativ

Du kan aktivera Defender for Containers-planen och distribuera alla relevanta komponenter med hjälp av Azure Portal, REST-API:et eller en Azure Resource Manager-mall. För detaljerade steg väljer du relevant flik.

När Defender-sensorn har distribuerats tilldelas en standardarbetsyta automatiskt. Du kan tilldela en anpassad arbetsyta i stället för standardarbetsytan via Azure Policy.

Kommentar

Defender-sensorn distribueras till varje nod för att tillhandahålla körningsskydd och samla in signaler från dessa noder med hjälp av eBPF-teknik.

Använd knappen Åtgärda från rekommendationen Defender för molnet

Du kan använda Azure Portal sidor för att aktivera Defender för molnet plan och konfigurera automatisk etablering av alla nödvändiga komponenter för att försvara dina Kubernetes-kluster i stor skala. Processen effektiviseras.

En dedikerad Defender för molnet rekommendation innehåller:

- Insyn i vilket av dina kluster som har Defender-sensorn distribuerad.

- En korrigeringsknapp för att distribuera sensorn till kluster som inte har den.

Så här distribuerar du sensorn:

Öppna sidan Aktivera förbättrad säkerhetssäkerhet på sidan Microsoft Defender för molnet Rekommendationer.

Använd filtret för att hitta rekommendationen Med namnet Azure Kubernetes Service-kluster bör Defender-profilen vara aktiverad.

Dricks

Lägg märke till ikonen Åtgärda i kolumnen Åtgärder.

Välj klustren för att se information om felfria och felfria resurser (kluster med och utan sensorn).

I listan över resurser som inte är felfria väljer du ett kluster. Välj sedan Åtgärda för att öppna fönstret med reparationsbekräftelsen.

Välj Åtgärda X-resurser.

Aktivera planen

I Defender för molnet väljer du Inställningar och sedan relevant prenumeration.

På sidan Defender-planer väljer du Inställningar för containrar>.

Dricks

Om Defender för Kubernetes eller Defender för containerregister redan är aktiverat i prenumerationen visas ett uppdateringsmeddelande. Annars är det enda alternativet Containrar.

Aktivera relevant komponent.

Kommentar

När du inaktiverar Defender för containrar är komponenterna inställda på Av. De distribueras inte till fler containrar, men de tas inte bort från containrar där de redan är installerade.

När du aktiverar planen via Azure Portal konfigureras som standard Microsoft Defender för containrar för att automatiskt installera nödvändiga komponenter för att tillhandahålla de skydd som planen erbjuder. Den här konfigurationen omfattar tilldelning av en standardarbetsyta.

Om du vill inaktivera automatisk installation av komponenter under registreringsprocessen väljer du Redigera konfiguration för containerplanen . De avancerade alternativen visas och du kan inaktivera automatisk installation för varje komponent.

Du kan också ändra den här konfigurationen från sidan Defender-planer .

Kommentar

Om du väljer att inaktivera planen när som helst när du har aktiverat den via portalen måste du manuellt ta bort Defender for Containers-komponenter som distribuerats i dina kluster.

Du kan tilldela en anpassad arbetsyta via Azure Policy.

Om du inaktiverar automatisk installation av en komponent kan du enkelt distribuera komponenten till ett eller flera kluster med hjälp av lämplig rekommendation:

- Azure Policy-tillägg för Kubernetes: Azure Kubernetes Service-kluster bör ha Azure Policy-tillägget för Kubernetes installerat

- Azure Kubernetes Service-profil: Azure Kubernetes Service-kluster bör ha Defender-profil aktiverad

- Defender-tillägg för Azure Arc-aktiverade Kubernetes: Azure Arc-aktiverade Kubernetes-kluster bör ha Defender-tillägget installerat

- Azure Policy-tillägg för Azure Arc-aktiverade Kubernetes: Azure Arc-aktiverade Kubernetes-kluster bör ha Azure Policy-tillägget installerat

Läs mer om rollerna för etablering av Defender for Containers-tillägg.

Förutsättningar

Innan du distribuerar sensorn kontrollerar du att du:

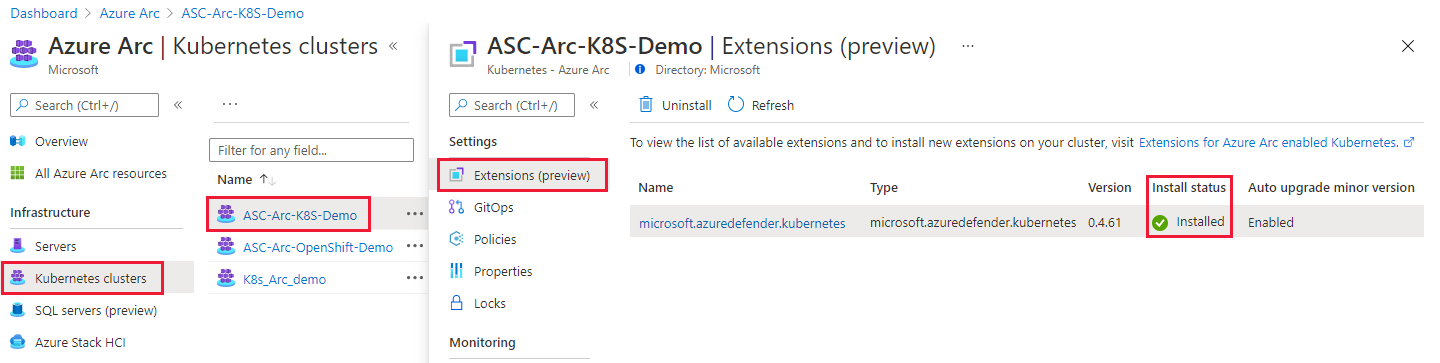

- Anslut Kubernetes-klustret till Azure Arc.

- Slutför de krav som anges i dokumentationen för generiska klustertillägg.

Distribuera Defender-sensorn

Du kan distribuera Defender-sensorn med hjälp av en rad olika metoder. För detaljerade steg väljer du relevant flik.

Använd knappen Åtgärda från rekommendationen Defender för molnet

En dedikerad Defender för molnet rekommendation innehåller:

- Insyn i vilket av dina kluster som har Defender-sensorn distribuerad.

- En korrigeringsknapp för att distribuera sensorn till kluster som inte har den.

Så här distribuerar du sensorn:

Öppna sidan Aktivera förbättrad säkerhetssäkerhet på sidan Microsoft Defender för molnet Rekommendationer.

Använd filtret för att hitta rekommendationen med namnet Azure Arc-aktiverade Kubernetes-kluster bör ha Microsoft Defender-tillägget aktiverat.

Dricks

Lägg märke till ikonen Åtgärda i kolumnen Åtgärder.

Välj sensorn för att se information om felfria och felfria resurser (kluster med och utan sensorn).

I listan över resurser som inte är felfria väljer du ett kluster. Välj sedan Åtgärda för att öppna fönstret med reparationsalternativen.

Välj relevant Log Analytics-arbetsyta och välj sedan Åtgärda x resurs.

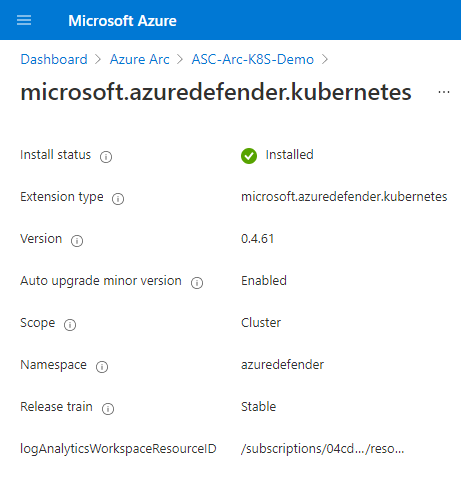

Verifiera distributionen

Om du vill kontrollera att ditt kluster har Defender-sensorn installerad på sig följer du stegen på någon av följande flikar.

Använd Defender för molnet rekommendationer för att verifiera sensorns status

På sidan Microsoft Defender för molnet Rekommendationer öppnar du säkerhetskontrollen Aktivera Microsoft Defender för molnet.

Välj rekommendationen Med namnet Azure Arc-aktiverade Kubernetes-kluster bör Microsoft Defender-tillägget vara aktiverat.

Kontrollera att klustret som du distribuerade sensorn på visas som Felfri.

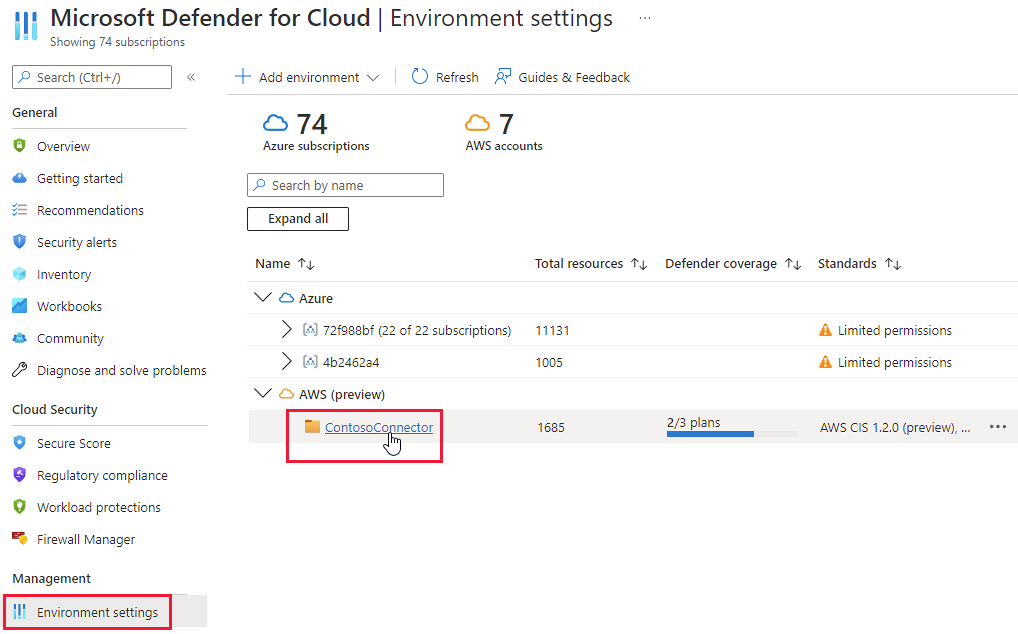

Aktivera planen

Viktigt!

- Om du inte har anslutit ett AWS-konto ansluter du ditt AWS-konto till Microsoft Defender för molnet innan du påbörjar följande steg.

- Om du redan har aktiverat planen för anslutningsappen och vill ändra valfria konfigurationer eller aktivera nya funktioner går du direkt till steg 4.

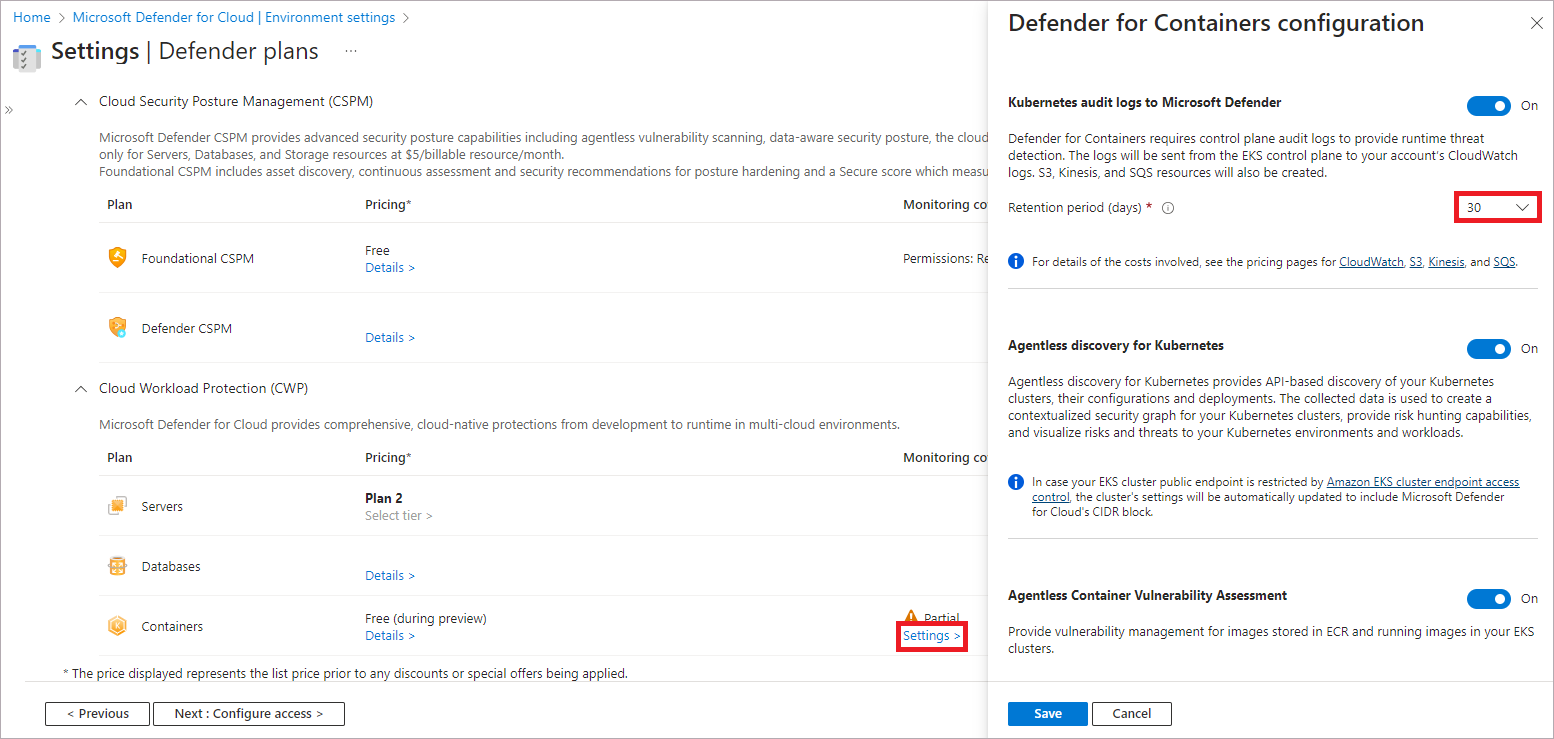

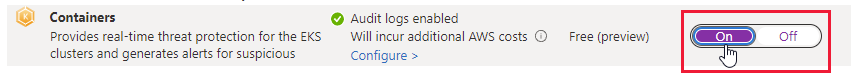

För att skydda dina EKS-kluster aktiverar du Defender for Containers-planen för relevant kontoanslutning:

Öppna Miljöinställningar i Defender för molnet.

Välj AWS-anslutningsappen.

Kontrollera att växlingsknappen för containerplanen är inställd på På.

Om du vill ändra valfria konfigurationer för planen väljer du Inställningar.

Defender för containrar kräver kontrollplansgranskningsloggar för att tillhandahålla skydd mot körningshot. Om du vill skicka Kubernetes-granskningsloggar till Microsoft Defender anger du växlingsknappen för funktionen till På. Om du vill ändra kvarhållningsperioden för granskningsloggarna anger du den tidsram som krävs.

Kommentar

Om du inaktiverar den här konfigurationen inaktiveras även funktionen Hotidentifiering (kontrollplan ). Läs mer om funktionstillgänglighet.

Funktionen Agentlös identifiering för Kubernetes ger API-baserad identifiering av dina Kubernetes-kluster. Om du vill aktivera funktionen anger du dess växlingsknapp till På.

Funktionen Sårbarhetsbedömning för agentlös container ger hantering av säkerhetsrisker för avbildningar som lagras i ECR och för att köra avbildningar i dina EKS-kluster. Om du vill aktivera funktionen anger du dess växlingsknapp till På.

Fortsätt genom de återstående sidorna i anslutningsguiden.

Om du aktiverar funktionen Agentless Discovery for Kubernetes måste du bevilja kontrollplansbehörigheter för klustret. Du kan bevilja behörigheter på något av följande sätt:

Kör det här Python-skriptet. Skriptet lägger till Defender för molnet roll

MDCContainersAgentlessDiscoveryK8sRoleföraws-auth ConfigMapde EKS-kluster som du vill registrera.Ge varje Amazon EKS-kluster

MDCContainersAgentlessDiscoveryK8sRolerollen med möjlighet att interagera med klustret. Logga in på alla befintliga och nyligen skapade kluster med hjälp av eksctl och kör följande skript:eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsMer information finns i Bevilja IAM-användare åtkomst till Kubernetes med EKS-åtkomstposter i Amazon EKS-användarhandboken.

Azure Arc-aktiverade Kubernetes, Defender-sensorn och Azure Policy for Kubernetes bör installeras och köras i dina EKS-kluster. Det finns en dedikerad Defender för molnet rekommendation att installera dessa tillägg (och Azure Arc om det behövs): EKS-kluster bör ha Microsoft Defender-tillägget för Azure Arc installerat.

Följ de reparationssteg som tillhandahålls av rekommendationen:

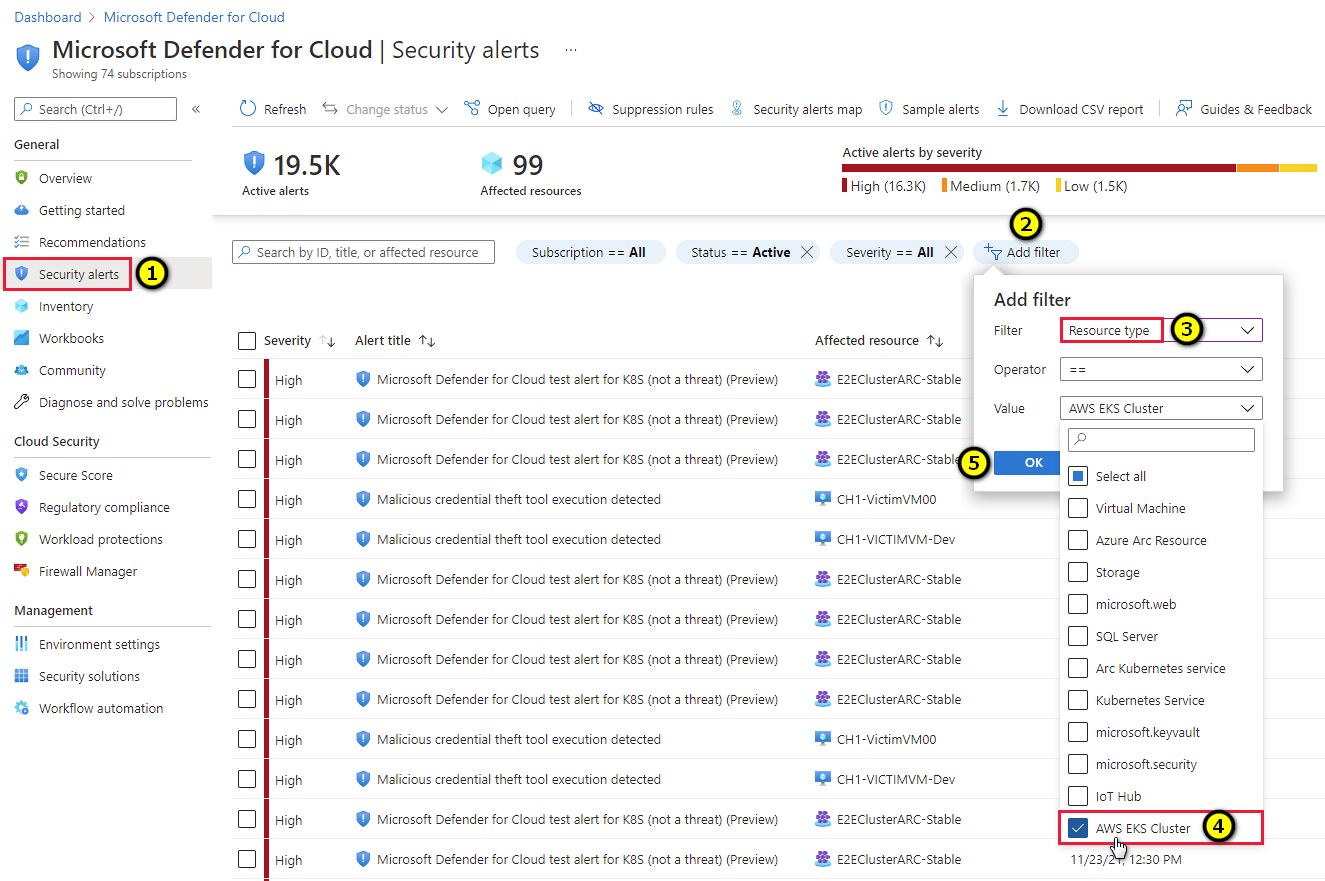

Visa rekommendationer och aviseringar för dina EKS-kluster

Dricks

Du kan simulera containeraviseringar genom att följa anvisningarna i det här blogginlägget.

Om du vill visa aviseringar och rekommendationer för dina EKS-kluster använder du filtren för aviseringar, rekommendationer och lagersidor för att filtrera efter resurstyp AWS EKS-kluster.

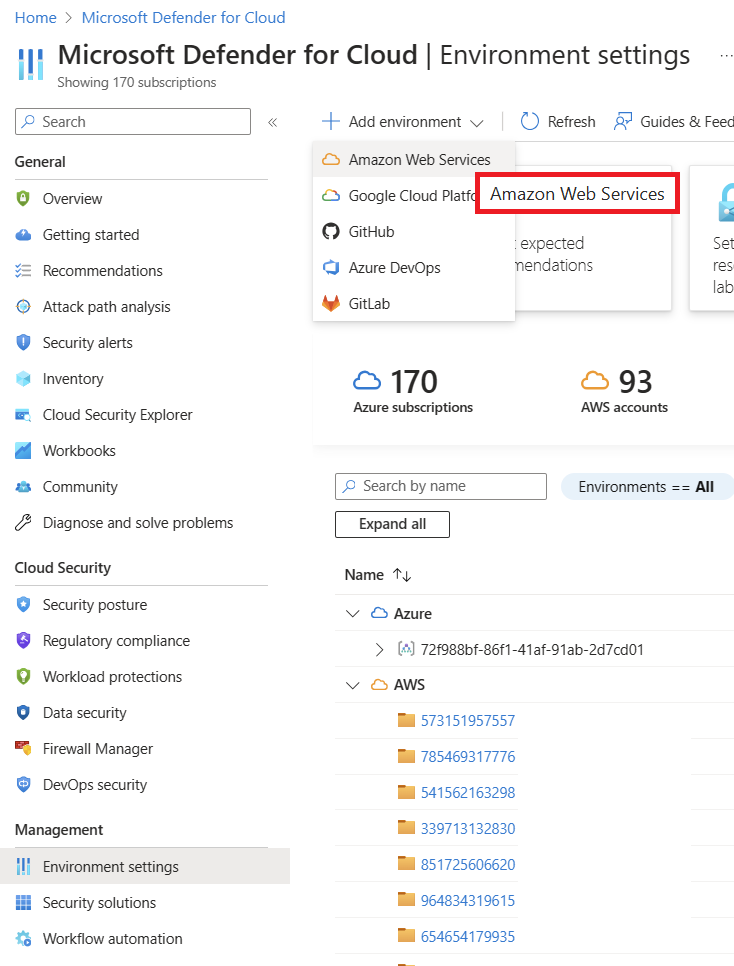

Distribuera Defender-sensorn

Så här distribuerar du Defender-sensorn i dina AWS-kluster:

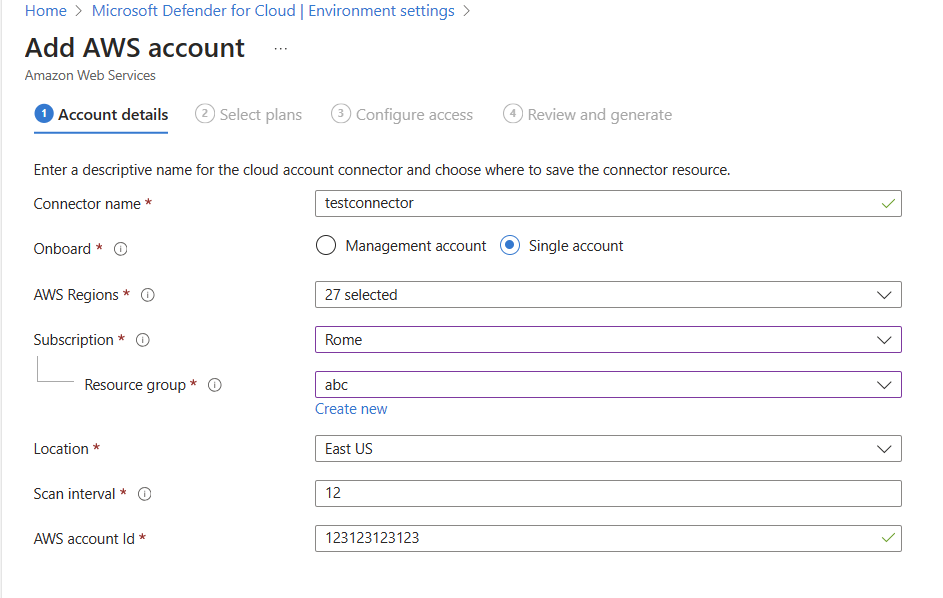

Gå till Microsoft Defender för molnet> Miljöinställningar>Lägg till miljön>Amazon Web Services.

Fyll i kontoinformationen.

Gå till Välj planer, öppna containerplanen och se till att Automatisk etablering av Defender-sensorn för Azure Arc är inställd på På.

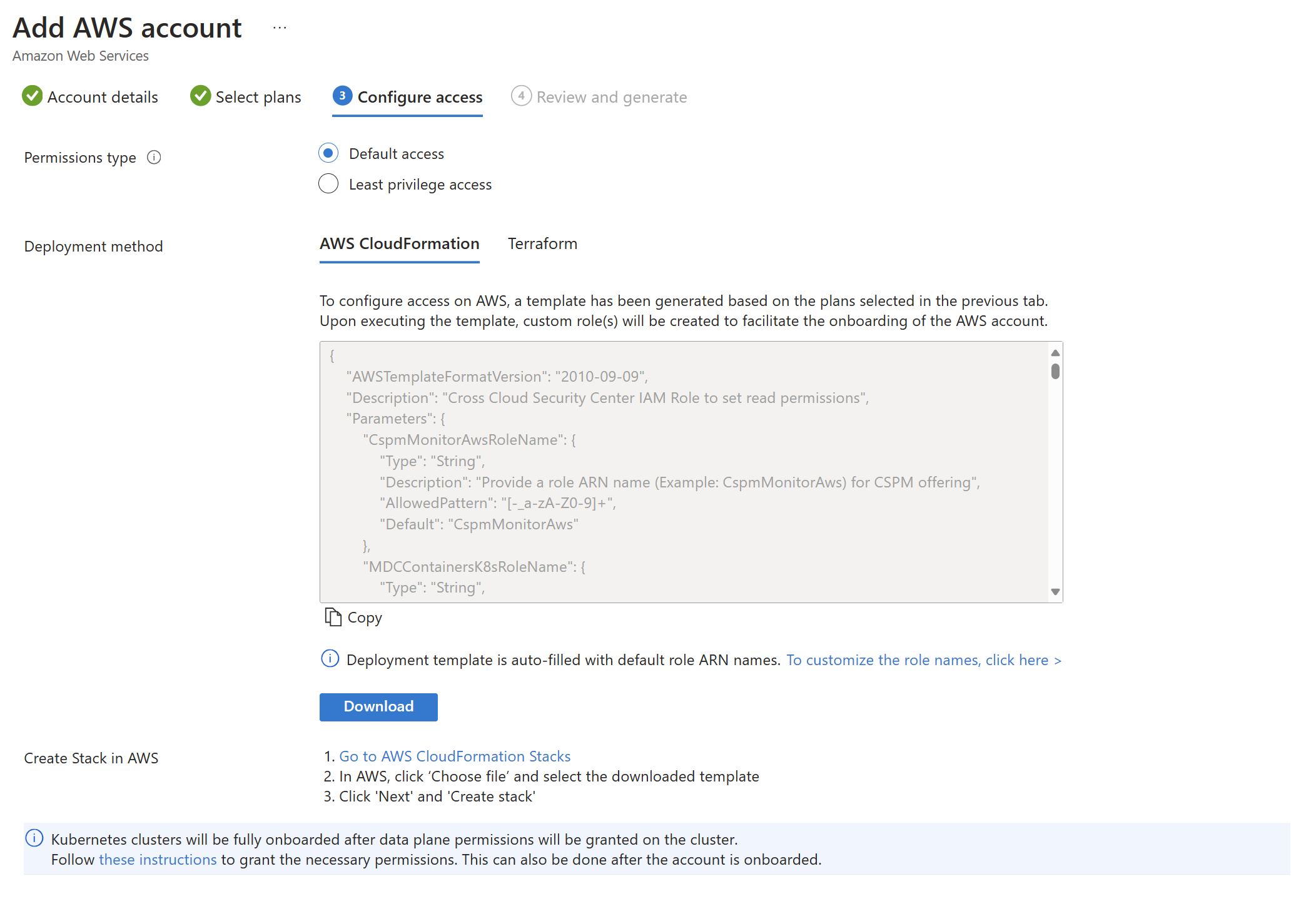

Gå till Konfigurera åtkomst och följ stegen där.

När molnbildningsmallen har distribuerats väljer du Skapa.

Kommentar

Du kan undanta ett specifikt AWS-kluster från automatisk etablering. För sensordistribution använder du taggen ms_defender_container_exclude_agents på resursen med värdet true. För agentlös distribution använder du taggen ms_defender_container_exclude_agentless på resursen med värdet true.

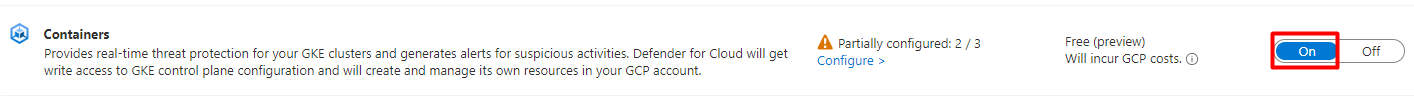

Aktivera planen

Viktigt!

Om du inte har anslutit ett GCP-projekt ansluter du GCP-projektet till Microsoft Defender för molnet.

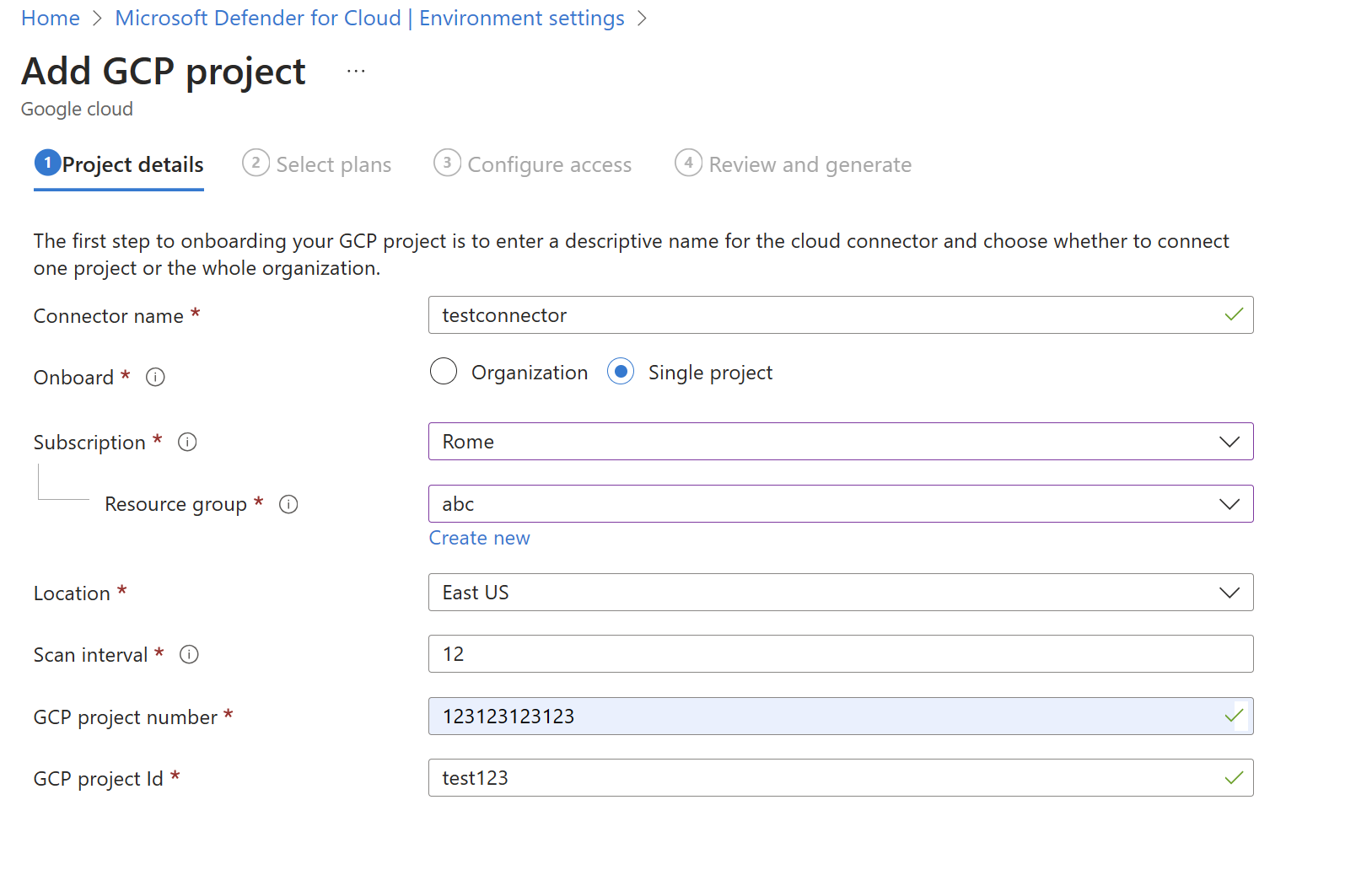

För att skydda dina GKE-kluster använder du följande steg för att aktivera Defender for Containers-planen för det relevanta GCP-projektet.

Kommentar

Kontrollera att du inte har några Azure-principer som förhindrar Azure Arc-installationen.

Logga in på Azure-portalen.

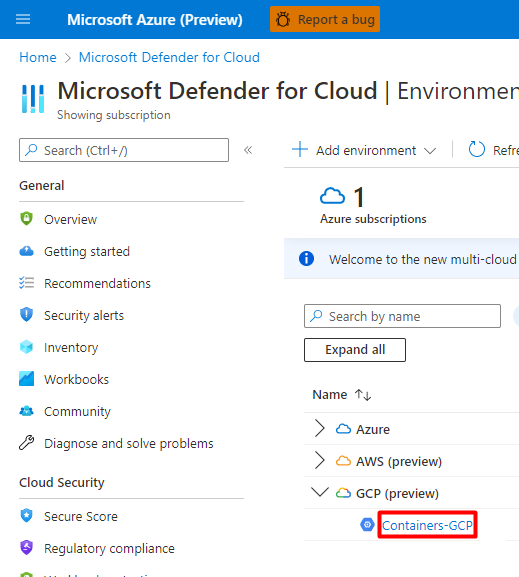

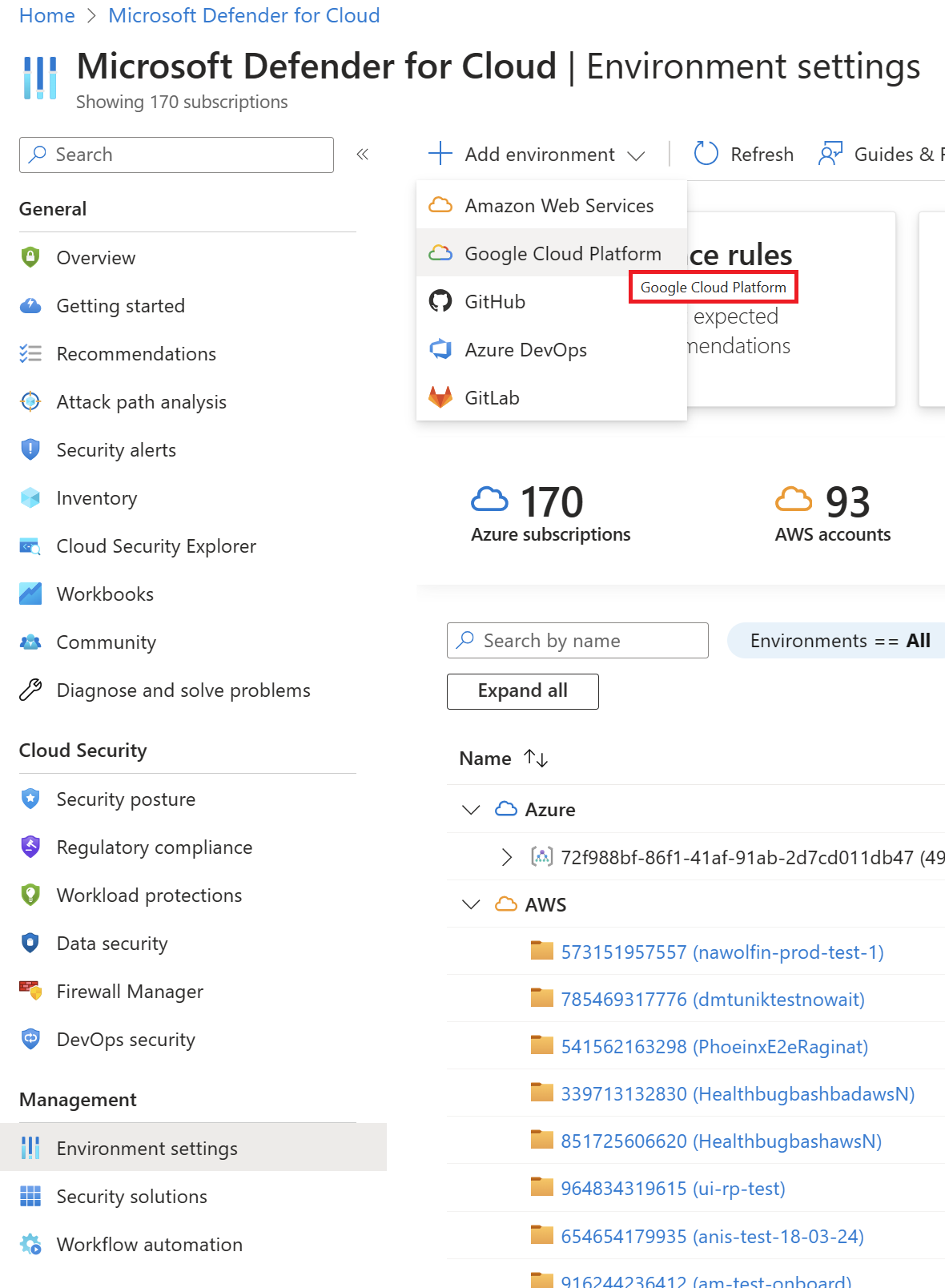

Gå till Microsoft Defender för molnet> Miljöinställningar.

Välj relevant GCP-anslutningsapp.

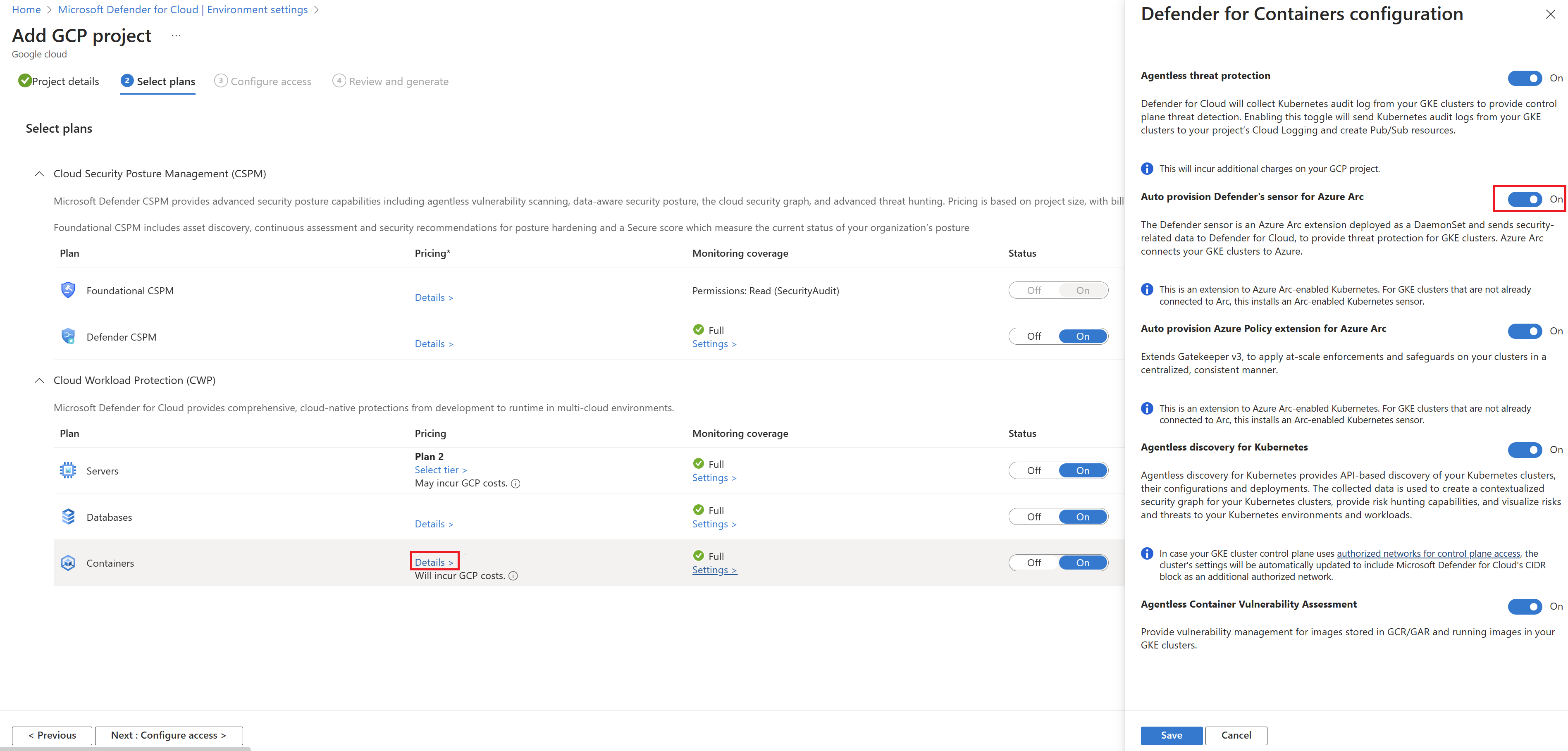

Välj knappen Nästa: Välj planer>.

Kontrollera att växlingsknappen för containerplanen är På.

Om du vill ändra valfria konfigurationer för planen väljer du Inställningar.

Kubernetes-granskningsloggar till Defender för molnet: Aktiverad som standard. Den här konfigurationen är endast tillgänglig på GCP-projektnivå. Den tillhandahåller agentlös insamling av granskningsloggdata via GCP Cloud Logging till Microsoft Defender för molnet serverdel för ytterligare analys. Defender för containrar kräver kontrollplansgranskningsloggar för att tillhandahålla skydd mot körningshot. Om du vill skicka Kubernetes-granskningsloggar till Microsoft Defender ställer du in växlingsknappen på På.

Kommentar

Om du inaktiverar den här konfigurationen inaktiveras även funktionen Hotidentifiering (kontrollplan ). Läs mer om funktionstillgänglighet.

Automatisk etablering av Defender-sensorn för Azure Arc och automatisk etablering av Azure Policy-tillägg för Azure Arc: Aktiverad som standard. Du kan installera Azure Arc-aktiverade Kubernetes och dess tillägg på dina GKE-kluster på tre sätt:

- Aktivera automatisk etablering av Defender för containrar på projektnivå, enligt anvisningarna i det här avsnittet. Vi rekommenderar den här metoden.

- Använd Defender för molnet rekommendationer för installation per kluster. De visas på sidan Microsoft Defender för molnet rekommendationer. Lär dig hur du distribuerar lösningen till specifika kluster.

- Installera Azure Arc-aktiverade Kubernetes och tillägg manuellt.

Funktionen Agentlös identifiering för Kubernetes ger API-baserad identifiering av dina Kubernetes-kluster. Om du vill aktivera funktionen anger du dess växlingsknapp till På.

Funktionen Sårbarhetsbedömning för agentlösa containrar ger hantering av säkerhetsrisker för avbildningar som lagras i Google-register (Google Artifact Registry och Google Container Registry) och som kör avbildningar i dina GKE-kluster. Om du vill aktivera funktionen anger du dess växlingsknapp till På.

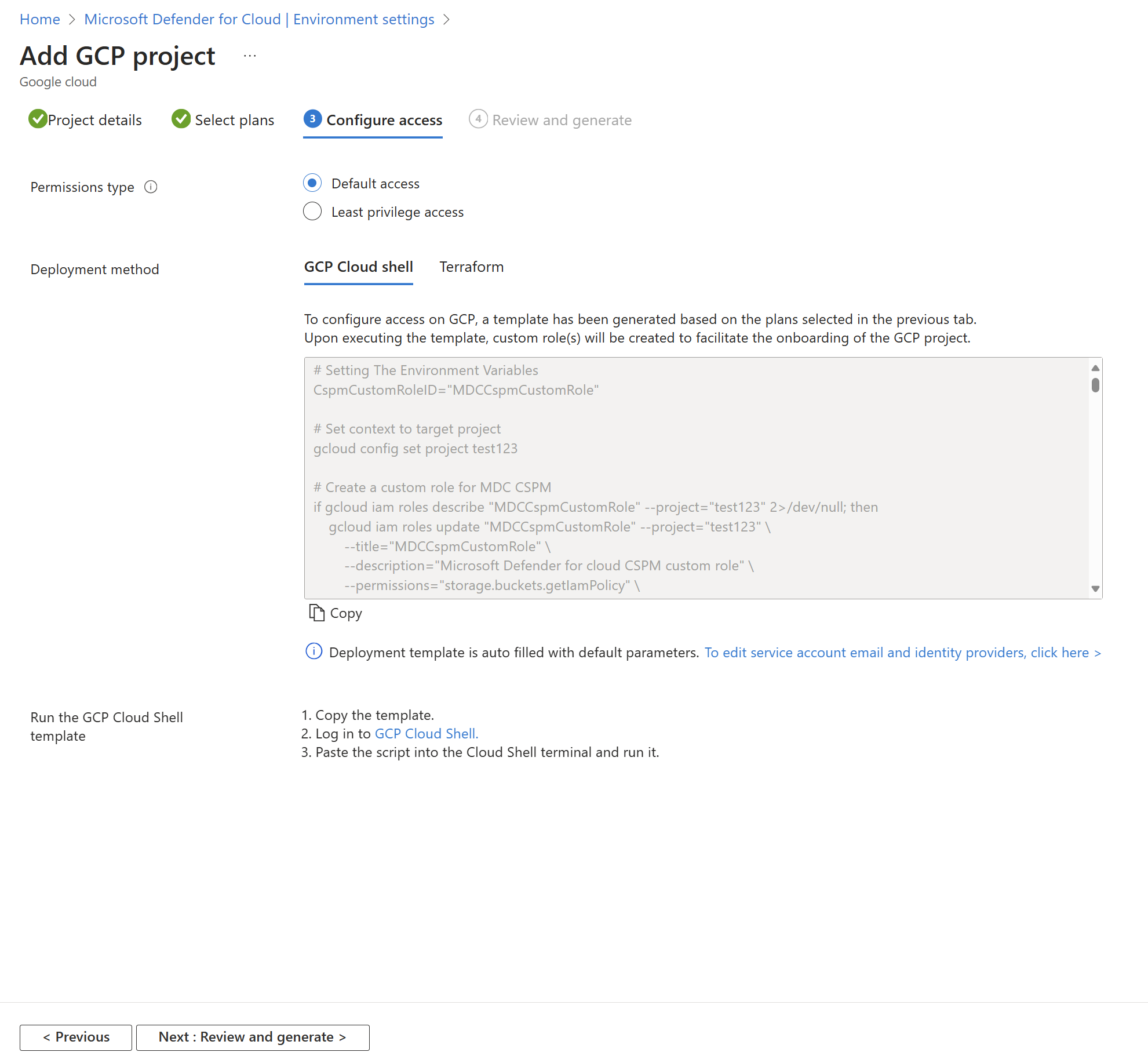

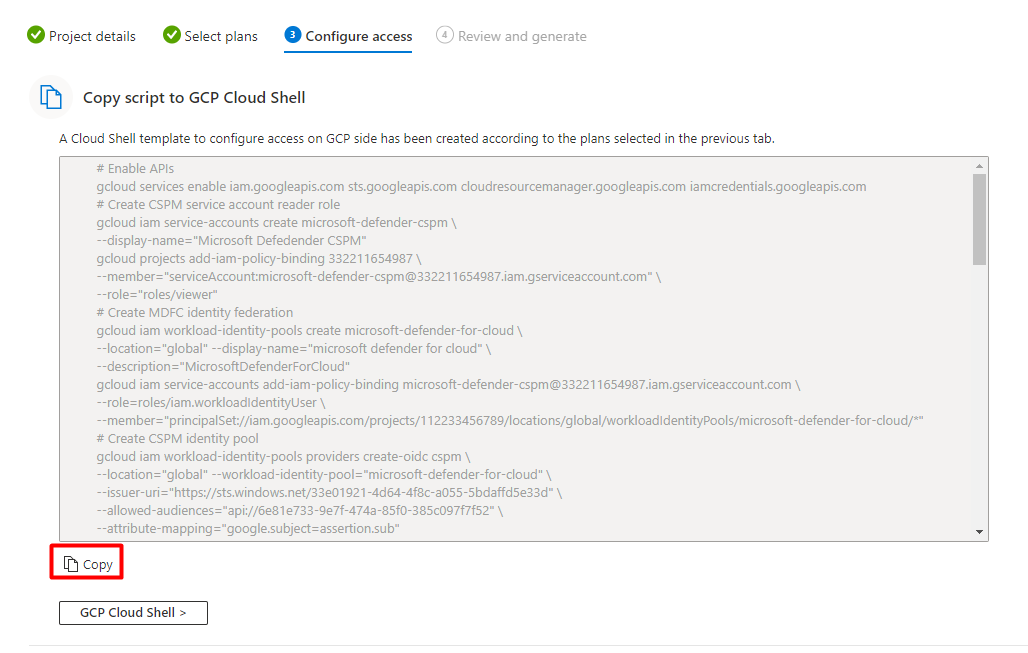

Välj knappen Kopiera.

Välj GCP Cloud Shell-knappen>.

Klistra in skriptet i Cloud Shell-terminalen och kör det.

Anslutningsappen uppdateras efter att skriptet har körts. Den här processen kan ta upp till 8 timmar att slutföra.

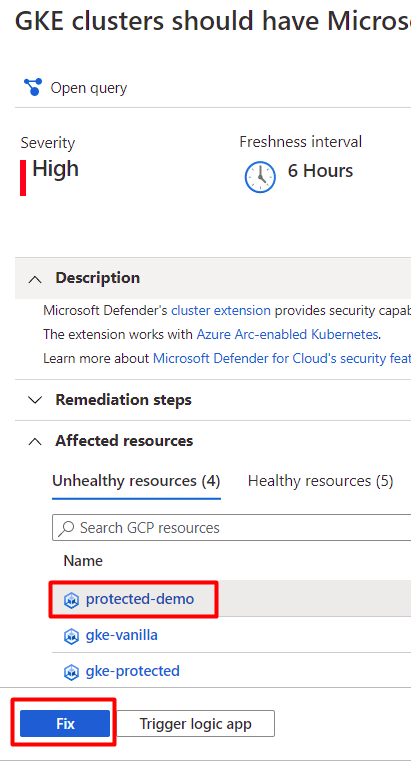

Distribuera lösningen till specifika kluster

Om du ställer in någon av standardkonfigurationerna för automatisk etablering till Av under registreringsprocessen för GCP-anslutningsappen eller efteråt måste du installera Azure Arc-aktiverade Kubernetes, Defender-sensorn och Azure Policy för Kubernetes manuellt i vart och ett av dina GKE-kluster. Genom att installera dem ser du till att du får ut det fullständiga säkerhetsvärdet från Defender för containrar.

Du kan använda två dedikerade Defender för molnet rekommendationer för att installera tilläggen (och Azure Arc, om det behövs):

- GKE-kluster bör ha Microsoft Defender-tillägget för Azure Arc installerat

- GKE-kluster bör ha Azure Policy-tillägget installerat

Kommentar

När du installerar Arc-tillägg måste du kontrollera att det angivna GCP-projektet är identiskt med det i den relevanta anslutningsappen.

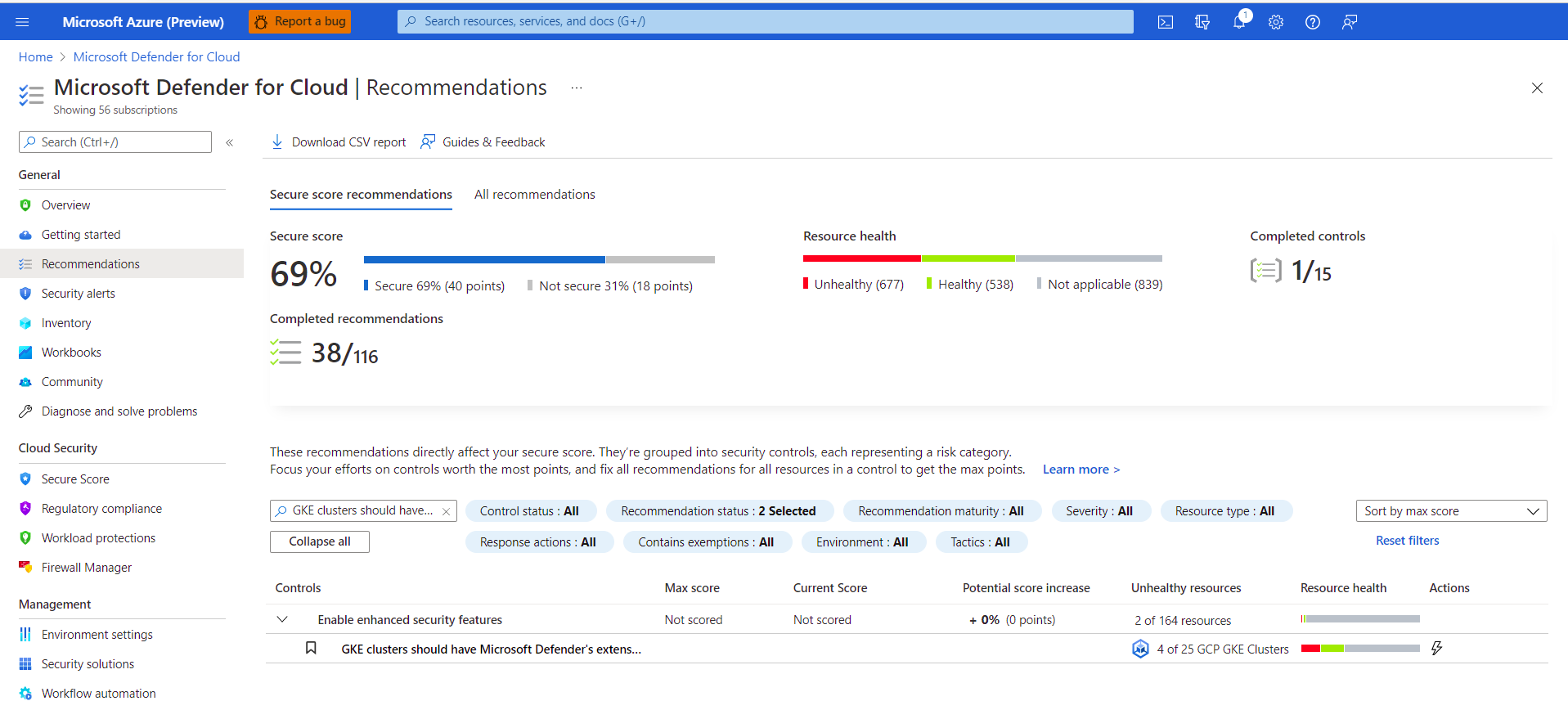

Så här distribuerar du lösningen till specifika kluster:

Logga in på Azure-portalen.

Gå till Microsoft Defender för molnet> Rekommendationer.

På sidan Defender för molnet Rekommendationer söker du efter någon av rekommendationerna efter namn.

Välj ett GKE-kluster med feltillstånd.

Viktigt!

Du måste välja kluster en i taget.

Välj inte klustren efter deras hyperlänkade namn. Välj någon annanstans på relevant rad.

Välj namnet på resursen som inte är felfri.

Välj Åtgärda.

Defender för molnet genererar ett skript på valfritt språk:

- För Linux väljer du Bash.

- För Windows väljer du PowerShell.

Välj Hämta reparationslogik.

Kör det genererade skriptet i klustret.

Upprepa steg 3 till och med 8 för den andra rekommendationen.

Visa dina GKE-klusteraviseringar

Logga in på Azure-portalen.

Gå till Microsoft Defender för molnet> Säkerhetsaviseringar.

Välj knappen

.

.I listrutan Filter väljer du Resurstyp.

I listrutan Värde väljer du GCP GKE-kluster.

Välj OK.

Distribuera Defender-sensorn

Så här distribuerar du Defender-sensorn på dina GCP-kluster:

Gå till Microsoft Defender för molnet> Miljöinställningar>Lägg till miljön>Google Cloud Platform.

Fyll i kontoinformationen.

Gå till Välj planer, öppna containerplanen och se till att Automatisk etablering av Defender-sensorn för Azure Arc är inställd på På.

Gå till Konfigurera åtkomst och följ stegen där.

När skriptet

gcloudhar körts väljer du Skapa.

Kommentar

Du kan undanta ett specifikt GCP-kluster från automatisk etablering. För sensordistribution använder du ms_defender_container_exclude_agents etiketten på resursen med värdet true. För agentlös distribution använder du ms_defender_container_exclude_agentless etiketten på resursen med värdet true.

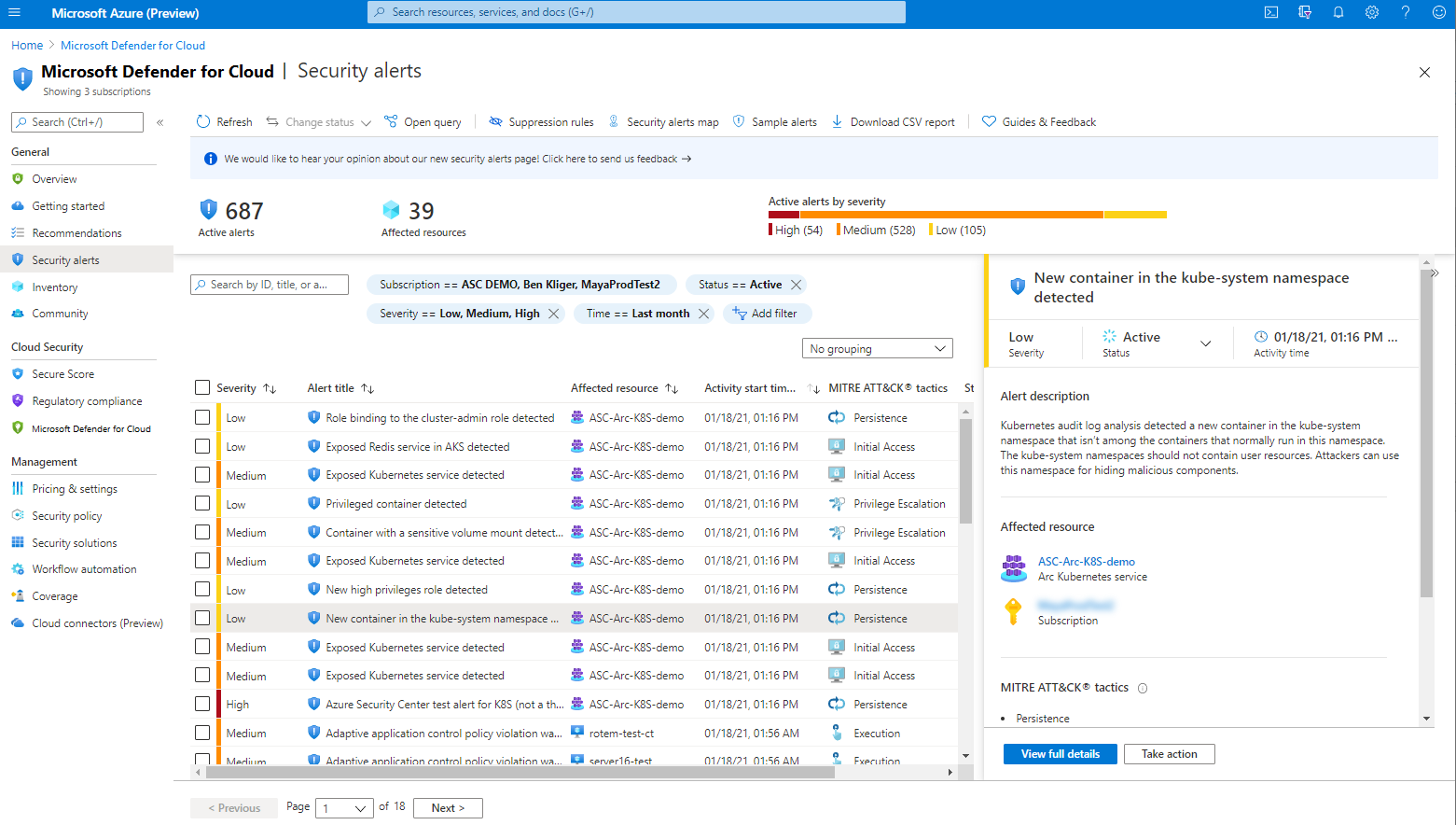

Simulera säkerhetsaviseringar från Microsoft Defender för containrar

En fullständig lista över aviseringar som stöds finns i referenstabellen för alla Defender för molnet säkerhetsaviseringar.

Så här simulerar du en säkerhetsavisering:

Kör följande kommando från klustret:

kubectl get pods --namespace=asc-alerttest-662jfi039nDet förväntade svaret är

No resource found.Inom 30 minuter identifierar Defender för molnet den här aktiviteten och utlöser en säkerhetsavisering.

Kommentar

Azure Arc är inte en förutsättning för att simulera agentlösa aviseringar för Defender for Containers.

I Azure Portal går du till Microsoft Defender för molnet> Säkerhetsaviseringar och letar efter aviseringen för den relevanta resursen.

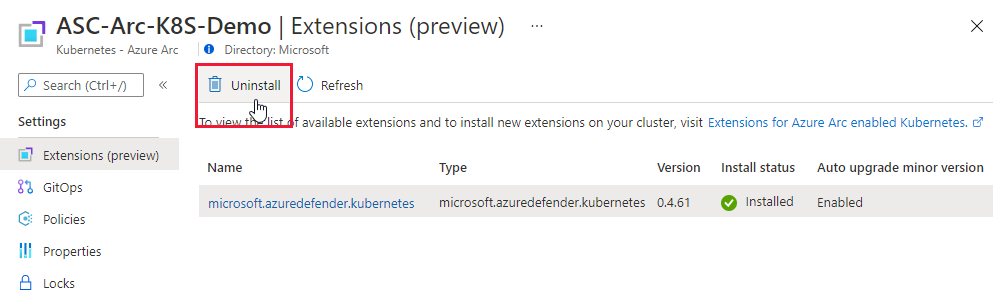

Ta bort Defender-sensorn

Om du vill ta bort den här (eller någon) Defender för molnet tillägget räcker det inte att inaktivera automatisk etablering:

- Aktivering av automatisk etablering kan påverka befintliga och framtida datorer.

- Om du inaktiverar automatisk etablering för ett tillägg påverkas endast de framtida datorerna. Ingenting avinstalleras när du inaktiverar automatisk etablering.

Kommentar

Om du vill inaktivera Defender for Containers-planen helt går du till Miljöinställningar och inaktiverar Microsoft Defender för containrar.

För att säkerställa att Defender for Containers-komponenterna inte etableras automatiskt till dina resurser från och med nu inaktiverar du automatisk etablering av tilläggen.

Du kan ta bort tillägget från datorer som körs med hjälp av Azure Portal, Azure CLI eller REST-API:et, enligt beskrivningen på följande flikar.

Använd Azure Portal för att ta bort tillägget

Ange en standardarbetsyta för Log Analytics för AKS

Defender-sensorn använder Log Analytics-arbetsytan som en datapipeline för att skicka data från klustret till Defender för molnet. Arbetsytan behåller inga data. Därför debiteras inte användare i det här användningsfallet.

Defender-sensorn använder en Log Analytics-standardarbetsyta. Om du inte har någon Log Analytics-standardarbetsyta skapar Defender för molnet en ny resursgrupp och standardarbetsyta när du installerar Defender-sensorn. Standardarbetsytan baseras på din region.

Namngivningskonventionen för log analytics-standardarbetsytan och resursgruppen är:

- Arbetsyta: DefaultWorkspace-[subscription-ID]-[geo]

- Resursgrupp: DefaultResourceGroup-[geo]

Tilldela en anpassad arbetsyta

När du aktiverar automatisk etablering tilldelas en standardarbetsyta automatiskt. Du kan tilldela en anpassad arbetsyta via Azure Policy.

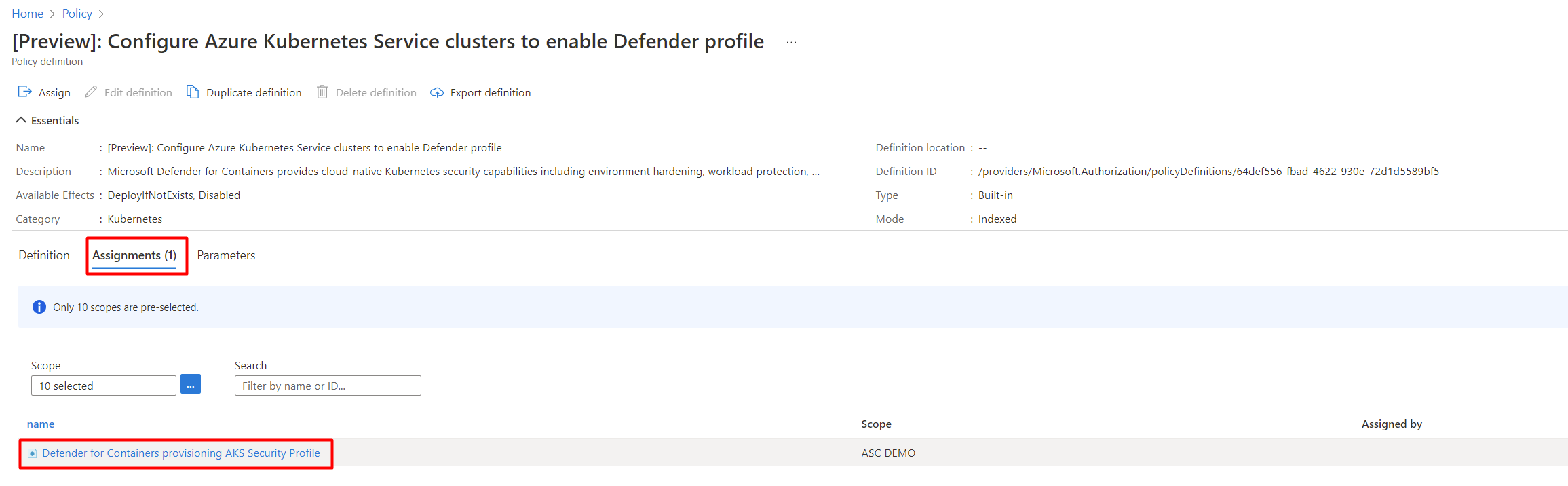

Så här kontrollerar du om du har tilldelat en arbetsyta:

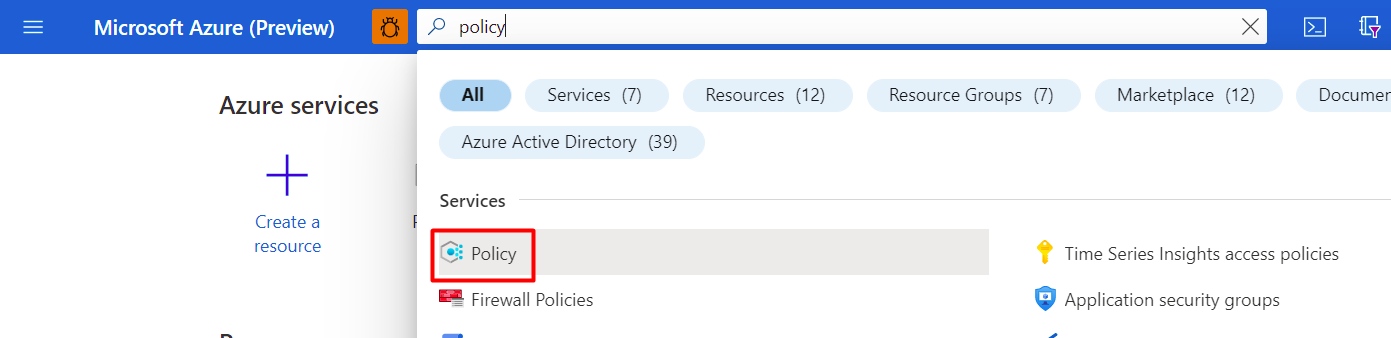

Logga in på Azure-portalen.

Sök efter och välj Princip.

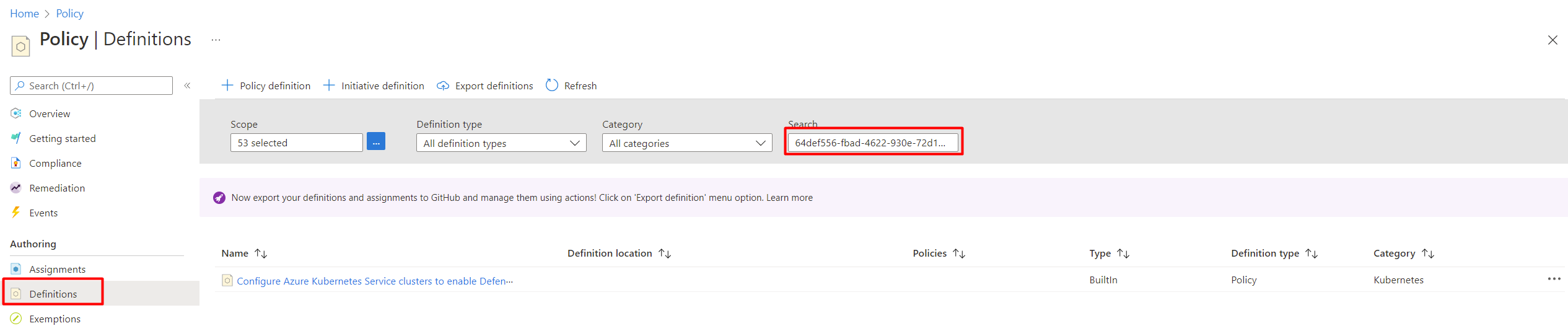

Välj Definitioner.

Sök efter princip-ID

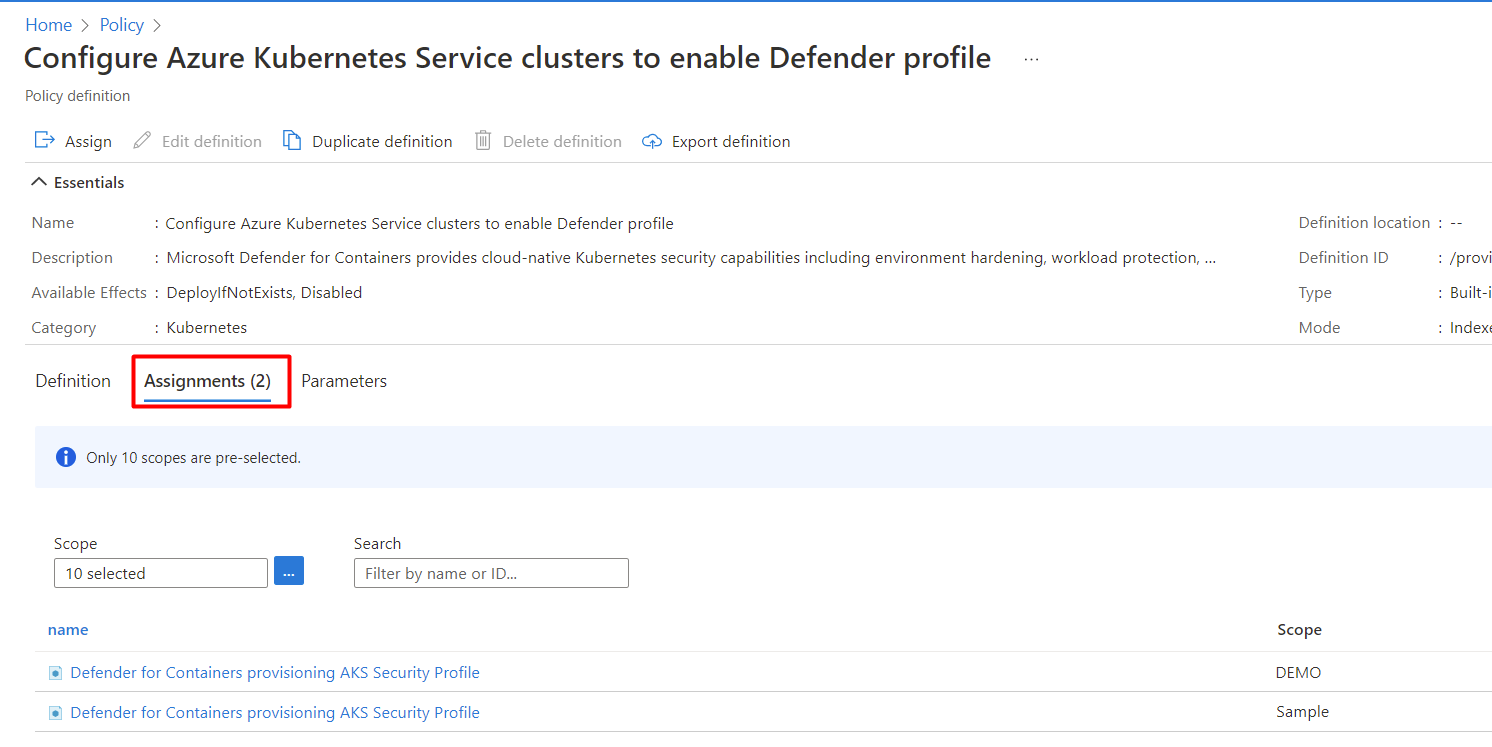

64def556-fbad-4622-930e-72d1d5589bf5.Välj Konfigurera Azure Kubernetes Service-kluster för att aktivera Defender-profilen.

Välj Tilldelningar.

Använd något av följande avsnitt i den här artikeln:

- Om principen ännu inte har tilldelats relevant omfång följer du stegen Skapa en ny tilldelning med en anpassad arbetsyta .

- Om principen redan har tilldelats och du vill ändra den så att den använder en anpassad arbetsyta följer du stegen Uppdatera en tilldelning med en anpassad arbetsyta .

Skapa en ny tilldelning med en anpassad arbetsyta

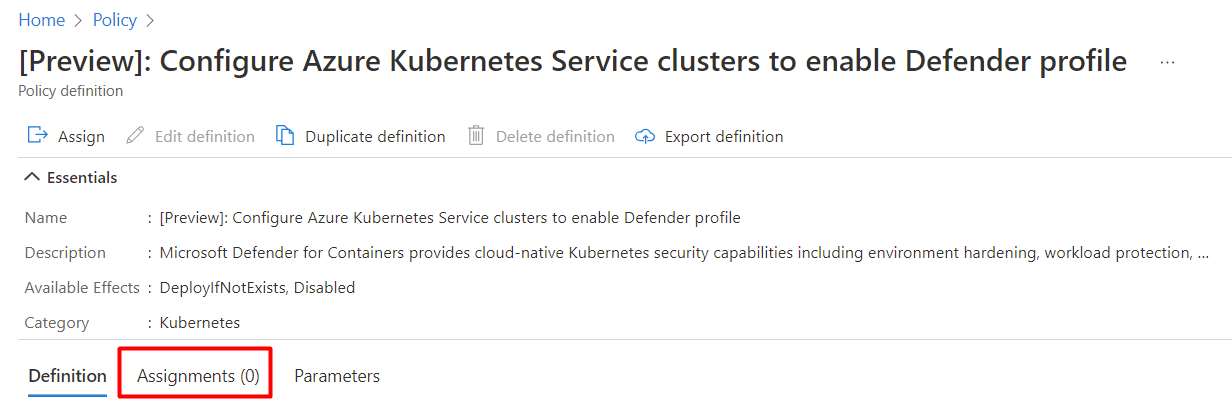

Om principen inte har tilldelats ännu visar fliken Tilldelningar talet 0.

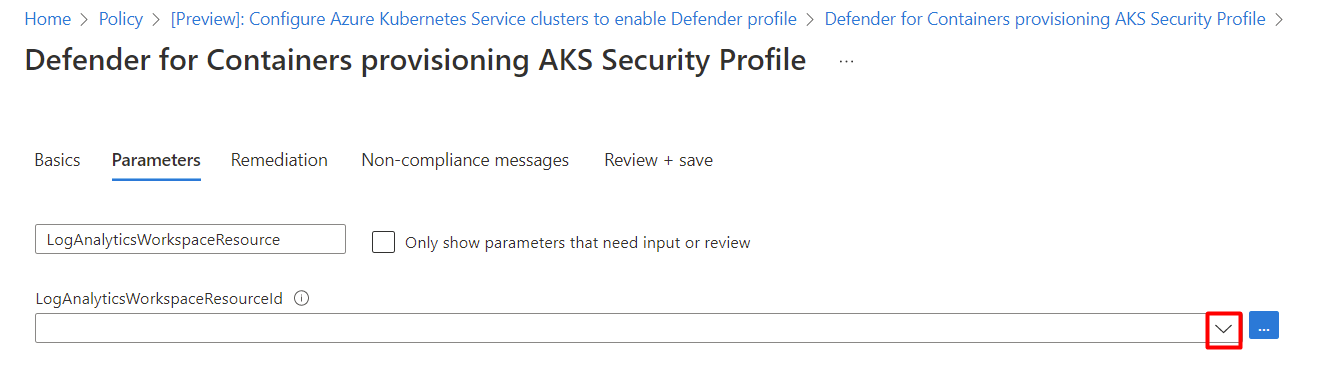

Så här tilldelar du en anpassad arbetsyta:

Välj Tilldela.

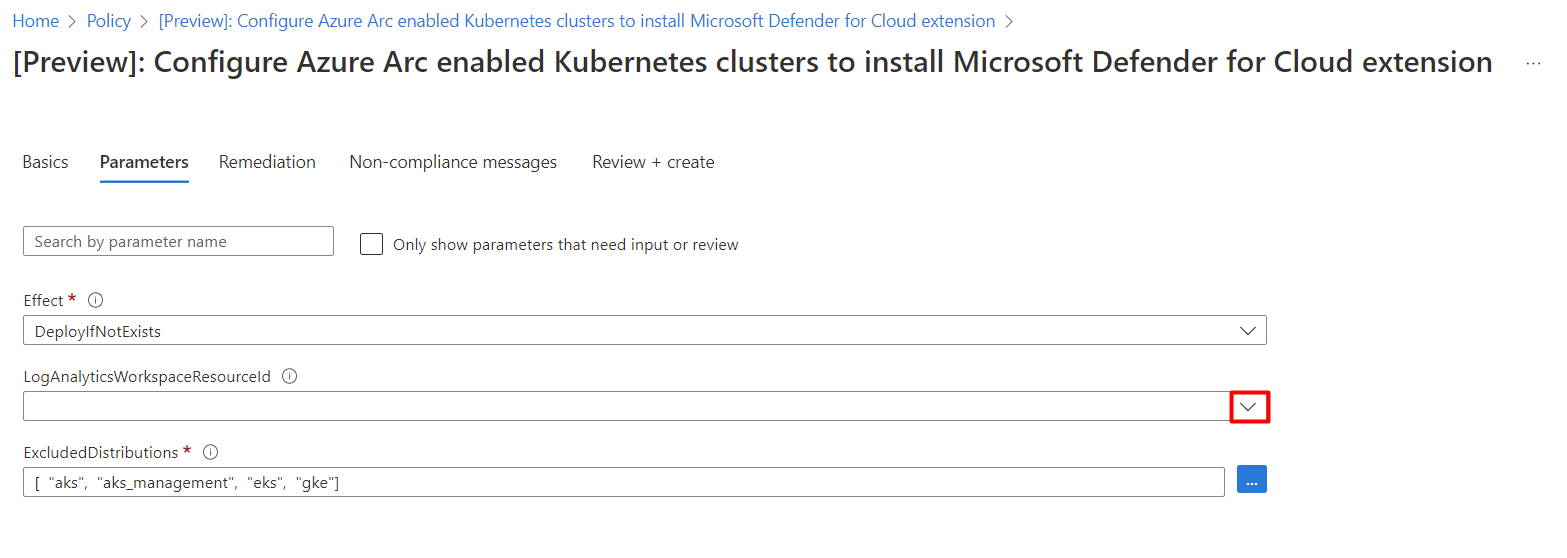

På fliken Parametrar avmarkerar du alternativet Visa endast parametrar som behöver indata eller granskning .

Välj ett LogAnalyticsWorkspaceResourceId-värde på den nedrullningsbara menyn.

Välj Granska + skapa.

Välj Skapa.

Uppdatera en tilldelning med en anpassad arbetsyta

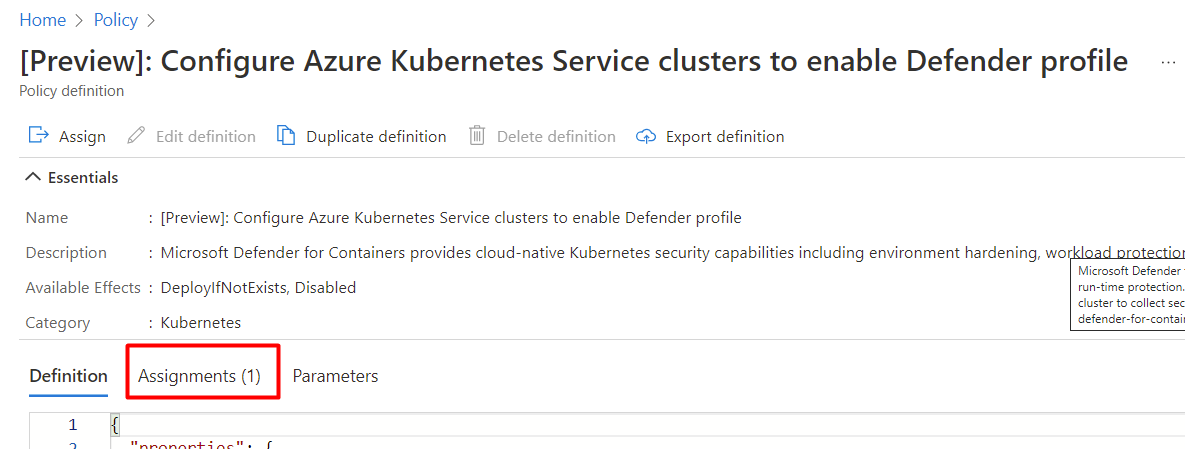

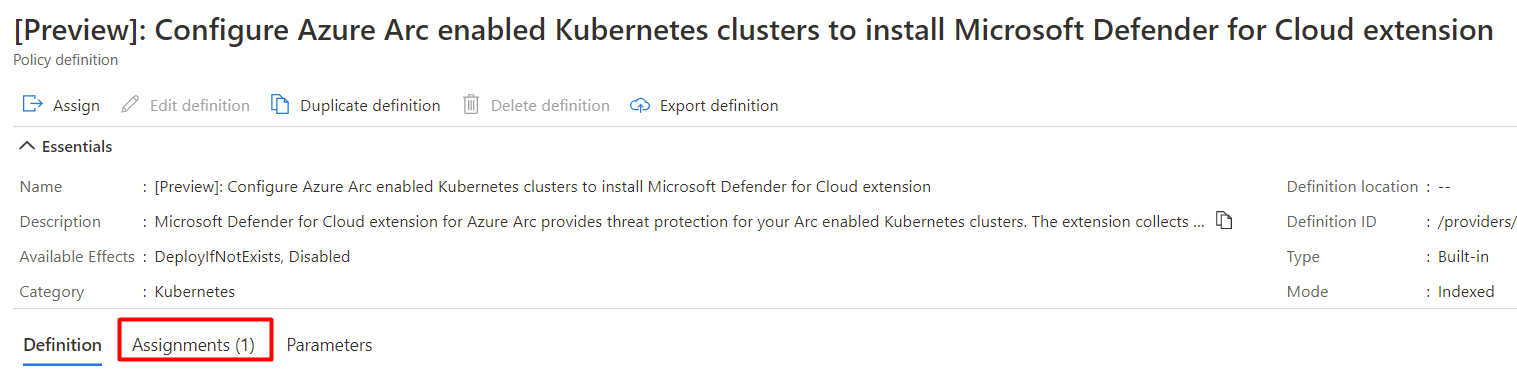

Om principen har tilldelats till en arbetsyta visar fliken Tilldelningar siffran 1.

Kommentar

Om du har fler än en prenumeration kan antalet vara högre.

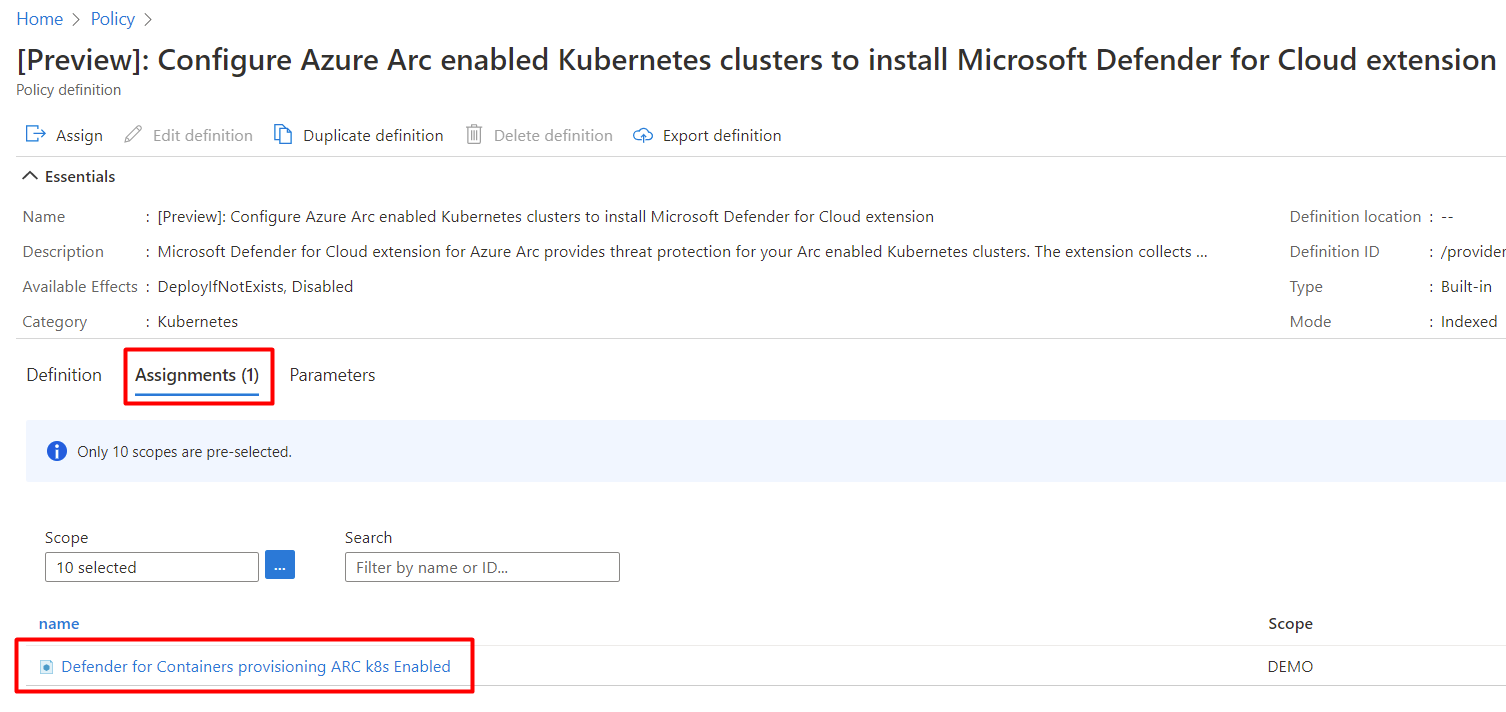

Så här tilldelar du en anpassad arbetsyta:

Standardarbetsyta för Log Analytics för Azure Arc

Defender-sensorn använder Log Analytics-arbetsytan som en datapipeline för att skicka data från klustret till Defender för molnet. Arbetsytan behåller inga data. Därför debiteras inte användare i det här användningsfallet.

Defender-sensorn använder en Log Analytics-standardarbetsyta. Om du inte har någon Log Analytics-standardarbetsyta skapar Defender för molnet en ny resursgrupp och standardarbetsyta när du installerar Defender-sensorn. Standardarbetsytan baseras på din region.

Namngivningskonventionen för log analytics-standardarbetsytan och resursgruppen är:

- Arbetsyta: DefaultWorkspace-[subscription-ID]-[geo]

- Resursgrupp: DefaultResourceGroup-[geo]

Tilldela en anpassad arbetsyta

När du aktiverar automatisk etablering tilldelas en standardarbetsyta automatiskt. Du kan tilldela en anpassad arbetsyta via Azure Policy.

Så här kontrollerar du om du har tilldelat en arbetsyta:

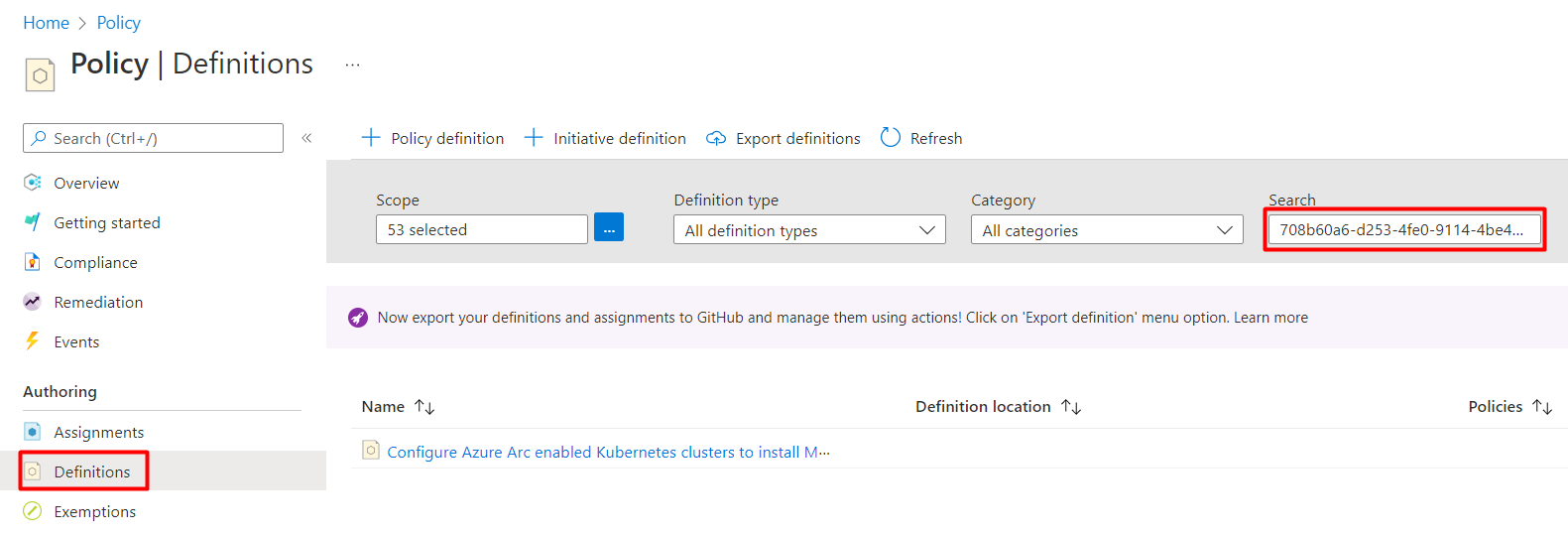

Logga in på Azure-portalen.

Sök efter och välj Princip.

Välj Definitioner.

Sök efter princip-ID

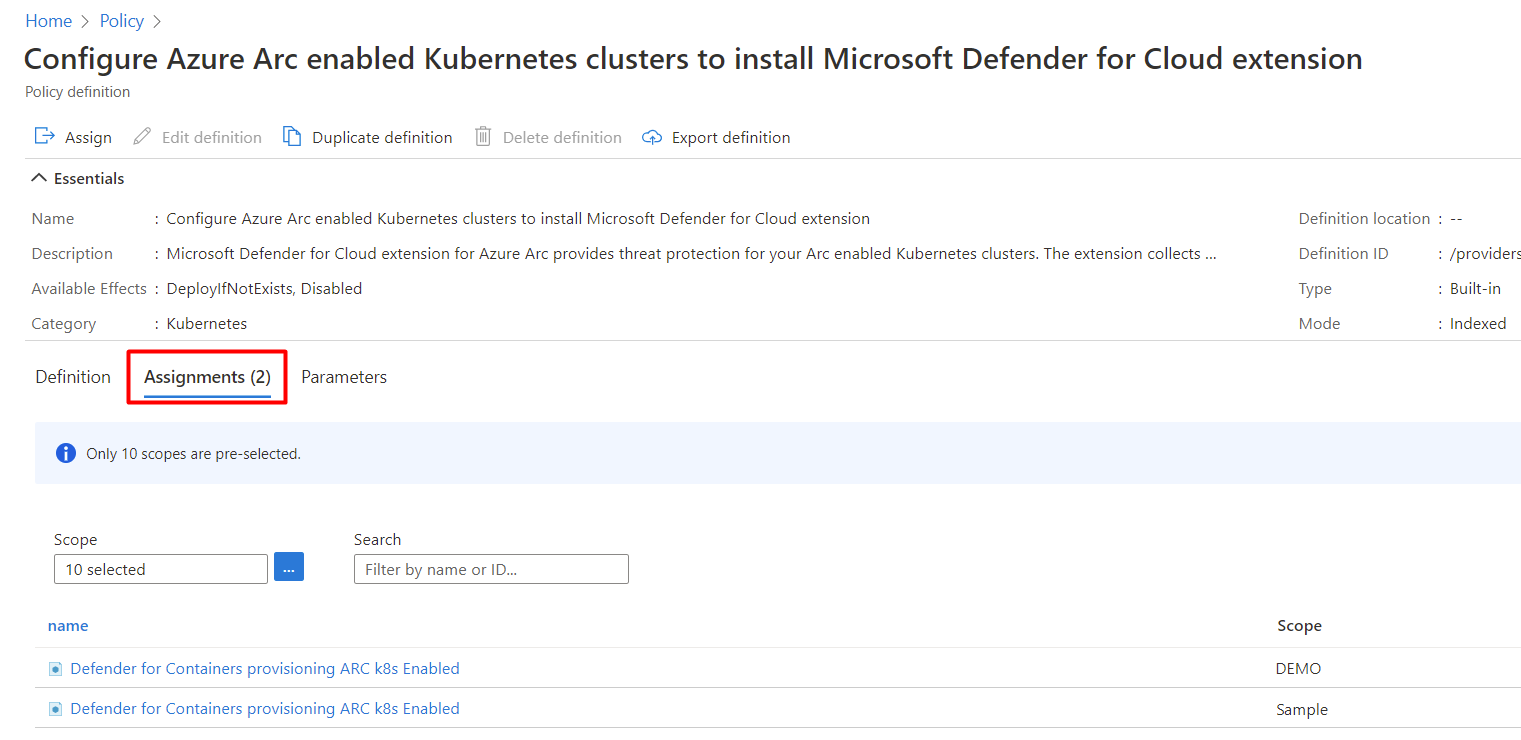

708b60a6-d253-4fe0-9114-4be4c00f012c.Välj Konfigurera Azure Arc-aktiverade Kubernetes-kluster för att installera Microsoft Defender för molnet-tillägget.

Välj Tilldelningar.

Använd något av följande avsnitt i den här artikeln:

- Om principen ännu inte har tilldelats relevant omfång följer du stegen Skapa en ny tilldelning med en anpassad arbetsyta .

- Om principen redan har tilldelats och du vill ändra den så att den använder en anpassad arbetsyta följer du stegen Uppdatera en tilldelning med en anpassad arbetsyta .

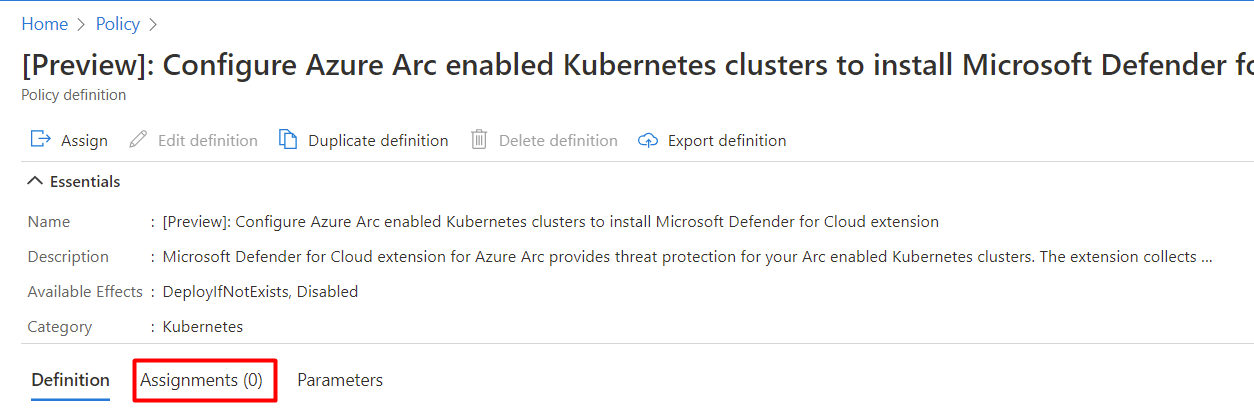

Skapa en ny tilldelning med en anpassad arbetsyta

Om principen inte har tilldelats ännu visar fliken Tilldelningar talet 0.

Så här tilldelar du en anpassad arbetsyta:

Välj Tilldela.

På fliken Parametrar avmarkerar du alternativet Visa endast parametrar som behöver indata eller granskning .

Välj ett LogAnalyticsWorkspaceResourceId-värde på den nedrullningsbara menyn.

Välj Granska + skapa.

Välj Skapa.

Uppdatera en tilldelning med en anpassad arbetsyta

Om principen har tilldelats till en arbetsyta visar fliken Tilldelningar siffran 1.

Kommentar

Om du har fler än en prenumeration kan antalet vara högre. Om du har ett nummer 1 eller senare men tilldelningen inte finns i det relevanta omfånget följer du stegen Skapa en ny tilldelning med en anpassad arbetsyta .

Så här tilldelar du en anpassad arbetsyta:

Ta bort Defender-sensorn

Om du vill ta bort den här (eller någon) Defender för molnet tillägget räcker det inte att inaktivera automatisk etablering:

- Aktivering av automatisk etablering kan påverka befintliga och framtida datorer.

- Om du inaktiverar automatisk etablering för ett tillägg påverkas endast de framtida datorerna. Ingenting avinstalleras när du inaktiverar automatisk etablering.

Kommentar

Om du vill inaktivera Defender for Containers-planen helt går du till Miljöinställningar och inaktiverar Microsoft Defender för containrar.

För att säkerställa att Defender for Containers-komponenterna inte etableras automatiskt till dina resurser från och med nu inaktiverar du automatisk etablering av tilläggen.

Du kan ta bort tillägget från datorer som körs med hjälp av REST-API:et, Azure CLI eller en Resource Manager-mall, enligt beskrivningen på följande flikar.

Använd REST-API:et för att ta bort Defender-sensorn från AKS

Om du vill ta bort tillägget med hjälp av REST-API:et kör du följande PUT kommando:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

Kommandot innehåller följande parametrar:

| Name | beskrivning | Obligatorisk |

|---|---|---|

SubscriptionId |

Klusterprenumerations-ID | Ja |

ResourceGroup |

Klustrets resursgrupp | Ja |

ClusterName |

Klusternamn | Ja |

ApiVersion |

API-version; måste vara 2022-06-01 eller senare | Ja |

Det här är begärandetexten:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

Begärandetexten har följande parametrar:

| Name | beskrivning | Obligatorisk |

|---|---|---|

location |

Klustrets plats | Ja |

properties.securityProfile.defender.securityMonitoring.enabled |

Avgör om du vill aktivera eller inaktivera Microsoft Defender för containrar i klustret | Ja |

Relaterat innehåll

Nu när du har aktiverat Defender för containrar kan du:

- Sök igenom dina Azure Container Registry-avbildningar efter sårbarheter

- Sök igenom dina AWS-avbildningar efter sårbarheter med Microsoft Defender – hantering av säkerhetsrisker

- Sök igenom dina GCP-avbildningar efter sårbarheter med Microsoft Defender – hantering av säkerhetsrisker

- Läs vanliga frågor om Defender för containrar.

Mer information om Defender för molnet och Defender för containrar finns i följande bloggar: