Aktivera agentlös genomsökning efter virtuella datorer

Agentlös genomsökning ger insyn i installerade programvaru- och programvarusårbarheter på dina arbetsbelastningar för att utöka täckningen för sårbarhetsbedömning till serverarbetsbelastningar utan att en säkerhetsbedömningsagent har installerats.

Sårbarhetsbedömning utan agent använder Upravljanje ranjivostima za Microsoft Defender-motorn för att utvärdera sårbarheter i programvaran som är installerad på dina virtuella datorer, utan att Defender för Endpoint måste installeras. Sårbarhetsbedömning visar programvaruinventering och sårbarhetsresultat i samma format som de agentbaserade utvärderingarna.

Kompatibilitet med agentbaserade lösningar för sårbarhetsbedömning

Defender for Cloud har redan stöd för olika agentbaserade sårbarhetsgenomsökningar, inklusive Upravljanje ranjivostima za Microsoft Defender (MDVM), BYOL. Agentlös genomsökning utökar synligheten för Defender for Cloud för att nå fler enheter.

När du aktiverar agentlös sårbarhetsbedömning:

Om du inte har några befintliga integrerade lösningar för sårbarhetsbedömning aktiverat på någon av dina virtuella datorer i din prenumeration aktiverar Defender för molnet automatiskt MDVM som standard.

Om du väljer Upravljanje ranjivostima za Microsoft Defender som en del av en integrering med Microsoft Defender za krajnju tačku visar Defender för molnet en enhetlig och konsoliderad vy som optimerar täckning och fräschhet.

- Datorer som omfattas av bara en av källorna (Defender Vulnerability Management eller agentless) visar resultatet från den källan.

- Datorer som omfattas av båda källorna visar endast agentbaserade resultat för ökad färskhet.

Om du väljer Sårbarhetsbedömning med BYOL-integreringar – Defender för molnet visas de agentbaserade resultaten som standard. Resultat från den agentlösa genomsökningen visas för datorer som inte har en agent installerad eller från datorer som inte rapporterar resultat korrekt.

Om du vill ändra standardbeteendet så att det alltid visar resultat från MDVM (oavsett om det är en agentlösning från tredje part) väljer du inställningen Upravljanje ranjivostima za Microsoft Defender i lösningen för sårbarhetsbedömning.

Aktivera agentlös genomsökning efter datorer

När du aktiverar CSPM (Defender Cloud Security Posture Management) eller Defender for Servers P2 aktiveras agentlös genomsökning som standard.

Om du redan har Defender for Servers P2 aktiverat och agentlös genomsökning är inaktiverad måste du aktivera agentlös genomsökning manuellt.

Du kan aktivera agentlös genomsökning på

Kommentar

Genomsökning av agentlös skadlig kod är endast tillgänglig om du har aktiverat Defender för servrar plan 2

Sårbarhetsbedömning utan agent i Azure

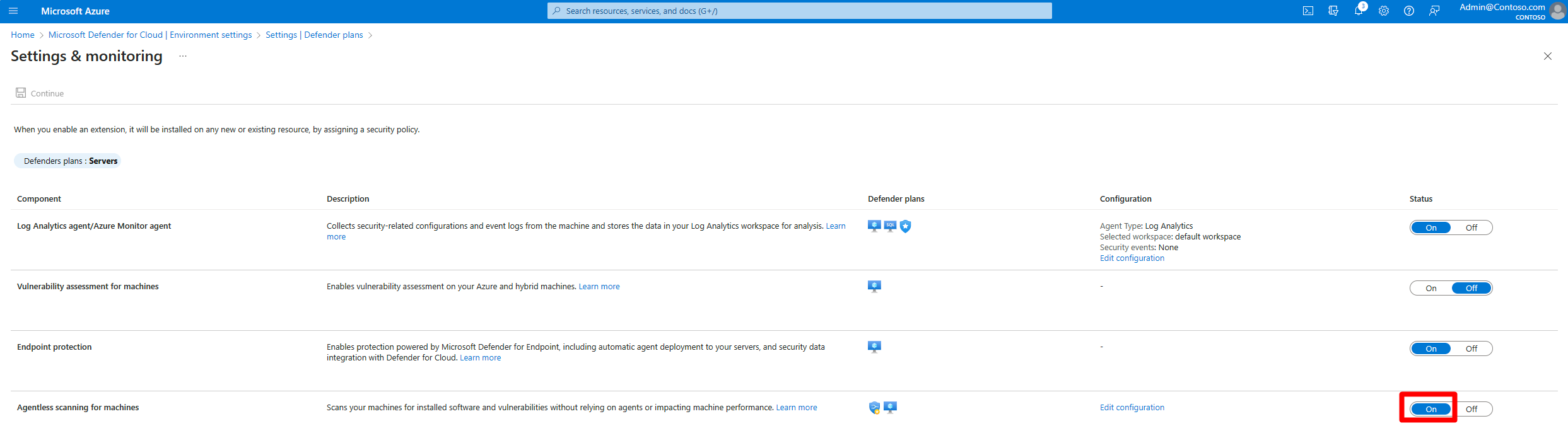

Så här aktiverar du agentlös sårbarhetsbedömning i Azure:

Öppna Miljöinställningar från Defender för molnets meny.

Välj relevant prenumeration.

Välj Inställningar för antingen Defender Cloud Security Posture Management (CSPM) eller Defender for Servers P2-plan.

Inställningarna för agentlös genomsökning delas av både Defender Cloud Security Posture Management (CSPM) eller Defender for Servers P2. När du aktiverar agentlös genomsökning på någon av planerna är inställningen aktiverad för båda planerna.

I inställningsfönstret aktiverar du Agentlös genomsökning efter datorer.

Välj Spara.

Så här aktiverar du genomsökning av CMK-krypterade diskar i Azure (förhandsversion):

För agentlös genomsökning för att täcka virtuella Azure-datorer med CMK-krypterade diskar måste du ge Defender for Cloud ytterligare behörigheter för att skapa en säker kopia av dessa diskar. För att göra det krävs ytterligare behörigheter för Key Vaults som används för CMK-kryptering för dina virtuella datorer.

Om du vill tilldela behörigheterna manuellt följer du anvisningarna nedan enligt din Key Vault-typ:

- För Key Vaults som använder icke-RBAC-behörigheter tilldelar du "Microsoft Defender for Cloud Servers Scanner Resource Provider" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) följande behörigheter: Key Get, Key Wrap, Key Unwrap. - För Key Vaults med RBAC-behörigheter tilldelar du "Microsoft Defender for Cloud Servers Scanner Resource Provider" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) den inbyggda rollen Key Vault Crypto Service Encryption User .

Om du vill tilldela dessa behörigheter i stor skala kan du också använda det här skriptet.

Mer information finns i behörigheter för agentlös genomsökning.

Utvärdering av agentlös sårbarhet på AWS

Öppna Miljöinställningar från Defender för molnets meny.

Välj relevant konto.

Välj Inställningar för antingen Defender Cloud Security Posture Management (CSPM) eller Defender for Servers P2-plan.

När du aktiverar agentlös genomsökning i någon av planerna gäller inställningen för båda planerna.

I inställningsfönstret aktiverar du Agentlös genomsökning efter datorer.

Välj Spara och Nästa: Konfigurera åtkomst.

Ladda ned Mallen CloudFormation.

Med hjälp av den nedladdade CloudFormation-mallen skapar du stacken i AWS enligt instruktionerna på skärmen. Om du registrerar ett hanteringskonto måste du köra CloudFormation-mallen både som Stack och som StackSet. Anslutningsappar skapas för medlemskontona upp till 24 timmar efter registreringen.

Välj Nästa: Granska och generera.

Välj Uppdatera.

När du har aktiverat agentlös genomsökning uppdateras programinventering och sårbarhetsinformation automatiskt i Defender för molnet.

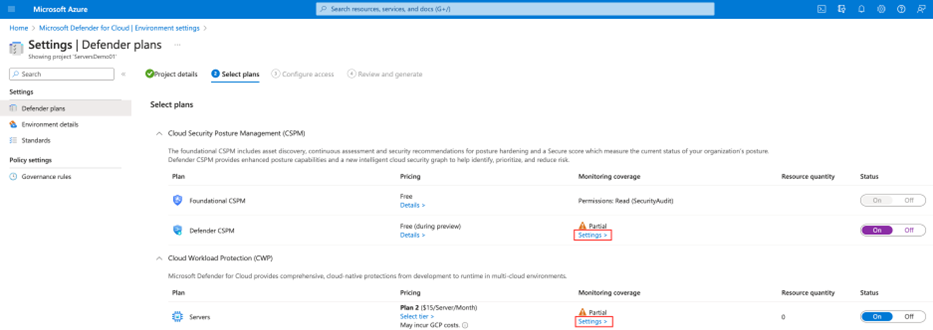

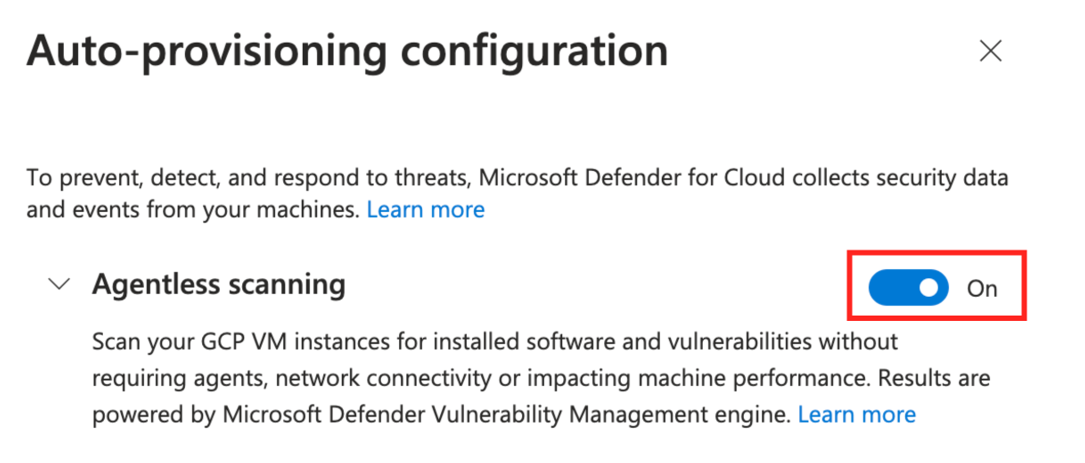

Aktivera agentlös genomsökning i GCP

I Defender för molnet väljer du Miljöinställningar.

Välj relevant projekt eller organisation.

Välj Inställningar för antingen Defender Cloud Security Posture Management (CSPM) eller Defender for Servers P2-plan.

Växla Agentlös genomsökning till På.

Välj Spara och Nästa: Konfigurera åtkomst.

Kopiera registreringsskriptet.

Kör onboarding-skriptet i GCP-organisationens/projektets omfång (GCP-portalen eller gcloud CLI).

Välj Nästa: Granska och generera.

Välj Uppdatera.

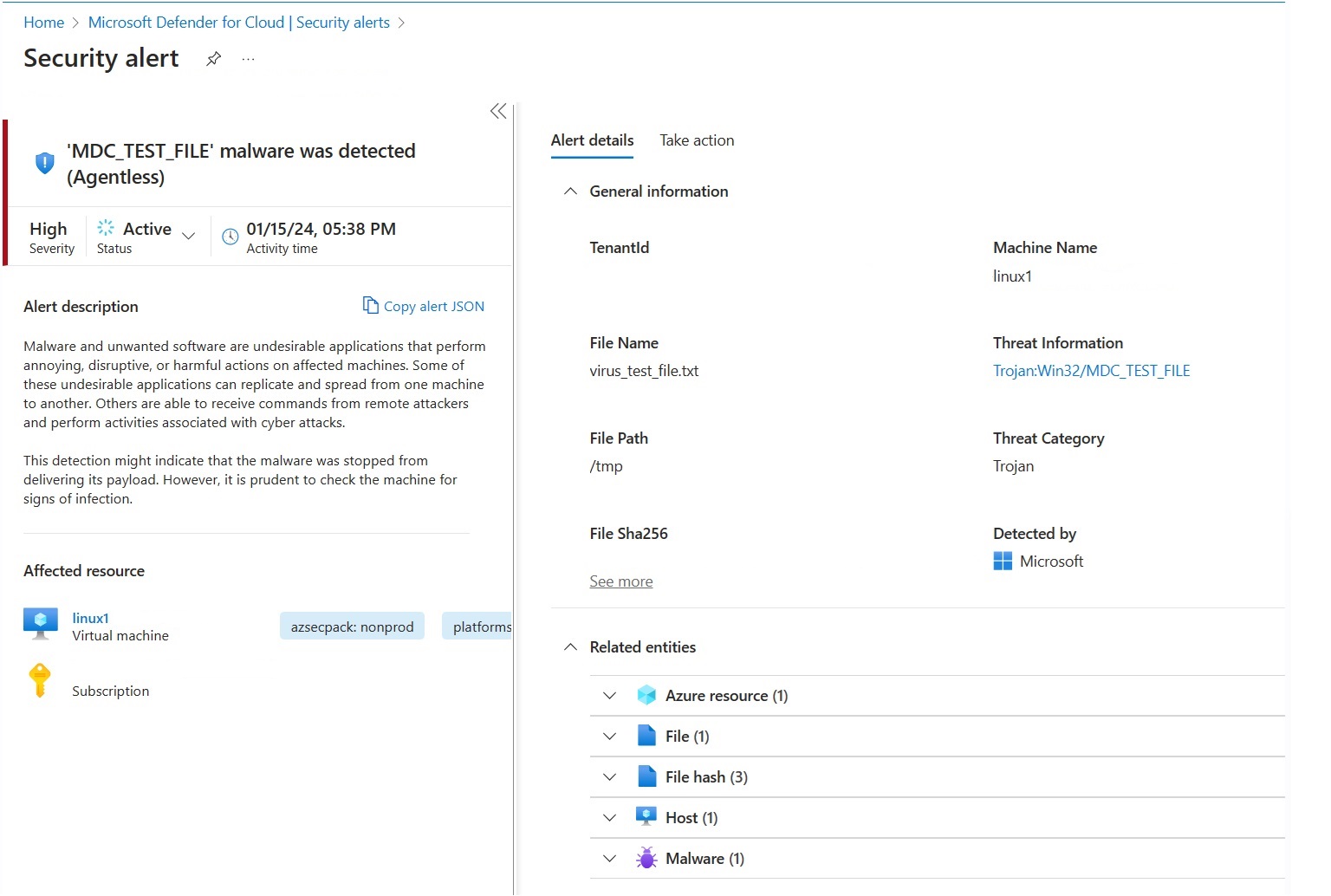

Testa distributionen av den agentlösa skannern för skadlig kod

Säkerhetsaviseringar visas endast på portalen i fall där hot identifieras i din miljö. Om du inte har några aviseringar kan det bero på att det inte finns några hot i din miljö. Du kan testa för att se att enheten är korrekt registrerad och rapporterar till Defender för molnet genom att skapa en testfil.

Skapa en testfil för Linux

Öppna ett terminalfönster på den virtuella datorn.

Kör följande kommando:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

Aviseringen MDC_Test_File malware was detected (Agentless) visas inom 24 timmar på sidan Defender för molnaviseringar och i Defender XDR-portalen.

Skapa en testfil för Windows

Skapa en testfil med ett textdokument

Skapa en textfil på den virtuella datorn.

Klistra in texten

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$i textfilen.Viktigt!

Kontrollera att det inte finns några extra blanksteg eller rader i textfilen.

Spara filen.

Öppna filen för att verifiera att den innehåller innehållet från steg 2.

Aviseringen MDC_Test_File malware was detected (Agentless) visas inom 24 timmar på sidan Defender för molnaviseringar och i Defender XDR-portalen.

Skapa en testfil med PowerShell

Öppna PowerShell på den virtuella datorn.

Kör följande skript.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

Aviseringen MDC_Test_File malware was detected (Agentless) visas inom 24 timmar på sidan Defender för molnaviseringar och i Defender XDR-portalen.

Undanta datorer från genomsökning

Agentlös genomsökning gäller för alla berättigade datorer i prenumerationen. För att förhindra att vissa datorer genomsöks kan du undanta datorer från agentlös genomsökning baserat på dina befintliga miljötaggar. När Defender för molnet utför den kontinuerliga identifieringen för datorer hoppas exkluderade datorer över.

Så här konfigurerar du datorer för undantag:

I Defender för molnet väljer du Miljöinställningar.

Välj relevant prenumeration eller anslutningsprogram för flera moln.

Välj Inställningar för antingen Defender Cloud Security Posture Management (CSPM) eller Defender for Servers P2-plan.

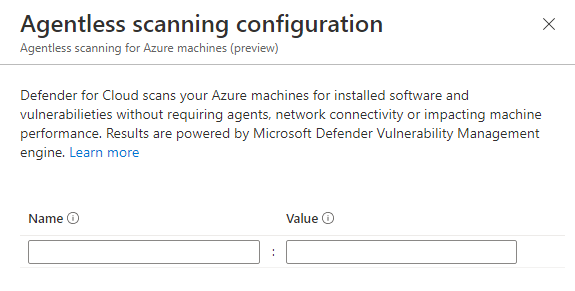

För agentlös genomsökning väljer du Redigera konfiguration.

Ange taggnamnet och värdet som gäller för de datorer som du vill undanta. Du kan ange

multiple tag:valuepar.

Välj Spara.

Relaterat innehåll

Läs mer om:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för