Felsökningsguide för Microsoft Defender för molnet

Den här guiden är avsedd för IT-proffs, informationssäkerhetsanalytiker och molnadministratörer vars organisationer behöver felsöka problem som rör Microsoft Defender för molnet.

Dricks

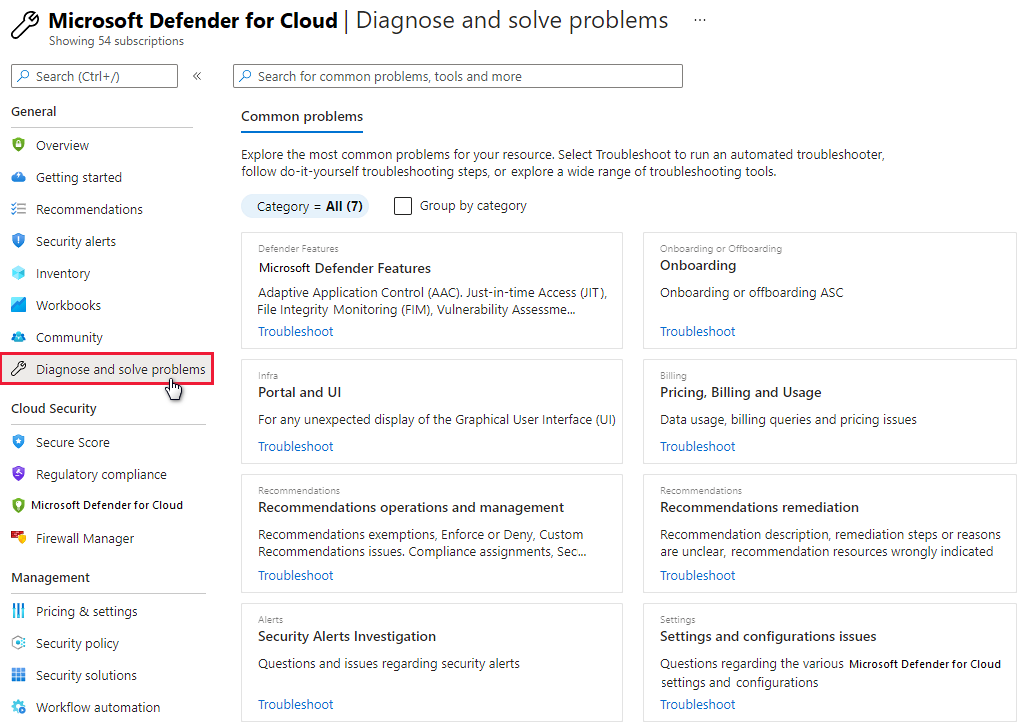

När du har problem eller behöver råd från vårt supportteam är avsnittet Diagnostisera och lösa problem i Azure-portalen ett bra ställe att söka efter lösningar på.

Använda granskningsloggen för att undersöka problem

Det första stället att söka efter felsökningsinformation är granskningsloggen för den misslyckade komponenten. I granskningsloggen kan du se information som:

- Vilka åtgärder som utfördes.

- Den som initierade åtgärden.

- När åtgärden utfördes.

- Status för åtgärden.

Granskningsloggen innehåller alla skrivåtgärder (PUT, POST, DELETE) som utförs på dina resurser, men inte läsåtgärder (GET).

Felsöka anslutningsprogram

Defender for Cloud använder anslutningsappar för att samla in övervakningsdata från Amazon Web Services-konton (AWS) och Google Cloud Platform-projekt (GCP). Om du har problem med anslutningsapparna eller om du inte ser data från AWS eller GCP kan du läsa följande felsökningstips.

Tips för vanliga anslutningsproblem

- Kontrollera att prenumerationen som är associerad med anslutningsappen är markerad i prenumerationsfiltret i avsnittet Kataloger + prenumerationer i Azure-portalen.

- Standarder bör tilldelas på säkerhetsanslutningsappen. Om du vill kontrollera går du till Miljöinställningar på menyn Till vänster i Defender för molnet, väljer anslutningsappen och väljer sedan Inställningar. Om inga standarder har tilldelats väljer du de tre punkterna för att kontrollera om du har behörighet att tilldela standarder.

- En anslutningsresurs ska finnas i Azure Resource Graph. Använd följande Resource Graph-fråga för att kontrollera:

resources | where ['type'] =~ "microsoft.security/securityconnectors". - Kontrollera att sändningen av Kubernetes-granskningsloggar är aktiverad i AWS- eller GCP-anslutningsappen så att du kan få aviseringar om hotidentifiering för kontrollplanet.

- Kontrollera att Microsoft Defender-sensorn och Azure Policy for Azure Arc-aktiverade Kubernetes-tillägg har installerats till dina Amazon Elastic Kubernetes Service-kluster (EKS) och Google Kubernetes Engine (GKE). Du kan verifiera och installera agenten med följande Defender for Cloud-rekommendationer:

- EKS-kluster bör ha Microsoft Defender-tillägget för Azure Arc installerat

- GKE-kluster bör ha Microsoft Defender-tillägget för Azure Arc installerat

- Azure Arc-aktiverade Kubernetes-kluster bör ha Azure Policy-tillägget installerat

- GKE-kluster bör ha Azure Policy-tillägget installerat

- Om du har problem med att ta bort AWS- eller GCP-anslutningsappen kontrollerar du om du har ett lås. Ett fel i Azure-aktivitetsloggen kan antyda förekomsten av ett lås.

- Kontrollera att arbetsbelastningar finns i AWS-kontot eller GCP-projektet.

Tips för problem med AWS-anslutningsprogram

- Kontrollera att distributionen av CloudFormation-mallen har slutförts.

- Vänta minst 12 timmar efter att AWS-rotkontot har skapats.

- Kontrollera att EKS-kluster är anslutna till Azure Arc-aktiverade Kubernetes.

- Om du inte ser AWS-data i Defender för molnet kontrollerar du att de AWS-resurser som krävs för att skicka data till Defender för molnet finns i AWS-kontot.

Kostnadspåverkan för API-anrop till AWS

När du registrerar ett enda AWS- eller hanteringskonto startar identifieringstjänsten i Defender för molnet en omedelbar genomsökning av din miljö. Identifieringstjänsten kör API-anrop till olika tjänstslutpunkter för att hämta alla resurser som Azure hjälper till att skydda.

Efter den första genomsökningen fortsätter tjänsten att regelbundet genomsöka din miljö med det intervall som du konfigurerade under registreringen. I AWS genererar varje API-anrop till kontot en uppslagshändelse som registreras i CloudTrail-resursen. CloudTrail-resursen medför kostnader. Prisinformation finns på sidan prissättning för AWS CloudTrail på Amazon AWS-webbplatsen.

Om du har anslutit CloudTrail till GuardDuty ansvarar du även för tillhörande kostnader. Du hittar dessa kostnader i GuardDuty-dokumentationen på Amazon AWS-webbplatsen.

Hämta antalet interna API-anrop

Det finns två sätt att få det antal anrop som Defender för molnet har gjort:

- Använd en befintlig Athena-tabell eller skapa en ny. Mer information finns i Fråga AWS CloudTrail-loggar på Amazon AWS-webbplatsen.

- Använd ett befintligt händelsedatalager eller skapa ett nytt. Mer information finns i Arbeta med AWS CloudTrail Lake på Amazon AWS-webbplatsen.

Båda metoderna förlitar sig på att köra frågor mot AWS CloudTrail-loggar.

Om du vill hämta antalet anrop går du till tabellen Athena eller händelsedatalagret och använder någon av följande fördefinierade frågor enligt dina behov. Ersätt <TABLE-NAME> med ID:t för Athena-tabellen eller händelsedatalagret.

Visa en lista över antalet övergripande API-anrop från Defender för molnet:

SELECT COUNT(*) AS overallApiCallsCount FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>'Visa en lista över antalet övergripande API-anrop per Defender för molnet aggregerat per dag:

SELECT DATE(eventTime) AS apiCallsDate, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts:: <YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY DATE(eventTime)Lista antalet övergripande API-anrop av Defender för molnet aggregerat efter händelsenamn:

SELECT eventName, COUNT(*) AS apiCallsCountByEventName FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY eventNameVisa en lista över antalet övergripande API-anrop per Defender för molnet aggregerat efter region:

SELECT awsRegion, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::120589537074:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY awsRegion

Tips för problem med GCP-anslutningsprogram

- Kontrollera att GCP Cloud Shell-skriptet har slutförts.

- Kontrollera att GKE-kluster är anslutna till Azure Arc-aktiverade Kubernetes.

- Kontrollera att Azure Arc-slutpunkter finns i listan över tillåtna brandväggar. GCP-anslutningsappen gör API-anrop till dessa slutpunkter för att hämta nödvändiga registreringsfiler.

- Om registreringen av GCP-projekt misslyckas kontrollerar du att du har

compute.regions.listbehörighet och Microsoft Entra-behörighet att skapa tjänstens huvudnamn för registreringsprocessen. Kontrollera att GCP-resursernaWorkloadIdentityPoolId,WorkloadIdentityProviderIdochServiceAccountEmailskapas i GCP-projektet.

Defender API-anrop till GCP

När du registrerar ett enskilt GCP-projekt eller en organisation startar identifieringstjänsten i Defender för molnet en omedelbar genomsökning av din miljö. Identifieringstjänsten kör API-anrop till olika tjänstslutpunkter för att hämta alla resurser som Azure hjälper till att skydda.

Efter den första genomsökningen fortsätter tjänsten att regelbundet genomsöka din miljö med det intervall som du konfigurerade under registreringen.

Så här hämtar du antalet interna API-anrop som Defender for Cloud har kört:

Gå till Loggningsloggutforskaren>.

Filtrera datumen som du vill (till exempel 1d).

Kör den här frågan för att visa API-anrop som Defender for Cloud har kört:

protoPayload.authenticationInfo.principalEmail : "microsoft-defender"

Se histogrammet för att se antalet anrop över tid.

Felsöka Log Analytics-agenten

Defender for Cloud använder Log Analytics-agenten för att samla in och lagra data. Informationen i den här artikeln representerar Funktionerna i Defender för molnet efter övergången till Log Analytics-agenten.

Aviseringstyperna är:

- Virtual Machine Behavioral Analysis (VMBA)

- Nätverksanalys

- Analys av Azure SQL Database och Azure Synapse Analytics

- Sammanhangsbaserad information

Beroende på aviseringstyp kan du samla in nödvändig information för att undersöka en avisering med hjälp av följande resurser:

- Säkerhetsloggar i loggboken för den virtuella datorn (VM) i Windows

- Granskningsdaemonen (

auditd) i Linux - Azure-aktivitetsloggarna och de aktiverade diagnostikloggarna på attackresursen

Du kan dela feedback om aviseringens beskrivning och relevans. Gå till aviseringen, välj knappen Var det här användbart , välj orsaken och ange sedan en kommentar för att förklara feedbacken. Vi övervakar ständigt den här feedbackkanalen för att förbättra våra aviseringar.

Kontrollera Log Analytics-agentens processer och versioner

Precis som Azure Monitor använder Defender för molnet Log Analytics-agenten för att samla in säkerhetsdata från dina virtuella Azure-datorer. När du har aktiverat datainsamling och installerat agenten på måldatorn HealthService.exe korrekt bör processen köras.

Öppna tjänsthanteringskonsolen (services.msc) för att kontrollera att Log Analytics-agenttjänsten körs.

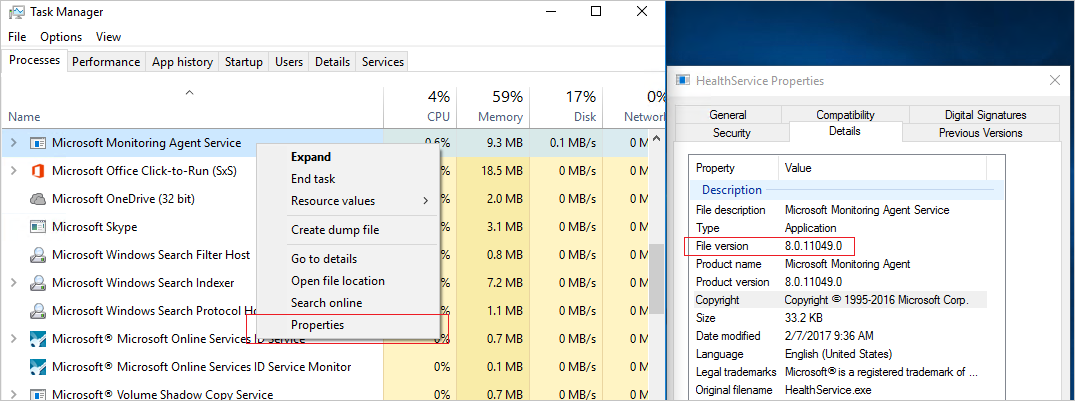

Om du vill se vilken version av agenten du har öppnar du Aktivitetshanteraren. På fliken Processer letar du upp Log Analytics-agenttjänsten, högerklickar på den och väljer sedan Egenskaper. Leta efter filversionen på fliken Information .

Kontrollera installationsscenarier för Log Analytics-agenten

Det finns två installationsscenarier som kan ge olika resultat när du installerar Log Analytics-agenten på datorn. Scenarier som stöds är:

Agent som installeras automatiskt av Defender för molnet: Du kan visa aviseringarna i Defender för molnet och loggsökning. Du får e-postaviseringar på den e-postadress som du konfigurerade i säkerhetsprincipen för den prenumeration som resursen tillhör.

Agenten är manuellt installerad på en virtuell dator som finns i Azure: Om du använder agenter som laddats ned och installerats manuellt före februari 2017 kan du bara visa aviseringarna i Defender for Cloud-portalen om du filtrerar på den prenumeration som arbetsytan tillhör. Om du filtrerar på den prenumeration som resursen tillhör visas inga aviseringar. Du får e-postaviseringar på den e-postadress som du konfigurerade i säkerhetsprincipen för den prenumeration som arbetsytan tillhör.

För att undvika filtreringsproblemet måste du ladda ned den senaste versionen av agenten.

Övervaka problem med nätverksanslutningen för agenten

För att agenter ska kunna ansluta till och registrera sig med Defender för molnet måste de ha åtkomst till DNS-adresser och nätverksportar för Azure-nätverksresurser. Utför följande åtgärder för att aktivera den här åtkomsten:

- När du använder proxyservrar kontrollerar du att lämpliga proxyserverresurser är korrekt konfigurerade i agentinställningarna.

- Konfigurera nätverksbrandväggarna för att tillåta åtkomst till Log Analytics.

Azure-nätverksresurserna är:

| Agentresurs | Port | Förbikoppling HTTPS-inspektion |

|---|---|---|

*.ods.opinsights.azure.com |

443 | Ja |

*.oms.opinsights.azure.com |

443 | Ja |

*.blob.core.windows.net |

443 | Ja |

*.azure-automation.net |

443 | Ja |

Om du har problem med att registrera Log Analytics-agenten läser du Felsöka problem med registrering av Operations Management Suite.

Felsöka felaktigt fungerande skydd mot skadlig kod

Gästagenten är den överordnade processen för allt som Microsoft Antimalware-tillägget gör. När gästagentprocessen misslyckas kan även Det Microsoft Antimalware-skydd som körs som en underordnad process för gästagenten misslyckas.

Här följer några felsökningstips:

- Om den virtuella måldatorn skapades från en anpassad avbildning kontrollerar du att skaparen av den virtuella datorn har installerat en gästagent.

- Om målet är en virtuell Linux-dator misslyckas installationen av Windows-versionen av tillägget för program mot skadlig kod. Linux-gästagenten har specifika krav på operativsystem och paket.

- Om den virtuella datorn skapades med en gammal version av gästagenten kanske den gamla agenten inte har möjlighet att automatiskt uppdatera till den nyare versionen. Använd alltid den senaste versionen av gästagenten när du skapar egna avbildningar.

- Vissa program för administration från tredje part kan inaktivera gästagenten eller blockera åtkomst till vissa filplatser. Om administrationsprogramvara från tredje part är installerad på den virtuella datorn kontrollerar du att agenten för program mot skadlig kod finns med i undantagslistan.

- Kontrollera att brandväggsinställningarna och en nätverkssäkerhetsgrupp inte blockerar nätverkstrafik till och från gästagenten.

- Kontrollera att inga åtkomstkontrollistor förhindrar diskåtkomst.

- Gästagenten behöver tillräckligt med diskutrymme för att fungera korrekt.

Som standard är Användargränssnittet för Microsoft Antimalware inaktiverat. Men du kan aktivera användargränssnittet för Microsoft Antimalware på virtuella Azure Resource Manager-datorer.

Felsöka problem med att läsa in instrumentpanelen

Om du har problem med att läsa in instrumentpanelen för arbetsbelastningsskydd kontrollerar du att den användare som först aktiverade Defender för molnet i prenumerationen och den användare som vill aktivera datainsamling har rollen Ägare eller Deltagare i prenumerationen. I så fall kan användare med rollen Läsare i prenumerationen se instrumentpanelen, aviseringar, rekommendationer och principer.

Felsöka anslutningsproblem för Azure DevOps-organisationen

Om du inte kan registrera din Azure DevOps-organisation kan du prova följande felsökningstips:

Kontrollera att du använder en version som inte är förhandsversion av Azure-portalen. Auktoriseringssteget fungerar inte i Azure Preview-portalen.

Det är viktigt att veta vilket konto du är inloggad på när du auktoriserar åtkomsten, eftersom det är det konto som systemet använder för registrering. Ditt konto kan associeras med samma e-postadress men även associeras med olika klienter. Kontrollera att du väljer rätt kombination av konto/klientorganisation. Om du behöver ändra kombinationen:

På din Azure DevOps-profilsida använder du den nedrullningsbara menyn för att välja ett annat konto.

När du har valt rätt kombination av konto/klient går du till Miljöinställningar i Defender för molnet och redigerar din Azure DevOps-anslutningsapp. Auktorisera anslutningsappen igen för att uppdatera den med rätt kombination av konto/klientorganisation. Du bör sedan se rätt lista över organisationer på den nedrullningsbara menyn.

Se till att du har rollen Projektsamlingsadministratör i den Azure DevOps-organisation som du vill registrera.

Kontrollera att programåtkomsten från tredje part via OAuth-växlingsknappen är På för Azure DevOps-organisationen. Läs mer om att aktivera OAuth-åtkomst.

Kontakta Microsoft-supporten

Du hittar även felsökningsinformation för Defender för molnet på Q&A-sidan för Defender för molnet.

Om du behöver mer hjälp kan du öppna en ny supportbegäran på Azure-portalen. På sidan Hjälp + support väljer du Skapa en supportbegäran.

Se även

- Lär dig hur du hanterar och svarar på säkerhetsaviseringar i Defender för molnet.

- Läs mer om aviseringsverifiering i Defender för molnet.

- Läs vanliga frågor om hur du använder Defender för molnet.