Anmäl dig för att ta emot meddelanden som rör personliga åtkomsttoken som finns på en offentlig GitHub-lagringsplats

När vi upptäcker en personlig åtkomsttoken som checkats in på en offentlig GitHub-lagringsplats skickar vi för närvarande ett detaljerat e-postmeddelande till tokenägaren och loggar en händelse till din Azure DevOps-organisations granskningslogg. Med den här uppdateringen har vi lagt till alternativet för projektsamlingsadministratörer att välja att få meddelanden när en personlig åtkomsttoken för en användare som tillhör deras organisation finns på en offentlig GitHub-lagringsplats. Detta hjälper projektsamlingsadministratörer att veta när det finns läckta token som kan kompromettera deras Azure DevOps-konton och -data.

Mer information finns i viktig information.

Allmänt

- Projektsamlingsadministratörer kan anmäla sig för meddelanden som rör personliga åtkomsttoken som finns på en offentlig GitHub-lagringsplats

- Framtvinga säkerhetsvalidering för alla Azure DevOps-begäranden

Azure-tavlor

Azure-pipelines

- Hanterade tjänstkonton för supportgrupper som agenttjänstkonto

- Informationskörningar

- REST API-egenskapen

retentionRulesför build-definition är föråldrad

Allmänt

Projektsamlingsadministratörer kan anmäla sig för meddelanden som rör personliga åtkomsttoken som finns på en offentlig GitHub-lagringsplats

Projektsamlingsadministratörer kan nu välja att ta emot meddelanden när en personlig åtkomsttoken (PAT) som tillhör en användare i organisationen finns på en offentlig GitHub-lagringsplats.

Som en påminnelse söker Azure DevOps-säkerhetsteamet, i samarbete med våra partner på GitHub, efter Azure DevOps PAT:er som är incheckade på offentliga lagringsplatser på GitHub och skickar ett e-postmeddelande till tokens ägare, om en hittas på en offentlig GitHub-lagringsplats. Detta loggas också i Azure DevOps-organisationens granskningslogg.

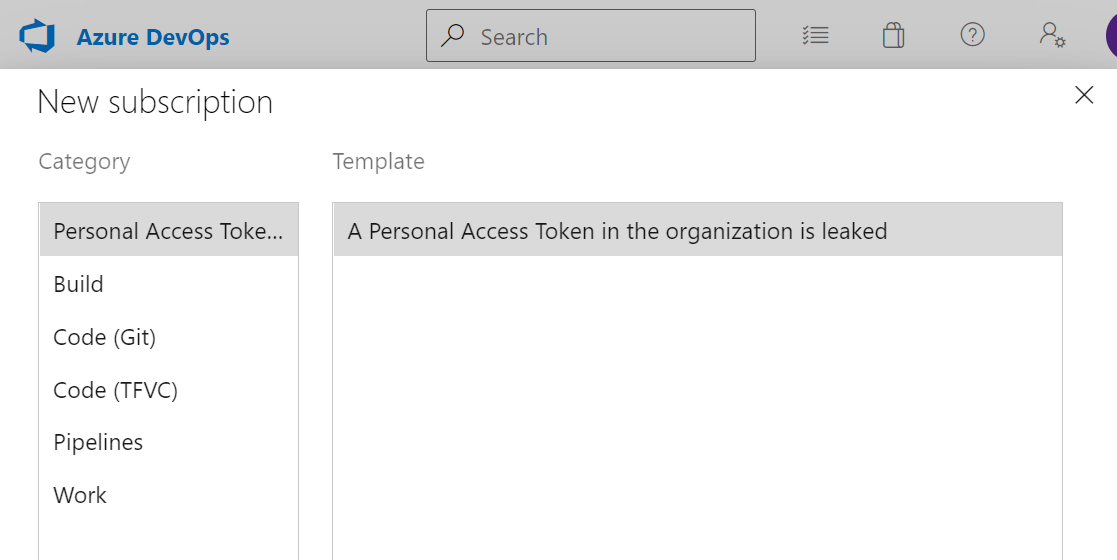

Projektsamlingsadministratörer kan prenumerera på dessa meddelanden genom att gå till Användarinställningar –> Meddelanden –> Ny prenumeration

Framtvinga säkerhetsvalidering för alla Azure DevOps-begäranden

Azure DevOps stänger en tidigare säkerhetsrisk som gör att vissa användare kan kringgå viss säkerhetsverifiering när de använder huvudet X-TFS-FedAuthRedirect för att göra anrop till Azure DevOps-resurser. Nu måste alla användare som använder det här X-TFS-FedAuthRedirect-huvudet alltid vara kompatibla med alla Azure Active Directory-principer som angetts av deras klientorganisation och regelbundet logga in på sina Azure DevOps-konton för att säkerställa att de alltid har en aktiv användarsession.

Om du har använt det här huvudet och anses vara icke-kompatibel kan du uppleva 401:or när du gör anrop med X-TFS-FedAuthRedirect. Den rekommenderade åtgärden för dem som använder det här huvudet är att se till att ditt konto uppfyller alla nödvändiga administratörsprinciper, logga in igen på Azure DevOps för att få en ny användarsession och fortsätta logga in på Azure DevOps minst en gång var 90:e dag eller varaktigheten för eventuella inloggningsfrekvenskontroller som angetts av klientadministratörerna.

Detta kan också gälla för användare av Visual Studio, eftersom produkten även kan göra anrop med huvudet X-TFS-FedAuthRedirect i bakgrunden. Om du stöter på 401:or i Visual Studio-produkten (dvs. eventuella banderoller eller felmeddelanden som blockerar åtkomsten till Azure DevOps-resurser) gäller samma råd ovan. Kontrollera att ditt konto uppfyller administratörsprinciperna, logga in på Azure DevOps igen och fortsätt att göra det regelbundet för att undvika avbrott.

Azure-tavlor

Tilldelad till underordnade i Kanban-kort

Vi har lagt till avataren Tilldelad till alla underordnade objekt på Kanban-korten. Detta gör det nu enklare att förstå vilka objekt som har tilldelats och till vem. Du kan också använda snabbmenyn för att snabbt tilldela arbetsobjektet.

Anteckning

Den här funktionen är tillgänglig med förhandsversionen av New Boards Hubs.

Allmän tillgänglighet för fråga efter överordnat ID

Med den här uppdateringen släpper vi vanligtvis möjligheten att köra frågor mot arbetsobjekt efter överordnat ID. Detta är en bra funktion om du letar efter sätt att få en platt lista över barn baserat på den överordnade.

Azure-pipelines

Hanterade tjänstkonton för supportgrupper som agenttjänstkonto

Azure Pipelines-agenten har nu stöd för grupphanterade tjänstkonton på lokalt installerade agenter i Windows.

Grupphanterade tjänstkonton (gSMAs) tillhandahåller centraliserad lösenordshantering för domänkonton som fungerar som tjänstkonton. Azure Pipelines-agenten kan identifiera den här typen av konto så att inget lösenord krävs under konfigurationen:

.\config.cmd --url https://dev.azure.com/<Organization> `

--auth pat --token <PAT> `

--pool <AgentPool> `

--agent <AgentName> --replace `

--runAsService `

--windowsLogonAccount <DOMAIN>\<gMSA>

Informationskörningar

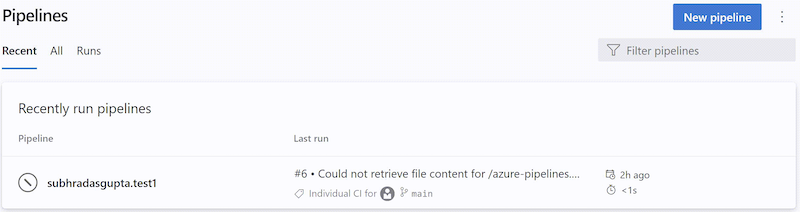

En informationskörning anger att Azure DevOps inte kunde hämta en YAML-pipelines källkod. En sådan körning ser ut så här.

Azure DevOps hämtar en YAML-pipelines källkod som svar på externa händelser, till exempel en push-överföring eller som svar på interna utlösare, till exempel för att kontrollera om det finns kodändringar och starta en schemalagd körning eller inte. När det här steget misslyckas skapar systemet en informationskörning. Dessa körningar skapas bara om pipelinens kod finns på en GitHub- eller BitBucket-lagringsplats.

Det går inte att hämta en pipelines YAML-kod på grund av:

- Lagringsplatsprovidern drabbas av ett avbrott

- Begränsning av begäran

- Autentiseringsproblem

- Det går inte att hämta innehållet i pipelinens .yml-fil

Läs mer om informationskörningar.

REST API-egenskapen retentionRules för build-definition är föråldrad

I REST-API:ets svarstyp retentionRules för byggdefinition markeras BuildDefinition egenskapen nu som föråldrad eftersom den här egenskapen alltid returnerar en tom uppsättning.

Nästa steg

Anteckning

Dessa funktioner kommer att distribueras under de kommande två till tre veckorna.

Gå till Azure DevOps och ta en titt.

Så här ger du feedback

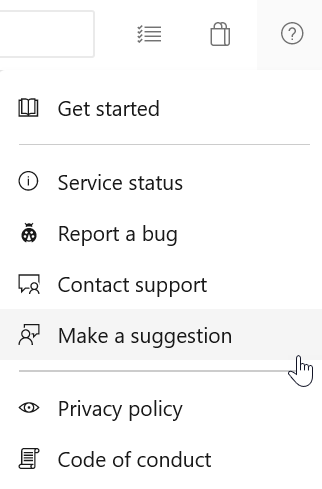

Vi vill gärna höra vad du tycker om de här funktionerna. Använd hjälpmenyn för att rapportera ett problem eller ge ett förslag.

Du kan också få råd och dina frågor som besvaras av communityn på Stack Overflow.

Tack,

Aaron Hallberg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för