Konfigurera en plats-till-plats-VPN via ExpressRoute Microsoft-peering

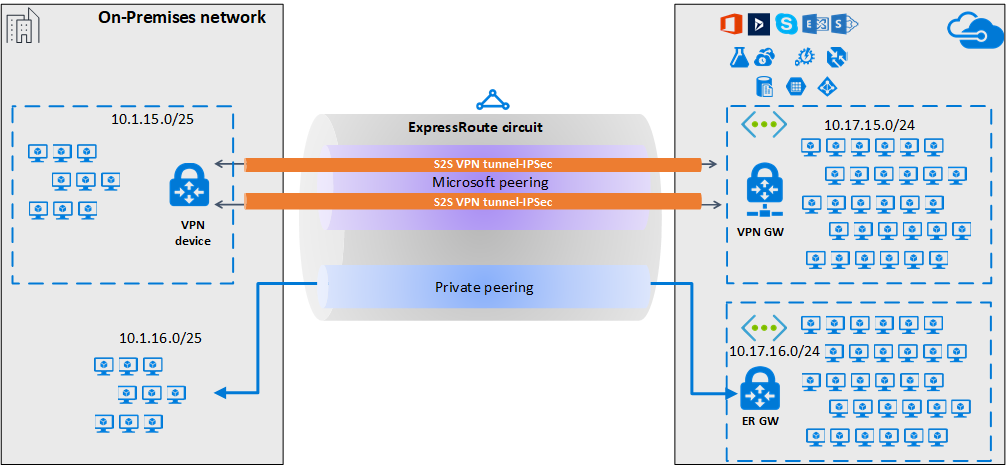

Den här artikeln hjälper dig att konfigurera säker krypterad anslutning mellan ditt lokala nätverk och dina virtuella Azure-nätverk (VNet) via en privat ExpressRoute-anslutning. Du kan använda Microsoft-peering för att upprätta en plats-till-plats-IPsec/IKE VPN-tunnel mellan dina valda lokala nätverk och virtuella Azure-nätverk. Om du konfigurerar en säker tunnel via ExpressRoute kan du utbyta data med konfidentialitet, antirepris, äkthet och integritet.

Kommentar

När du konfigurerar plats-till-plats-VPN via Microsoft-peering debiteras du för VPN-gatewayen och VPN-utgående. Mer information finns i priser för VPN Gateway.

Stegen och exemplen i den här artikeln använder Azure PowerShell Az-moduler. Information om hur du installerar Az-modulerna lokalt på datorn finns i Installera Azure PowerShell. Mer information om den nya Az-modulen finns i Introduktion till den nya Azure PowerShell Az-modulen. PowerShell-cmdletar uppdateras ofta. Om du inte kör den senaste versionen kan de värden som anges i anvisningarna misslyckas. Om du vill hitta de installerade versionerna av PowerShell i systemet använder du cmdleten Get-Module -ListAvailable Az .

Arkitektur

För hög tillgänglighet och redundans kan du konfigurera flera tunnlar över de två MSEE-PE-paren i en ExpressRoute-krets och aktivera belastningsutjämning mellan tunnlarna.

VPN-tunnlar via Microsoft-peering kan avslutas med vpn-gateway eller med hjälp av en lämplig virtuell nätverksinstallation (NVA) som är tillgänglig via Azure Marketplace. Du kan byta vägar statiskt eller dynamiskt över de krypterade tunnlarna utan att exponera vägutbytet för den underliggande Microsoft-peeringen. I exemplen i den här artikeln används BGP (annorlunda än den BGP-session som används för att skapa Microsoft-peering) för att dynamiskt utbyta prefix över de krypterade tunnlarna.

Viktigt!

För den lokala sidan avslutas vanligtvis Microsoft-peering på DMZ och privat peering avslutas i kärnnätverkszonen. De två zonerna skulle separeras med hjälp av brandväggar. Om du konfigurerar Microsoft-peering exklusivt för att aktivera säker tunneltrafik via ExpressRoute bör du bara filtrera igenom de offentliga IP-adresser som annonseras via Microsoft-peering.

Arbetsflöde

- Konfigurera Microsoft-peering för din ExpressRoute-krets.

- Annonsera valda offentliga Azure-prefix till ditt lokala nätverk via Microsoft-peering.

- Konfigurera en VPN-gateway och upprätta IPsec-tunnlar

- Konfigurera den lokala VPN-enheten.

- Skapa IPsec/IKE-anslutningen för plats-till-plats.

- (Valfritt) Konfigurera brandväggar/filtrering på den lokala VPN-enheten.

- Testa och verifiera IPsec-kommunikationen via ExpressRoute-kretsen.

1. Konfigurera Microsoft-peering

Om du vill konfigurera en PLATS-till-plats-VPN-anslutning via ExpressRoute måste du använda ExpressRoute Microsoft-peering.

Om du vill konfigurera en ny ExpressRoute-krets börjar du med expressroute-kravartikeln och skapar och ändrar sedan en ExpressRoute-krets.

Om du redan har en ExpressRoute-krets, men inte har Konfigurerat Microsoft-peering, konfigurerar du Microsoft-peering med hjälp av artikeln Skapa och ändra peering för en ExpressRoute-krets .

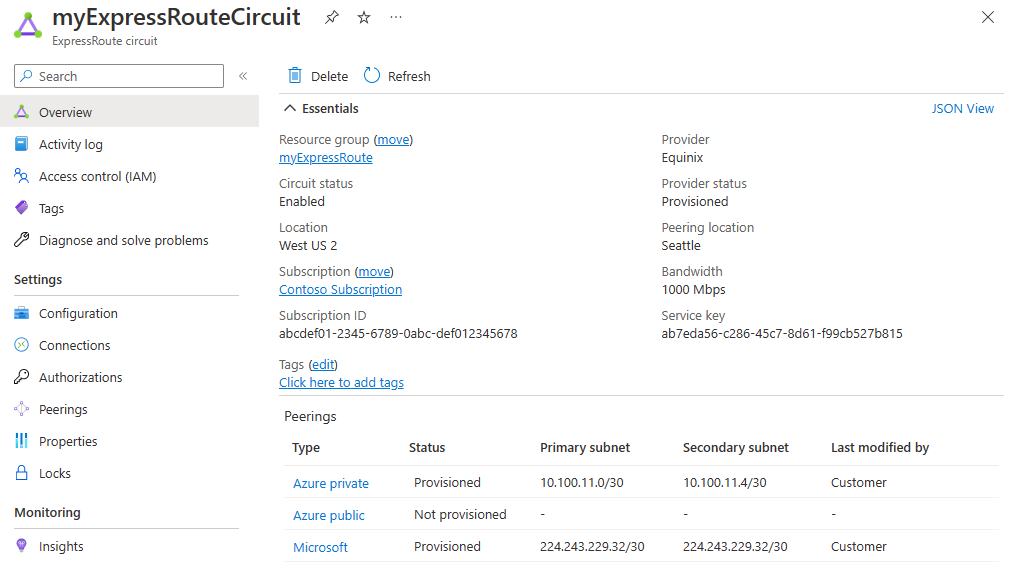

När du har konfigurerat kretsen och Microsoft-peering kan du enkelt visa den med hjälp av översiktssidan i Azure-portalen.

2. Konfigurera vägfilter

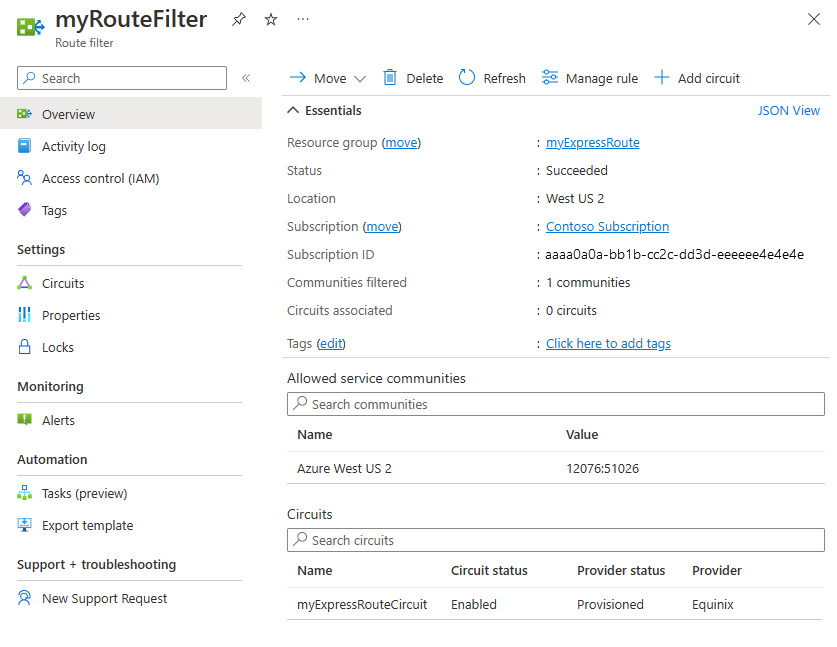

Med ett flödesfilter kan du identifiera tjänster som du vill använda via Microsoft-peering för din ExpressRoute-krets. Det är i princip en lista över alla BGP-communityvärden.

I det här exemplet finns distributionen endast i azure west US 2-regionen . En regel för routningsfilter läggs till för att endast tillåta annonsering av regionala prefix för Azure, USA, västra 2, som har BGP-communityvärdet 12076:51026. Du anger de regionala prefix som du vill tillåta genom att välja Hantera regel.

I vägfiltret måste du också välja de ExpressRoute-kretsar som routningsfiltret gäller för. Du kan välja ExpressRoute-kretsarna genom att välja Lägg till krets. I föregående bild associeras routningsfiltret till expressroute-exempelkretsen.

2.1 Konfigurera vägfiltret

Konfigurera ett vägfilter. Anvisningar finns i Konfigurera routningsfilter för Microsoft-peering.

2.2 Verifiera BGP-vägar

När du har skapat Microsoft-peering över din ExpressRoute-krets och associerat ett routningsfilter med kretsen kan du verifiera de BGP-vägar som tagits emot från Microsoft Enterprise Edge (MSEE) på PE-enheterna som peering med MSEE:erna. Verifieringskommandot varierar beroende på operativsystemet för dina PE-enheter.

Cisco-exempel

I det här exemplet används ett Cisco IOS-XE-kommando. I exemplet används en virtuell routnings- och vidarebefordraninstans (VRF) för att isolera peering-trafiken.

show ip bgp vpnv4 vrf 10 summary

Följande partiella utdata visar att 68 prefix togs emot från grannen *.243.229.34 med det autonoma systemnumret (ASN) 12076 (MSEE):

...

Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd

X.243.229.34 4 12076 17671 17650 25228 0 0 1w4d 68

Om du vill se listan över prefix som tagits emot från grannen använder du följande exempel:

sh ip bgp vpnv4 vrf 10 neighbors X.243.229.34 received-routes

För att bekräfta att du får rätt uppsättning prefix kan du kors verifiera. Följande Azure PowerShell-kommandoutdata visar prefixen som annonseras via Microsoft-peering för var och en av tjänsterna och för var och en av Azure-regionen:

Get-AzBgpServiceCommunity

3. Konfigurera VPN-gatewayen och IPsec-tunnlarna

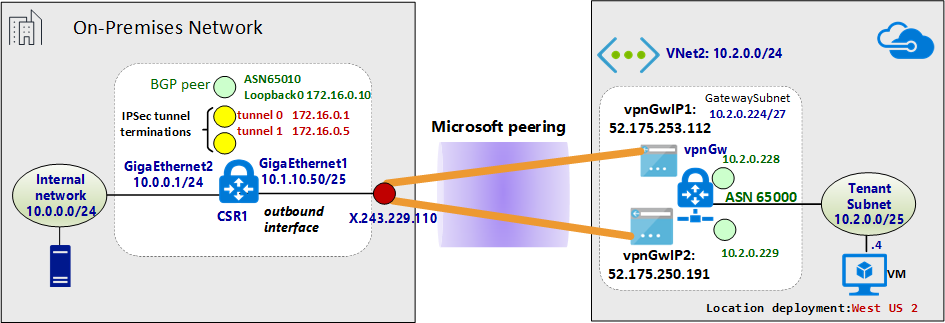

I det här avsnittet skapas IPsec VPN-tunnlar mellan Azure VPN-gatewayen och den lokala VPN-enheten. Exemplen använder Cisco Cloud Service Router(CSR1000) VPN-enheter.

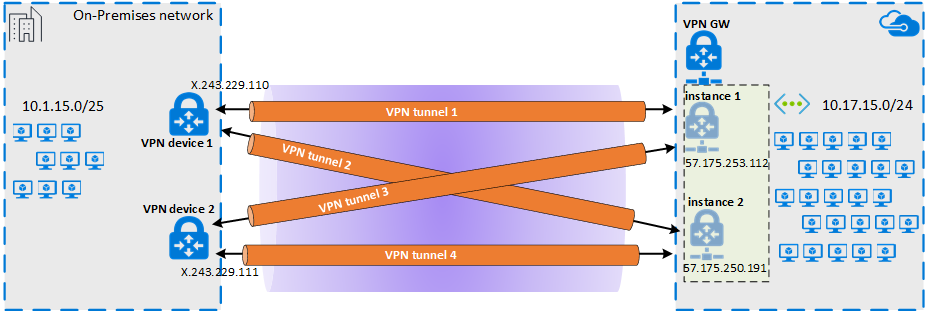

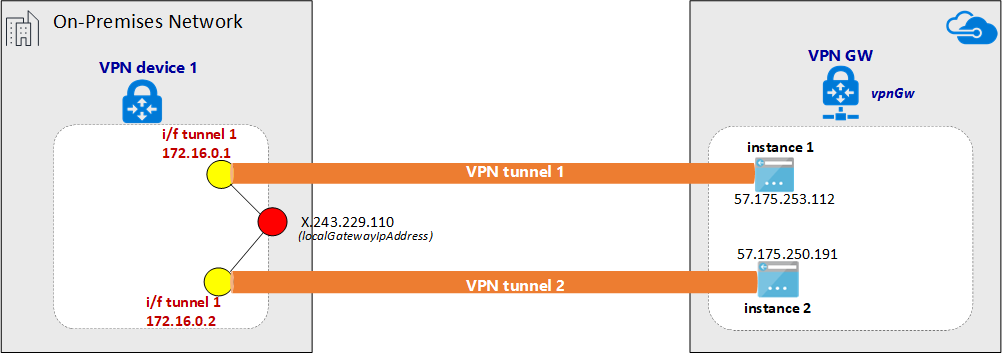

Följande diagram visar IPsec VPN-tunnlar som upprättats mellan den lokala VPN-enheten 1 och instansparet för Azure VPN Gateway. De två IPsec VPN-tunnlarna som upprättats mellan den lokala VPN-enheten 2 och Instansparet för Azure VPN-gateway visas inte i diagrammet. Konfigurationsinformationen visas inte. Men att ha fler VPN-tunnlar förbättrar hög tillgänglighet.

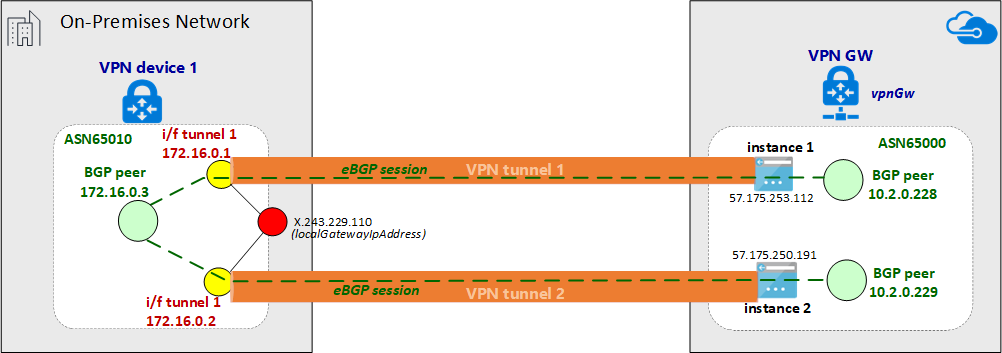

Över IPsec-tunnelparet upprättas en eBGP-session för att utbyta privata nätverksvägar. Följande diagram visar eBGP-sessionen som upprättats över IPsec-tunnelparet:

Följande diagram visar den abstrakta översikten över exempelnätverket:

Om Azure Resource Manager-mallexemplen

I exemplen konfigureras VPN-gatewayen och IPsec-tunnelavsluten med hjälp av en Azure Resource Manager-mall. Om du inte har använt Resource Manager-mallar tidigare eller om du vill förstå grunderna i Resource Manager-mallen kan du läsa Förstå strukturen och syntaxen för Azure Resource Manager-mallar. Mallen i det här avsnittet skapar en Grön Fält Azure-miljö (virtuellt nätverk). Men om du har ett befintligt virtuellt nätverk kan du referera till det i mallen. Om du inte är bekant med IPsec/IKE-plats-till-plats-konfigurationer för VPN-gateway läser du Skapa en plats-till-plats-anslutning.

Kommentar

Du behöver inte använda Azure Resource Manager-mallar för att skapa den här konfigurationen. Du kan skapa den här konfigurationen med hjälp av Azure-portalen eller PowerShell.

3.1 Deklarera variablerna

I det här exemplet motsvarar variabeldeklarationerna exempelnätverket. När du deklarerar variabler ändrar du det här avsnittet så att det återspeglar din miljö.

- Variabeln localAddressPrefix är en matris med lokala IP-adresser för att avsluta IPsec-tunnlarna.

- GatewaySku avgör VPN-dataflödet. Mer information om gatewaySku och vpnType finns i konfigurationsinställningar för VPN Gateway. Priser finns i Prissättning för VPN Gateway.

- Ange vpnType till RouteBased.

"variables": {

"virtualNetworkName": "SecureVNet", // Name of the Azure VNet

"azureVNetAddressPrefix": "10.2.0.0/24", // Address space assigned to the VNet

"subnetName": "Tenant", // subnet name in which tenants exists

"subnetPrefix": "10.2.0.0/25", // address space of the tenant subnet

"gatewaySubnetPrefix": "10.2.0.224/27", // address space of the gateway subnet

"localGatewayName": "localGW1", // name of remote gateway (on-premises)

"localGatewayIpAddress": "X.243.229.110", // public IP address of the on-premises VPN device

"localAddressPrefix": [

"172.16.0.1/32", // termination of IPsec tunnel-1 on-premises

"172.16.0.2/32" // termination of IPsec tunnel-2 on-premises

],

"gatewayPublicIPName1": "vpnGwVIP1", // Public address name of the first VPN gateway instance

"gatewayPublicIPName2": "vpnGwVIP2", // Public address name of the second VPN gateway instance

"gatewayName": "vpnGw", // Name of the Azure VPN gateway

"gatewaySku": "VpnGw1", // Azure VPN gateway SKU

"vpnType": "RouteBased", // type of VPN gateway

"sharedKey": "string", // shared secret needs to match with on-premises configuration

"asnVpnGateway": 65000, // BGP Autonomous System number assigned to the VPN Gateway

"asnRemote": 65010, // BGP Autonmous Syste number assigned to the on-premises device

"bgpPeeringAddress": "172.16.0.3", // IP address of the remote BGP peer on-premises

"connectionName": "vpn2local1",

"vnetID": "[resourceId('Microsoft.Network/virtualNetworks', variables('virtualNetworkName'))]",

"gatewaySubnetRef": "[concat(variables('vnetID'),'/subnets/','GatewaySubnet')]",

"subnetRef": "[concat(variables('vnetID'),'/subnets/',variables('subnetName'))]",

"api-version": "2017-06-01"

},

3.2 Skapa virtuellt nätverk (virtuellt nätverk)

Om du associerar ett befintligt virtuellt nätverk med VPN-tunnlarna kan du hoppa över det här steget.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/virtualNetworks",

"name": "[variables('virtualNetworkName')]",

"location": "[resourceGroup().location]",

"properties": {

"addressSpace": {

"addressPrefixes": [

"[variables('azureVNetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[variables('subnetName')]",

"properties": {

"addressPrefix": "[variables('subnetPrefix')]"

}

},

{

"name": "GatewaySubnet",

"properties": {

"addressPrefix": "[variables('gatewaySubnetPrefix')]"

}

}

]

},

"comments": "Create a Virtual Network with Subnet1 and Gatewaysubnet"

},

3.3 Tilldela offentliga IP-adresser till VPN-gatewayinstanser

Tilldela en offentlig IP-adress för varje instans av en VPN-gateway.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/publicIPAddresses",

"name": "[variables('gatewayPublicIPName1')]",

"location": "[resourceGroup().location]",

"properties": {

"publicIPAllocationMethod": "Static"

},

"comments": "Public IP for the first instance of the VPN gateway"

},

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/publicIPAddresses",

"name": "[variables('gatewayPublicIPName2')]",

"location": "[resourceGroup().location]",

"properties": {

"publicIPAllocationMethod": "Static"

},

"comments": "Public IP for the second instance of the VPN gateway"

},

3.4 Ange den lokala VPN-tunnelavslutningen (lokal nätverksgateway)

De lokala VPN-enheterna kallas för den lokala nätverksgatewayen. Följande json-kodfragment anger även BGP-peer-fjärrinformation:

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/localNetworkGateways",

"name": "[variables('localGatewayName')]",

"location": "[resourceGroup().location]",

"properties": {

"localNetworkAddressSpace": {

"addressPrefixes": "[variables('localAddressPrefix')]"

},

"gatewayIpAddress": "[variables('localGatewayIpAddress')]",

"bgpSettings": {

"asn": "[variables('asnRemote')]",

"bgpPeeringAddress": "[variables('bgpPeeringAddress')]",

"peerWeight": 0

}

},

"comments": "Local Network Gateway (referred to your on-premises location) with IP address of remote tunnel peering and IP address of remote BGP peer"

},

3.5 Skapa VPN-gatewayen

Det här avsnittet av mallen konfigurerar VPN-gatewayen med nödvändiga inställningar för en aktiv-aktiv konfiguration. Tänk på följande krav:

- Skapa VPN-gatewayen med vpn-typen "RouteBased" . Den här inställningen är obligatorisk om du vill aktivera BGP-routningen mellan VPN-gatewayen och VPN lokalt.

- För att upprätta VPN-tunnlar mellan de två instanserna av VPN-gatewayen och en viss lokal enhet i aktivt-aktivt läge anges parametern "activeActive" till true i Resource Manager-mallen. Mer information om VPN-gatewayer med hög tillgänglighet finns i Vpn-gatewayanslutning med hög tillgänglighet.

- Om du vill konfigurera eBGP-sessioner mellan VPN-tunnlarna måste du ange två olika ASN på vardera sidan. Det är bättre att ange privata ASN-nummer. Mer information finns i Översikt över BGP- och Azure VPN-gatewayer.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/virtualNetworkGateways",

"name": "[variables('gatewayName')]",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Network/publicIPAddresses/', variables('gatewayPublicIPName1'))]",

"[concat('Microsoft.Network/publicIPAddresses/', variables('gatewayPublicIPName2'))]",

"[concat('Microsoft.Network/virtualNetworks/', variables('virtualNetworkName'))]"

],

"properties": {

"ipConfigurations": [

{

"properties": {

"privateIPAllocationMethod": "Static",

"subnet": {

"id": "[variables('gatewaySubnetRef')]"

},

"publicIPAddress": {

"id": "[resourceId('Microsoft.Network/publicIPAddresses',variables('gatewayPublicIPName1'))]"

}

},

"name": "vnetGtwConfig1"

},

{

"properties": {

"privateIPAllocationMethod": "Static",

"subnet": {

"id": "[variables('gatewaySubnetRef')]"

},

"publicIPAddress": {

"id": "[resourceId('Microsoft.Network/publicIPAddresses',variables('gatewayPublicIPName2'))]"

}

},

"name": "vnetGtwConfig2"

}

],

"sku": {

"name": "[variables('gatewaySku')]",

"tier": "[variables('gatewaySku')]"

},

"gatewayType": "Vpn",

"vpnType": "[variables('vpnType')]",

"enableBgp": true,

"activeActive": true,

"bgpSettings": {

"asn": "[variables('asnVpnGateway')]"

}

},

"comments": "VPN Gateway in active-active configuration with BGP support"

},

3.6 Upprätta IPsec-tunnlarna

Den sista åtgärden i skriptet skapar IPsec-tunnlar mellan Azure VPN-gatewayen och den lokala VPN-enheten.

{

"apiVersion": "[variables('api-version')]",

"name": "[variables('connectionName')]",

"type": "Microsoft.Network/connections",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Network/virtualNetworkGateways/', variables('gatewayName'))]",

"[concat('Microsoft.Network/localNetworkGateways/', variables('localGatewayName'))]"

],

"properties": {

"virtualNetworkGateway1": {

"id": "[resourceId('Microsoft.Network/virtualNetworkGateways', variables('gatewayName'))]"

},

"localNetworkGateway2": {

"id": "[resourceId('Microsoft.Network/localNetworkGateways', variables('localGatewayName'))]"

},

"connectionType": "IPsec",

"routingWeight": 0,

"sharedKey": "[variables('sharedKey')]",

"enableBGP": "true"

},

"comments": "Create a Connection type site-to-site (IPsec) between the Azure VPN Gateway and the VPN device on-premises"

}

4. Konfigurera den lokala VPN-enheten

Azure VPN-gatewayen är kompatibel med många VPN-enheter från olika leverantörer. Information om konfiguration och enheter som har verifierats för att fungera med VPN-gateway finns i Om VPN-enheter.

När du konfigurerar VPN-enheten behöver du följande:

- En delad nyckel. Det här värdet är samma delade nyckel som du anger när du skapar din plats-till-plats VPN-anslutning. Exemplen använder en grundläggande delad nyckel. Vi rekommenderar att du skapar och använder en mer komplex nyckel.

- Den offentliga IP-adressen för din VPN-gateway. Du kan visa den offentliga IP-adressen genom att använda Azure Portal, PowerShell eller CLI. Om du vill hitta den offentliga IP-adressen för din VPN-gateway via Azure-portalen går du till Virtuella nätverksgatewayer och väljer sedan namnet på din gateway.

Vanligtvis är eBGP-peer-datorer direkt anslutna (ofta via en WAN-anslutning). Men när du konfigurerar eBGP över IPsec VPN-tunnlar via ExpressRoute Microsoft-peering finns det flera routningsdomäner mellan eBGP-peer-datorerna. Använd kommandot ebgp-multihop för att upprätta eBGP-grannrelationen mellan de två inte direkt anslutna peer-datorerna. Heltalet som följer kommandot ebgp-multihop anger TTL-värdet (time to live) i BGP-paketen. Kommandot maximum-paths eibgp 2 möjliggör belastningsutjämning av trafik mellan de två BGP-sökvägarna.

Cisco CSR1000 exempel

I följande exempel visas konfigurationen för Cisco CSR1000 på en virtuell Hyper-V-dator som lokal VPN-enhet:

!

crypto ikev2 proposal az-PROPOSAL

encryption aes-cbc-256 aes-cbc-128 3des

integrity sha1

group 2

!

crypto ikev2 policy az-POLICY

proposal az-PROPOSAL

!

crypto ikev2 keyring key-peer1

peer azvpn1

address 52.175.253.112

pre-shared-key secret*1234

!

!

crypto ikev2 keyring key-peer2

peer azvpn2

address 52.175.250.191

pre-shared-key secret*1234

!

!

!

crypto ikev2 profile az-PROFILE1

match address local interface GigabitEthernet1

match identity remote address 52.175.253.112 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local key-peer1

!

crypto ikev2 profile az-PROFILE2

match address local interface GigabitEthernet1

match identity remote address 52.175.250.191 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local key-peer2

!

crypto ikev2 dpd 10 2 on-demand

!

!

crypto ipsec transform-set az-IPSEC-PROPOSAL-SET esp-aes 256 esp-sha-hmac

mode tunnel

!

crypto ipsec profile az-VTI1

set transform-set az-IPSEC-PROPOSAL-SET

set ikev2-profile az-PROFILE1

!

crypto ipsec profile az-VTI2

set transform-set az-IPSEC-PROPOSAL-SET

set ikev2-profile az-PROFILE2

!

!

interface Loopback0

ip address 172.16.0.3 255.255.255.255

!

interface Tunnel0

ip address 172.16.0.1 255.255.255.255

ip tcp adjust-mss 1350

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 52.175.253.112

tunnel protection ipsec profile az-VTI1

!

interface Tunnel1

ip address 172.16.0.2 255.255.255.255

ip tcp adjust-mss 1350

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 52.175.250.191

tunnel protection ipsec profile az-VTI2

!

interface GigabitEthernet1

description External interface

ip address x.243.229.110 255.255.255.252

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 10.0.0.1 255.255.255.0

negotiation auto

no mop enabled

no mop sysid

!

router bgp 65010

bgp router-id interface Loopback0

bgp log-neighbor-changes

network 10.0.0.0 mask 255.255.255.0

network 10.1.10.0 mask 255.255.255.128

neighbor 10.2.0.228 remote-as 65000

neighbor 10.2.0.228 ebgp-multihop 5

neighbor 10.2.0.228 update-source Loopback0

neighbor 10.2.0.228 soft-reconfiguration inbound

neighbor 10.2.0.228 filter-list 10 out

neighbor 10.2.0.229 remote-as 65000

neighbor 10.2.0.229 ebgp-multihop 5

neighbor 10.2.0.229 update-source Loopback0

neighbor 10.2.0.229 soft-reconfiguration inbound

maximum-paths eibgp 2

!

ip route 0.0.0.0 0.0.0.0 10.1.10.1

ip route 10.2.0.228 255.255.255.255 Tunnel0

ip route 10.2.0.229 255.255.255.255 Tunnel1

!

5. Konfigurera VPN-enhetsfiltrering och brandväggar (valfritt)

Konfigurera brandväggen och filtreringen enligt dina krav.

6. Testa och validera IPsec-tunneln

Status för IPsec-tunnlar kan verifieras på Azure VPN-gatewayen med PowerShell-kommandon:

Get-AzVirtualNetworkGatewayConnection -Name vpn2local1 -ResourceGroupName myRG | Select-Object ConnectionStatus,EgressBytesTransferred,IngressBytesTransferred | fl

Exempel på utdata>

ConnectionStatus : Connected

EgressBytesTransferred : 17734660

IngressBytesTransferred : 10538211

Om du vill kontrollera statusen för tunnlarna på Azure VPN-gatewayinstanserna oberoende av varandra använder du följande exempel:

Get-AzVirtualNetworkGatewayConnection -Name vpn2local1 -ResourceGroupName myRG | Select-Object -ExpandProperty TunnelConnectionStatus

Exempel på utdata>

Tunnel : vpn2local1_52.175.250.191

ConnectionStatus : Connected

IngressBytesTransferred : 4877438

EgressBytesTransferred : 8754071

LastConnectionEstablishedUtcTime : 11/04/2017 17:03:30

Tunnel : vpn2local1_52.175.253.112

ConnectionStatus : Connected

IngressBytesTransferred : 5660773

EgressBytesTransferred : 8980589

LastConnectionEstablishedUtcTime : 11/04/2017 17:03:13

Du kan också kontrollera tunnelstatusen på din lokala VPN-enhet.

Cisco CSR1000 exempel:

show crypto session detail

show crypto ikev2 sa

show crypto ikev2 session detail

show crypto ipsec sa

Exempel på utdata>

csr1#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect

Interface: Tunnel1

Profile: az-PROFILE2

Uptime: 00:52:46

Session status: UP-ACTIVE

Peer: 52.175.250.191 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 52.175.250.191

Desc: (none)

Session ID: 3

IKEv2 SA: local 10.1.10.50/4500 remote 52.175.250.191/4500 Active

Capabilities:DN connid:3 lifetime:23:07:14

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 279 drop 0 life (KB/Sec) 4607976/433

Outbound: #pkts enc'ed 164 drop 0 life (KB/Sec) 4607992/433

Interface: Tunnel0

Profile: az-PROFILE1

Uptime: 00:52:43

Session status: UP-ACTIVE

Peer: 52.175.253.112 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 52.175.253.112

Desc: (none)

Session ID: 2

IKEv2 SA: local 10.1.10.50/4500 remote 52.175.253.112/4500 Active

Capabilities:DN connid:2 lifetime:23:07:17

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 668 drop 0 life (KB/Sec) 4607926/437

Outbound: #pkts enc'ed 477 drop 0 life (KB/Sec) 4607953/437

Linjeprotokollet i VTI (Virtual Tunnel Interface) ändras inte till "up" förrän IKE fas 2 har slutförts. Följande kommando verifierar säkerhetsassociationen:

csr1#show crypto ikev2 sa

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

2 10.1.10.50/4500 52.175.253.112/4500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA1, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3277 sec

Tunnel-id Local Remote fvrf/ivrf Status

3 10.1.10.50/4500 52.175.250.191/4500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA1, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3280 sec

IPv6 Crypto IKEv2 SA

csr1#show crypto ipsec sa | inc encaps|decaps

#pkts encaps: 177, #pkts encrypt: 177, #pkts digest: 177

#pkts decaps: 296, #pkts decrypt: 296, #pkts verify: 296

#pkts encaps: 554, #pkts encrypt: 554, #pkts digest: 554

#pkts decaps: 746, #pkts decrypt: 746, #pkts verify: 746

Verifiera anslutningen från slutpunkt till slutpunkt mellan det lokala nätverket och det virtuella Azure-nätverket

Om IPsec-tunnlarna är igång och de statiska vägarna är korrekt inställda bör du kunna pinga IP-adressen för den fjärranslutna BGP-peern:

csr1#ping 10.2.0.228

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.0.228, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/5/5 ms

#ping 10.2.0.229

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.0.229, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/5/6 ms

Verifiera BGP-sessionerna över IPsec

På Azure VPN-gatewayen kontrollerar du statusen för BGP-peer:

Get-AzVirtualNetworkGatewayBGPPeerStatus -VirtualNetworkGatewayName vpnGtw -ResourceGroupName SEA-C1-VPN-ER | ft

Exempel på utdata>

Asn ConnectedDuration LocalAddress MessagesReceived MessagesSent Neighbor RoutesReceived State

--- ----------------- ------------ ---------------- ------------ -------- -------------- -----

65010 00:57:19.9003584 10.2.0.228 68 72 172.16.0.10 2 Connected

65000 10.2.0.228 0 0 10.2.0.228 0 Unknown

65000 07:13:51.0109601 10.2.0.228 507 500 10.2.0.229 6 Connected

Om du vill verifiera listan över nätverksprefix som tas emot via eBGP från VPN-koncentratorn lokalt kan du filtrera efter attributet "Origin":

Get-AzVirtualNetworkGatewayLearnedRoute -VirtualNetworkGatewayName vpnGtw -ResourceGroupName myRG | Where-Object Origin -eq "EBgp" |ft

I exempelutdata är ASN 65010 det autonoma BGP-systemnumret i VPN lokalt.

AsPath LocalAddress Network NextHop Origin SourcePeer Weight

------ ------------ ------- ------- ------ ---------- ------

65010 10.2.0.228 10.1.10.0/25 172.16.0.10 EBgp 172.16.0.10 32768

65010 10.2.0.228 10.0.0.0/24 172.16.0.10 EBgp 172.16.0.10 32768

Så här ser du listan över annonserade vägar:

Get-AzVirtualNetworkGatewayAdvertisedRoute -VirtualNetworkGatewayName vpnGtw -ResourceGroupName myRG -Peer 10.2.0.228 | ft

Exempel på utdata>

AsPath LocalAddress Network NextHop Origin SourcePeer Weight

------ ------------ ------- ------- ------ ---------- ------

10.2.0.229 10.2.0.0/24 10.2.0.229 Igp 0

10.2.0.229 172.16.0.10/32 10.2.0.229 Igp 0

10.2.0.229 172.16.0.5/32 10.2.0.229 Igp 0

10.2.0.229 172.16.0.1/32 10.2.0.229 Igp 0

65010 10.2.0.229 10.1.10.0/25 10.2.0.229 Igp 0

65010 10.2.0.229 10.0.0.0/24 10.2.0.229 Igp 0

Exempel för den lokala Cisco-CSR1000:

csr1#show ip bgp neighbors 10.2.0.228 routes

BGP table version is 7, local router ID is 172.16.0.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 10.2.0.0/24 10.2.0.228 0 65000 i

r> 172.16.0.1/32 10.2.0.228 0 65000 i

r> 172.16.0.2/32 10.2.0.228 0 65000 i

r> 172.16.0.3/32 10.2.0.228 0 65000 i

Total number of prefixes 4

Listan över nätverk som annonseras från den lokala Cisco-CSR1000 till Azure VPN-gatewayen kan visas med följande kommando:

csr1#show ip bgp neighbors 10.2.0.228 advertised-routes

BGP table version is 7, local router ID is 172.16.0.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 10.0.0.0/24 0.0.0.0 0 32768 i

*> 10.1.10.0/25 0.0.0.0 0 32768 i

Total number of prefixes 2