DNS-inställningar för Azure Firewall-princip

Du kan konfigurera en anpassad DNS-server och aktivera DNS-proxy för Azure Firewall. Konfigurera de här inställningarna när du distribuerar brandväggen eller konfigurera dem senare från sidan DNS-inställningar . Som standard använder Azure Firewall Azure DNS och DNS-proxyn är inaktiverad.

DNS-servrar

En DNS-server underhåller och löser domännamn till IP-adresser. Som standard använder Azure Firewall Azure DNS för namnmatchning. Med DNS-serverinställningen kan du konfigurera dina egna DNS-servrar för Namnmatchning för Azure Firewall. Du kan konfigurera en enskild server eller flera servrar. Om du konfigurerar flera DNS-servrar väljs den server som används slumpmässigt. Du kan konfigurera högst 15 DNS-servrar i anpassad DNS.

Kommentar

För instanser av Azure Firewall som hanteras med hjälp av Azure Firewall Manager konfigureras DNS-inställningarna i den associerade Azure Firewall-principen.

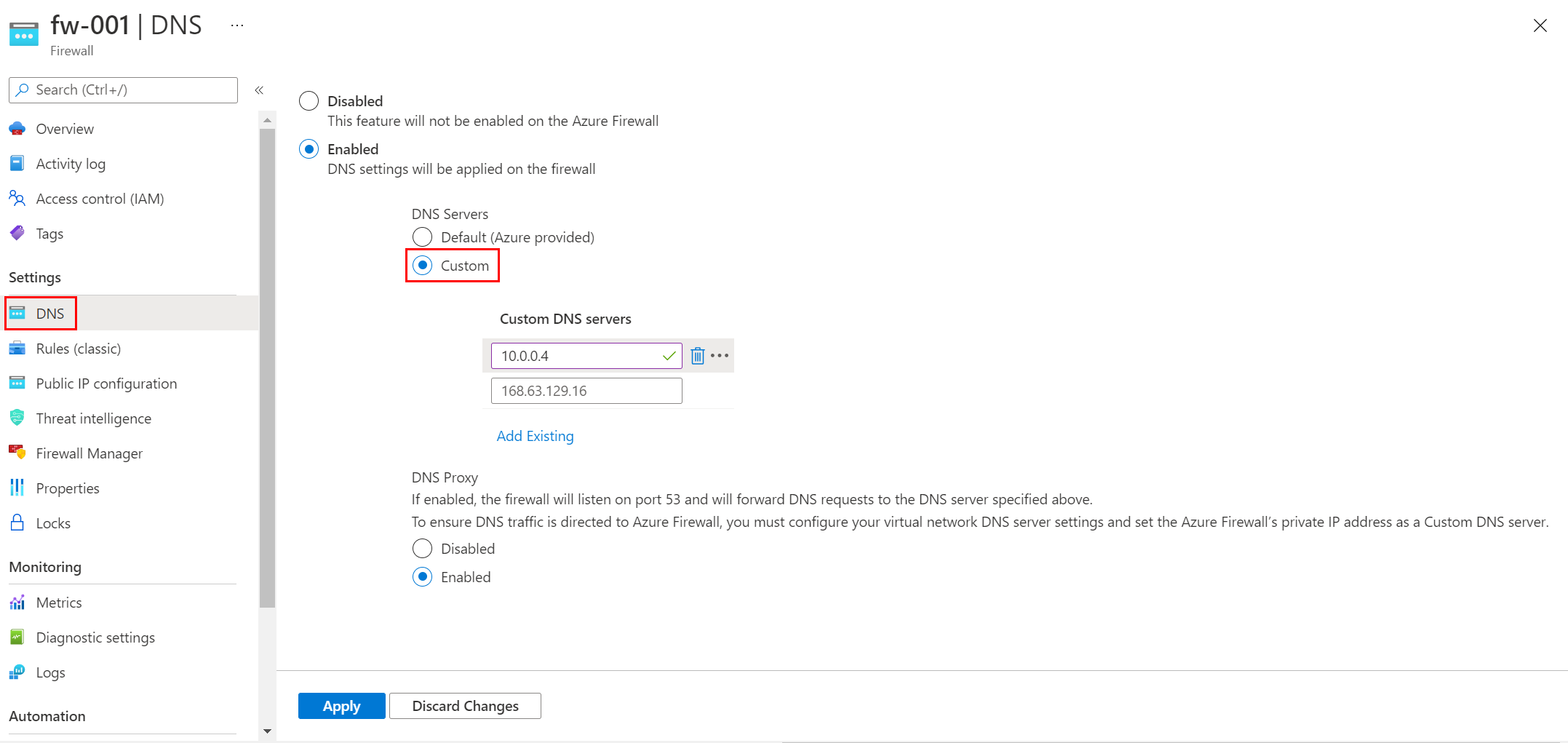

Konfigurera anpassade DNS-servrar

- Under Azure Firewall-inställningar väljer du DNS-inställningar.

- Under DNS-servrar kan du skriva eller lägga till befintliga DNS-servrar som tidigare angavs i ditt virtuella nätverk.

- Välj Använd.

Brandväggen dirigerar nu DNS-trafik till de angivna DNS-servrarna för namnmatchning.

DNS-proxy

Du kan konfigurera Azure Firewall så att den fungerar som en DNS-proxy. En DNS-proxy är en mellanhand för DNS-begäranden från virtuella klientdatorer till en DNS-server.

Om du vill aktivera FQDN-filtrering (fullständigt domännamn) i nätverksregler aktiverar du DNS-proxy och uppdaterar konfigurationen av den virtuella datorn så att brandväggen används som EN DNS-proxy.

Om du aktiverar FQDN-filtrering i nätverksregler och du inte konfigurerar virtuella klientdatorer för att använda brandväggen som en DNS-proxy, kan DNS-begäranden från dessa klienter skickas till en DNS-server vid en annan tidpunkt eller returnera ett annat svar jämfört med brandväggens. Vi rekommenderar att du konfigurerar virtuella klientdatorer så att de använder Azure Firewall som DNS-proxy. Detta placerar Azure Firewall i sökvägen till klientbegäranden för att undvika inkonsekvens.

När Azure Firewall är en DNS-proxy är två typer av cachelagringsfunktioner möjliga:

Positiv cache: DNS-matchningen lyckas. Brandväggen cachelagrar dessa svar enligt TTL (time to live) i svaret upp till högst 1 timme.

Negativ cache: DNS-matchning resulterar i inget svar eller ingen lösning. Brandväggen cachelagrar dessa svar enligt TTL i svaret, upp till högst 30 minuter.

DNS-proxyn lagrar alla lösta IP-adresser från FQDN i nätverksregler. Vi rekommenderar att du använder FQDN som matchar en IP-adress.

Principarv

Princip-DNS-inställningar som tillämpas på en fristående brandvägg åsidosätter den fristående brandväggens DNS-inställningar. En underordnad princip ärver alla överordnade princip-DNS-inställningar, men den kan åsidosätta den överordnade principen.

Om du till exempel vill använda FQDN i nätverksregeln ska DNS-proxyn vara aktiverad. Men om en överordnad princip inte har DNS-proxy aktiverad stöder den underordnade principen inte FQDN i nätverksregler om du inte åsidosätter den här inställningen lokalt.

DNS-proxykonfiguration

DNS-proxykonfiguration kräver tre steg:

- Aktivera DNS-proxyn i DNS-inställningarna för Azure Firewall.

- Du kan också konfigurera din anpassade DNS-server eller använda den angivna standardinställningen.

- Konfigurera den privata IP-adressen för Azure Firewall som en anpassad DNS-adress i dns-serverinställningarna för det virtuella nätverket. Den här inställningen säkerställer att DNS-trafik dirigeras till Azure Firewall.

Om du vill konfigurera DNS-proxy måste du konfigurera dns-serverinställningen för det virtuella nätverket så att den använder brandväggens privata IP-adress. Aktivera sedan DNS-proxyn i DNS-inställningarna för Azure Firewall.

Konfigurera DNS-servrar för virtuella nätverk

- Välj det virtuella nätverk där DNS-trafiken dirigeras via Azure Firewall-instansen.

- Under Inställningar väljer du DNS-servrar.

- Under DNS-servrar väljer du Anpassad.

- Ange brandväggens privata IP-adress.

- Välj Spara.

- Starta om de virtuella datorer som är anslutna till det virtuella nätverket så att de tilldelas de nya DNS-serverinställningarna. Virtuella datorer fortsätter att använda sina aktuella DNS-inställningar tills de startas om.

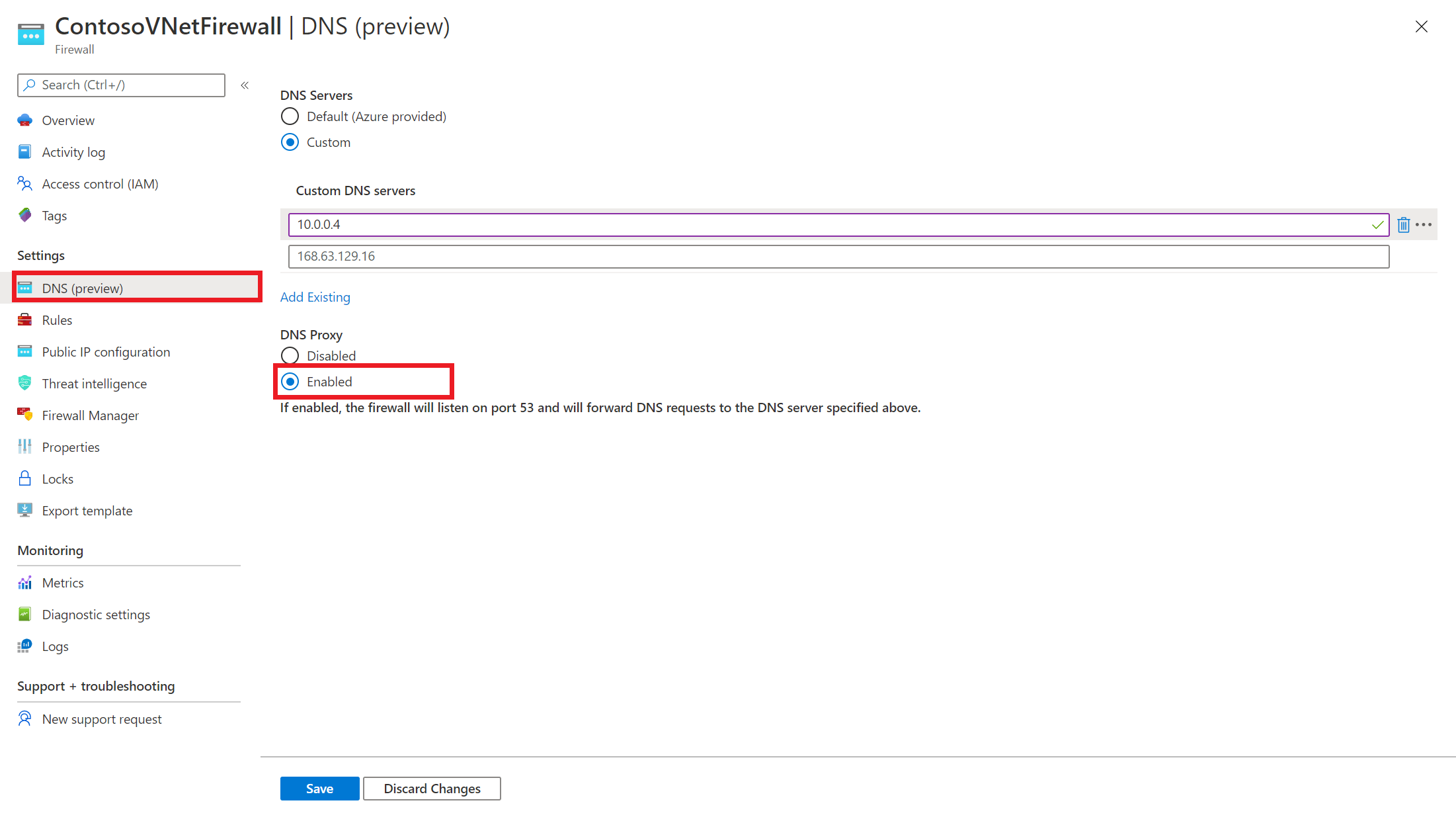

Aktivera DNS-proxy

- Välj din Azure Firewall-instans.

- Under Inställningar väljer du DNS-inställningar.

- Som standard är DNS-proxy inaktiverad. När den här inställningen är aktiverad lyssnar brandväggen på port 53 och vidarebefordrar DNS-begäranden till de konfigurerade DNS-servrarna.

- Granska konfigurationen av DNS-servrar för att se till att inställningarna är lämpliga för din miljö.

- Välj Spara.

Redundansväxling med hög tillgänglighet

DNS-proxyn har en redundansmekanism som slutar använda en identifierad felaktig server och använder en annan DNS-server som är tillgänglig.

Om alla DNS-servrar inte är tillgängliga finns det ingen återställning till en annan DNS-server.

Hälsokontroller

DNS-proxy utför fem sekunders hälsokontrollsloopar så länge de överordnade servrarna rapporterar som felaktiga. Hälsokontrollerna är en rekursiv DNS-fråga till rotnamnsservern. När en överordnad server anses vara felfri stoppar brandväggen hälsokontroller till nästa fel. När en felfri proxy returnerar ett fel väljer brandväggen en annan DNS-server i listan.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för