Tvingad händelsedirigering nedåt i Azure Firewall

När du konfigurerar en ny Azure Firewall-instans kan du dirigera all trafik till internet via ett särskilt nästa hopp i stället för att den går direkt till internet. Du kan till exempel ha en standardväg som annonseras via BGP eller använda användardefinierad väg (UDR) för att tvinga trafik till en lokal gränsbrandvägg eller annan virtuell nätverksinstallation (NVA) för att bearbeta nätverkstrafik innan den skickas till Internet. För att stödja den här konfigurationen måste du skapa Azure Firewall med konfiguration för tvingad tunneltrafik aktiverad. Detta är ett obligatoriskt krav för att undvika avbrott i tjänsten.

Om du har en befintlig brandvägg måste du stoppa/starta brandväggen i läget för tvingad tunneltrafik för att stödja den här konfigurationen. Att stoppa/starta brandväggen kan användas för att konfigurera tvingad tunneltrafik i brandväggen utan att behöva distribuera om en ny. Du bör göra detta under underhållstiderna för att undvika störningar. Mer information finns i vanliga frågor och svar om hur du stoppar och startar om en brandvägg i läget för tvingad tunneltrafik.

Du kanske föredrar att inte exponera en offentlig IP-adress direkt till Internet. I det här fallet kan du distribuera Azure Firewall i läget för tvingad tunneltrafik utan en offentlig IP-adress. Den här konfigurationen skapar ett hanteringsgränssnitt med en offentlig IP-adress som används av Azure Firewall för dess åtgärder. Den offentliga IP-adressen används uteslutande av Azure-plattformen och kan inte användas i något annat syfte. Nätverket för klientdatasökväg kan konfigureras utan en offentlig IP-adress, och Internettrafik kan tvingas tunneltrafik till en annan brandvägg eller blockeras.

Azure Firewall tillhandahåller automatisk SNAT för all utgående trafik till offentliga IP-adresser. Azure Firewall kör inte SNAT när IP-måladressen är ett privat IP-adressintervall enligt IANA RFC 1918. Den här logiken fungerar perfekt när du går ut direkt till Internet. Men med tvingad tunneltrafik aktiverad är Internetbunden trafik SNATed till en av brandväggens privata IP-adresser i AzureFirewallSubnet. Detta döljer källadressen från din lokala brandvägg. Du kan konfigurera Azure Firewall så att den inte är SNAT oavsett målets IP-adress genom att lägga till 0.0.0.0/0 som ditt privata IP-adressintervall. Med den här konfigurationen kan Azure Firewall aldrig utgående direkt till Internet. Mer information finns i avsnittet om Azure Firewall och SNAT med privata IP-adressintervall.

Viktigt!

Om du distribuerar Azure Firewall i en Virtuell WAN-hubb (säker virtuell hubb) stöds för närvarande inte annonsering av standardvägen via Express Route eller VPN Gateway. En korrigering håller på att undersökas.

Viktigt!

DNAT stöds inte med tvingad tunneltrafik aktiverad. Brandväggar som distribueras med tvingad tunneltrafik aktiverad kan inte stödja inkommande åtkomst från Internet på grund av asymmetrisk routning.

Konfiguration av tvingad tunneltrafik

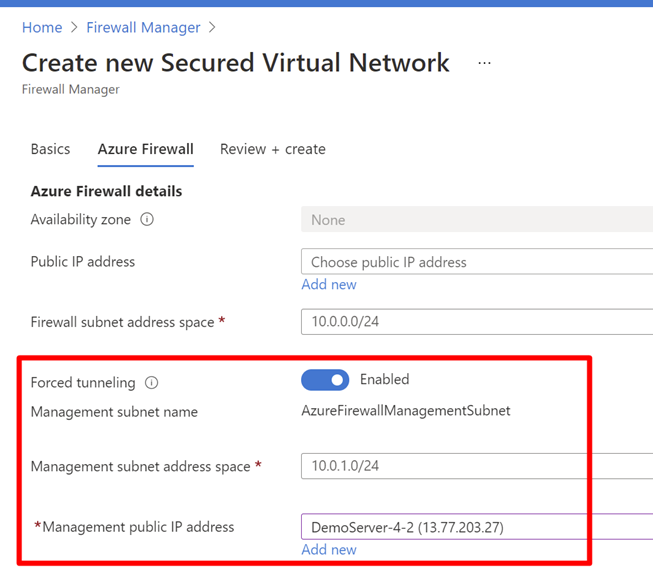

Du kan konfigurera tvingad tunneltrafik när brandväggen skapas genom att aktivera läget för tvingad tunneltrafik enligt följande skärmbild. För att stödja tvingad tunneltrafik separeras Service Management-trafik från kundtrafik. Ett annat dedikerat undernät med namnet AzureFirewallManagementSubnet (minsta undernätsstorlek /26) krävs med sin egen associerade offentliga IP-adress. Den här offentliga IP-adressen är avsedd för hanteringstrafik. Den används uteslutande av Azure-plattformen och kan inte användas för något annat syfte.

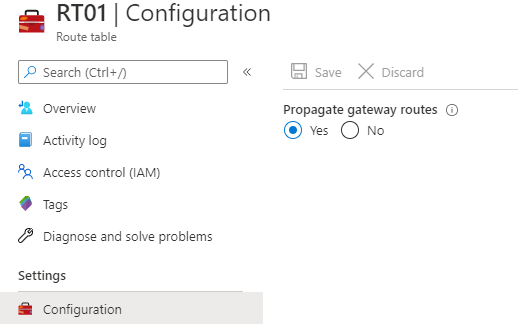

I läget för tvingad tunneltrafik införlivar Azure Firewall-tjänsten hanteringsundernätet (AzureFirewallManagementSubnet) i driftssyfte. Som standard associerar tjänsten en routningstabell som tillhandahålls av systemet till hanteringsundernätet. Den enda väg som tillåts i det här undernätet är en standardväg till Internet och Spridning av gatewayvägar måste inaktiveras. Undvik att associera kundroutningstabeller till undernätet Hantering när du skapar brandväggen.

I den här konfigurationen kan AzureFirewallSubnet nu inkludera vägar till valfri lokal brandvägg eller NVA för att bearbeta trafik innan den skickas till Internet. Du kan också publicera dessa vägar via BGP till AzureFirewallSubnet om Spridning av gatewayvägar är aktiverat i det här undernätet.

Du kan till exempel skapa en standardväg i AzureFirewallSubnet med din VPN-gateway som nästa hopp för att komma till din lokala enhet. Eller så kan du aktivera Sprid gatewayvägar för att hämta lämpliga vägar till det lokala nätverket.

Om du aktiverar tvingad tunneltrafik är Internetbunden trafik SNATed till en av brandväggens privata IP-adresser i AzureFirewallSubnet, vilket döljer källan från din lokala brandvägg.

Om din organisation använder ett offentligt IP-adressintervall för privata nätverk använder Azure Firewall SNAT trafiken till en av brandväggens privata IP-adresser i AzureFirewallSubnet. Du kan dock konfigurera Azure Firewall till att inte SNAT ditt offentliga IP-adressintervall. Mer information finns i avsnittet om Azure Firewall och SNAT med privata IP-adressintervall.

När du har konfigurerat Azure Firewall för att stödja tvingad tunneltrafik kan du inte ångra konfigurationen. Om du tar bort alla andra IP-konfigurationer i brandväggen tas även IP-konfigurationen för hantering bort och brandväggen frigörs. Det går inte att ta bort den offentliga IP-adress som tilldelats hanterings-IP-konfigurationen, men du kan tilldela en annan offentlig IP-adress.