Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Azure Firewall Premium innehåller en TLS-kontrollfunktion som kräver en autentiseringskedja för certifikat. För produktionsdistributioner bör du använda en Enterprise PKI för att generera de certifikat som du använder med Azure Firewall Premium. Använd den här artikeln om du vill skapa och hantera ett mellanliggande CA-certifikat för Azure Firewall Premium.

Mer information om certifikat som används av Azure Firewall Premium finns i Azure Firewall Premium-certifikat.

Förutsättningar

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Om du vill använda en företagscertifikatutfärdare för att generera ett certifikat som ska användas med Azure Firewall Premium måste du ha följande resurser:

- en Active Directory-skog

- en Rotcertifikatutfärdare för Active Directory Certification Services med webbregistrering aktiverat

- en Azure Firewall Premium med en brandväggsprincip på Premium-nivå

- ett Azure Key Vault

- en hanterad identitet med läsbehörighet till certifikat och hemligheter som definierats i key vault-åtkomstprincipen

Skapa en ny underordnad certifikatmall

Kör

certtmpl.mscför att öppna certifikatmallkonsolen.Hitta mallen För underordnad certifikatutfärdare i konsolen.

Högerklicka på mallen Underordnad certifikatutfärdare och välj Duplicera mall.

I fönstret Egenskaper för ny mall går du till fliken Kompatibilitet och anger lämpliga kompatibilitetsinställningar eller lämnar dem som standard.

Gå till fliken Allmänt , ange mallens visningsnamn (till exempel:

My Subordinate CA) och justera giltighetsperioden om det behövs. Du kan också markera kryssrutan Publicera certifikat i Active Directory .På fliken Inställningar kontrollerar du att de användare och grupper som krävs har läs- och

enrollbehörigheter.Gå till fliken Tillägg , välj Nyckelanvändning och välj Redigera.

- Kontrollera att kryssrutorna Digital signatur, Certifikatsignering och CRL-signering är markerade.

- Markera kryssrutan Gör det här tillägget kritiskt och välj OK.

Spara den nya certifikatmallen genom att välja OK .

Kontrollera att den nya mallen är aktiverad så att den kan användas för att utfärda certifikat.

Begära och exportera ett certifikat

Öppna webbregistreringssidan på rotcertifikatutfärdaren, vanligtvis

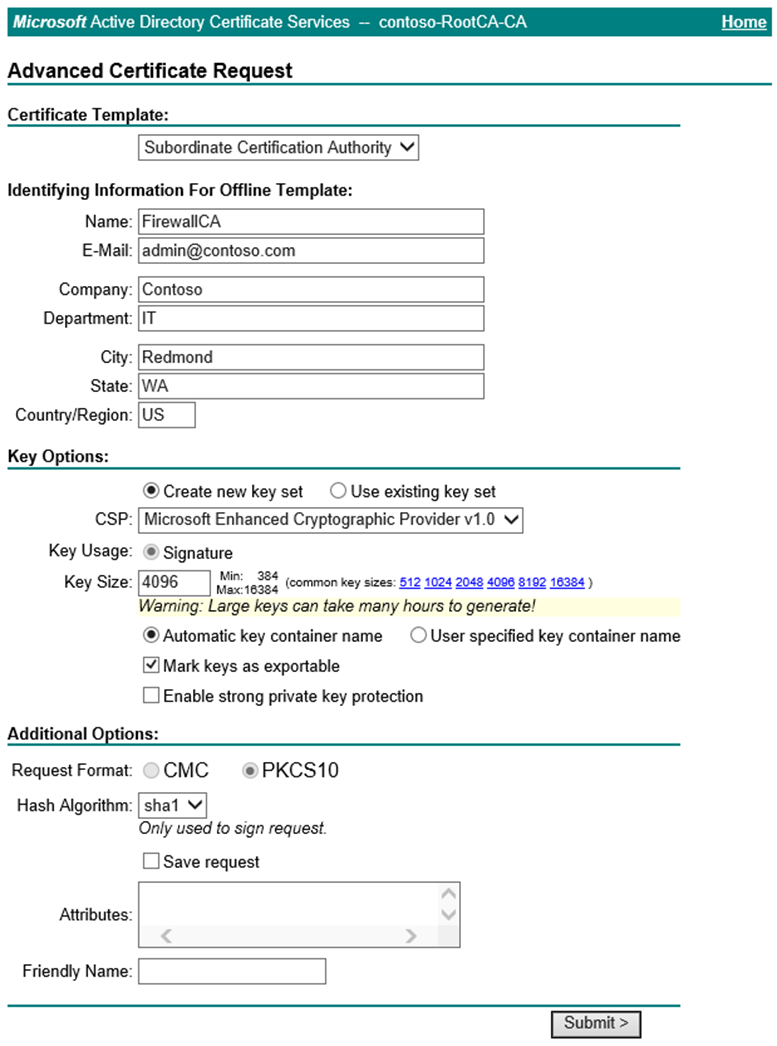

https://<servername>/certsrv, och välj Begär ett certifikat.Välj Avancerad certifikatbegäran.

Välj Skapa och skicka en begäran till den här certifikatutfärdare.

Fyll i formuläret med mallen Underordnad certifikatutfärdare som skapades i föregående avsnitt.

Skicka begäran och installera certifikatet.

Om du antar att den här begäran görs från en Windows Server med Internet Explorer öppnar du Internetalternativ.

Gå till fliken Innehåll och välj Certifikat.

Välj det certifikat som precis utfärdades och välj sedan Exportera.

Välj Nästa för att starta guiden. Välj Ja, exportera den privata nyckeln och välj sedan Nästa.

.pfx-filformatet är markerat som standard. Avmarkera alternativet 'Inkludera alla certifikat i certifieringssökvägen om möjligt'. Om du exporterar hela certifikatkedjan misslyckas importen till Azure Firewall.

Tilldela och bekräfta ett lösenord för att skydda nyckeln och välj sedan Nästa.

Välj ett filnamn och en exportplats och välj sedan Nästa.

Välj Slutför och flytta det exporterade certifikatet till en säker plats.

Lägg till certifikatet i en brandväggspolicy

I Azure Portal går du till sidan Certifikat i nyckelvalvet och väljer Generera/importera.

Välj Importera som metod för att skapa, namnge certifikatet, välj den exporterade .pfx-filen, ange lösenordet och välj sedan Skapa.

Gå till TLS-inspektionssidan i din brandväggspolicy och välj din hanterade identitet, nyckelvalv och certifikat.

Välj Spara.

Verifiera TLS-inspektion

Skapa en programregel med hjälp av TLS-kontroll till valfri mål-URL eller FQDN. Exempel:

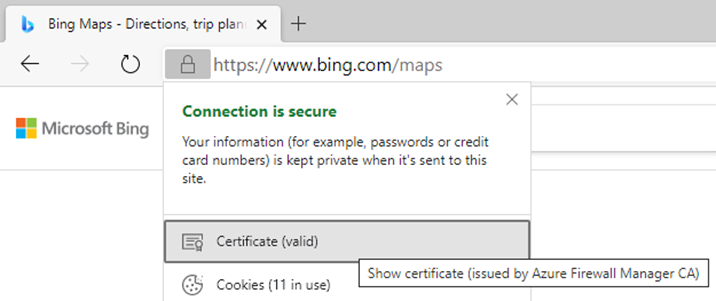

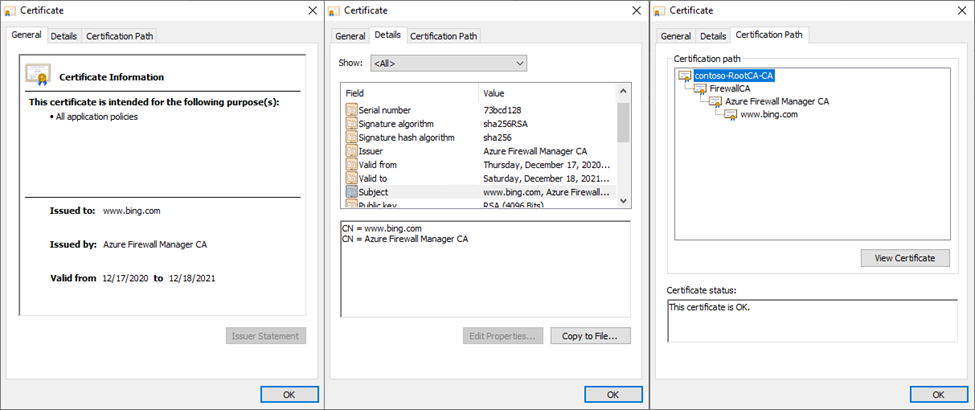

*bing.com.Från en domänansluten dator inom regelns källintervall navigerar du till målet och väljer låssymbolen bredvid adressfältet i webbläsaren. Certifikatet bör visa att det har utfärdats av din företagscertifikatutfärdare i stället för en offentlig certifikatutfärdare.

Visa certifikatet om du vill visa mer information, inklusive certifikatsökvägen.

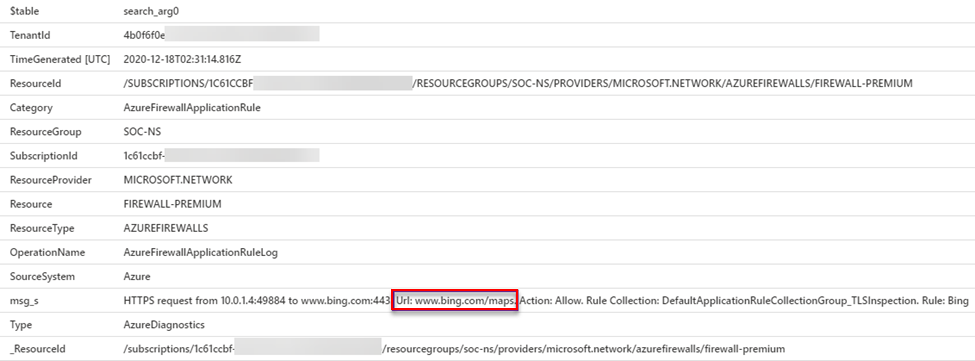

I Log Analytics kör du följande KQL-fråga för att returnera alla begäranden som har varit föremål för TLS-inspektion:

AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated descResultatet visar den fullständiga URL:en för inspekterad trafik: