Självstudie: Tillåt inte resurstyper i din molnmiljö

Ett populärt mål med molnstyrning är att begränsa vilka resurstyper som tillåts i miljön. Företag har många motivationer bakom resurstypsbegränsningar. Resurstyper kan till exempel vara kostsamma eller gå emot affärsstandarder och strategier. I stället för att använda många principer för enskilda resurstyper erbjuder Azure Policy två inbyggda principer för att uppnå det här målet:

| Name (Azure-portalen) |

beskrivning | Effekt | Version (GitHub) |

|---|---|---|---|

| Tillåtna resurstyper | Med den här principen kan du ange de resurstyper som din organisation kan distribuera. Endast resurstyper som stöder "taggar" och "plats" påverkas av den här principen. Om du vill begränsa alla resurser duplicerar du den här principen och ändrar läget till "Alla". | avvisa | 1.0.0 |

| Otillåtna resurstyper | Begränsa vilka resurstyper som kan distribueras i din miljö. Att begränsa resurstyper kan minska komplexiteten och angreppsytan i din miljö samtidigt som det hjälper till att hantera kostnader. Efterlevnadsresultat visas endast för icke-kompatibla resurser. | Granska, neka, inaktiverad | 2.0.0 |

I den här självstudien tillämpar du principen Ej tillåtna resurstyper och hanterar resurstyper i stor skala via Microsoft Azure-portalen.

Förutsättningar

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

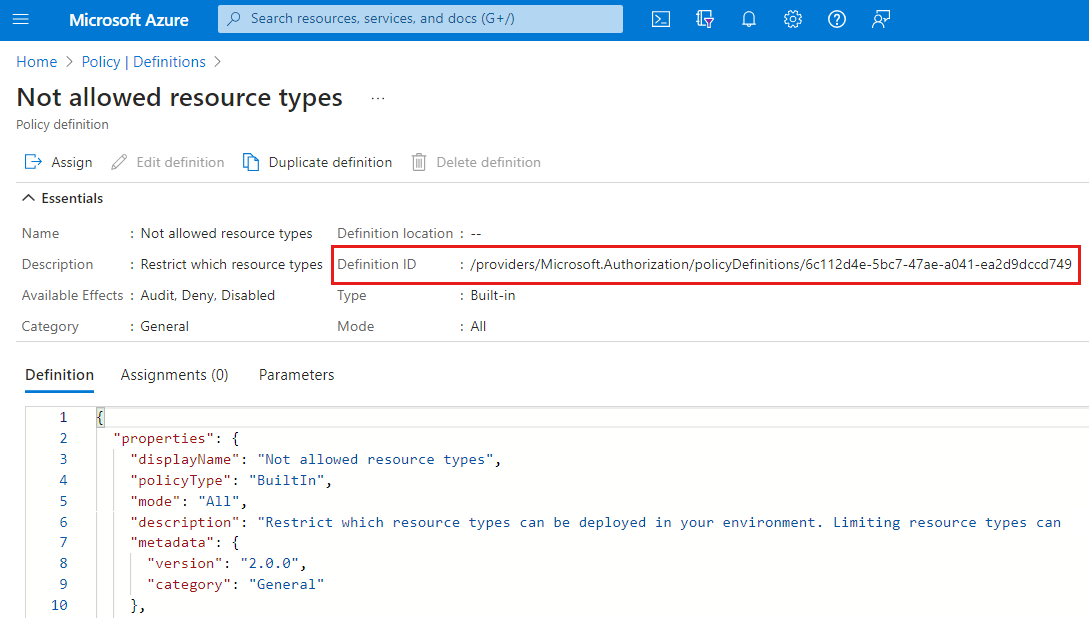

Tilldela principdefinitionen

Det första steget när du inaktiverar resurstyper är att tilldela principdefinitionen Inte tillåtna resurstyper .

Gå till Tillåtna resurstyper i Azure-portalen.

Välj knappen Tilldela överst på sidan.

På fliken Grundläggande anger du omfånget genom att välja ellipsen och välja en hanteringsgrupp, prenumeration eller resursgrupp. Kontrollera att det valda omfånget har minst ett underscope. Klicka sedan på Välj längst ned på sidan Omfång.

I det här exemplet används Contoso-prenumerationen.

Kommentar

Om du tilldelar den här principdefinitionen till rothanteringsgruppens omfång kan portalen identifiera otillåtna resurstyper och inaktivera dem i vyn Alla tjänster så att portalanvändare är medvetna om begränsningen innan de försöker distribuera en otillåten resurs.

Resurser som kan uteslutas baserat på omfång. Undantag startar på en nivå som är lägre än nivån för Omfång. Undantag är valfria, så lämna det tomt just nu.

Tilldelningsnamnet fylls automatiskt i med det principdefinitionsnamn som du har valt, men du kan ändra det. Du kan också lägga till en valfri Beskrivning för att ange information om den här principtilldelningen.

Lämna principtillämpningen aktiverad. När den här inställningen är inaktiverad kan du testa resultatet av principen utan att utlösa effekten. Mer information finns i tvingande läge.

Tilldelad av fylls automatiskt i baserat på vem som är inloggad. Det här fältet är valfritt, så du kan ange anpassade värden.

Välj fliken Parametrar överst i guiden. Den här självstudien hoppar över fliken Avancerat .

För parametern Inte tillåtna resurstyper använder du listrutan för att söka efter och välja resurstyper som inte ska tillåtas i din molnmiljö.

Den här principdefinitionen

modifyhar inte effekterna ellerdeployIfNotExists, så den stöder inte reparationsåtgärder. I den här självstudien hoppar du över fliken Reparation .Välj fliken Icke-efterlevnadsmeddelanden överst i guiden.

Ange meddelande om inkompatibilitet till Den här resurstypen tillåts inte. Det här anpassade meddelandet visas när en resurs nekas eller för icke-kompatibla resurser under den regelbundna utvärderingen.

Välj fliken Granska + skapa överst i guiden.

Granska dina val och välj sedan Skapa längst ned på sidan.

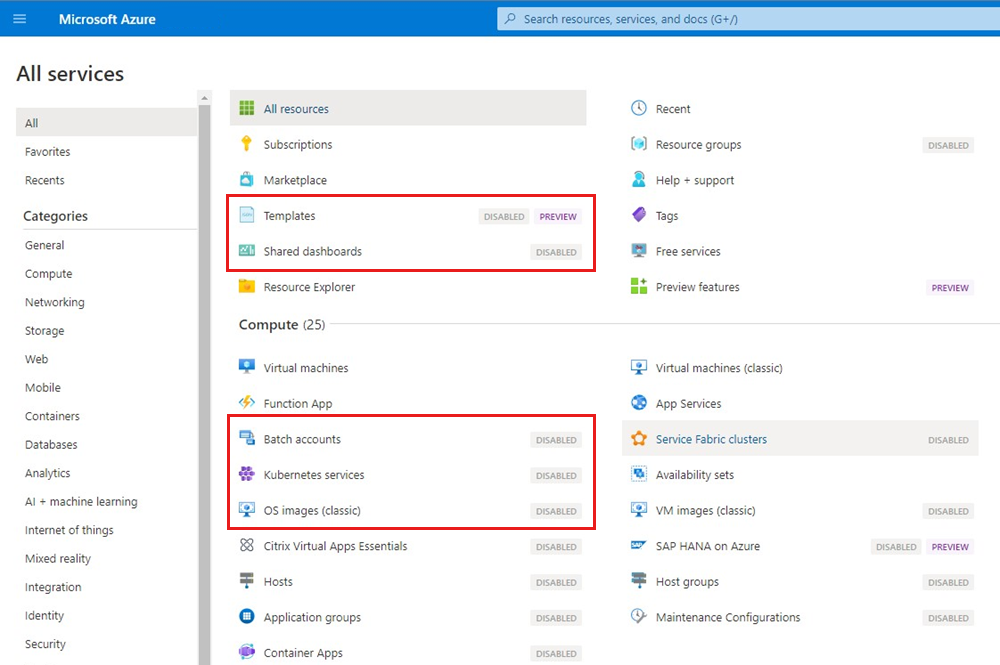

Visa inaktiverade resurstyper i Azure-portalen

Det här steget gäller endast när principen tilldelades i rothanteringsgruppens omfång.

Nu när du har tilldelat en inbyggd principdefinition går du till Alla tjänster. Azure-portalen är medveten om de otillåtna resurstyperna från den här principtilldelningen och inaktiverar dem på sidan Alla tjänster . Alternativet Skapa är inte tillgängligt för inaktiverade resurstyper.

Kommentar

Om du tilldelar den här principdefinitionen till rothanteringsgruppen visas följande meddelande när de loggar in för första gången eller om principen ändras när de har loggat in:

Princip har ändrats av administratör Administratören har gjort ändringar i principerna för ditt konto. Vi rekommenderar att du uppdaterar portalen för att använda de uppdaterade principerna.

Skapa ett undantag

Anta nu att ett underscope ska tillåtas att ha resurstyperna inaktiverade av den här principen. Nu ska vi skapa ett undantag för det här omfånget så att begränsade resurser kan distribueras där.

Varning

Om du tilldelar den här principdefinitionen till rothanteringsgruppens omfång kan Azure-portalen inte identifiera undantag på lägre nivå. Resurser som inte tillåts av principtilldelningen visas som inaktiverade från listan Alla tjänster och alternativet Skapa är inte tillgängligt. Men du kan skapa resurser i det undantagna omfånget med klienter som Azure CLI, Azure PowerShell eller Azure Resource Manager-mallar.

Välj Tilldelningar under Redigering till vänster om Azure Policy-sidan.

Sök efter den principtilldelning som du skapade.

Välj knappen Skapa undantag överst på sidan.

På fliken Grundläggande väljer du omfånget Undantag, vilket är det underscope som ska tillåtas att resurser begränsas av den här principtilldelningen.

Fyll i undantagsnamnet med önskad text och lämna undantagskategorin som standard för Undantag. Växla inte växlingsknappen för förfalloinställningen Undantag eftersom det här undantaget inte är inställt på att upphöra att gälla. Du kan också lägga till en undantagsbeskrivning och välja Granska + skapa.

Den här självstudien kringgår fliken Avancerat . På fliken Granska + skapa väljer du Skapa.

Om du vill visa undantaget väljer du Undantag under Redigering till vänster på sidan Azure Policy.

Nu kan underscopet ha de resurstyper som inte tillåts av principen.

Rensa resurser

Om du är klar med att arbeta med resurser från den här självstudien använder du följande steg för att ta bort någon av de principtilldelningar eller definitioner som skapats i den här självstudien:

Välj Definitioner (eller Tilldelningar om du ska ta bort en tilldelning) under Redigering till vänster på sidan Azure Policy.

Sök efter den nya initiativ- eller principdefinition (eller tilldelning) som du vill ta bort.

Högerklicka på raden eller välj ellipserna i slutet av definitionen (eller tilldelningen) och välj Ta bort definition (eller Ta bort tilldelning).

Granskning

I den här självstudien har du genomfört följande uppgifter:

- Tilldelade den inbyggda principen Inte tillåtna resurstyper för att neka skapande av otillåtna resurstyper

- Skapade ett undantag för den här principtilldelningen i ett underscope

Med den här inbyggda principen har du angett resurstyper som inte är tillåtna. Den alternativa, mer restriktiva metoden är att ange resurstyper som tillåts med hjälp av den inbyggda principen Tillåtna resurstyper .

Kommentar

Alla tjänster i Azure-portalen inaktiverar endast resurser som inte anges i principen för tillåten resurstyp om mode den är inställd All på och principen tilldelas i rothanteringsgruppen. Det beror på att den kontrollerar alla resurstyper oavsett tags och locations. Om du vill att portalen ska ha det här beteendet duplicerar du den inbyggda principen Tillåtna resurstyper och ändrar dess mode från Indexed till Alloch tilldelar den sedan till rothanteringsgruppens omfång.

Nästa steg

Mer information om strukturerna för principdefinitioner, tilldelningar och undantag finns i följande artiklar:

Om du vill se en fullständig lista över inbyggda principexempel kan du läsa den här artikeln: