IPSec-kryptering under överföring för Azure HDInsight

I den här artikeln beskrivs implementeringen av kryptering under överföring för kommunikation mellan Azure HDInsight-klusternoder.

Bakgrund

Azure HDInsight erbjuder en mängd olika säkerhetsfunktioner för att skydda dina företagsdata. Dessa lösningar grupperas under grundpelarna för perimetersäkerhet, autentisering, auktorisering, granskning, kryptering och efterlevnad. Kryptering kan tillämpas på data både i vila och under överföring.

Kryptering i vila omfattas av kryptering på serversidan på Azure-lagringskonton, samt diskkryptering på de virtuella Azure-datorer som ingår i ditt HDInsight-kluster.

Kryptering av data under överföring i HDInsight uppnås med TLS (Transport Layer Security) för åtkomst till klustergatewayerna och IpSec (Internet Protocol Security) mellan klusternoder. IPSec kan aktiveras mellan alla huvudnoder, arbetsnoder, kantnoder, zookeeper-noder samt gateway- och ID-asynkrona noder.

Aktivera kryptering under överföring

Azure Portal

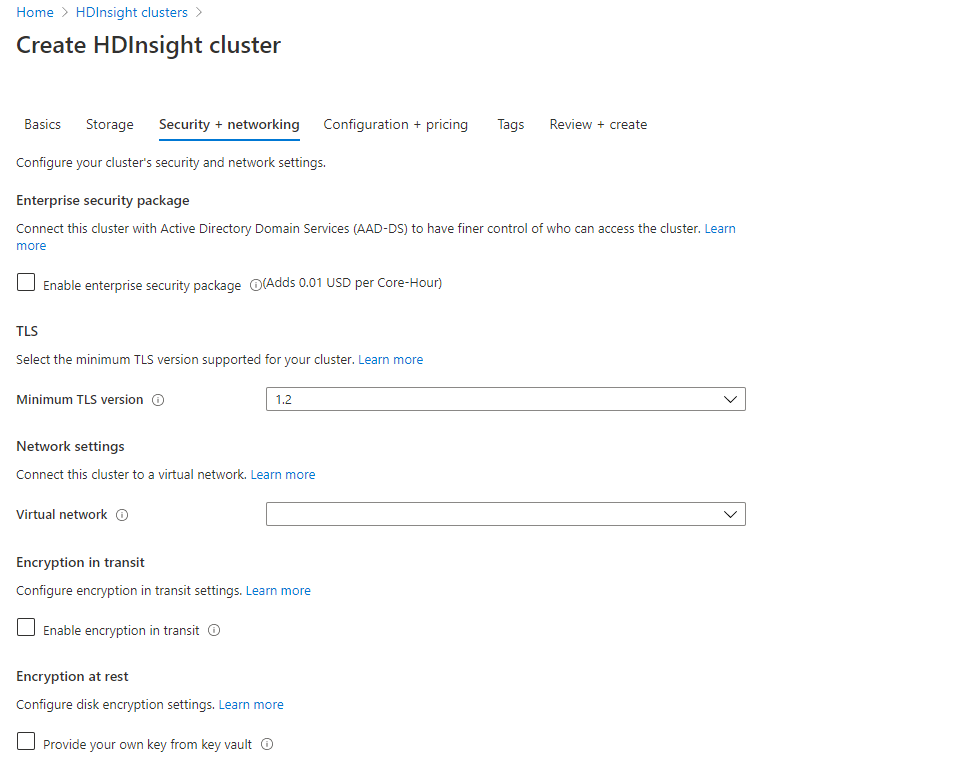

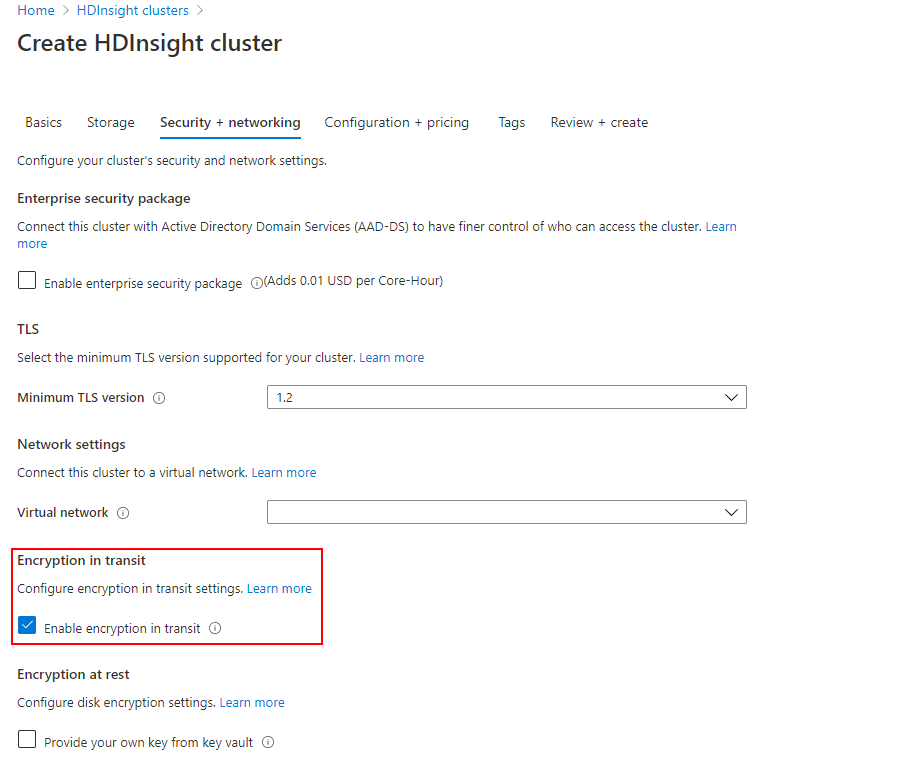

Gör följande för att skapa ett nytt kluster med kryptering under överföring aktiverat med hjälp av Azure-portalen:

Påbörja den normala processen för att skapa kluster. Se Skapa Linux-baserade kluster i HDInsight med hjälp av Azure-portalen för inledande steg för att skapa kluster.

Slutför flikarna Grundläggande och Lagring. Fortsätt till fliken Säkerhet + nätverk .

På fliken Säkerhet + nätverk markerar du kryssrutan Aktivera kryptering i överföring .

Skapa ett kluster med kryptering under överföring aktiverat via Azure CLI

Kryptering under överföring aktiveras med hjälp av isEncryptionInTransitEnabled egenskapen .

Du kan ladda ned en exempelmall och parameterfil. Innan du använder mallen och Kodfragmentet för Azure CLI nedan ersätter du följande platshållare med rätt värden:

| Platshållare | beskrivning |

|---|---|

<SUBSCRIPTION_ID> |

ID:t för din Azure-prenumeration |

<RESOURCE_GROUP> |

Den resursgrupp där du vill att det nya klustret och lagringskontot ska skapas. |

<STORAGEACCOUNTNAME> |

Det befintliga lagringskontot som ska användas med klustret. Namnet ska vara i formuläret ACCOUNTNAME.blob.core.windows.net |

<CLUSTERNAME> |

Namnet på ditt HDInsight-kluster. |

<PASSWORD> |

Ditt valda lösenord för att logga in på klustret med hjälp av SSH och Ambari-instrumentpanelen. |

<VNET_NAME> |

Det virtuella nätverk där klustret ska distribueras. |

Kodfragmentet nedan utför följande inledande steg:

- Loggar in på ditt Azure-konto.

- Anger den aktiva prenumeration där skapandeåtgärderna ska utföras.

- Skapar en ny resursgrupp för de nya distributionsaktiviteterna.

- Distribuera mallen för att skapa ett nytt kluster.

az login

az account set --subscription <SUBSCRIPTION_ID>

# Create resource group

az group create --name <RESOURCEGROUPNAME> --location eastus2

az deployment group create --name HDInsightEnterpriseSecDeployment \

--resource-group <RESOURCEGROUPNAME> \

--template-file hdinsight-enterprise-security.json \

--parameters parameters.json

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för