Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Azure IoT Operations använder Azure Key Vault som lösning för hanterat valv i molnet och använder Azure Key Vault Secret Store-tillägget för Kubernetes för att synkronisera hemligheterna från molnet och lagra dem på gränsen som Kubernetes-hemligheter. Edge-resurser som anslutningsappar och dataflöden kan sedan använda dessa hemligheter för autentisering vid anslutning till externa system.

Förutsättningar

En Azure IoT Operations-instans som distribuerats med säkra inställningar. Om du har distribuerat Azure IoT Operations med testinställningar och nu vill använda hemligheter måste du först aktivera säkra inställningar.

Konfigurera Azure Key Vault-behörigheter

Om du vill använda driftupplevelsen för att skapa hemligheter i nyckelvalvet kräver användaren behörigheter för Key Vault Secrets Officer på resursnivå i Azure.

I en test- eller utvecklingsmiljö använder du följande steg för att tilldela rollen Key Vault Secrets Officer till din användare på resursgruppsnivå där Azure IoT Operations-instansen och Azure Key Vault-instansen distribueras:

Om du vill hitta namnet på resursgruppen går du till webbgränssnittet för driftupplevelse , går till sidan Instanser och letar reda på din Azure IoT Operations-instans. Resursgruppens namn visas i fältet Resursgrupp .

Gå till Azure-portalen och gå sedan till resursgruppen där din Azure IoT Operations-instans och Azure Key Vault-instans distribueras.

Tips/Råd

Använd sökrutan överst i Azure-portalen för att snabbt hitta resursgruppen genom att skriva in namnet.

Välj Åtkomstkontroll (IAM) på den vänstra menyn. Välj sedan + Lägg till > rolltilldelning.

På fliken Roll väljer du Key Vault Secrets Officer i listan över roller och väljer sedan Nästa.

På fliken Medlemmar väljer du Användare, grupp eller tjänstens huvudnamn, väljer Välj medlemmar, väljer den användare som du vill tilldela rollen Key Vault Secrets Officer till och väljer sedan Nästa.

Välj Granska + tilldela för att genomföra rolltilldelningen.

I en produktionsmiljö följer du metodtipsen för att skydda Azure Key Vault som du använder med Azure IoT Operations. Mer information finns i Metodtips för att använda Azure Key Vault.

Lägga till och använda hemligheter

Hemlighetshantering för Azure IoT Operations använder Secret Store-tillägget för att synkronisera hemligheterna från ett Azure Key Vault och lagra dem på gränsen som Kubernetes-hemligheter. När du aktiverade säkra inställningar under distributionen valde du ett Azure Key Vault för hemlig hantering. Det är i det här Key Vault där alla hemligheter som ska användas i Azure IoT Operations lagras.

Kommentar

Azure IoT Operations-instanser fungerar bara med ett Azure Key Vault, flera nyckelvalv per instans stöds inte.

När stegen för att konfigurera hantering av hemligheter har slutförts kan du börja lägga till hemligheter i Azure Key Vault och synkronisera dem till Kubernetes-klustret som ska användas i enheter eller dataflödesslutpunkter med hjälp av webbgränssnittet för driftupplevelsen .

Hemligheter används i enheter och dataflödesslutpunkter för autentisering. I det här avsnittet används enheter som exempel. Samma process kan tillämpas på dataflödesslutpunkter. Du kan välja att skapa hemligheten direkt i Azure Key Vault och få den automatiskt synkroniserad ned till klustret eller använda en befintlig hemlig referens från nyckelvalvet:

Gå till sidan Enheter i webbgränssnittet för driftupplevelse .

Om du vill lägga till en ny hemlig referens väljer du Lägg till referens när du skapar en ny enhet:

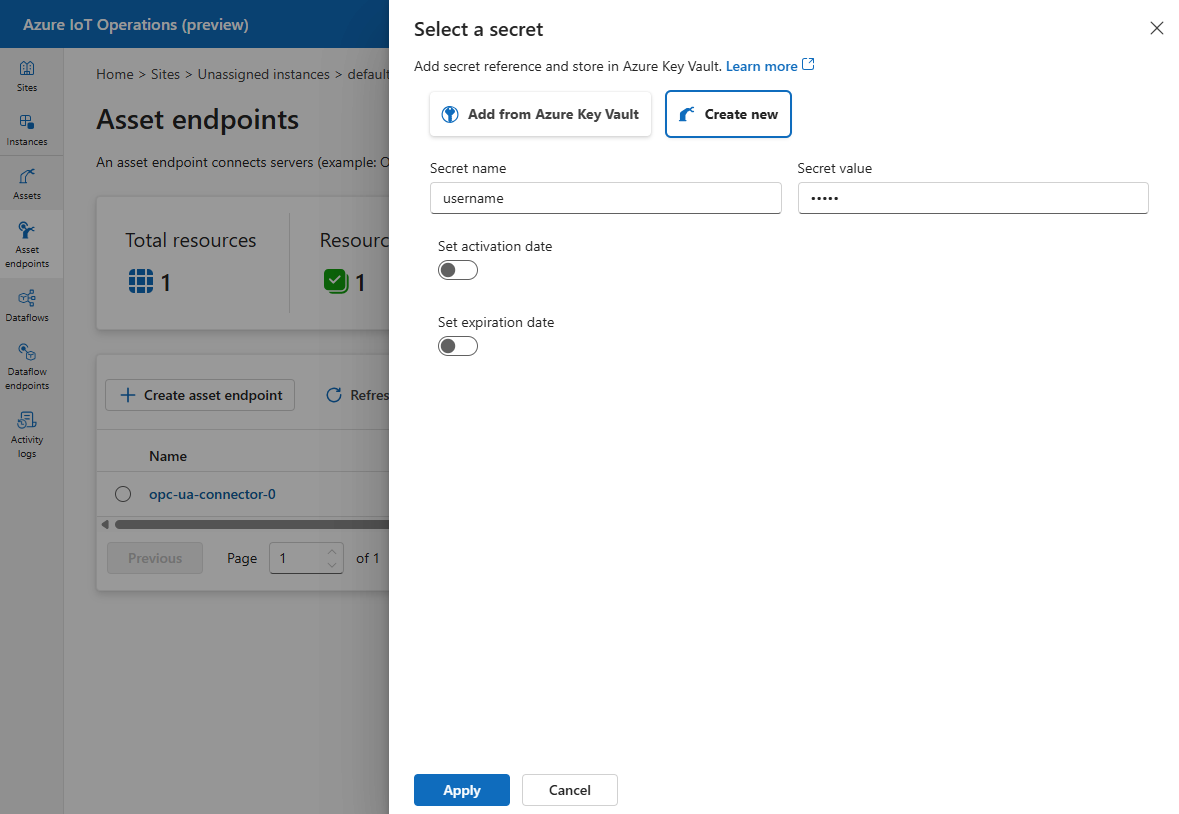

Skapa en ny hemlighet: Skapar en hemlig referens i Azure Key Vault och synkroniserar också hemligheten automatiskt ned till klustret med hjälp av Secret Store-tillägget. Använd det här alternativet om du inte skapade den hemlighet som du behöver för det här scenariot i nyckelvalvet i förväg.

Lägg till från Azure Key Vault: synkroniserar en befintlig hemlighet i nyckelvalvet ned till klustret om den inte synkroniserades tidigare. Om du väljer det här alternativet visas listan med hemliga referenser i det valda nyckelvalvet. Använd det här alternativet om du skapade hemligheten i nyckelvalvet i förväg. Endast den senaste versionen av hemligheten synkroniseras med klustret.

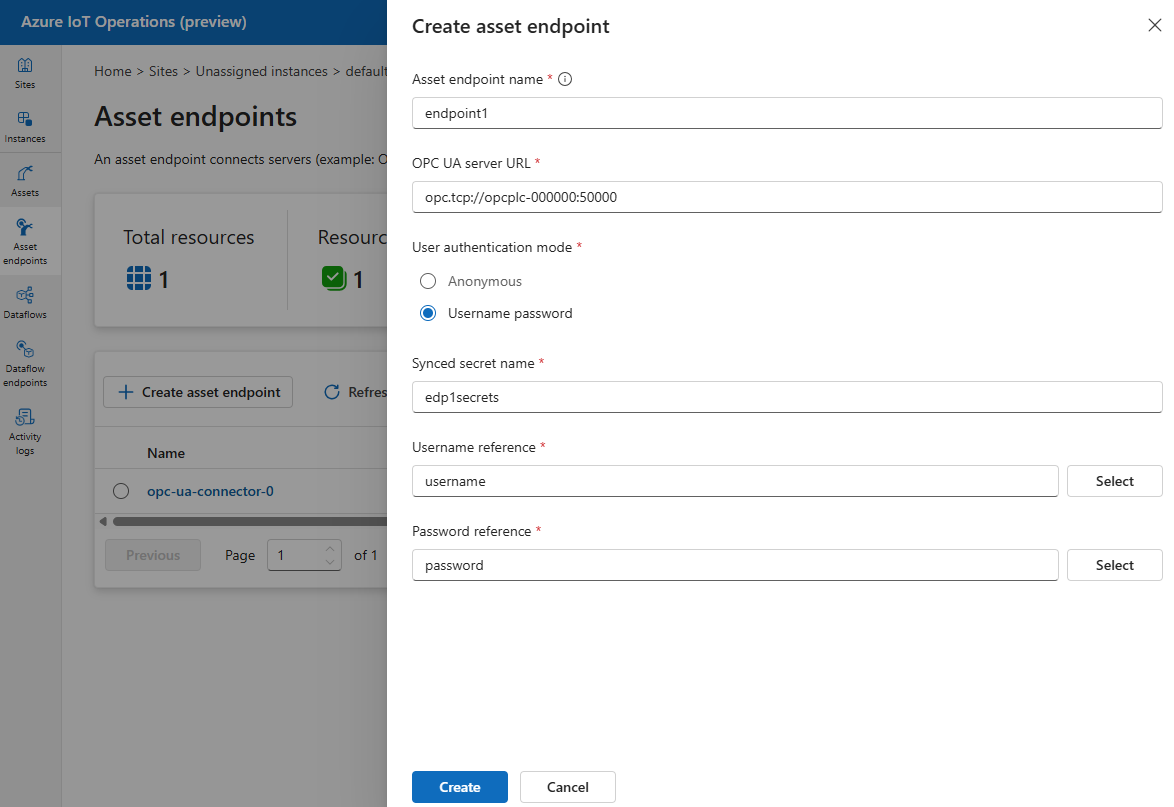

När du lägger till användarnamns- och lösenordsreferenserna till enheterna eller dataflödesslutpunkterna måste du ge den synkroniserade hemligheten ett namn. De hemliga referenserna sparas i klustret med det angivna namnet som en hemlig synk-resurs. I exemplet från skärmbilden nedan sparas användarnamn- och lösenordsreferenserna i klustret som edp1secrets.

Hantera synkroniserade hemligheter

I det här avsnittet används enheter som exempel. Samma process kan tillämpas på dataflödesslutpunkter:

Gå till sidan Enheter i webbgränssnittet för driftupplevelse .

Om du vill visa listan med hemligheter väljer du Hantera certifikat och hemligheter och sedan Hemligheter:

Du kan använda sidan Hemligheter för att visa synkroniserade hemligheter på dina enheter och dataflödesslutpunkter. Sidan Hemligheter visar listan över alla aktuella synkroniserade hemligheter vid gränsen för den resurs som du visar. En synkroniserad hemlighet representerar en eller flera hemliga referenser, beroende på vilken resurs som använder den. Alla åtgärder som tillämpas på en synkroniserad hemlighet tillämpas på alla hemliga referenser som finns i den synkroniserade hemligheten.

Du kan även ta bort synkroniserade hemligheter på sidan Hemligheter . När du tar bort en synkroniserad hemlighet tar den bara bort den synkroniserade hemligheten från Kubernetes-klustret och tar inte bort den inneslutna hemliga referensen från Azure Key Vault. Du måste ta bort certifikathemligheten manuellt från nyckelvalvet.

Varning

Direkt redigering av anpassade resurser för SecretProviderClass och SecretSync i ditt Kubernetes-kluster kan bryta hemlighetsflödet i Azure IoT Operations. Använd webbgränssnittet för driftupplevelse för alla åtgärder som rör hemligheter.

Innan du tar bort en synkroniserad hemlighet kontrollerar du att alla referenser till hemligheten från Azure IoT Operations-komponenter tas bort.