Hur fungerar Förhandsversionen av Azure IoT Operations i ett lagernätverk?

Viktigt!

Förhandsversion av Azure IoT Operations – aktiverad av Azure Arc är för närvarande i förhandsversion. Du bör inte använda den här förhandsgranskningsprogramvaran i produktionsmiljöer.

Du måste distribuera en ny Azure IoT Operations-installation när en allmänt tillgänglig version görs tillgänglig. Du kommer inte att kunna uppgradera en förhandsgranskningsinstallation.

Juridiska villkor för Azure-funktioner i betaversion, förhandsversion eller som av någon annan anledning inte har gjorts allmänt tillgängliga ännu finns i kompletterande användningsvillkor för Microsoft Azure-förhandsversioner.

Industriellt scenario för förhandsversionen av Azure IoT Operations

I den grundläggande arkitektur som beskrivs i Översikt över azure IoT Operations Preview Architecture distribueras alla Azure IoT Operations Preview-komponenter till ett enda Internetanslutet kluster. I den här typen av miljö är komponent-till-komponent- och komponent-till-Azure-anslutningar aktiverade som standard.

I många industriella scenarier finns dock beräkningsenheter för olika ändamål i separata nätverk. Till exempel:

- Tillgångar och servrar på fabriksgolvet

- Datainsamlings- och bearbetningslösningar i datacentret

- Affärslogikprogram med informationsarbetare

I vissa fall innehåller nätverksdesignen ett enskilt isolerat nätverk som finns bakom brandväggen eller som är fysiskt frånkopplat från Internet. I andra fall konfigureras en mer komplicerad nätverkstopologi i lager, till exempel ISA-95/Purdue Network-arkitekturen.

Förhandsversionen av Azure IoT Layered Network Management är utformad för att underlätta anslutningar mellan Azure och kluster i olika typer av isolerade nätverksmiljöer. Gör det möjligt för Azure IoT Operations att fungera i isolerade lager på översta nivån och kapslade isolerade lager efter behov.

Hur fungerar förhandsversionen av Layered Network Management?

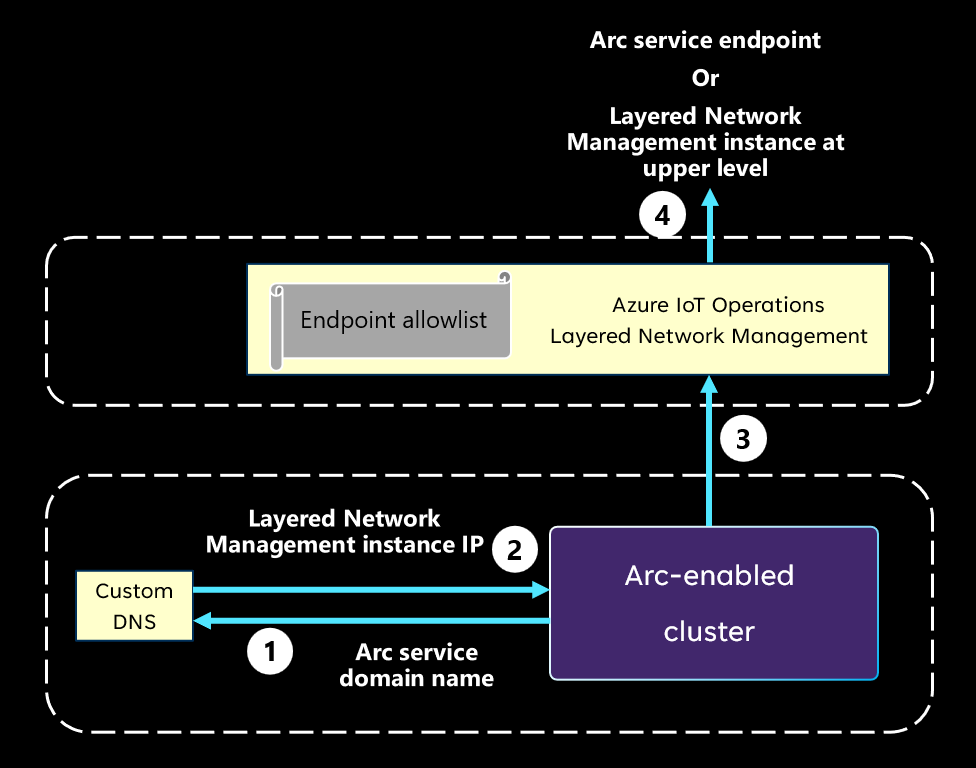

I följande diagram beskrivs mekanismen för att omdirigera trafik från ett isolerat nätverk till Azure Arc. Den förklarar den underliggande logiken. Information om specifika steg för att uppnå den här mekanismen finns i Konfigurera Azure IoT Layered Network Management Preview.

När en Arc-agent eller ett tillägg försöker ansluta till motsvarande molntjänst använder den DNS för att matcha domännamnet för måltjänstslutpunkten.

Den anpassade DNS-adressen returnerar IP-adressen för layered network management-instansen på den övre nivån i stället för tjänstslutpunktens verkliga IP-adress.

Arc-tillägget initierar en anslutning till layered network management-instansen med dess IP-adress.

Om Layered Network Management-instansen är på internetuppkopplad nivå vidarebefordras trafiken till arc-måltjänstslutpunkten. Om Layered Network Management-instansen inte är på den översta nivån vidarebefordras trafiken till nästa Layered Network Management-instans och så vidare.

Kommentar

Layered Network Management vidarebefordrar endast Internettrafik när målet finns på listan över tillåtna.

Exempel på Förhandsversion av Azure IoT Operations i skiktat nätverk

Följande diagram är ett exempel på Azure IoT-åtgärder som distribueras till flera kluster i flera nätverkslager. Baserat på Purdue Network-paradigmet är nivå 4 företagsnätverket, nivå 3 är drift- och kontrollskiktet och nivå 2 är kontrollantsystemskiktet. I vårt prototypnätverk har dessutom endast nivå 4 direkt internetåtkomst.

I exemplet på bilden distribueras Azure IoT Operations till nivå 2 till 4. På nivå 3 och nivå 4 är Layered Network Management-tjänsterna konfigurerade för att ta emot och vidarebefordra nätverkstrafiken från det lager som är en nivå under. Med den här vidarebefordringsmekanismen kan alla kluster som illustreras i den här distributionen ansluta till Azure och bli Arc-aktiverade. Anslutningen till Arc gör det möjligt för användare att hantera alla Arc-aktiverade slutpunkter, till exempel servrar, kluster och Arc-aktiverade tjänstarbetsbelastningar från molnet.

Med extra konfigurationer kan tjänsten Layered Network Management även dirigera trafik mellan öst och väst. Den här vägen gör det möjligt för Azure IoT Operations-komponenter att skicka data till andra komponenter på den övre nivån och bilda datapipelines från det nedre lagret till molnet. I ett nätverk med flera lager kan Azure IoT Operations-komponenterna distribueras över lager baserat på din arkitektur och dina dataflödesbehov. Det här exemplet innehåller några allmänna idéer om var enskilda komponenter ska placeras.

- Anslutningsappen för OPC UA kan finnas på det lägre lagret som ligger närmare dina tillgångar och OPC UA-servrar.

- Data ska överföras mot molnsidan via MQ-komponenterna i varje lager.

- Dataflödeskomponenten placeras vanligtvis på det översta lagret som det mest sannolika lagret för att ha betydande beräkningskapacitet och som ett sista stopp för att data ska förberedas innan de skickas till molnet.

Nästa steg

- Information om hur du konfigurerar ett kluster i en isolerad miljö för Azure IoT Operations-scenarier finns i Konfigurera Layered Network Management-tjänsten för att aktivera förhandsversionen av Azure IoT Operations i ett isolerat nätverk.