Metoder för att skapa certifikat

Ett Key Vault-certifikat (KV) kan antingen skapas eller importeras till ett nyckelvalv. När ett KV-certifikat skapas skapas den privata nyckeln i nyckelvalvet och exponeras aldrig för certifikatägaren. Följande är sätt att skapa ett certifikat i Key Vault:

Skapa ett självsignerat certifikat: Skapa ett offentligt-privat nyckelpar och associera det med ett certifikat. Certifikatet kommer att signeras av sin egen nyckel.

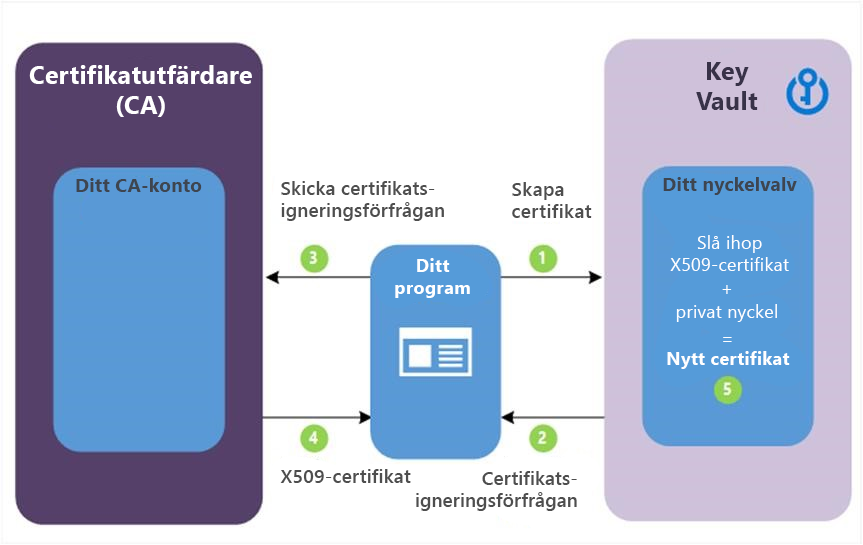

Skapa ett nytt certifikat manuellt: Skapa ett offentligt-privat nyckelpar och generera en X.509-certifikatsigneringsbegäran. Signeringsbegäran kan signeras av din registreringsutfärdare eller certifikatutfärdare. Det signerade x509-certifikatet kan sammanfogas med det väntande nyckelparet för att slutföra KV-certifikatet i Key Vault. Även om den här metoden kräver fler steg ger den dig större säkerhet eftersom den privata nyckeln skapas i och begränsas till Key Vault.

Följande beskrivningar motsvarar de gröna bokstavsstegen i föregående diagram.

- I diagrammet skapar programmet ett certifikat, som internt börjar med att skapa en nyckel i nyckelvalvet.

- Key Vault återgår till ditt program med en certifikatsigneringsbegäran (CSR)

- Ditt program skickar CSR till den certifikatutfärdare som du har valt.

- Din valda certifikatutfärdare svarar med ett X509-certifikat.

- Programmet slutför skapandet av det nya certifikatet med en sammanslagning av X509-certifikatet från certifikatutfärdare.

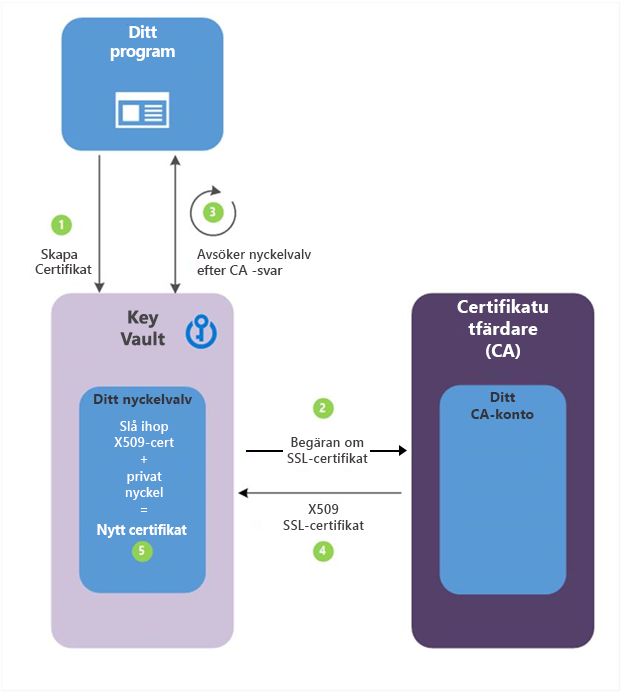

- Skapa ett certifikat med en känd utfärdarprovider: Den här metoden kräver att du gör en engångsuppgift för att skapa ett utfärdarobjekt. När ett utfärdarobjekt har skapats i nyckelvalvet kan namnet refereras till i principen för KV-certifikatet. En begäran om att skapa ett sådant KV-certifikat skapar ett nyckelpar i valvet och kommunicerar med utfärdarprovidertjänsten med hjälp av informationen i det refererade utfärdarobjektet för att hämta ett x509-certifikat. X509-certifikatet hämtas från utfärdartjänsten och sammanfogas med nyckelparet för att slutföra skapandet av KV-certifikatet.

Följande beskrivningar motsvarar de gröna bokstavsstegen i föregående diagram.

- I diagrammet skapar programmet ett certifikat, som internt börjar med att skapa en nyckel i nyckelvalvet.

- Key Vault skickar en TLS/SSL-certifikatbegäran till certifikatutfärdare.

- Programmet avsöker, i en loopa-och-vänta-process, ditt nyckelvalv för slutförande av certifikatet. Skapandet av certifikat är klar när Key Vault tar emot certifikatutfärdarens svar med X.509-certifikat.

- Certifikatutfärdare svarar på Key Vaults TLS/SSL-certifikatbegäran med ett TLS/SSL X.509-certifikat.

- Det nya certifikatet har skapats genom sammanslagningen av TLS/SSL X.509-certifikatet för certifikatutfärdare.

Asynkron process

Skapande av KV-certifikat är en asynkron process. Den här åtgärden skapar en KV-certifikatbegäran och returnerar http-statuskoden 202 (godkänd). Status för begäran kan spåras genom att avsöka det väntande objekt som skapats av den här åtgärden. Den fullständiga URI:n för det väntande objektet returneras i LOCATION-huvudet.

När en begäran om att skapa ett KV-certifikat slutförs ändras statusen för det väntande objektet till "slutförd" från "pågår" och en ny version av KV-certifikatet skapas. Detta blir den aktuella versionen.

Första skapandet

När ett KV-certifikat skapas för första gången skapas även en adresserbar nyckel och hemlighet med samma namn som certifikatet. Om namnet redan används misslyckas åtgärden med http-statuskoden 409 (konflikt). Den adresserbara nyckeln och hemligheten hämtar sina attribut från KV-certifikatattributen. Den adresserbara nyckel och hemlighet som skapas på det här sättet markeras som hanterade nycklar och hemligheter, vars livslängd hanteras av Key Vault. Hanterade nycklar och hemligheter är skrivskyddade. Obs! Om ett KV-certifikat upphör att gälla eller inaktiveras kommer motsvarande nyckel och hemlighet att bli oanvändbara.

Om det här är den första åtgärden för att skapa ett KV-certifikat krävs en princip. En princip kan också levereras med efterföljande skapandeåtgärder för att ersätta principresursen. Om en princip inte anges används principresursen i tjänsten för att skapa en nästa version av KV-certifikatet. En begäran om att skapa en nästa version pågår, men det aktuella KV-certifikatet och motsvarande adresserbara nyckel och hemlighet förblir oförändrade.

Självutfärdat certifikat

Om du vill skapa ett självutfärdat certifikat anger du utfärdarnamnet som "Self" i certifikatprincipen enligt följande kodfragment från certifikatprincipen.

"issuer": {

"name": "Self"

}

Om utfärdarnamnet inte har angetts anges utfärdarnamnet till "Okänd". När utfärdaren är "Okänd" måste certifikatägaren manuellt hämta ett x509-certifikat från valfri utfärdare och sedan sammanfoga det offentliga x509-certifikatet med nyckelvalvscertifikatets väntande objekt för att slutföra skapandet av certifikatet.

"issuer": {

"name": "Unknown"

}

Partnerade CA-leverantörer

Skapande av certifikat kan slutföras manuellt eller med hjälp av en "Self"-utfärdare. Key Vault samarbetar också med vissa utfärdarprovidrar för att förenkla skapandet av certifikat. Följande typer av certifikat kan beställas för nyckelvalv med dessa partnerutfärdare.

| Provider | Certifikattyp | Konfigurationskonfiguration |

|---|---|---|

| DigiCert | Key Vault erbjuder OV- eller EV SSL-certifikat med DigiCert | Integrationsguide |

| GlobalSign | Key Vault erbjuder OV- eller EV SSL-certifikat med GlobalSign | Integrationsguide |

En certifikatutfärdare är en entitet som representeras i Azure Key Vault (KV) som en CertificateIssuer-resurs. Den används för att ge information om källan till ett KV-certifikat. utfärdarnamn, provider, autentiseringsuppgifter och annan administrativ information.

När en beställning görs hos utfärdarprovidern kan den respektera eller åsidosätta x509-certifikattilläggen och certifikatets giltighetsperiod baserat på typ av certifikat.

Auktorisering: Kräver behörigheten certifikat/skapa.

Se även

- Guide för att skapa certifikat i Key Vault med hjälp av Portal, Azure CLI, Azure PowerShell

- Övervaka och hantera processen för att skapa certifikat