Kontrollera dina data i molnet med hjälp av Hanterad HSM

Microsoft värdesätter, skyddar och försvarar sekretess. Vi tror på transparens så att människor och organisationer kan styra sina data och ha meningsfulla val i hur de används. Vi stärker och försvarar sekretessvalen för varje person som använder våra produkter och tjänster.

I den här artikeln tar vi en djupdykning i Azure Key Vault Managed HSM-säkerhetskontroller för kryptering och hur det ger ytterligare skyddsåtgärder och tekniska åtgärder som hjälper våra kunder att uppfylla sina efterlevnadskrav.

Kryptering är en av de viktigaste tekniska åtgärderna som du kan vidta för att få fullständig kontroll över dina data. Azure befäster dina data via den senaste krypteringstekniken, både för vilande data och för data under överföring. Våra krypteringsprodukter upprättar hinder mot obehörig åtkomst till data, inklusive två eller flera oberoende krypteringslager för att skydda mot kompromettering av ett enda lager. Dessutom har Azure tydligt definierade, väletablerade svar, principer och processer, starka avtalsåtaganden och strikta fysiska, drifts- och infrastruktursäkerhetskontroller för att ge våra kunder den ultimata kontrollen över sina data i molnet. Den grundläggande förutsättningen för Azures nyckelhanteringsstrategi är att ge våra kunder mer kontroll över sina data. Vi använder en noll förtroendestatus med avancerad enklavteknik, maskinvarusäkerhetsmoduler (HSM) och identitetsisolering som minskar Microsofts åtkomst till kundnycklar och data.

Kryptering i vila ger dataskydd för lagrade data i vila och efter behov av en organisations behov av datastyrning och efterlevnadsarbete. Microsofts efterlevnadsportfölj är den bredaste i alla offentliga moln över hela världen, med branschstandarder och myndighetsregler som HIPAA, Allmän dataskyddsförordning och FIPS (Federal Information Processing Standards) 140-2 och 3. Dessa standarder och föreskrifter innehåller specifika skydd för dataskydds- och krypteringskrav. I de flesta fall krävs en obligatorisk åtgärd för efterlevnad.

Hur fungerar kryptering i vila?

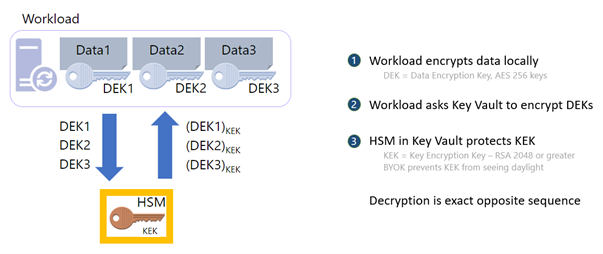

Azure Key Vault-tjänster tillhandahåller krypterings- och nyckelhanteringslösningar som skyddar kryptografiska nycklar, certifikat och andra hemligheter som molnprogram och tjänster använder för att skydda och kontrollera data som krypteras i vila.

Säker nyckelhantering är viktigt för att skydda och kontrollera data i molnet. Azure erbjuder olika lösningar som du kan använda för att hantera och styra åtkomsten till krypteringsnycklar så att du har valmöjligheter och flexibilitet för att uppfylla stränga dataskydds- och efterlevnadsbehov.

- Azure-plattformskryptering är en plattformshanterad krypteringslösning som krypteras med hjälp av kryptering på värdnivå. Plattformshanterade nycklar är krypteringsnycklar som genereras, lagras och hanteras helt och hållet av Azure.

- Kundhanterade nycklar är nycklar som skapas, läss, tas bort, uppdateras och administreras helt av kunden. Kundhanterade nycklar kan lagras i en tjänst för hantering av molnnycklar som Azure Key Vault.

- Azure Key Vault Standard krypteras med hjälp av en programvarunyckel och är FIPS 140-2 Level 1-kompatibel.

- Azure Key Vault Premium krypteras med hjälp av nycklar som skyddas av FIPS 140-verifierade HSM:er.

- Azure Key Vault Managed HSM krypteras med FIPS 140-2 HSM-skyddade nycklar för en enda klientorganisation och hanteras fullständigt av Microsoft.

För ytterligare säkerhet kan du i Azure Key Vault Premium och Azure Key Vault Managed HSM ta med din egen nyckel (BYOK) och importera HSM-skyddade nycklar från en lokal HSM.

Portfölj med Azure-nyckelhanteringsprodukter

| Azure Key Vault Standard | Azure Key Vault Premium | Azure Key Vault Managed HSM | |

|---|---|---|---|

| Innehav | Flera klientorganisationer | Flera klientorganisationer | Enskild klientorganisation |

| Efterlevnad | FIPS 140-2 Nivå 1 | FIPS 140-2 nivå 3 | FIPS 140-2 nivå 3 |

| Hög tillgänglighet | Automatisk | Automatisk | Automatisk |

| Användningsfall | Kryptering i vila | Kryptering i vila | Kryptering i vila |

| Nyckelkontroller | Kunder | Kunder | Kunder |

| Roten för förtroendekontroll | Microsoft | Microsoft | Kund |

Azure Key Vault är en molntjänst som du kan använda för att lagra och komma åt hemligheter på ett säkert sätt. En hemlighet är allt som du vill kontrollera åtkomsten till på ett säkert sätt och som kan innehålla API-nycklar, lösenord, certifikat och kryptografiska nycklar.

Key Vault stöder två typer av containrar:

Valv

- Standardnivå: Valv stöder lagring av hemligheter, certifikat och programvarubaserade nycklar.

- Premiumnivå: Valv stöder lagring av hemligheter, certifikat, programvarubaserade nycklar och HSM-säkerhetskopierade nycklar.

Säkerhetsmodul för hanterad maskinvara (HSM)

- Hanterad HSM stöder endast HSM-säkerhetskopierade nycklar.

Mer information finns i Azure Key Vault Concepts and Azure Key Vault REST API overview (Azure Key Vault REST API-översikt).

Vad är Azure Key Vault Managed HSM?

Azure Key Vault Managed HSM är en fullständigt hanterad, högtillgänglig molntjänst med en enda klientorganisation som är standardkompatibel och har en kundkontrollerad säkerhetsdomän som gör att du kan lagra kryptografiska nycklar för dina molnprogram med hjälp av FIPS 140-2 Level 3-verifierade HSM:er.

Hur skyddar Azure Key Vault Managed HSM dina nycklar?

Azure Key Vault Managed HSM använder ett skydd på djupet och en säkerhetsstatus utan förtroende som använder flera lager, inklusive fysiska, tekniska och administrativa säkerhetskontroller för att skydda och försvara dina data.

Azure Key Vault och Azure Key Vault Managed HSM utformas, distribueras och drivs så att Microsoft och dess agenter hindras från att komma åt, använda eller extrahera data som lagras i tjänsten, inklusive kryptografiska nycklar.

Kundhanterade nycklar som skapas på ett säkert sätt i eller importeras på ett säkert sätt till HSM-enheterna, såvida inget annat anges av kunden, kan inte extraheras och visas aldrig i klartext för Microsofts system, anställda eller agenter.

Key Vault-teamet har uttryckligen inte några operativa procedurer för att bevilja den här typen av åtkomst till Microsoft och dess agenter, även om de är auktoriserade av en kund.

Vi kommer inte att försöka besegra kundkontrollerade krypteringsfunktioner som Azure Key Vault eller Azure Key Vault Managed HSM. Om vi ställs inför ett rättsligt krav på att göra det skulle vi bestrida ett sådant krav på laglig grund, i enlighet med våra kundåtaganden.

Därefter tar vi en detaljerad titt på hur dessa säkerhetskontroller implementeras.

Säkerhetskontroller i Azure Key Vault Managed HSM

Azure Key Vault Managed HSM använder följande typer av säkerhetskontroller:

- Fysisk

- Teknisk

- Administrativ

Fysiska säkerhetskontroller

Kärnan i Managed HSM är maskinvarusäkerhetsmodulen (HSM). En HSM är en specialiserad, härdad, manipuleringsbeständig, högentropi, dedikerad kryptografisk processor som verifieras till FIPS 140-2 Level 3-standarden. Alla komponenter i HSM omfattas ytterligare av härdad epoxy och ett metallhölje för att hålla dina nycklar säkra från en angripare. HSM:erna finns i rack med servrar i flera datacenter, regioner och geografiska områden. Dessa geografiskt spridda datacenter uppfyller viktiga branschstandarder som ISO/IEC 27001:2013 och NIST SP 800-53 för säkerhet och tillförlitlighet.

Microsoft utformar, bygger och driver datacenter på ett sätt som strikt styr fysisk åtkomst till de områden där dina nycklar och data lagras. Ytterligare lager av fysisk säkerhet, till exempel höga staket av betong och stål, dödbultsstålsdörrar, termiska larmsystem, övervakning av sluten livekamera, 24x7 säkerhetspersonal, behov av åtkomstbas med godkännande per våning, rigorös personalutbildning, biometri, bakgrundskontroller och åtkomstbegäran och godkännande är föreskrivna. HSM-enheter och relaterade servrar är låsta i en bur och kameror filmar servrarnas fram- och baksida.

Tekniska säkerhetskontroller

Flera lager av tekniska kontroller i Managed HSM skyddar ditt nyckelmaterial ytterligare. Men viktigast av allt är att de hindrar Microsoft från att komma åt nyckelmaterialet.

Konfidentialitet: Den hanterade HSM-tjänsten körs i en betrodd körningsmiljö som bygger på Intel Software Guard-tillägg (Intel SGX). Intel SGX erbjuder förbättrat skydd mot interna och externa angripare genom att använda maskinvaruisolering i enklaver som skyddar data som används.

Enklaver är säkra delar av maskinvarans processor och minne. Du kan inte visa data eller kod i enklaven, inte ens med ett felsökningsprogram. Om obetrodd kod försöker ändra innehåll i enklavens minne inaktiverar Intel SGX miljön och nekar åtgärden.

Dessa unika funktioner hjälper dig att skydda ditt kryptografiska nyckelmaterial från att vara tillgängligt eller synligt som klartext. Azures konfidentiella databehandling erbjuder också lösningar som möjliggör isolering av känsliga data medan de bearbetas i molnet.

Säkerhetsdomän: En säkerhetsdomän är en krypterad blob som innehåller extremt känslig kryptografisk information. Säkerhetsdomänen innehåller artefakter som HSM-säkerhetskopiering, användarautentiseringsuppgifter, signeringsnyckeln och den datakrypteringsnyckel som är unik för din hanterade HSM.

Säkerhetsdomänen genereras både i den hanterade HSM-maskinvaran och i tjänstprogramvarans enklaver under initieringen. När den hanterade HSM:en har etablerats måste du skapa minst tre RSA-nyckelpar. Du skickar de offentliga nycklarna till tjänsten när du begär nedladdning av säkerhetsdomänen. När säkerhetsdomänen har laddats ned flyttas den hanterade HSM:en till ett aktiverat tillstånd och är redo att användas. Microsofts personal kan inte återställa säkerhetsdomänen och de kan inte komma åt dina nycklar utan säkerhetsdomänen.

Åtkomstkontroller och auktorisering: Åtkomst till en hanterad HSM styrs via två gränssnitt, hanteringsplanet och dataplanet.

Hanteringsplanet är där du hanterar HSM själv. Åtgärder i det här planet omfattar att skapa och ta bort hanterade HSM:er och hämta hanterade HSM-egenskaper.

Dataplanet är där du arbetar med de data som lagras i en hanterad HSM, som är HSM-säkerhetskopierade krypteringsnycklar. Från dataplanets gränssnitt kan du lägga till, ta bort, ändra och använda nycklar för att utföra kryptografiska åtgärder, hantera rolltilldelningar för att kontrollera åtkomsten till nycklarna, skapa en fullständig HSM-säkerhetskopia, återställa en fullständig säkerhetskopia och hantera säkerhetsdomänen.

För att få åtkomst till en hanterad HSM i båda plan måste alla anropare ha rätt autentisering och auktorisering. Autentisering upprättar anroparens identitet. Auktorisering avgör vilka åtgärder anroparen kan köra. En anropare kan vara något av de säkerhetsobjekt som definieras i Microsoft Entra-ID: Användare, grupp, tjänstens huvudnamn eller hanterad identitet.

Båda planen använder Microsoft Entra-ID för autentisering. För auktorisering använder de olika system:

- Hanteringsplanet använder rollbaserad åtkomstkontroll i Azure (Azure RBAC), ett auktoriseringssystem som bygger på Azure Resource Manager.

- Dataplanet använder en hanterad RBAC på HSM-nivå (managed HSM local RBAC), ett auktoriseringssystem som implementeras och tillämpas på hanterad HSM-nivå. Med den lokala RBAC-kontrollmodellen kan utsedda HSM-administratörer ha fullständig kontroll över sin HSM-pool som inte ens hanteringsgruppen, prenumerationen eller resursgruppens administratörer kan åsidosätta.

- Kryptering under överföring: All trafik till och från den hanterade HSM:en krypteras alltid med TLS (Transport Layer Security-versionerna 1.3 och 1.2 stöds) för att skydda mot datamanipulering och avlyssning där TLS-avslutningen sker i SGX-enklaven och inte på den ej betrodda värden

- Brandväggar: Hanterad HSM kan konfigureras för att begränsa vem som kan nå tjänsten i första hand, vilket ytterligare krymper attackytan. Vi låter dig konfigurera Managed HSM för att neka åtkomst från det offentliga Internet och endast tillåta trafik från betrodda Azure-tjänster (till exempel Azure Storage)

- Privata slutpunkter: Genom att aktivera en privat slutpunkt tar du med managed HSM-tjänsten till ditt virtuella nätverk så att du endast kan isolera tjänsten till betrodda slutpunkter som ditt virtuella nätverk och Azure-tjänster. All trafik till och från din hanterade HSM kommer att färdas längs det säkra Microsoft-stamnätverket utan att behöva passera det offentliga Internet.

- Övervakning och loggning: Det yttersta skyddsskiktet är övervaknings- och loggningsfunktionerna i Managed HSM. Genom att använda Azure Monitor-tjänsten kan du kontrollera dina loggar för analys och aviseringar för att säkerställa att åtkomstmönstren överensstämmer med dina förväntningar. På så sätt kan medlemmar i ditt säkerhetsteam få insyn i vad som händer i den hanterade HSM-tjänsten. Om något inte ser rätt ut kan du alltid rulla dina nycklar eller återkalla behörigheter.

- Byok (Bring Your Own Key): MED BYOK kan Azure-kunder använda alla lokala HSM:er som stöds för att generera nycklar och sedan importera dem till den hanterade HSM:n. Vissa kunder föredrar att använda lokala HSM:er för att generera nycklar för att uppfylla regel- och efterlevnadskrav. Sedan använder de BYOK för att på ett säkert sätt överföra en HSM-skyddad nyckel till den hanterade HSM:en. Nyckeln som ska överföras finns aldrig utanför en HSM i klartextform. Under importprocessen skyddas nyckelmaterialet med en nyckel som lagras i den hanterade HSM:n.

- Extern HSM: Vissa kunder har frågat oss om de kan utforska alternativet att ha HSM utanför Azure-molnet för att hålla data och nycklar åtskilda med en extern HSM, antingen i ett moln från tredje part eller lokalt. Även om användning av en HSM från tredje part utanför Azure verkar ge kunderna mer kontroll över nycklar, medför det flera problem, till exempel svarstid som orsakar prestandaproblem, SLA-slip som orsakas av problem med HSM från tredje part samt underhåll och utbildningskostnader. En HSM från tredje part kan inte heller använda viktiga Azure-funktioner som mjuk borttagning och rensningsskydd. Vi fortsätter att utvärdera det här tekniska alternativet med våra kunder för att hjälpa dem att navigera i det komplexa säkerhets- och efterlevnadslandskapet.

Administrativa säkerhetskontroller

Dessa administrativa säkerhetskontroller finns i Azure Key Vault Managed HSM:

- Dataförsvar. Du har Microsofts starka engagemang för att utmana myndighetsförfrågningar och att försvara dina data.

- Avtalsförpliktelser. Det erbjuder kontrollskyldigheter för säkerhet och kunddataskydd enligt beskrivningen i Microsoft Trust Center.

- Replikering mellan regioner. Du kan använda replikering i flera regioner i Managed HSM för att distribuera HSM:er i en sekundär region.

- Katastrofåterställning Azure erbjuder en lösning för säkerhetskopiering och haveriberedskap från slutpunkt till slutpunkt som är enkel, säker, skalbar och kostnadseffektiv:

- Microsoft Security Response Center (MSRC). Hanterad HSM-tjänstadministration är nära integrerad med MSRC.

- Säkerhetsövervakning för oväntade administrativa åtgärder med fullständigt 24/7-säkerhetssvar

- Molntålig och säker leveranskedja. Hanterad HSM ökar tillförlitligheten genom en elastisk molnförsörjningskedja.

- Inbyggt initiativ för regelefterlevnad. Efterlevnad i Azure Policy innehåller inbyggda initiativdefinitioner för att visa en lista över kontroller och efterlevnadsdomäner baserat på ansvar (kund, Microsoft, delad). För Microsoft-ansvarsfulla kontroller ger vi ytterligare information om våra granskningsresultat baserat på tredjepartsattestering och vår implementeringsinformation för att uppnå den efterlevnaden.

- Granskningsrapporter. Resurser som hjälper informationssäkerhets- och efterlevnadspersonal att förstå molnfunktioner och för att verifiera tekniska efterlevnads- och kontrollkrav

- Anta intrångsfilosofi. Vi antar att alla komponenter kan komprometteras när som helst och vi utformar och testar på rätt sätt. Vi gör regelbundna övningar för red team/blått team (attacksimulering).

Hanterad HSM erbjuder robusta fysiska, tekniska och administrativa säkerhetskontroller. Hanterad HSM ger dig ensam kontroll över ditt nyckelmaterial för en skalbar, centraliserad lösning för hantering av molnnycklar som hjälper dig att uppfylla växande efterlevnads-, säkerhets- och sekretessbehov. Det viktigaste är att den tillhandahåller krypteringsskydd som krävs för efterlevnad. Våra kunder kan vara säkra på att vi är fast beslutna att se till att deras data skyddas med transparens om våra metoder när vi går mot implementeringen av Microsoft EU Data Boundary.

Mer information finns i kontakta ditt Azure-kontoteam för att underlätta en diskussion med Produktteamet för Azure Key Management.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för