Ansluta en labbplan till ett virtuellt nätverk med avancerade nätverk

Den här artikeln beskriver hur du ansluter en labbplan till ett virtuellt nätverk med avancerade Azure Lab Services-nätverk. Med avancerade nätverk har du mer kontroll över labbkonfigurationen för virtuella nätverk. Om du till exempel vill ansluta till lokala resurser som licensieringsservrar eller använda användardefinierade vägar (UDR). Läs mer om nätverksscenarier och topologier som stöds för avancerade nätverk.

Avancerade nätverk för labbplaner ersätter peering för virtuella Azure Lab Services-nätverk som används med labbkonton.

Följ de här stegen för att konfigurera avancerade nätverk för din labbplan:

- Delegera det virtuella nätverksundernätet till Azure Lab Services-labbplaner. Med delegering kan Azure Lab Services skapa labbmallen och de virtuella labbdatorerna i det virtuella nätverket.

- Konfigurera nätverkssäkerhetsgruppen så att inkommande RDP- eller SSH-trafik tillåts till den virtuella datorn för labbmallen och virtuella labbdatorer.

- Skapa en labbplan med avancerade nätverk för att associera den med det virtuella nätverksundernätet.

- (Valfritt) Konfigurera ditt virtuella nätverk.

Avancerade nätverk kan bara aktiveras när du skapar en labbplan. Avancerat nätverk är inte en inställning som kan uppdateras senare.

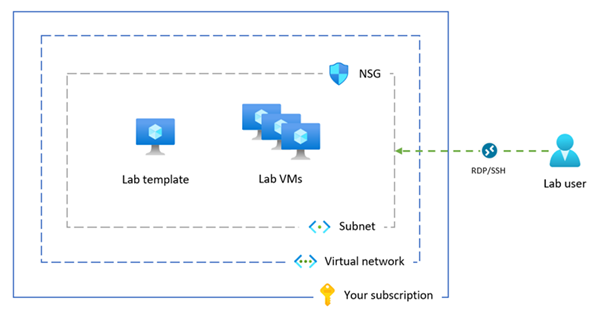

Följande diagram visar en översikt över den avancerade nätverkskonfigurationen i Azure Lab Services. Labbmallen och de virtuella labbdatorerna tilldelas en IP-adress i undernätet, och nätverkssäkerhetsgruppen gör att labbanvändare kan ansluta till de virtuella labbdatorerna med hjälp av RDP eller SSH.

Kommentar

Om din organisation behöver utföra innehållsfiltrering, till exempel för att följa lagen om skydd mot barn (CIPA) måste du använda programvara från tredje part. Mer information finns i vägledning om innehållsfiltrering i de nätverksscenarier som stöds.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

- Ditt Azure-konto har rollen Nätverksdeltagare , eller en överordnad av den här rollen, i det virtuella nätverket.

- Ett virtuellt Azure-nätverk och undernät i samma Azure-region som där du skapar labbplanen. Lär dig hur du skapar ett virtuellt nätverk och undernät.

- Undernätet har tillräckligt med kostnadsfria IP-adresser för de virtuella malldatorerna och de virtuella labbdatorerna för alla labb (varje labb använder 512 IP-adresser) i labbplanen.

1. Delegera det virtuella nätverkets undernät

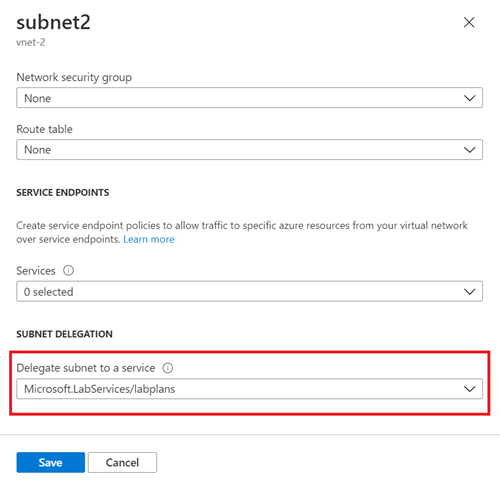

Om du vill använda ditt virtuella nätverksundernät för avancerade nätverk i Azure Lab Services måste du delegera undernätet till Azure Lab Services-labbplaner. Delegering av undernät ger uttryckliga behörigheter till Azure Lab Services för att skapa tjänstspecifika resurser, till exempel virtuella labbdatorer, i undernätet.

Du kan bara delegera en labbplan i taget för användning med ett undernät.

Följ dessa steg för att delegera ditt undernät för användning med en labbplan:

Logga in på Azure-portalen.

Gå till ditt virtuella nätverk och välj Undernät.

Välj ett dedikerat undernät som du vill delegera till Azure Lab Services.

Viktigt!

Det undernät som du använder för Azure Lab Services bör inte redan användas för en VNET-gateway eller Azure Bastion.

I Delegera undernät till en tjänst väljer du Microsoft.LabServices/labplans och väljer sedan Spara.

Kontrollera att Microsoft.LabServices/labplans visas i kolumnen Delegerad till för ditt undernät.

2. Konfigurera en nätverkssäkerhetsgrupp

När du ansluter din labbplan till ett virtuellt nätverk måste du konfigurera en nätverkssäkerhetsgrupp (NSG) för att tillåta inkommande RDP/SSH-trafik från användarens dator till den virtuella malldatorn och de virtuella labbdatorerna. En NSG innehåller åtkomstkontrollregler som tillåter eller nekar trafik baserat på trafikriktningen, protokollet, källadressen och -porten, samt måladressen och -porten.

Reglerna för en NSG kan ändras när som helst och ändringar tillämpas på alla associerade instanser. Det kan ta upp till 10 minuter innan NSG-ändringarna är effektiva.

Viktigt!

Om du inte konfigurerar en nätverkssäkerhetsgrupp kommer du inte att kunna komma åt den virtuella labbmallens virtuella dator och virtuella labbdatorer via RDP eller SSH.

Konfigurationen av nätverkssäkerhetsgruppen för avancerade nätverk består av två steg:

- Skapa en nätverkssäkerhetsgrupp som tillåter RDP/SSH-trafik

- Associera nätverkssäkerhetsgruppen med det virtuella nätverkets undernät

Du kan använda en NSG för att styra trafik till en eller flera virtuella datorer (VM), rollinstanser, nätverkskort (NÄTVERKSkort) eller undernät i ditt virtuella nätverk. En NSG innehåller åtkomstkontrollregler som tillåter eller nekar trafik baserat på trafikriktningen, protokollet, källadressen och -porten, samt måladressen och -porten. Reglerna för en NSG kan ändras när som helst och ändringar tillämpas på alla associerade instanser.

Mer information om NSG:er finns i vad som är en NSG.

Du kan använda en NSG för att styra trafik till en eller flera virtuella datorer (VM), rollinstanser, nätverkskort (NÄTVERKSkort) eller undernät i ditt virtuella nätverk. En NSG innehåller åtkomstkontrollregler som tillåter eller nekar trafik baserat på trafikriktningen, protokollet, källadressen och -porten, samt måladressen och -porten. Reglerna för en NSG kan ändras när som helst och ändringar tillämpas på alla associerade instanser.

Mer information om NSG:er finns i vad som är en NSG.

Skapa en nätverkssäkerhetsgrupp för att tillåta trafik

Följ dessa steg för att skapa en NSG och tillåta inkommande RDP- eller SSH-trafik:

Om du inte har någon nätverkssäkerhetsgrupp än följer du de här stegen för att skapa en nätverkssäkerhetsgrupp (NSG).

Se till att skapa nätverkssäkerhetsgruppen i samma Azure-region som det virtuella nätverket och labbplanen.

Skapa en regel för inkommande säkerhet för att tillåta RDP- och SSH-trafik.

Gå till nätverkssäkerhetsgruppen i Azure-portalen.

Välj Inkommande säkerhetsregler och sedan + Lägg till.

Ange information om den nya regeln för inkommande säkerhet:

Inställning Värde Source Välj Valfritt. Källportintervall Ange *. Mål Välj IP-adresser. Mål-IP-adresser/CIDR-intervall Välj intervallet för ditt virtuella nätverksundernät. Tjänst Välj Kund. Målportintervall Ange 22, 3389. Port 22 är för Secure Shell Protocol (SSH). Port 3389 är för RDP (Remote Desktop Protocol). Protokoll Välj Valfritt. Åtgärd Markera Tillåt. Prioritet Ange 1000. Prioriteten måste vara högre än andra neka-regler för RDP eller SSH. Namn Ange AllowRdpSshForLabs. Välj Lägg till för att lägga till regeln för inkommande säkerhet i nätverkssäkerhetsgruppen.

Associera undernätet med nätverkssäkerhetsgruppen

Associera sedan NSG med det virtuella nätverksundernätet för att tillämpa trafikreglerna på den virtuella nätverkstrafiken.

Gå till nätverkssäkerhetsgruppen och välj Undernät.

Välj + Associera på den översta menyraden.

För Virtuellt nätverk väljer du ditt virtuella nätverk.

För Undernät väljer du undernätet för det virtuella nätverket.

Välj OK för att associera det virtuella nätverksundernätet med nätverkssäkerhetsgruppen.

3. Skapa en labbplan med avancerade nätverk

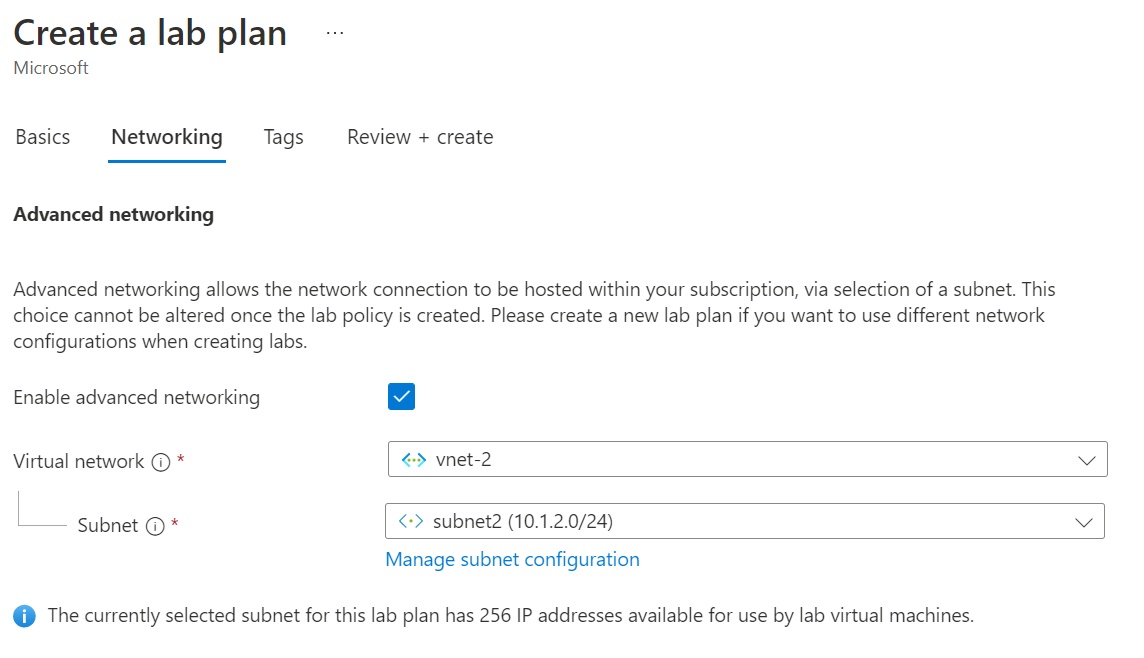

Nu när du har konfigurerat undernätet och nätverkssäkerhetsgruppen kan du skapa labbplanen med avancerade nätverk. När du skapar ett nytt labb i labbplanen skapar Azure Lab Services labbmallen och de virtuella labbdatorerna i det virtuella nätverkets undernät.

Viktigt!

Du måste konfigurera avancerade nätverk när du skapar en labbplan. Du kan inte aktivera avancerade nätverk i ett senare skede.

Så här skapar du en labbplan med avancerade nätverk i Azure-portalen:

Logga in på Azure-portalen.

Välj Skapa en resurs i det övre vänstra hörnet i Azure-portalen och sök efter labbplan.

Ange informationen på fliken Grundläggande på sidan Skapa en labbplan.

Mer information finns i Skapa en labbplan med Azure Lab Services.

På fliken Nätverk väljer du Aktivera avancerat nätverk för att konfigurera det virtuella nätverkets undernät.

För Virtuellt nätverk väljer du ditt virtuella nätverk. För Undernät väljer du undernätet för det virtuella nätverket.

Om ditt virtuella nätverk inte visas i listan kontrollerar du att labbplanen finns i samma Azure-region som det virtuella nätverket, att du har delegerat undernätet till Azure Lab Services och att ditt Azure-konto har nödvändiga behörigheter.

Välj Granska + Skapa för att skapa labbplanen med avancerade nätverk.

Labbanvändare och labbansvariga kan nu ansluta till sina virtuella labbdatorer eller en virtuell dator för labbmallar med hjälp av RDP eller SSH.

När du skapar ett nytt labb skapas alla virtuella datorer i det virtuella nätverket och tilldelas en IP-adress inom undernätsintervallet.

4. (Valfritt) Uppdatera konfigurationsinställningarna för nätverk

Vi rekommenderar att du använder standardkonfigurationsinställningarna för det virtuella nätverket och undernätet när du använder avancerade nätverk i Azure Lab Services.

För specifika nätverksscenarier kan du behöva uppdatera nätverkskonfigurationen. Läs mer om nätverksarkitekturer och topologier som stöds i Azure Lab Services och motsvarande nätverkskonfiguration.

Du kan ändra inställningarna för det virtuella nätverket när du har skapat labbplanen med avancerade nätverk. Men när du ändrar DNS-inställningarna i det virtuella nätverket måste du starta om alla virtuella labbdatorer som körs. Om de virtuella labbdatorerna stoppas får de automatiskt de uppdaterade DNS-inställningarna när de startas.

Varning

Följande ändringar i nätverkskonfigurationen stöds inte när du har konfigurerat avancerade nätverk:

- Ta bort det virtuella nätverk eller undernät som är associerat med labbplanen. Detta gör att labbarna slutar fungera.

- Ändra adressintervallet för undernätet när det finns virtuella datorer som skapats (mall-VM eller virtuella labbdatorer).

- Ändra DNS-etiketten på den offentliga IP-adressen. Detta gör att knappen Anslut för virtuella labbdatorer slutar fungera.

- Ändra IP-konfigurationen för klientdelen i Azure-lastbalanseraren. Detta gör att knappen Anslut för virtuella labbdatorer slutar fungera.

- Ändra FQDN på den offentliga IP-adressen.

- Använd en routningstabell med en standardväg för undernätet (tvingad tunneltrafik). Detta gör att användarna förlorar anslutningen till sitt labb.

- Användning av Azure Firewall eller Azure Bastion stöds inte.