Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Gäller för: Azure Logic Apps (Standard)

Viktigt!

Den här funktionen är i förhandsversion och omfattas av kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure.

Agentarbetsflöden utökar integreringsalternativen eftersom de kan utbyta meddelanden med fler olika anropare, till exempel personer, agenter, MCP-servrar (Model Context Protocol) servrar och klienter, verktygskoordinatorer och externa tjänster. Även om icke-agentarbetsflöden interagerar med en liten, känd och fast uppsättning anropare, kan agentanropare komma från dynamiska, okända och ej betrodda nätverk. Därför måste du autentisera och framtvinga behörigheter för varje anropare.

För att skydda konversationsagentarbetsflöden i produktion konfigurerar du Easy Auth för att autentisera och auktorisera uppringare eller personer som vill interagera med din konversationsagent. Easy Auth, även kallat App Service-autentisering, innehåller följande funktioner som du kan använda:

- Ange en verifierad identitet för varje samtalsförfrågan.

- Tilldela anslutningar till varje användare.

- Tillämpa principer för villkorsstyrd åtkomst.

- Utfärda återkallningsbara autentiseringsuppgifter.

- Bevilja behörigheter utifrån principen om minsta privilegier, roller och omfång.

- Ange en extern chattklient utanför Azure-portalen så att personer kan interagera med din konversationsagent.

Med de här måtten kan du autentisera och auktorisera varje anropare på en detaljerad nivå och snabbt återkalla åtkomsten när det behövs. Utan dessa kontroller riskerar du okontrollerad åtkomst, läckta hemligheter som URL:er för signatur för delad åtkomst (SAS) och åtkomstnycklar, svaga spårningsloggar och andra säkerhetsrisker.

Easy Auth fungerar med Microsoft Entra-ID som ett separat säkerhetslager för att tillhandahålla inbyggda autentiserings- och auktoriseringsfunktioner som uppfyller dina behov. Med tvingande säkerhet utanför arbetsflödet kan du fokusera mer på att utveckla affärslogik i stället. Den här uppdelningen av problem gör agentarbetsflöden enklare och enklare att skapa, felsöka, använda, övervaka, underhålla, styra och granska.

Säkerhet för arbetsflöden utan agent omfattar vanligtvis statisk SAS, roterande hemligheter och nätverksgränskontroller som åtkomstbegränsningar, IP-tillåtna listor, tjänsttaggar, integrering av virtuella nätverk och privata slutpunkter. Med agentarbetsflöden utformar du auktorisering kring slutanvändare, hanterade identiteter, tjänstens huvudnamn och deras omfång och roller. Den här metoden möjliggör säkrare global räckvidd, men tillåter fortfarande åtgärder för nedströmsarbetsflöden att respektera detaljerade behörigheter.

Den här guiden visar hur du skapar en appregistrering och sedan konfigurerar Easy Auth för din standardlogikappresurs, som kan innehålla agent- och icke-agentarbetsflöden.

Viktigt!

Easy Auth lagrar konfigurationsinformation i logikappresursens underliggande appinställningar, till exempel WEBSITE_AUTH_ENABLED, WEBSITE_AUTH_DEFAULT_PROVIDER och MICROSOFT_PROVIDER_AUTHENTICATION_SECRET. Redigera inte de här inställningarna manuellt om du inte vill konfigurera automatisering med hjälp av ARM-mallar, Bicep-mallar eller Terraform-mallar.

Mer information finns i följande artiklar:

- Inbyggd autentisering och auktorisering med Easy Auth för agentarbetsflöden

- Registrera ett program i Microsoft Entra-ID

Förutsättningar

Ett Azure-konto och prenumeration. Om du inte har någon prenumeration kan du registrera ett kostnadsfritt Azure-konto.

Inbyggd roll för Microsoft Entra Application Developer på ditt Azure-konto för att skapa en appregistrering.

En distribuerad standardlogikappresurs med ett konversationsagentarbetsflöde.

Mer information finns i Skapa konversationsagentarbetsflöden för chattinteraktioner i Azure Logic Apps.

Azure-deltagarrollen eller högre på logikappresursen med behörighet att skapa appregistreringar för målklientorganisationen med hjälp av Microsoft Entra.

Viktigt!

Om du vill konfigurera Easy Auth kontrollerar du att du har rollen Azure-deltagare på högre nivå, vilket skiljer sig från rollen Logic Apps Standard-deltagare .

(Valfritt) Välj om du bara vill stödja användarflöden med interaktiv inloggning eller även anropare som använder en hanterad identitet eller tjänstens huvudnamn.

Mer information finns i Autentisering och auktorisering i Azure App Service och Azure Functions.

(Valfritt) En anpassad domän om du vill framtvinga specifika omdirigerings-URI:er för den domänen.

Skapa en appregistrering

Skapa en ny appregistrering i Microsoft Entra-ID direkt från logikappresursen för att få det bästa sättet att påbörja installationen av Easy Auth. Om du måste återanvända en befintlig appregistrering i stället måste du uppdatera appregistreringen så att den fungerar korrekt med Easy Auth- och Azure-klienter.

Öppna din standard-logikappresurs i Azure-portalen.

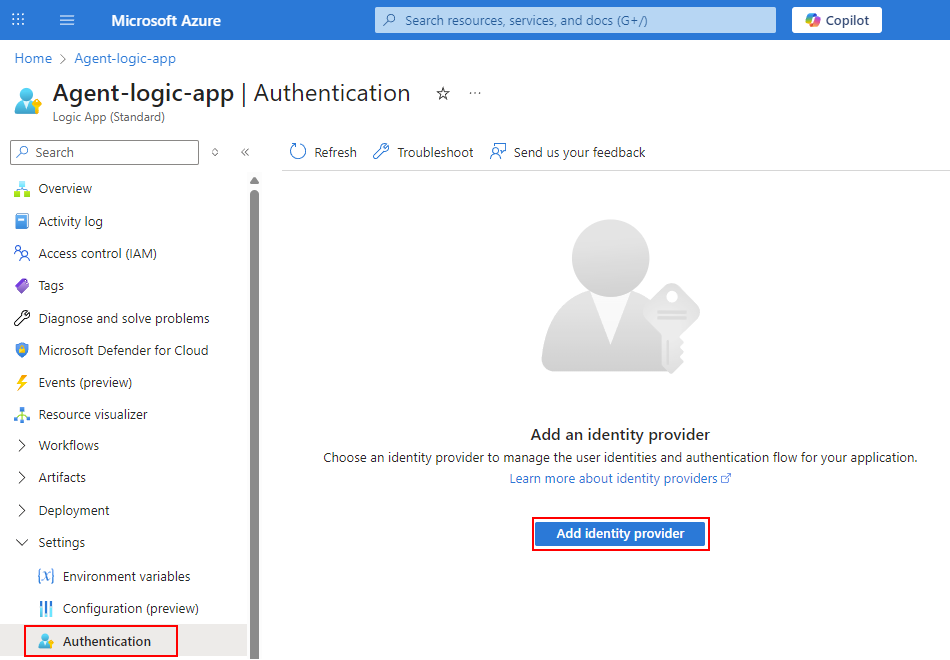

Välj Autentisering under Inställningar på menyn på sidopanelen för resursen.

På sidan Autentisering väljer du Lägg till identitetsprovider.

Sidan Autentisering visar nu fliken Grundläggande för att konfigurera identitetsprovidern .

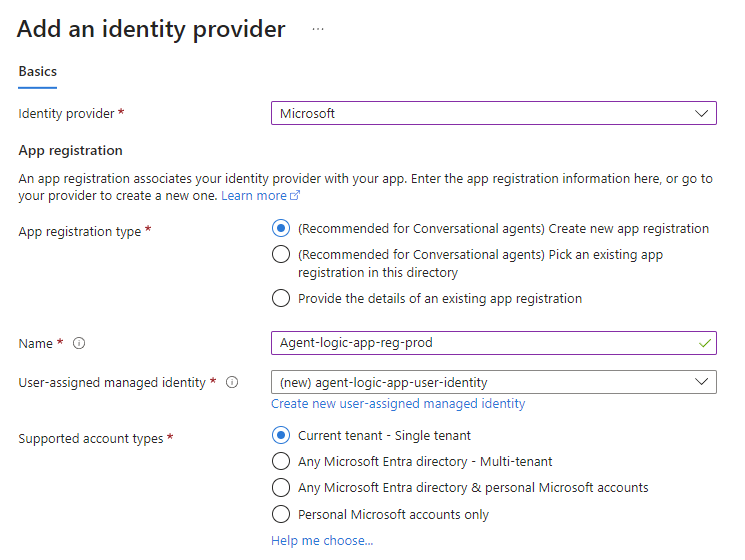

På fliken Grundläggande, för Identitetsleverantör väljer du Microsoft för Microsoft Entra ID.

I avsnittet Appregistrering för Appregistreringstyp väljer du (Rekommenderas för konversationsagenter) Skapa ny appregistrering, som visar motsvarande alternativ för det här valet.

Ange ett unikt visningsnamn för din appregistrering, till exempel:

agent-logic-app-reg-prodFör Användartilldelad hanterad identitet väljer du Skapa ny användartilldelad hanterad identitet.

Du kan skapa en ny identitet genom att ange ett namn eller välja en befintlig identitet.

För Kontotyper som stöds väljer du Aktuell klientorganisation – enskild klientorganisation om du inte avsiktligt vill acceptera andra klienter.

Inställningen för en klientorganisation refererar endast till konton i den aktuella organisationskatalogen. Därför kan alla användar- och gästkonton i den här katalogen använda ditt program eller API. Om målgruppen till exempel är intern för din organisation använder du den här inställningen.

I följande exempel visas hur en appregistrering kan se ut:

Viktigt!

Om du inte har konfigurerat explicita styrnings- och principer för villkorsstyrd åtkomst ska du inte välja Någon Microsoft Entra-katalog – Multitenant.

Mer information finns i följande artiklar:

Under Ytterligare kontroller väljer du följande värden om de inte redan har valts:

Inställning Värde Krav för klientprogram Tillåt endast begäranden från själva programmet Identitetskrav Tillåt begäranden från specifika identiteter Tillåtna identiteter Visas endast med Tillåt begäranden från specifika identiteter valda.

Det förifyllda standardvärdet är det objekt-ID som representerar den aktuella användaren, nämligen dig själv. Du kan uppdatera det här värdet på följande sätt:

– Inkludera objekt-ID:t för andra utvecklare eller användare.

– Använd gruppanspråk för att inkludera en specifik grupp i stället för enskilda objekt-ID:er.

– Välj en befintlig appregistrering för logikappresursen. Om du gör det måste du uppdatera appregistreringen så att den fungerar korrekt med Easy Auth.

Mer information finns i Använda en inbyggd auktoriseringsprincip.Krav för klientorganisation Tillåt endast begäranden från utfärdarens klientorganisation Hoppa över avsnittet Exkluderade sökvägar .

Du kan också gå igenom följande inställningar under autentiseringsinställningar för App Service och vidta lämpliga åtgärder:

Inställning Åtgärd Begränsa åtkomst Om du inte planerar att tillåta vissa autentiserade slutpunkter väljer du Kräv autentisering för att blockera alla anonyma begäranden. Oautentiserade begäranden Baserat på om anropare är agent- eller agentbaserade väljer du HTTP 302 Hittad omdirigering: rekommenderas för agenter. När du är klar väljer du Lägg till för att slutföra tillägg av identitetsprovidern.

Azure skapar appregistreringen, uppdaterar appinställningarna och aktiverar Easy Auth-körningen. När Azure är klart visas Microsoft som en identitetsprovider på sidan Autentisering för logikappen. Klienter och uppringare måste nu autentisera sina identiteter. Logikappen avvisar oautentiserade klienter och anropare som förväntat och utfärdar ett 302 Found-omdirigeringssvar eller ett 401 Unauthorized-svar när begäranden inte innehåller giltigt token.

När du har skapat appregistreringen håller du konfigurationen av logikappen så minimal som möjligt tills du kan bekräfta att autentiseringen fungerar som förväntat. Du kan senare lägga till eventuella behörighetsomfattningar eller approller som du vill tillämpa genom att gå till följande sidor på din appregistreringsresurs:

I sidofältet för appregistrering går du till Hantera och väljer Exponera ett API för att lägga till ett behörighetsomfång. Mer information finns i Lägga till ett omfång.

I sidofältet för appregistrering går du till Hantera och väljer Approller för att tilldela en approll. Mer information finns i Tilldela applikationsroll.

Eller så kan du granska motsvarande steg i nästa avsnitt , Uppdatera en befintlig appregistrering.

Information om hur du kontrollerar att appregistreringen är korrekt konfigurerad finns i Testa och verifiera enkel autentiseringskonfiguration.

Uppdatera en befintlig appregistrering

Om du måste återanvända en befintlig appregistrering som delas med ett annat API eller en tidigare prototyp följer du de här stegen för att granska och justera de angivna inställningarna så att appregistreringen kan fungera korrekt med Easy Auth- och agentklienter.

I sökrutan i Azure-portalen letar du upp och väljer Microsoft Entra-ID.

På sidomenyn går du till Hantera, väljer Appregistreringar och letar sedan upp och väljer din appregistrering.

På sidomenyn för appregistrering expanderar du Hantera.

Under Hantera väljer du Varumärkes- och egenskapsinställningar och bekräftar att url-inställningen för startsidan anger logikappens webbplats-URL.

Anmärkning

Url för startsidan är valfritt för api:er för endast serverdelen eller agenten. Ange endast det här värdet om slutanvändarna behöver en landnings- eller dokumentationssida. Tokenomdirigeringar använder inte det här värdet.

Under Hantera väljer du Autentisering.

Under Plattformskonfigurationer kontrollerar du att webbposten finns.

I Webbinträde under Omdirigerings-URI:er hittar du den förifyllda Easy Auth (App Service Authentication) callback-URI:n, som följer den här syntaxen:

https://<logic-app-name>.azurewebsites.net/.auth/login/aad/callbackBehåll det här standardvärdet såvida inte ditt scenario kräver att du exponerar anpassade API-program-ID:n. Den här motringnings-URI:n är standardåtkomsttokens målgrupp och anger vilka resurser som kan acceptera åtkomsttoken från klienter som vill ha åtkomst till dessa resurser.

Syftet med en tillåten token-målgrupp är att endast uppfylla de begäranden som presenterar giltiga token för dessa resurser. En begäran om åtkomsttoken omfattar två parter: klienten som begär token och resursen som accepterar token. Mottagaren kallas "token audience", vilket är din logikapp i det här fallet.

Mer information finns i Vad är en omdirigerings-URI?

Om Azure inte fyller i inställningen Omdirigerings-URI:er i förväg anger du URI:n manuellt med namnet på logikappen, till exempel:

https://my-chatbox-logic-app.azurewebsites.net/.auth/login/aad/callbackViktigt!

Använd inte anpassade omdirigerings-URI:er om du inte är värd för en interaktiv klientdel.

Ignorera inställningen för utloggnings-URL för Front-channel.

För Implicit beviljande och hybridflöden väljer du båda följande alternativ:

- Åtkomsttoken (används för implicita flöden)

- ID-token (används för implicita och hybridflöden)

Mer information finns i följande dokumentation:

Under Kontotyper som stöds väljer du det alternativ som matchar ditt företags behov.

I de flesta fall väljer du Endast Konton i den här organisationskatalogen (endast Microsoft – enskild klient). För alternativet för flera klientorganisationer kontrollerar du att du har konfigurerat explicita principer för Azure-styrning och villkorsstyrd åtkomst. Mer information om de här alternativen finns i Verifieringsskillnader efter kontotyper som stöds.

Under Avancerade inställningar för Tillåt offentliga klientflöden behåller du inställningen Nej för att aktivera de angivna mobil- och skrivbordsflödena.

Undantaget finns när interna, offentliga klienter måste undvika ropc-flödet (Resource Owner Password Credentials) med hjälp av enhets- eller autentiseringskod.

När du är klar väljer du Spara.

Under Hantera väljer du Certifikat och hemligheter. På fliken Federerade autentiseringsuppgifter konfigurerar du en ny användartilldelad hanterad identitet som har åtkomst till logikappen så att du kan använda den hanterade identiteten som en federerad identitetsautentiseringsuppgift vid appregistreringen.

Om du inte har någon användartilldelad hanterad identitet med åtkomst till logikappen följer du dessa steg:

Följ dessa steg om du behöver konfigurera anspråk som roller, omfång, användargrupper eller

XMS_CC:Under Hantera väljer du Tokenkonfiguration.

I avsnittet Valfria anspråk lägger du till dina anspråk.

Anmärkning

För att undvika uppsvälld token konfigurerar du roll- eller omfångskontroller i stället för stora gruppanspråk.

Under Hantera väljer du API-behörigheter och följer dessa steg:

- Under Konfigurerade behörigheter väljer du Lägg till en behörighet.

- I fönstret Förfrågnings-API-behörigheter går du till fliken Microsoft API:er och letar upp och väljer Microsoft Graph.

- Som behörighetstyp väljer du Delegerade behörigheter.

- I rutan Välj behörigheter anger du

User.Read. - I kolumnen Behörighet expanderar du Användare och väljer behörigheten User.Read .

Mer information finns i Lägga till behörigheter för åtkomst till Microsoft Graph.

Du kan också välja Exponera ett API under Hantera, så att du kan definiera och exponera behörighetsomfång.

För inställningen Program-ID URI är den förifyllda URI:n en unik identifierare som representerar logikappresursen som målgrupp i åtkomsttoken och använder följande format:

api://<application-client-ID>I avsnittet Omfång som definieras av det här API :et behöver du inte definiera eller exponera några behörighetsomfång om du bara vill förlita dig på validering av roller och målgrupper. Men om du vill att Azure-klienter ska begära delegerade behörigheter definierar du dessa omfång genom att följa dessa steg:

Välj Lägg till ett omfång och ange följande information:

Inställning Krävs Värde Omfångsnamn Yes user_impersonationVem kan samtycka Yes Administratörer och användare Visningsnamn för administratörsmedgivande Yes Etikett eller namn för behörighetsomfång som medgivandemeddelandet visar när klientadministratörer ger medgivande för omfånget.

Till exempel:

Åtkomst till <logic-app-name>Definition av administratörsmedgivande Yes Detaljerad beskrivning av behörighetsomfånget som medgivandeskärmen visar när klientadministratörer utökar omfånget på medgivandeskärmen.

Till exempel:

Tillåt att programmet får åtkomst <till logic-app-name> för den inloggade användarens räkning.Visningsnamn för användarmedgivande Nej Valfritt namn för behörighetsomfånget som medgivandeskärmen visar när slutanvändarna ger sitt medgivande för det här omfånget.

Till exempel:

Åtkomst till <logic-app-name>Definition av användarmedgivande Nej Valfri detaljerad beskrivning av behörighetsomfånget som medgivandeskärmen visar när slutanvändarna expanderar omfånget på medgivandeskärmen.

Till exempel:

Tillåt att programmet får åtkomst <till logic-app-name> för din räkning.State Yes Aktiverad När du är klar väljer du Lägg till omfång.

I listan Omfång granskar du de uppdaterade omfångsinställningarna för att bekräfta att de visas som förväntat.

När du har uppdaterat appregistreringen går du till din standard-logikappsresurs.

I sidofältet för logikappen går du till Inställningar och väljer Autentisering.

På sidan Autentisering bredvid Autentiseringsinställningar väljer du Redigera för att granska inställningarna. Bekräfta följande värden i fönstret Redigera autentiseringsinställningar :

| Inställning | Värde | Description |

|---|---|---|

| App Service-autentisering | Aktiverad | Logikappen har konfigurerats och aktiverats med Easy Auth. |

| Begränsa åtkomst | Kräv autentisering | Klienter och anropare måste autentisera sina identiteter. |

| Oautentiserade begäranden | Yes | Logikappen avvisar oautentiserade klienter och anropare som förväntat och utfärdar ett 302 Found-omdirigeringssvar eller ett 401 Unauthorized-svar när begäranden inte innehåller giltigt token. |

Testa och verifiera enkel autentiseringskonfiguration

När du har konfigurerat Easy Auth blir det interna chattgränssnittet på arbetsflödets chattsida i Azure-portalen otillgängligt. I stället måste du interagera med konversationsagenten med hjälp av den externa chattklienten som är tillgänglig utanför Azure-portalen. Bekräfta att Easy Auth fungerar som förväntat genom att utföra testningen i den externa chattklienten genom att följa dessa steg:

Välj Chatt i verktygsfältet för designern eller arbetsflödets sidofält.

Det interna chattgränssnittet visas inte längre på sidan Chatt .

I avsnittet Essentials väljer du länken Chattklient-URL , som öppnar en ny webbläsarflik.

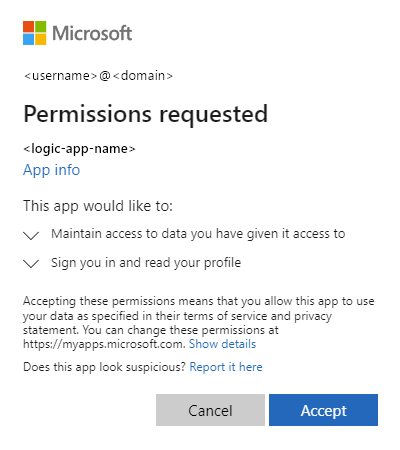

I begäran om behörigheter anger du ditt medgivande och godkänner begäran.

Webbläsarsidan uppdateras och visar gränssnittet för den externa chattklienten.

Tips/Råd

Du kan också bädda in chattklientens URL i ett iFrame HTML-element som du kan använda med din webbplats där du vill tillhandahålla chattklienten, till exempel:

<iframe src="https:/<logic-app-name>.azurewebsites.net/api/agentsChat/<workflow-name>/IFrame" title="<chat-client-name>"></iframe>Starta eller fortsätt att interagera med konversationsagenten i det externa chattgränssnittet.

Följ dessa steg för att granska arbetsflödets körningshistorik:

Gå tillbaka till arbetsflödet i Azure-portalen.

I arbetsflödets sidofält går du till Verktyg, väljer Kör historik och väljer sedan den senaste arbetsflödeskörningen.

I övervakningsvyn bekräftar du att körningshistoriken och åtgärdsstatusen visas som förväntat.

Felsöka problem vid Easy Auth-testning

I följande tabell beskrivs vanliga problem som kan uppstå när du konfigurerar Enkel autentisering, möjliga orsaker och åtgärder som du kan vidta:

| Problem eller fel | Sannolik orsak | Åtgärd |

|---|---|---|

401 med invalid_token + error_description som refererar till målgruppen |

Det finns ett matchningsfel mellan målgruppen för åtkomsttoken och de angivna tillåtna token-målgrupperna. | Kontrollera att målgrupp för åtkomsttoken och tillåten tokenmålgrupp matchar. |

| 403 – Förbjuden | Kan tyda på att arbetsflödet eller agenten för begäran inte hittades. | Kontrollera om det finns ett auktoriseringsproblem i arbetsflödet. |

Använda en identitet i arbetsflödet

När Easy Auth validerar en begäran matar Easy Auth in identitetsdata i begärandehuvuden baserat på identitetsprovidern. Logikappen använder dessa rubriker för att autentisera anroparen.

Mer information finns i följande artiklar:

- OAuth-token för App Service

- Självstudie: Autentisera och auktorisera användare från slutpunkt till slutpunkt i Azure App Service