Kundhanterade nycklar för Azure Machine Learning

Azure Machine Learning bygger på flera Azure-tjänster. Även om lagrade data krypteras via krypteringsnycklar som Microsoft tillhandahåller kan du förbättra säkerheten genom att även tillhandahålla dina egna (kundhanterade) nycklar. Nycklarna som du anger lagras i Azure Key Vault. Dina data kan lagras på en uppsättning andra resurser som du hanterar i din Azure-prenumeration eller (förhandsversion) på microsofts hanterade resurser.

Utöver kundhanterade nycklar (CMK) tillhandahåller Azure Machine Learning en konfiguration med hög påverkan på verksamheten för mycket känsliga dataarbetsbelastningar. Om du aktiverar den här konfigurationen minskar mängden data som Microsoft samlar in för diagnostiska ändamål och möjliggör extra kryptering i Microsoft-hanterade miljöer.

- En Azure-prenumeration.

- En Azure Key Vault-instans. Nyckelvalvet innehåller nycklarna för kryptering av dina tjänster.

Nyckelvalvet måste aktivera skydd mot mjuk borttagning och rensning. Den hanterade identiteten för de tjänster som du hjälper till att skydda med hjälp av en kundhanterad nyckel måste ha följande behörigheter till nyckelvalvet:

- Packa nyckeln

- Packa upp nyckeln

- Hämta

Till exempel skulle den hanterade identiteten för Azure Cosmos DB behöva ha dessa behörigheter till nyckelvalvet.

- När arbetsytan har skapats kan den kundhanterade krypteringsnyckeln för resurser som arbetsytan är beroende av bara uppdateras till en annan nyckel i den ursprungliga Azure Key Vault-resursen.

- Om du inte använder förhandsversionen på serversidan lagras krypterade data på resurser i en Microsoft-hanterad resursgrupp i din prenumeration. Du kan inte skapa dessa resurser i förväg eller överföra ägarskapet för dem till dig. Datalivscykeln hanteras indirekt via Azure Machine Learning-API:erna när du skapar objekt i Azure Machine Learning-tjänsten.

- Om du använder förhandsversionen på serversidan fortsätter Azure-avgifterna att ackumuleras under kvarhållningsperioden för mjuk borttagning.

- Du kan inte ta bort Microsoft-hanterade resurser som du använder för kundhanterade nycklar utan att även ta bort din arbetsyta.

- Du kan inte kryptera beräkningsklustrets OS-disk med hjälp av dina kundhanterade nycklar. Du måste använda Microsoft-hanterade nycklar.

Varning

Ta inte bort resursgruppen som innehåller Azure Cosmos DB-instansen eller någon av de resurser som skapas automatiskt i den här gruppen. Om du behöver ta bort resursgruppen eller Microsoft-hanterade tjänster i den måste du ta bort den Azure Machine Learning-arbetsyta som använder den. Resursgruppens resurser tas bort när du tar bort den associerade arbetsytan.

När du inte använder en kundhanterad nyckel skapar och hanterar Microsoft resurser i en Microsoft-ägd Azure-prenumeration och använder en Microsoft-hanterad nyckel för att kryptera data.

När du använder en kundhanterad nyckel finns resurserna i din Azure-prenumeration och krypterade med din nyckel. Även om dessa resurser finns i din prenumeration hanterar Microsoft dem. Dessa resurser skapas och konfigureras automatiskt när du skapar din Azure Machine Learning-arbetsyta.

Dessa Microsoft-hanterade resurser finns i en ny Azure-resursgrupp som skapats i din prenumeration. Den här resursgruppen är separat från resursgruppen för din arbetsyta. Den innehåller de Microsoft-hanterade resurser som din nyckel används med. Formeln för att namnge resursgruppen är: <Azure Machine Learning workspace resource group name><GUID>.

Om din Azure Machine Learning-arbetsyta använder en privat slutpunkt innehåller den här resursgruppen även ett Microsoft-hanterat virtuellt Azure-nätverk. Det här virtuella nätverket hjälper till att skydda kommunikationen mellan de hanterade tjänsterna och arbetsytan. Du kan inte ange ett eget virtuellt nätverk för användning med Microsoft-hanterade resurser. Du kan inte heller ändra det virtuella nätverket. Du kan till exempel inte ändra det IP-adressintervall som används.

Viktigt

Om din prenumeration inte har tillräckligt med kvot för dessa tjänster uppstår ett fel.

När du använder en kundhanterad nyckel är kostnaderna för din prenumeration högre eftersom dessa resurser finns i din prenumeration. Om du vill beräkna kostnaden använder du Priskalkylatorn för Azure.

Azure Machine Learning använder beräkningsresurser för att träna och distribuera maskininlärningsmodeller. I följande tabell beskrivs beräkningsalternativen och hur var och en krypterar data:

| Compute | Kryptering |

|---|---|

| Azure Container Instances | Data krypteras med en Microsoft-hanterad nyckel eller en kundhanterad nyckel.

Mer information finns i Kryptera distributionsdata. |

| Azure Kubernetes Service | Data krypteras med en Microsoft-hanterad nyckel eller en kundhanterad nyckel.

Mer information finns i Bring your own keys with Azure disks in Azure Kubernetes Service (Ta med dina egna nycklar med Azure-diskar i Azure Kubernetes Service). |

| Azure Machine Learning-beräkningsinstans | Den lokala scratch-disken krypteras om du aktiverar hbi_workspace flaggan för arbetsytan. |

| Azure Machine Learning-beräkningskluster | OS-disken krypteras i Azure Storage med Microsoft-hanterade nycklar. Den tillfälliga disken krypteras om du aktiverar hbi_workspace flaggan för arbetsytan. |

| Compute | Kryptering |

|---|---|

| Azure Kubernetes Service | Data krypteras med en Microsoft-hanterad nyckel eller en kundhanterad nyckel.

Mer information finns i Bring your own keys with Azure disks in Azure Kubernetes Service (Ta med dina egna nycklar med Azure-diskar i Azure Kubernetes Service). |

| Azure Machine Learning-beräkningsinstans | Den lokala scratch-disken krypteras om du aktiverar hbi_workspace flaggan för arbetsytan. |

| Azure Machine Learning-beräkningskluster | OS-disken krypteras i Azure Storage med Microsoft-hanterade nycklar. Den tillfälliga disken krypteras om du aktiverar hbi_workspace flaggan för arbetsytan. |

Beräkningskluster har lokal OS-disklagring och kan montera data från lagringskonton i din prenumeration under ett jobb. När du monterar data från ditt eget lagringskonto i ett jobb kan du aktivera kundhanterade nycklar på dessa lagringskonton för kryptering.

OS-disken för varje beräkningsnod lagras i Azure Storage och krypteras alltid med Microsoft-hanterade nycklar i Azure Machine Learning-lagringskonton och inte med kundhanterade nycklar. Det här beräkningsmålet är tillfälliga, så data som lagras på OS-disken tas bort när klustret har skalats ned. Kluster skalas vanligtvis ned när inga jobb placeras i kö, automatisk skalning är aktiverat och det minsta antalet noder är inställt på noll. Den underliggande virtuella datorn avetableras och OS-disken tas bort.

Azure Disk Encryption stöds inte för OS-disken. Varje virtuell dator har också en lokal tillfällig disk för os-åtgärder. Om du vill kan du använda disken för att mellanlagra träningsdata. Om du skapar arbetsytan med parametern hbi_workspace inställd på TRUEkrypteras den tillfälliga disken. Den här miljön är kortvarig (endast under jobbet) och krypteringsstöd är endast begränsat till systemhanterade nycklar.

OS-disken för en beräkningsinstans krypteras med Microsoft-hanterade nycklar i Azure Machine Learning-lagringskonton. Om du skapar arbetsytan med parametern hbi_workspace inställd TRUEpå krypteras den lokala temporära disken på beräkningsinstansen med Microsoft-hanterade nycklar. Kundhanterad nyckelkryptering stöds inte för operativsystem och tillfälliga diskar.

När du tar med din egen krypteringsnyckel lagras tjänstmetadata på dedikerade resurser i din Azure-prenumeration. Microsoft skapar en separat resursgrupp i din prenumeration för detta ändamål: azureml-rg-workspacename_GUID. Endast Microsoft kan ändra resurserna i den här hanterade resursgruppen.

Microsoft skapar följande resurser för att lagra metadata för din arbetsyta:

| Tjänst | Förbrukning | Exempeldata |

|---|---|---|

| Azure Cosmos DB | Lagrar jobbhistorikdata, beräkningsmetadata och tillgångsmetadata. | Data kan innehålla jobbnamn, status, sekvensnummer och status. beräkningsklusternamn, antal kärnor och antal noder. namn och taggar för datalager samt beskrivningar av tillgångar som modeller. och namn på dataetiketter. |

| Azure AI-sökning | Lagrar index som hjälper dig att köra frågor mot maskininlärningsinnehållet. | Dessa index bygger på de data som lagras i Azure Cosmos DB. |

| Azure Storage | Lagrar metadata relaterade till Azure Machine Learning-pipelinedata. | Data kan innehålla designerpipelinenamn, pipelinelayout och körningsegenskaper. |

Ur datalivscykelhanteringens perspektiv skapas och tas data i föregående resurser bort när du skapar och tar bort motsvarande objekt i Azure Machine Learning.

Din Azure Machine Learning-arbetsyta läser och skriver data med hjälp av dess hanterade identitet. Den här identiteten beviljas åtkomst till resurserna via en rolltilldelning (rollbaserad åtkomstkontroll i Azure) för dataresurserna. Krypteringsnyckeln som du anger används för att kryptera data som lagras på Microsoft-hanterade resurser. Vid körning används nyckeln också för att skapa index för Azure AI Search.

Extra nätverkskontroller konfigureras när du skapar en slutpunkt för privat länk på din arbetsyta för att tillåta inkommande anslutningar. Den här konfigurationen omfattar skapandet av en privat länkslutpunktsanslutning till Azure Cosmos DB-instansen. Nätverksåtkomst är begränsad till endast betrodda Microsoft-tjänster.

En ny arkitektur för den kundhanterade nyckelkrypteringsarbetsytan är tillgänglig i förhandsversionen, vilket minskar kostnaderna jämfört med den aktuella arkitekturen och minskar sannolikheten för azure-principkonflikter. I den här nya modellen lagras krypterade data på tjänstsidan på Microsoft-hanterade resurser i stället för i din prenumeration.

Data som tidigare lagrats i Azure Cosmos DB i din prenumeration lagras i Microsoft-hanterade resurser med flera klientorganisationer med kryptering på dokumentnivå med hjälp av krypteringsnyckeln. Sökindex som tidigare lagrats i Azure AI Search i din prenumeration lagras på Microsoft-hanterade resurser som har etablerats dedikerade för dig per arbetsyta. Kostnaden för Azure AI-sökinstansen debiteras under din Azure Machine Learning-arbetsyta i Microsoft Cost Management.

Pipelines-metadata som tidigare lagrats i ett lagringskonto i en hanterad resursgrupp lagras nu på lagringskontot i din prenumeration som är associerad med Azure Machine Learning-arbetsytan. Eftersom den här Azure Storage-resursen hanteras separat i din prenumeration är du ansvarig för att konfigurera krypteringsinställningar på den.

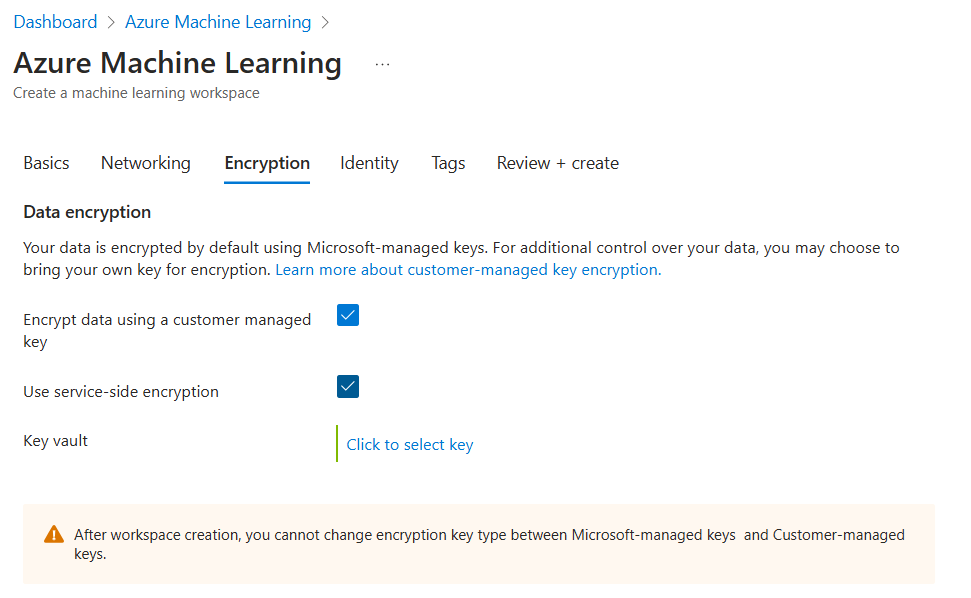

Om du vill välja den här förhandsversionen anger du enableServiceSideCMKEncryption på ett REST-API eller i din Bicep- eller Resource Manager-mall. Du kan också använda Azure Portal.

Anteckning

- Under den här förhandsversionen stöds inte nyckelrotation och dataetiketter. Kryptering på serversidan stöds för närvarande inte som referens till ett Azure Key Vault för lagring av krypteringsnyckeln som har inaktiverad åtkomst till det offentliga nätverket.

- Om du använder förhandsversionen av lagring på serversidan fortsätter Azure-avgifterna att ackumuleras under kvarhållningsperioden för mjuk borttagning.

Mallar som skapar en arbetsyta med kryptering på tjänstsidan av metadata finns i

I standardkonfigurationer av arbetsytor samlar Azure Machine Learning in diagnostikinformation för prestandaövervakning och förbättring samt felsökning av dina beräkningskluster. När två jobb till exempel körs i samma beräkningskluster med samma Docker-avbildning kan samma avbildning återanvändas mellan jobb utan att behöva återskapas eller hämtas två gånger, vilket minskar starttiderna för jobbet.

När du hanterar mycket känsliga dataarbetsbelastningar kan du välja bort ovanstående beteende genom att ange hbi flaggan på din arbetsyta. Den här flaggan aktiverar följande beteenden:

- Det minskar mängden data som Microsoft samlar in för diagnostiska ändamål från dina beräkningskluster och möjliggör extra kryptering i Microsoft-hanterade miljöer.

- Börjar kryptera den lokala scratch-disken i ditt Azure Machine Learning-beräkningskluster. Det här beteendet tillämpas bara om du inte har skapat några tidigare kluster i den prenumerationen. Annars måste du skapa ett supportärende för att aktivera kryptering av scratch-disken för dina beräkningskluster.

- Rensar den lokala scratch-disken mellan jobben. Detta rensar till exempel cachelagrade docker-avbildningar och kan påverka starthastigheten för jobb.

- Skickar autentiseringsuppgifter för ditt lagringskonto, containerregister och SSH-konto (Secure Shell) från körningslagret till dina beräkningskluster med hjälp av ditt Azure-nyckelvalv.

Observera att hbi_workspace flaggan inte påverkar kryptering under överföring. Det påverkar endast kryptering i vila.

Du kan bara ange hbi_workspace flaggan när du skapar en arbetsyta. Du kan inte ändra den för en befintlig arbetsyta.

När du anger den här flaggan till TRUEkan det öka svårigheten att felsöka problem eftersom mindre telemetridata skickas till Microsoft. Det finns mindre insyn i framgångsfrekvenser eller problemtyper. Microsoft kanske inte kan reagera lika proaktivt när den här flaggan är TRUE.

Om du vill aktivera hbi_workspace flaggan när du skapar en Azure Machine Learning-arbetsyta följer du stegen i någon av följande artiklar: