Datakryptering för Azure Database for MySQL med hjälp av Azure-portalen

GÄLLER FÖR: Azure Database for MySQL – enskild server

Azure Database for MySQL – enskild server

Viktigt!

Azure Database for MySQL – enskild server är på väg att dras tillbaka. Vi rekommenderar starkt att du uppgraderar till en flexibel Azure Database for MySQL-server. Mer information om hur du migrerar till en flexibel Azure Database for MySQL-server finns i Vad händer med Azure Database for MySQL – enskild server?

Lär dig hur du använder Azure-portalen för att konfigurera och hantera datakryptering för din Azure Database for MySQL.

Förutsättningar för Azure CLI

Du måste ha en Azure-prenumeration och vara administratör för den prenumerationen.

I Azure Key Vault skapar du ett nyckelvalv och en nyckel som ska användas för en kundhanterad nyckel.

Nyckelvalvet måste ha följande egenskaper att använda som en kundhanterad nyckel:

-

az resource update --id $(az keyvault show --name \ <key_vault_name> -o tsv | awk '{print $1}') --set \ properties.enableSoftDelete=true -

az keyvault update --name <key_vault_name> --resource-group <resource_group_name> --enable-purge-protection true Kvarhållningsdagar inställda på 90 dagar

az keyvault update --name <key_vault_name> --resource-group <resource_group_name> --retention-days 90

-

Nyckeln måste ha följande attribut för att användas som en kundhanterad nyckel:

- Inget förfallodatum

- Inte aktiverat

- Utföra åtgärder för att hämta, omsluta och packa upp

- recoverylevel-attribut inställt på Återställningsbar (detta kräver mjuk borttagning aktiverat med kvarhållningsperioden inställd på 90 dagar)

- Rensningsskydd aktiverat

Du kan verifiera ovanstående attribut för nyckeln med hjälp av följande kommando:

az keyvault key show --vault-name <key_vault_name> -n <key_name>Azure Database for MySQL – enskild server ska vara på prisnivån Generell användning eller Minnesoptimerad och på generell lagring v2. Innan du fortsätter läser du begränsningar för datakryptering med kundhanterade nycklar.

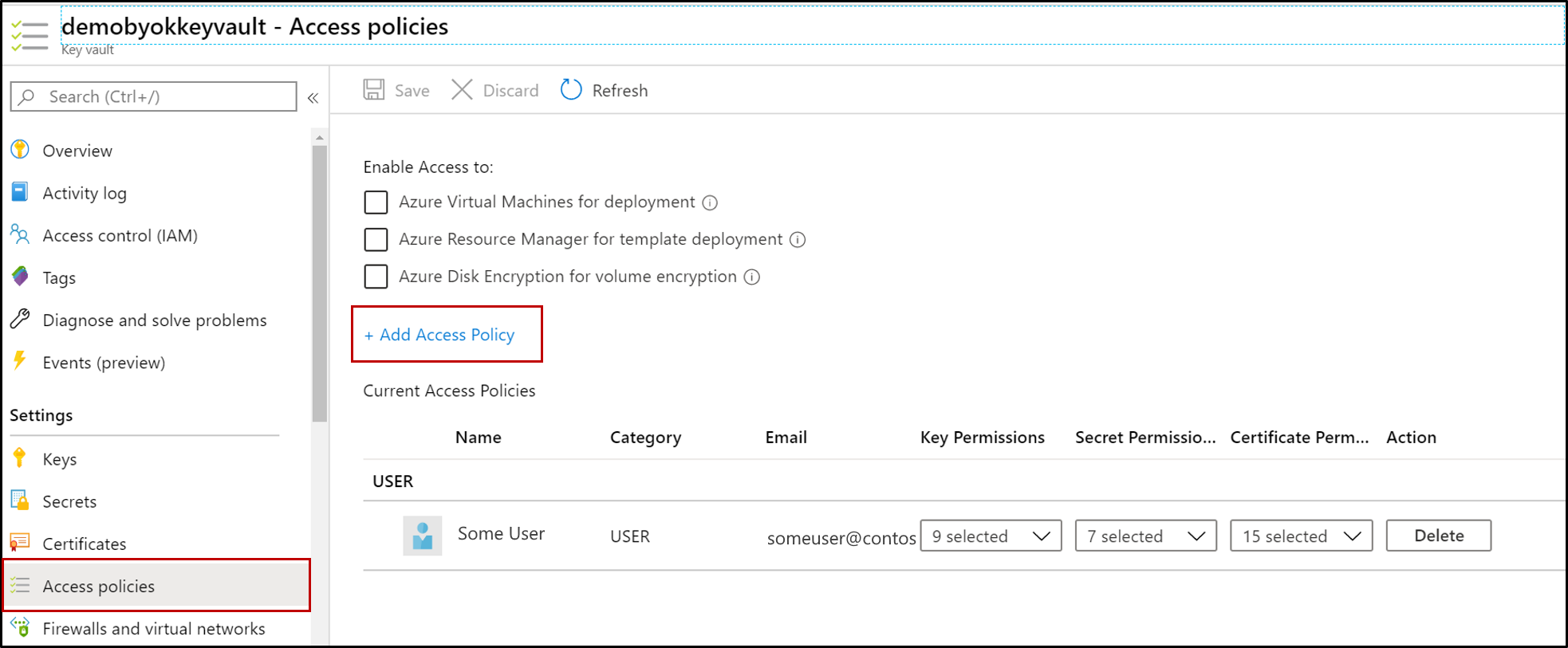

Ange rätt behörigheter för nyckelåtgärder

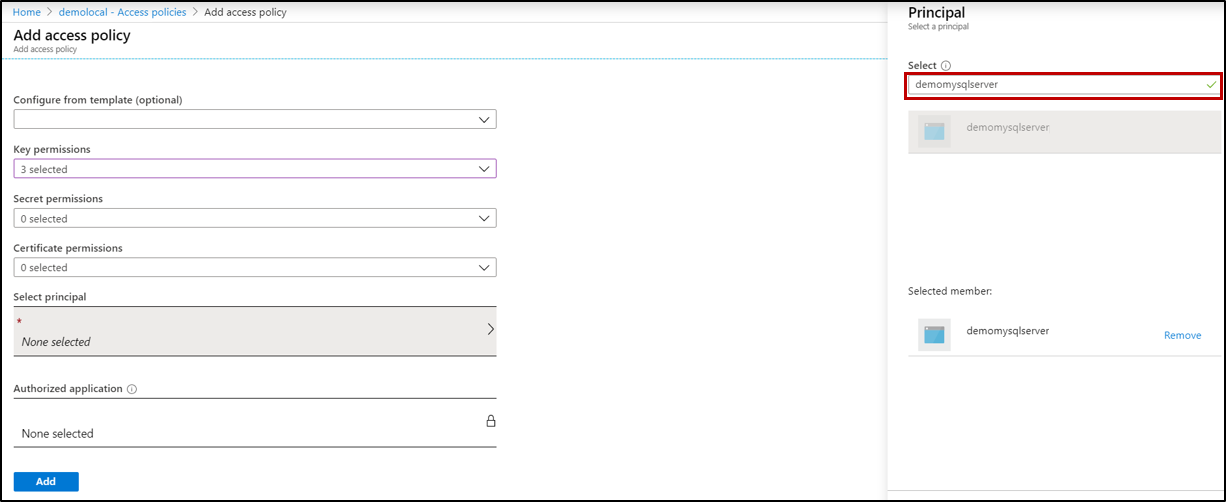

I Key Vault väljer du Åtkomstprinciper>Lägg till åtkomstprincip.

Välj Nyckelbehörigheter och välj Hämta, Radbryt, Packa upp och Huvudnamn, som är namnet på MySQL-servern. Om serverobjektet inte finns i listan över befintliga huvudnamn måste du registrera det. Du uppmanas att registrera serverns huvudnamn när du försöker konfigurera datakryptering för första gången, och det misslyckas.

Välj Spara.

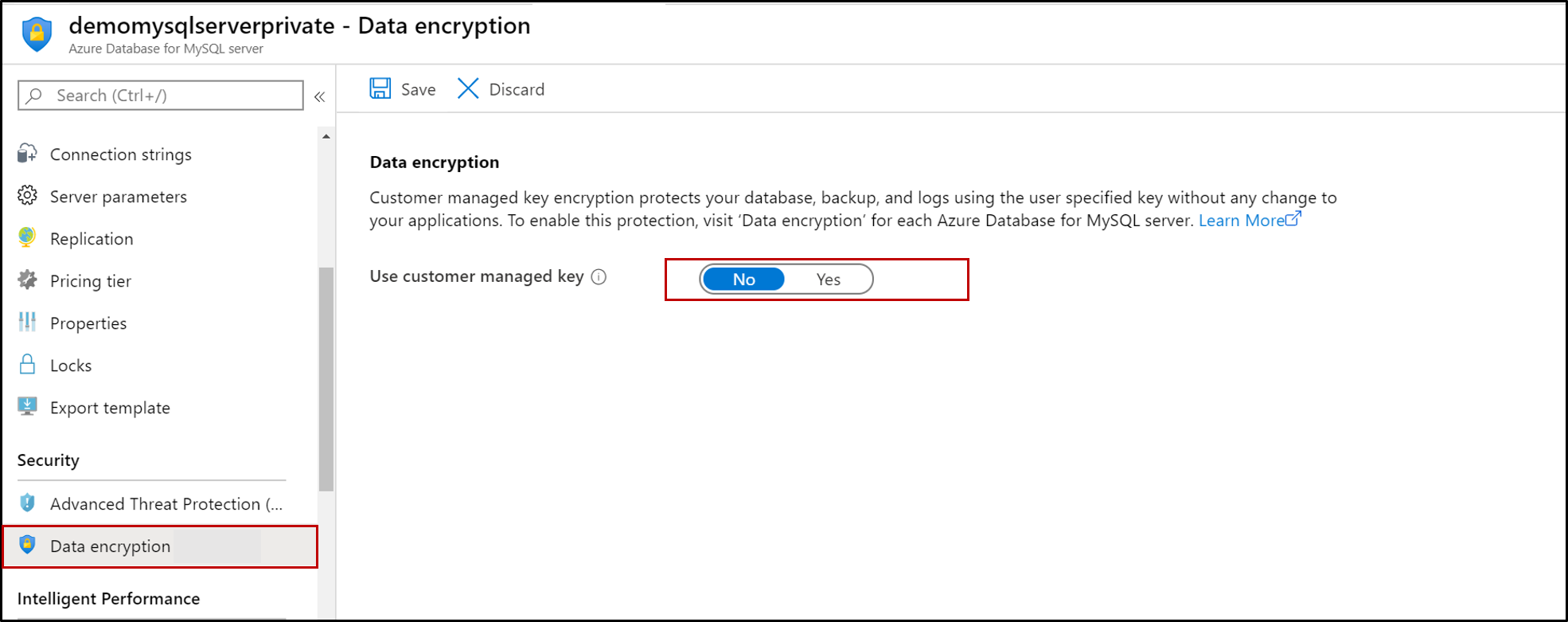

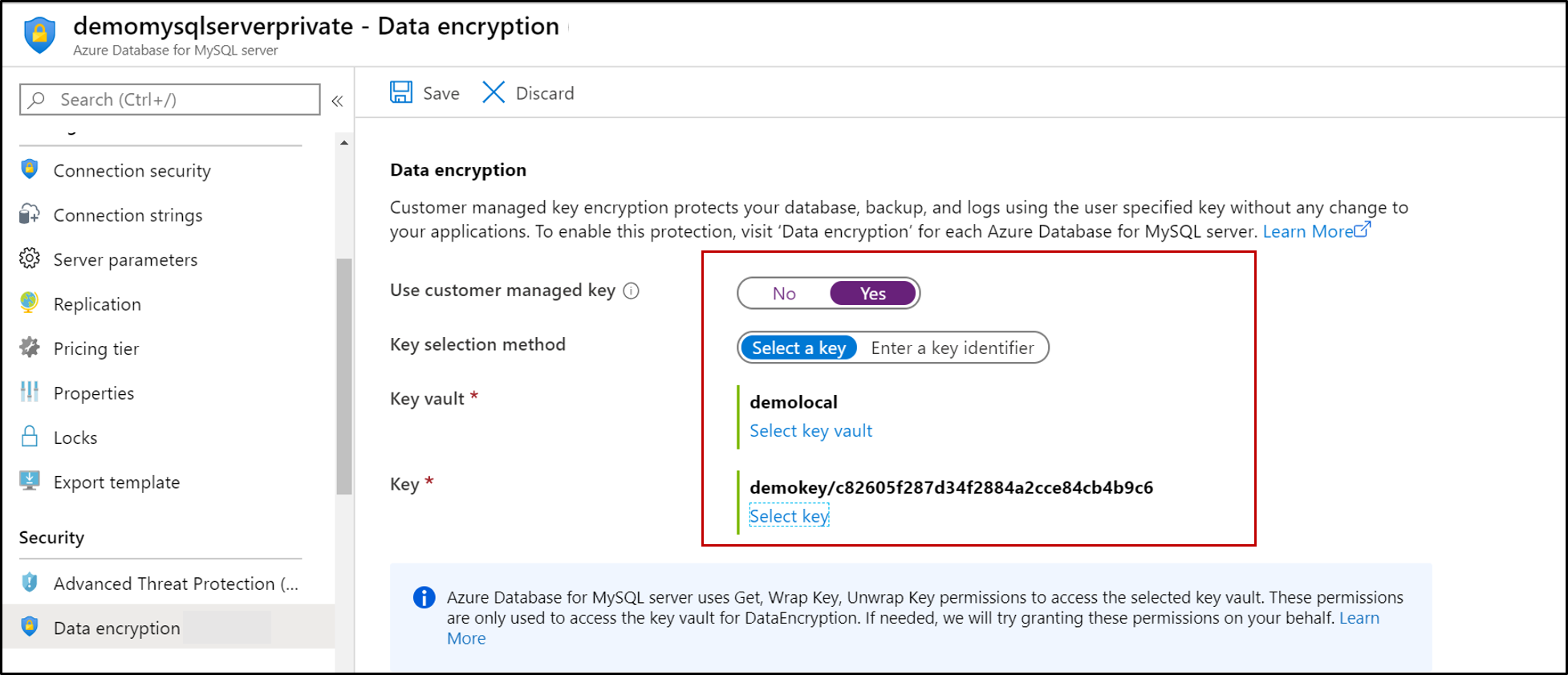

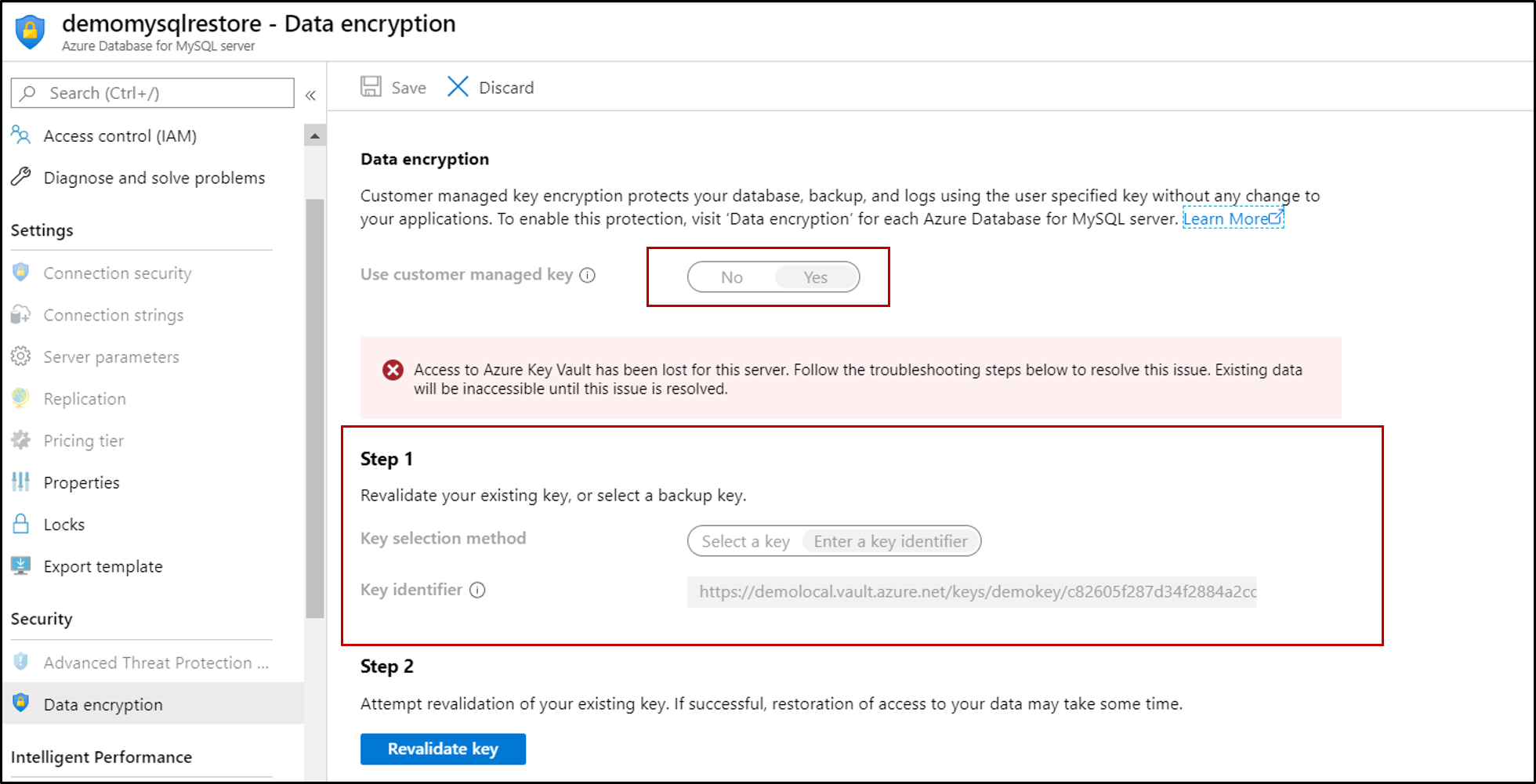

Ange datakryptering för Azure Database for MySQL

I Azure Database for MySQL väljer du Datakryptering för att konfigurera den kundhanterade nyckeln.

Du kan antingen välja ett nyckelvalv och nyckelpar eller ange en nyckelidentifierare.

Välj Spara.

Starta om servern för att säkerställa att alla filer (inklusive temporära filer) är fullständigt krypterade.

Använda datakryptering för återställnings- eller replikservrar

När Azure Database for MySQL har krypterats med en kunds hanterade nyckel som lagras i Key Vault krypteras även alla nyligen skapade kopior av servern. Du kan göra den här nya kopian antingen via en lokal eller geo-återställningsåtgärd eller genom en replikåtgärd (lokal/mellan region). Så för en krypterad MySQL-server kan du använda följande steg för att skapa en krypterad återställd server.

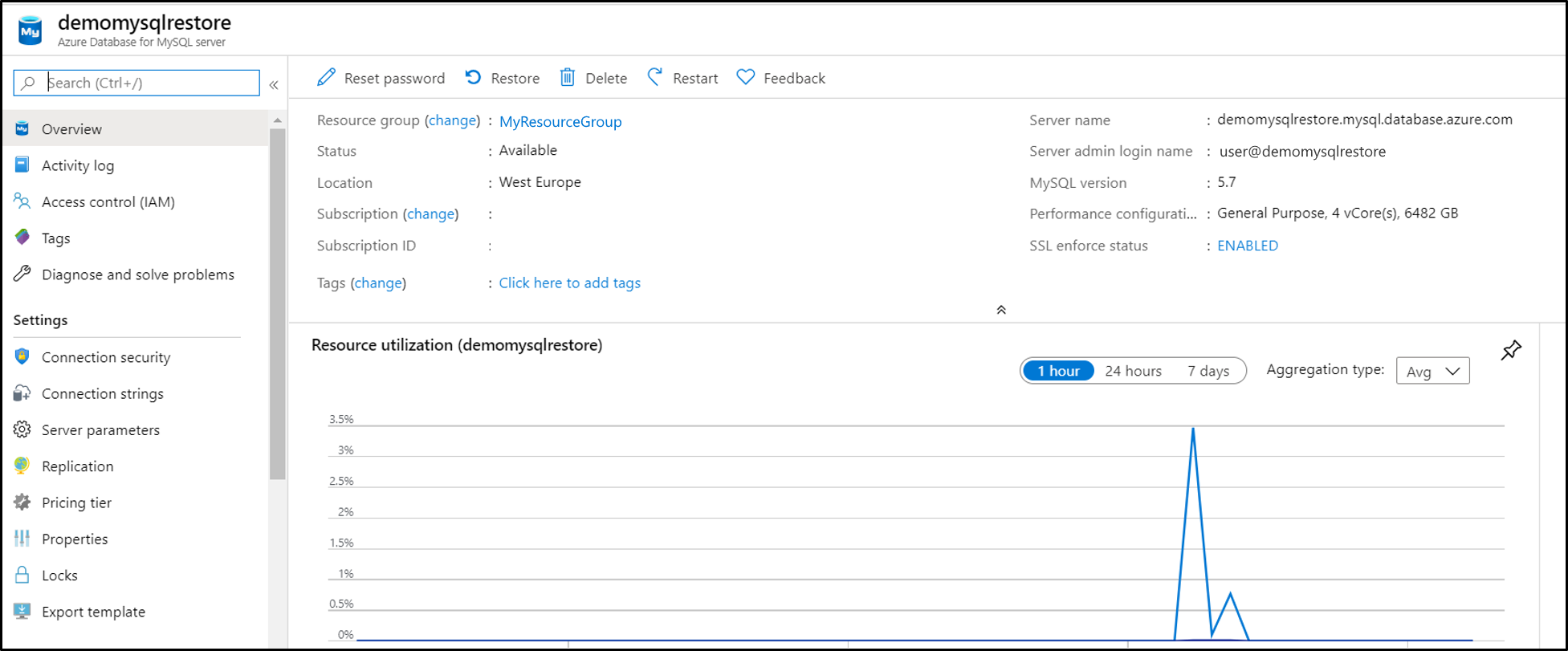

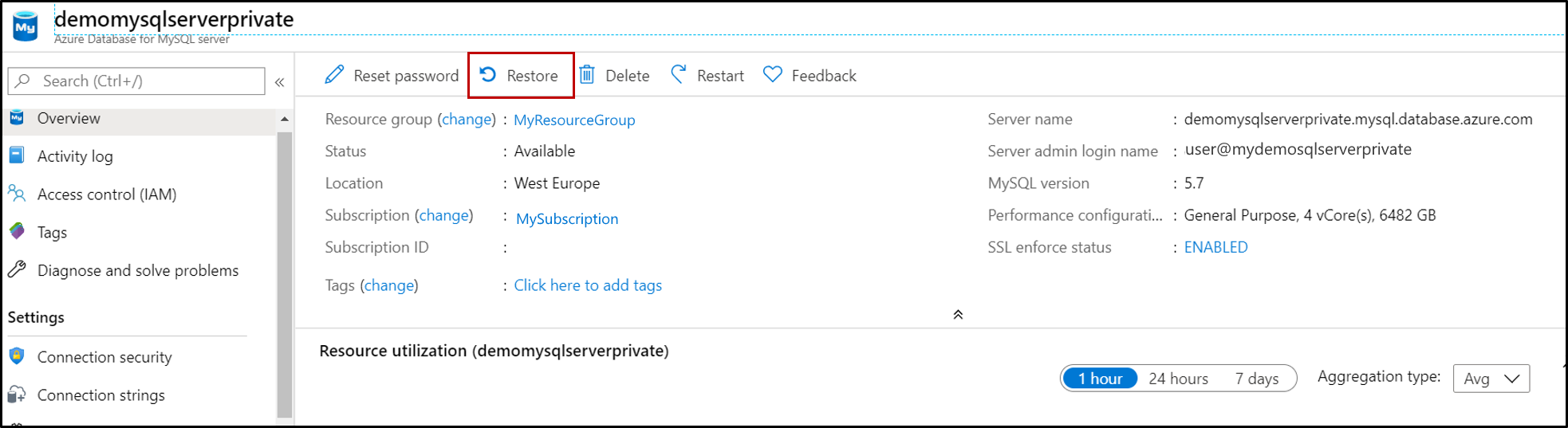

Välj Översiktsåterställning> på servern.

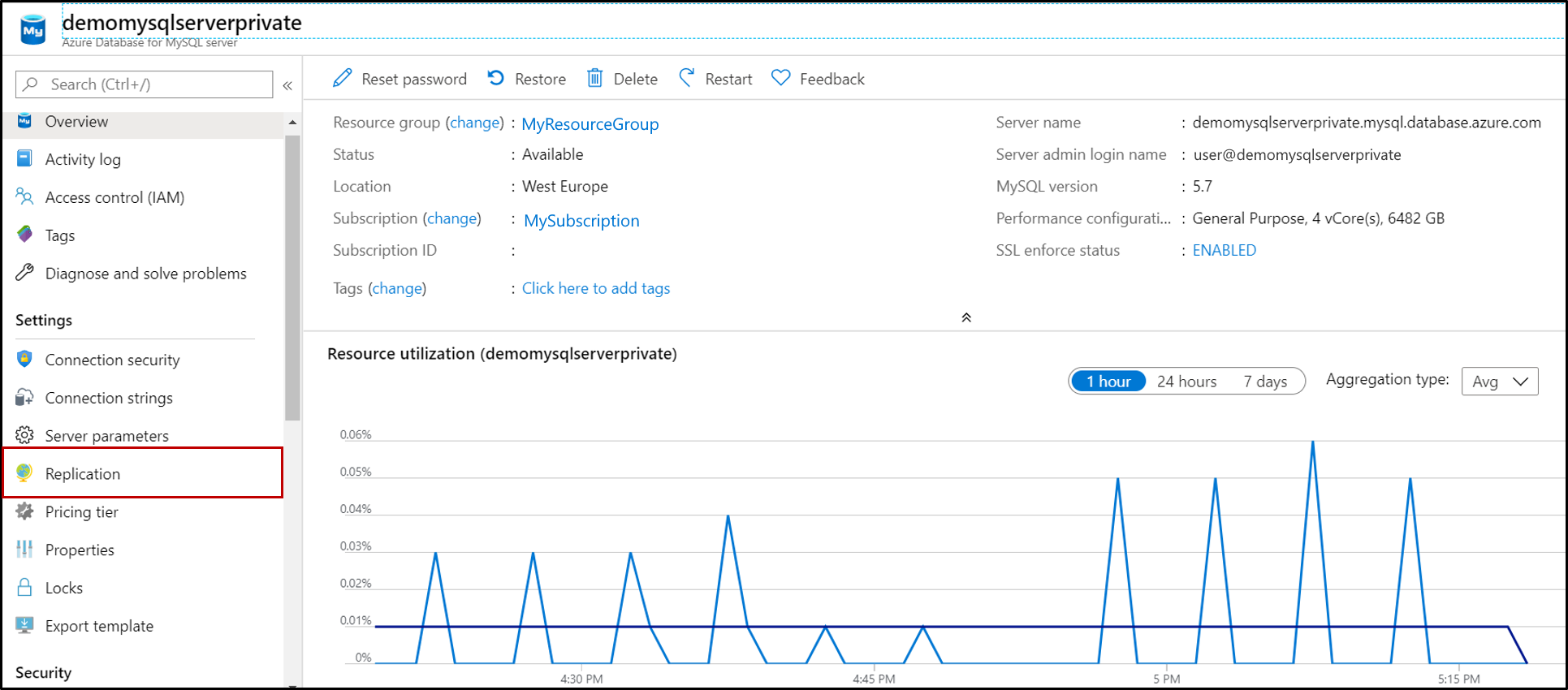

Eller för en replikeringsaktiverad server under rubriken Inställningar väljer du Replikering.

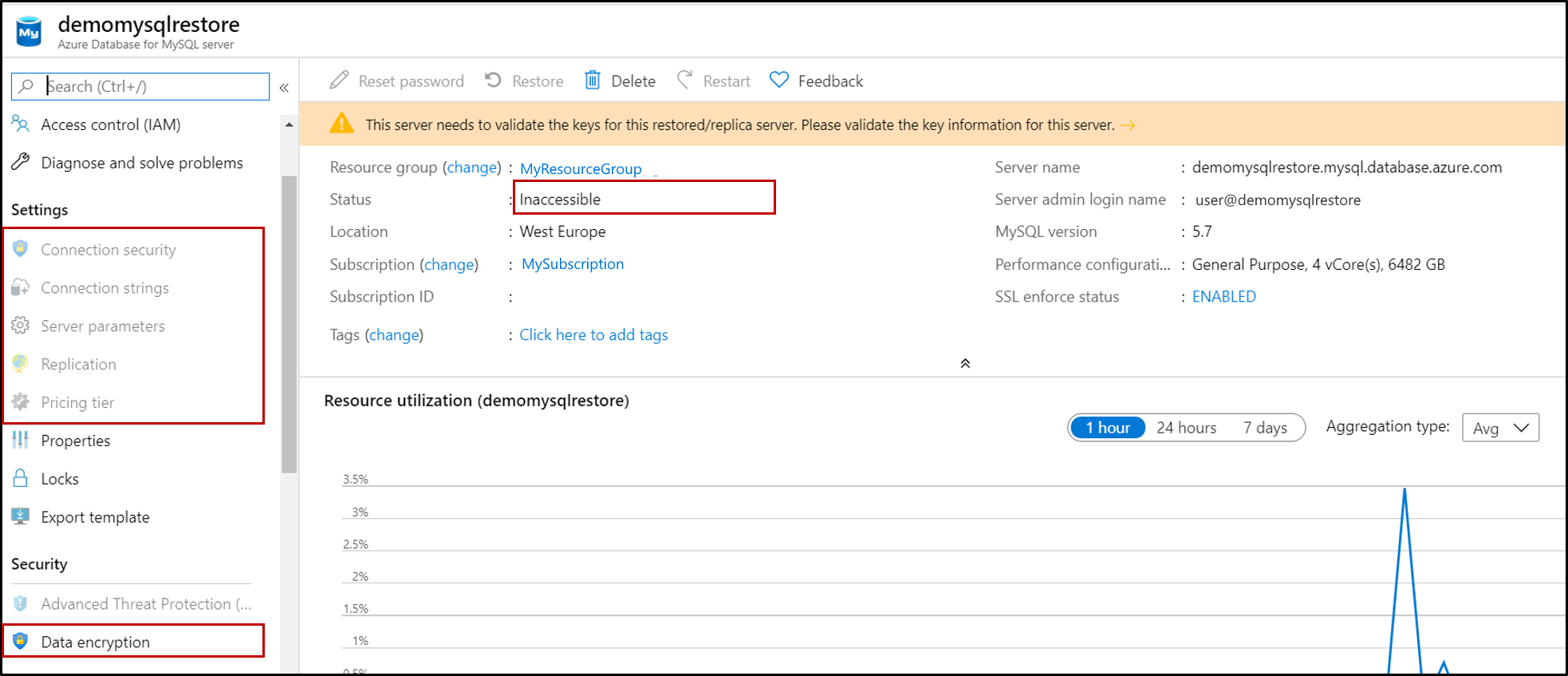

När återställningen är klar krypteras den nya servern som skapats med den primära serverns nyckel. Funktionerna och alternativen på servern är dock inaktiverade och servern är inte tillgänglig. Detta förhindrar datamanipulering eftersom den nya serverns identitet ännu inte har fått behörighet att komma åt nyckelvalvet.

Om du vill göra servern tillgänglig kan du återanvända nyckeln på den återställde servern. Välj Datakryptering>Omvalidera nyckel.

Kommentar

Det första försöket att återuppta misslyckas eftersom den nya serverns tjänsthuvudnamn måste ges åtkomst till nyckelvalvet. Om du vill generera tjänstens huvudnamn väljer du Omvalidera nyckel, vilket visar ett fel men genererar tjänstens huvudnamn. Därefter kan du läsa de här stegen tidigare i den här artikeln.

Du måste ge nyckelvalvet åtkomst till den nya servern. Mer information finns i Tilldela en key vault-åtkomstprincip.

När du har registrerat tjänstens huvudnamn kan du återanvända nyckeln igen och servern återupptar sin normala funktionalitet.