Självstudie: Diagnostisera ett kommunikationsproblem mellan virtuella nätverk med hjälp av Azure-portalen

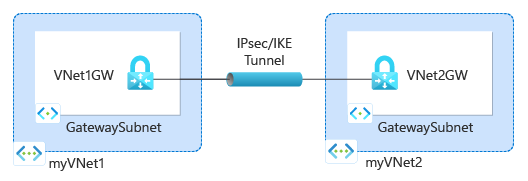

Den här självstudien visar hur du använder azure Network Watcher VPN-felsökningsfunktionen för att diagnostisera och felsöka ett anslutningsproblem mellan två virtuella nätverk. De virtuella nätverken är anslutna via VPN-gatewayer med VNet-till-VNet-anslutningar.

I den här självstudien lär du dig att:

- Skapa virtuella nätverksgatewayer (VPN-gatewayer)

- Skapa anslutningar mellan VPN-gatewayer

- Diagnostisera och felsöka ett anslutningsproblem

- Lösa problemet

- Kontrollera att problemet är löst

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Om du inte har ett konto kan du skapa ett kostnadsfritt konto innan du börjar.

Skapa VPN-gatewayer

I det här avsnittet skapar du två virtuella nätverksgatewayer för att ansluta två virtuella nätverk.

Skapa den första VPN-gatewayen

Logga in på Azure-portalen.

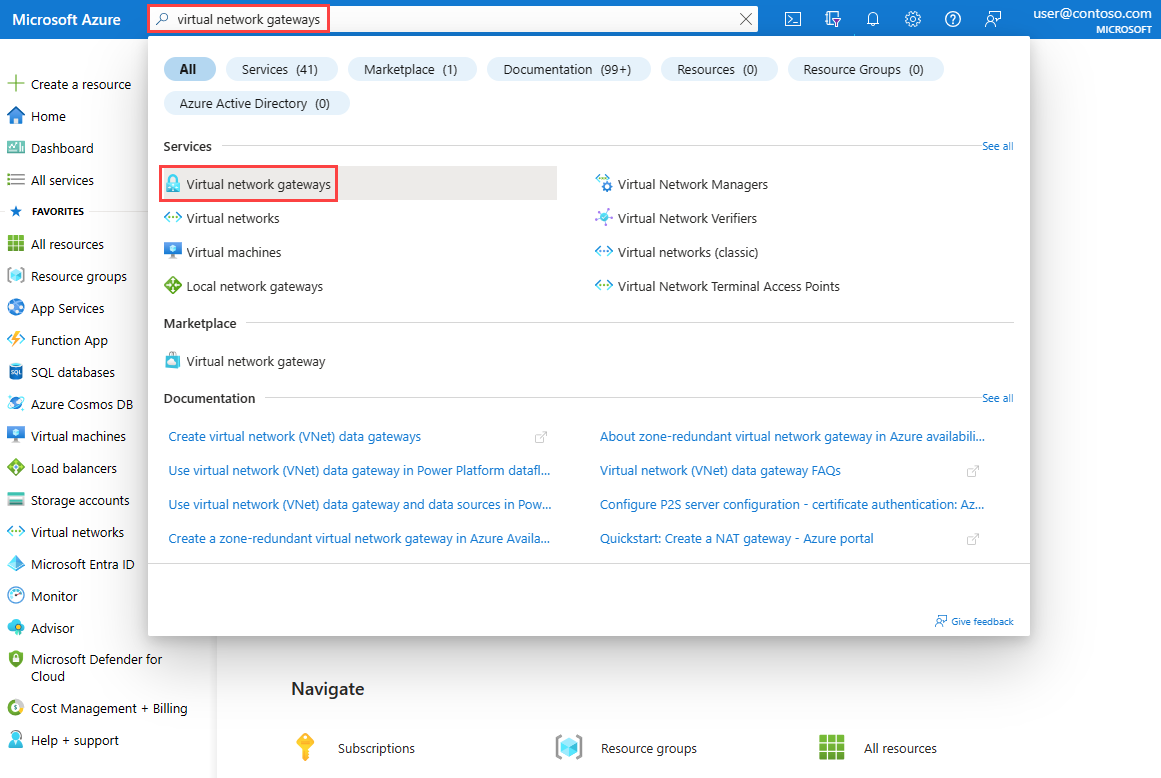

I sökrutan överst i portalen anger du virtuella nätverksgatewayer. Välj Virtuella nätverksgatewayer i sökresultaten.

Välj + Skapa. I Skapa virtuell nätverksgateway anger eller väljer du följande värden på fliken Grundläggande :

Inställning Värde Projektinformation Prenumeration Välj din Azure-prenumerationen. Instansinformation Name Ange VNet1GW. Region Välj USA, östra. Gateway-typ Välj VPN. VPN-typ Välj Routningsbaserad. SKU Välj VpnGw1. Generation Välj Generation1. Virtuellt nätverk Välj Skapa virtuellt nätverk. Ange myVNet1 i Namn.

Välj Skapa ny för resursgruppen. Ange myResourceGroup och välj OK.

I Adressintervall anger du 10.1.0.0/16.

Under Undernät anger du GatewaySubnet som undernätsnamn och 10.1.1.0/24 för Adressintervall.

Välj OK för att stänga Skapa virtuellt nätverk.Offentlig IP-adress Offentlig IP-adress Välj Skapa ny. Namn på offentlig IP-adress Ange VNet1GW-ip. Aktivera aktivt-aktivt läge Välj Inaktiverad. Konfigurera BGP Välj Inaktiverad. Välj Granska + skapa.

Granska inställningarna och välj sedan Skapa. Det kan ta 45 minuter eller mer att skapa och distribuera en gateway.

Skapa en andra VPN-gateway

Om du vill skapa den andra VPN-gatewayen upprepar du föregående steg som du använde för att skapa den första VPN-gatewayen med följande värden:

| Inställning | Värde |

|---|---|

| Name | VNet2GW. |

| Resursgrupp | myResourceGroup |

| Virtuellt nätverk | myVNet2 |

| Adressintervall för virtuellt nätverk | 10.2.0.0/16 |

| Gateway-adressintervall för undernät | 10.2.1.0/24 |

| Namn på offentlig IP-adress | VNet2GW-ip |

Skapa ett lagringskonto och en container

I det här avsnittet skapar du ett lagringskonto och sedan skapar du en container i det.

Om du har ett lagringskonto som du vill använda kan du hoppa över följande steg och gå till Skapa VPN-gatewayer.

I sökrutan överst i portalen anger du lagringskonton. Välj Lagringskonton i sökresultaten.

Välj + Skapa. I Skapa ett lagringskonto anger eller väljer du följande värden på fliken Grundläggande:

Inställning Värde Projektinformation Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj myResourceGroup. Instansinformation Lagringskontonamn Ange ett unikt namn. I den här självstudien används mynwstorageaccount. Region Välj (USA) USA, östra. Prestanda Välj Standard. Redundans Välj Lokalt redundant lagring (LRS). Välj fliken Granska eller välj knappen Granska .

Granska inställningarna och välj sedan Skapa.

När distributionen är klar väljer du Gå till resurs för att gå till översiktssidan för mynwstorageaccount.

Under Datalagring väljer du Containrar.

Välj + Container.

I Ny container anger eller väljer du följande värden och väljer sedan Skapa.

Inställning Värde Name Ange VPN. Offentlig åtkomstnivå Välj Privat (ingen anonym åtkomst).

Skapa gatewayanslutningar

När du har skapat virtuella nätverksgatewayer för VNet1GW och VNet2GW kan du skapa anslutningar mellan dem för att tillåta kommunikation via säker IPsec/IKE-tunnel mellan virtuella VNet1 - och VNet2-nätverk . Om du vill skapa IPsec/IKE-tunneln skapar du två anslutningar:

- Från VNet1 till VNet2

- Från VNet2 till VNet1

Skapa den första anslutningen

Gå till VNet1GW-gateway .

Under Inställningar väljer du Anslutningar.

Välj + Lägg till för att skapa en anslutning från VNet1 till VNet2.

I Skapa anslutning anger eller väljer du följande värden på fliken Grundläggande :

Inställning Värde Projektinformation Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj myResourceGroup. Instansinformation Connection type Välj VNet-till-VNet. Name Ange till VNet2. Region Välj USA, östra. Välj fliken Inställningar eller välj knappen Nästa: Inställningar .

På fliken Inställningar anger eller väljer du följande värden:

Inställning Värde Virtuell nätverksgateway Första virtuella nätverksgatewayen Välj VNet1GW. Andra virtuella nätverksgatewayen Välj VNet2GW. Delad nyckel (PSK) Ange 123. Välj Granska + skapa.

Granska inställningarna och välj sedan Skapa.

Skapa en andra anslutning

Gå till VNet2GW-gateway .

Skapa den andra anslutningen genom att följa föregående steg som du använde för att skapa den första anslutningen med följande värden:

Inställning Värde Name till VNet1 Första virtuella nätverksgatewayen VNet2GW Andra virtuella nätverksgatewayen VNet1GW Delad nyckel (PSK) 000 Kommentar

För att kunna skapa en IPsec/IKE-tunnel mellan två Azure VPN-gatewayer måste anslutningarna mellan gatewayerna använda identiska delade nycklar. I föregående steg användes två olika nycklar för att skapa ett problem med gatewayanslutningarna.

Diagnostisera VPN-problemet

I det här avsnittet använder du NETWORK Watcher VPN-felsökning för att kontrollera de två VPN-gatewayerna och deras anslutningar.

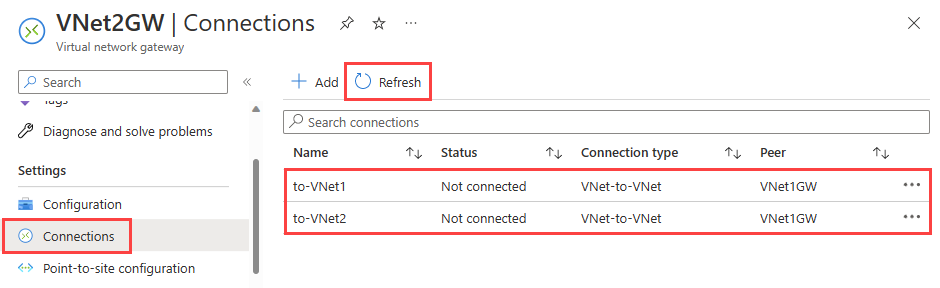

Under Inställningar för VNet2GW-gateway väljer du Anslutning.

Välj Uppdatera för att se anslutningarna och deras aktuella status, som inte är anslutna (på grund av matchningsfel mellan de delade nycklarna).

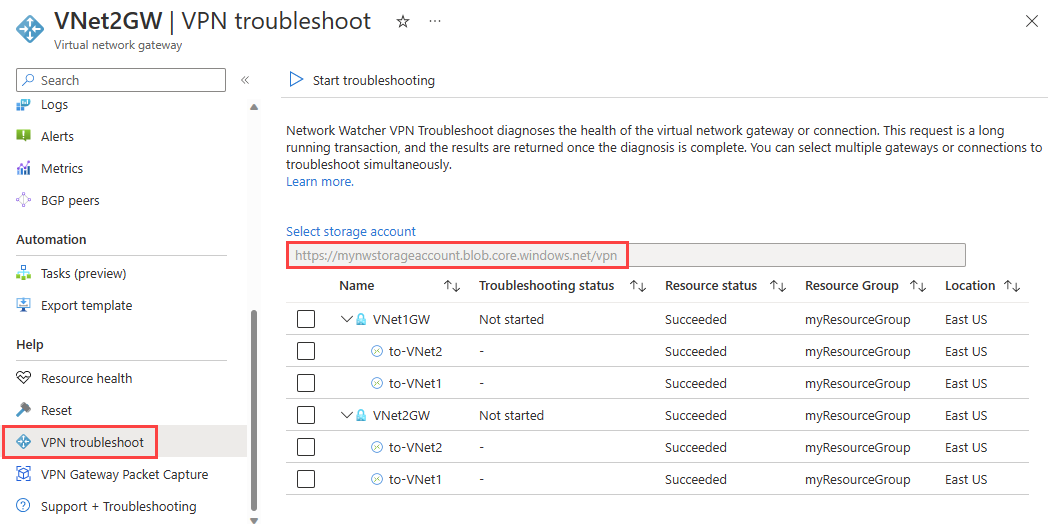

Under Hjälp av VNet2GW-gateway väljer du VPN-felsökning.

Välj Välj lagringskonto för att välja lagringskontot och den container som du vill spara loggarna i.

I listan väljer du VNet1GW och VNet2GW och väljer sedan Starta felsökning för att börja kontrollera gatewayerna.

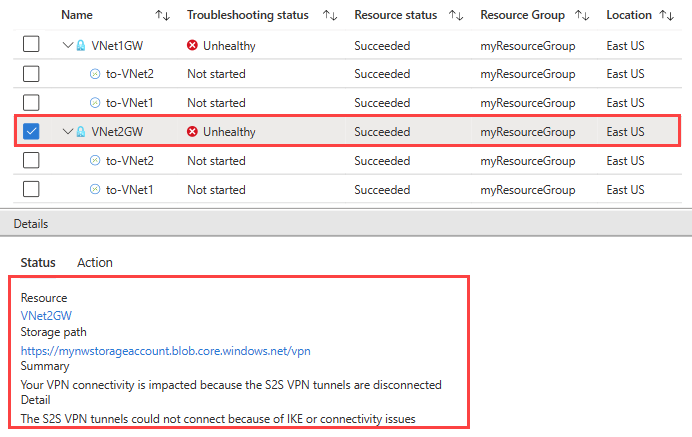

När kontrollen är klar ändras felsökningsstatusen för båda gatewayerna till Inte felfri. Välj en gateway för att se mer information under fliken Status .

Eftersom VPN-tunnlarna är frånkopplade väljer du anslutningarna och väljer sedan Starta felsökning för att börja kontrollera dem.

Kommentar

Du kan felsöka gatewayer och deras anslutningar i ett steg. Det tar dock mindre tid att kontrollera gatewayerna och baserat på resultatet bestämmer du dig för om du behöver kontrollera anslutningarna.

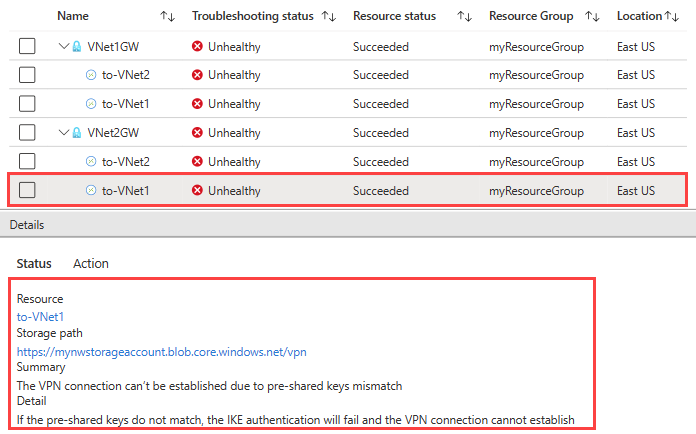

När kontrollen är klar ändras felsökningsstatusen för anslutningarna till Inte felfri. Välj en anslutning om du vill se mer information under fliken Status .

VPN-felsökningen kontrollerade anslutningarna och hittade ett matchningsfel i de delade nycklarna.

Åtgärda problemet och verifiera med hjälp av VPN-felsökning

Åtgärda problemet

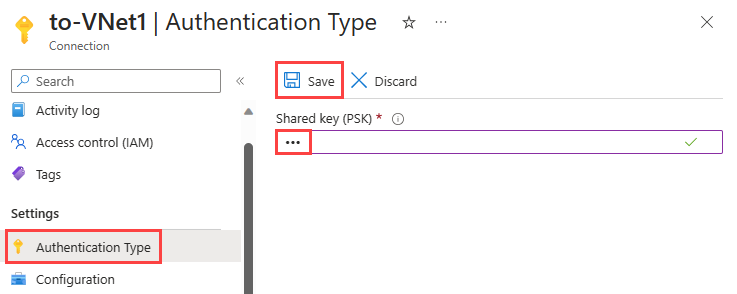

Åtgärda problemet genom att korrigera nyckeln till VNet1-anslutningen så att den matchar nyckeln till VNet2-anslutningen .

Gå till VNet1-anslutning .

Under Inställningar väljer du Autentiseringstyp.

I Delad nyckel (PSK) anger du 123 och väljer sedan Spara.

Kontrollera anslutningsstatus

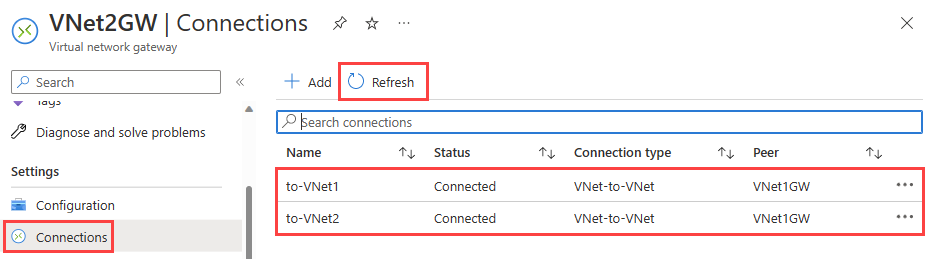

Gå till VNet2GW-gateway (du kan kontrollera anslutningsstatusen från VNet1GW-gatewayen också).

Under Inställningar väljer du Anslutningar.

Kommentar

Du kan behöva vänta några minuter och sedan välja Uppdatera för att se anslutningsstatusen som Ansluten.

Kontrollera anslutningens hälsotillstånd med VPN-felsökning

Under Hjälp av VNet2GW väljer du VPN-felsökning.

Välj Välj lagringskonto för att välja lagringskontot och den container som du vill spara loggarna i.

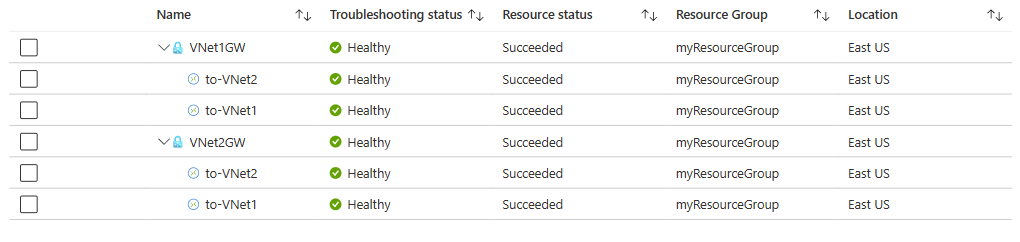

Välj VNet1GW och VNet2GW och välj sedan Starta felsökning för att börja kontrollera gatewayerna

Rensa resurser

Ta bort resursgruppen myResourceGroup och alla resurser som den innehåller när den inte längre behövs:

Skriv myResourceGroup i sökrutan högst upp i portalen. Välj myResourceGroup i sökresultaten.

Välj Ta bort resursgrupp.

I Ta bort en resursgrupp anger du myResourceGroup och väljer sedan Ta bort.

Välj Ta bort för att bekräfta borttagningen av resursgruppen och alla dess resurser.

Gå vidare

Om du vill lära dig hur du loggar nätverkskommunikation till och från en virtuell dator så att du kan granska loggarna för avvikelser går du vidare till nästa självstudie.