Snabbstart: Diagnostisera problem med filtreringen av nätverkstrafik på virtuella datorer med hjälp av Azure Portal

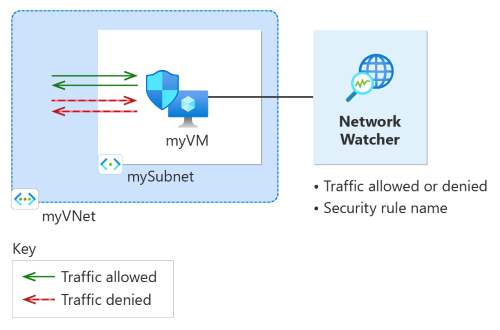

I den här snabbstarten distribuerar du en virtuell dator och använder Network Watcher IP Flow verify för att testa anslutningen till och från olika IP-adresser. Med hjälp av resultatet av verifieringen av IP-flödet fastställer du säkerhetsregeln som blockerar trafiken och orsakar kommunikationsfelet och lär dig hur du kan lösa det. Du får också lära dig hur du använder de effektiva säkerhetsreglerna för ett nätverksgränssnitt för att avgöra varför en säkerhetsregel tillåter eller nekar trafik.

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration

Logga in på Azure

Logga in på Azure Portal med ditt Azure-konto.

Skapa en virtuell dator

I sökrutan överst i portalen anger du virtuella datorer. Välj Virtuella datorer i sökresultaten.

Välj + Skapa och välj sedan den virtuella Azure-datorn.

I Skapa en virtuell dator anger eller väljer du följande värden på fliken Grundläggande :

Inställning Värde Projektinformation Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj Skapa ny.

Ange myResourceGroup i Namn.

Välj OK.Instansinformation Virtual machine name Ange myVM. Region Välj (USA) USA, östra. Tillgänglighetsalternativ Välj Ingen infrastrukturredundans krävs. Säkerhetstyp Låt standardvärdet Standard vara kvar. Bild Välj Ubuntu Server 20.04 LTS – x64 Gen2. Storlek Välj en storlek eller lämna standardinställningen. Administratörskonto Authentication type Välj Lösenord. Username Ange ett användarnamn. Lösenord Ange ett lösenord. Bekräfta lösenord Ange lösenordet igen. Välj fliken Nätverk eller Nästa: diskar och sedan Nästa: nätverk.

På fliken Nätverk väljer du Skapa ny för att skapa ett nytt virtuellt nätverk.

I Skapa virtuellt nätverk anger eller väljer du följande värden:

Inställning Värde Name Ange myVNet. Adressutrymme Adressintervall Ange 10.0.0.0/16. Undernät Namn på undernät Ange mySubnet. Adressintervall Ange 10.0.0.0/24. Välj OK.

Ange eller välj följande värden på fliken Nätverk :

Inställning Värde Offentlig IP-adress Välj Ingen. Nätverkssäkerhetsgrupp för nätverkskort Välj Grundläggande. Offentliga inkommande portar Välj Ingen. Kommentar

Azure skapar en standardnätverkssäkerhetsgrupp för den virtuella datorn myVM (eftersom du valde Nätverkssäkerhetsgrupp för grundläggande nätverkskort). Du använder den här standardnätverkssäkerhetsgruppen för att testa nätverkskommunikationen till och från den virtuella datorn i nästa avsnitt.

Välj Granska + skapa.

Granska inställningarna och välj sedan Skapa.

Testa nätverkskommunikation med hjälp av VERIFIERA IP-flöde

I det här avsnittet använder du funktionen för att verifiera IP-flöde i Network Watcher för att testa nätverkskommunikationen till och från den virtuella datorn.

I sökrutan överst i portalen anger du network watcher. Välj Network Watcher i sökresultatet.

Under Diagnostiska verktyg för nätverk väljer du Kontrollera IP-flöde.

På sidan Verifiera IP-flöde anger eller väljer du följande värden:

Inställning Värde Målresurs Virtuell maskin Välj den virtuella datorn myVM . Nätverksgränssnitt Välj nätverksgränssnittet för myVM. När du använder Azure Portal för att skapa en virtuell dator namnger portalen nätverksgränssnittet med hjälp av den virtuella datorns namn och ett slumptal (till exempel myvm36). Paketinformation Protokoll Välj TCP. Riktning Välj utgående. Lokal port Ange 60000. Välj valfritt portnummer från IANA-intervallet (Internet Assigned Numbers Authority) för dynamiska eller privata portar. Fjärr-IP-adress Ange 13.107.21.200. Den här IP-adressen är en av IP-adresserna www.bing.comför webbplatsen.Fjärr-IP-adress Ange 80 Kommentar

Om du inte ser den virtuella datorn i listan över virtuella datorer som är tillgängliga att välja kontrollerar du att den körs. Stoppade virtuella datorer är inte tillgängliga att välja för verifieringstest för IP-flöde.

Välj knappen Verifiera IP-flöde .

Efter några sekunder kan du se testresultatet, vilket anger att åtkomst tillåts till 13.107.21.200 på grund av standardsäkerhetsregeln AllowInternetOutBound.

Ändra Fjärr-IP-adress till 10.0.1.10, vilket är en privat IP-adress i myVNet-adressutrymmet . Upprepa sedan testet genom att välja knappen Verifiera IP-flöde igen. Resultatet av det andra testet anger att åtkomst tillåts till 10.0.1.10 på grund av standardsäkerhetsregeln AllowVnetOutBound.

Ändra Fjärr-IP-adress till 10.10.10.10 och upprepa testet. Resultatet av det tredje testet anger att åtkomst nekas till 10.10.10.10 på grund av standardsäkerhetsregeln DenyAllOutBound.

Ändra Riktning till Inkommande, Lokal port till 80 och Fjärrporten till 60000 och upprepa sedan testet. Resultatet av det fjärde testet anger att åtkomst nekas från 10.10.10.10 på grund av standardsäkerhetsregeln DenyAllInBound.

Visa information om en säkerhetsregel

Om du vill ta reda på varför reglerna i föregående avsnitt tillåter eller nekar kommunikation läser du de effektiva säkerhetsreglerna för nätverksgränssnittet på den virtuella datorn myVM .

Under Verktyg för nätverksdiagnostik i Network Watcher väljer du Effektiva säkerhetsregler.

Välj följande information:

Inställning Värde Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj myResourceGroup. Virtuell maskin Välj myVM. Kommentar

den virtuella datorn myVM har ett nätverksgränssnitt som väljs när du väljer myVM. Om den virtuella datorn har fler än ett nätverksgränssnitt väljer du den som du vill se gällande säkerhetsregler.

Under Regler för utgående trafik väljer du TillåtInternetOutBound för att se de tillåtna mål-IP-adressprefixen under den här säkerhetsregeln.

Du kan se att adressprefixet 13.104.0.0/13 finns bland adressprefixen för AllowInternetOutBound-regeln . Det här prefixet omfattar IP-adressen 13.107.21.200 som du testade i steg 4 i föregående avsnitt.

På samma sätt kan du kontrollera de andra reglerna för att se käll- och mål-IP-adressprefixen under varje regel.

Kontrollera IP-flöde kontrollerar Azures standard och konfigurerade säkerhetsregler. Om kontrollerna returnerar det förväntade resultatet och du fortfarande har nätverksproblem kontrollerar du att du inte har någon brandvägg mellan den virtuella datorn och slutpunkten som du kommunicerar med och att operativsystemet på den virtuella datorn inte har någon brandvägg som nekar kommunikation.

Rensa resurser

Ta bort resursgruppen, skalningsuppsättningen och alla resurser som den innehåller:

Skriv myResourceGroup i sökrutan högst upp i portalen. Välj myResourceGroup i sökresultaten.

Välj Ta bort resursgrupp.

I Ta bort en resursgrupp anger du myResourceGroup och väljer sedan Ta bort.

Välj Ta bort för att bekräfta borttagningen av resursgruppen och alla dess resurser.