Flödesloggar för virtuellt nätverk

Flödesloggar för virtuella nätverk är en funktion i Azure Network Watcher. Du kan använda dem för att logga information om IP-trafik som flödar genom ett virtuellt nätverk.

Flödesdata från virtuella nätverksflödesloggar skickas till Azure Storage. Därifrån kan du komma åt data och exportera dem till alla visualiseringsverktyg, siem-lösningar (säkerhetsinformation och händelsehantering) eller intrångsidentifieringssystem (IDS). Flödesloggar för virtuella nätverk övervinner några av begränsningarna i flödesloggar för nätverkssäkerhetsgrupp.

Varför ska du använda flödesloggar?

Det är viktigt att övervaka, hantera och känna till nätverket så att du kan skydda och optimera det. Du kan behöva känna till nätverkets aktuella tillstånd, vem som ansluter och var användarna ansluter från. Du kan också behöva veta vilka portar som är öppna för Internet, vilket nätverksbeteende som förväntas, vilket nätverksbeteende som är oregelbundet och när plötsliga trafikökningar inträffar.

Flödesloggar är sanningskällan för all nätverksaktivitet i din molnmiljö. Oavsett om du är i en start som försöker optimera resurser eller ett stort företag som försöker identifiera intrång kan flödesloggar vara till hjälp. Du kan använda dem för att optimera nätverksflöden, övervaka dataflöde, verifiera efterlevnad, identifiera intrång med mera.

Vanliga användningsfall

Nätverksövervakning

- Identifiera okänd eller oönstrade trafik.

- Övervaka trafiknivåer och bandbreddsförbrukning.

- Filtrera flödesloggar efter IP och port för att förstå programmets beteende.

- Exportera flödesloggar till valfria analys- och visualiseringsverktyg för att konfigurera övervakningsinstrumentpaneler.

Användningsövervakning och optimering

- Identifiera de viktigaste talarna i nätverket.

- Kombinera med GeoIP-data för att identifiera trafik mellan regioner.

- Förstå trafiktillväxt för kapacitetsprognoser.

- Använd data för att ta bort alltför restriktiva trafikregler.

Regelefterlevnad

- Använd flödesdata för att verifiera nätverksisolering och efterlevnad av åtkomstregler för företag.

Nätverkstekniska och säkerhetsanalyser

- Analysera nätverksflöden från komprometterade IP-adresser och nätverksgränssnitt.

- Exportera flödesloggar till valfritt SIEM- eller IDS-verktyg.

Flödesloggar för virtuellt nätverk jämfört med flödesloggar för nätverkssäkerhetsgrupp

Både virtuella nätverksflödesloggar och flödesloggar för nätverkssäkerhetsgrupper registrerar IP-trafik, men de skiljer sig åt i beteendet och funktionerna.

Flödesloggar för virtuella nätverk förenklar trafikövervakningens omfattning eftersom du kan aktivera loggning i virtuella nätverk. Trafik via alla arbetsbelastningar som stöds i ett virtuellt nätverk registreras.

Flödesloggar för virtuella nätverk undviker också behovet av att aktivera flödesloggning på flera nivåer, till exempel i flödesloggar för nätverkssäkerhetsgrupper. I flödesloggar för nätverkssäkerhetsgrupp konfigureras nätverkssäkerhetsgrupper i både undernätet och nätverksgränssnittet (NIC).

Förutom befintligt stöd för att identifiera trafik som regler för nätverkssäkerhetsgrupper tillåter eller nekar, stöder virtuella nätverksflödesloggar identifiering av trafik som Azure Virtual Network Manager-säkerhetsadministratörsregler tillåter eller nekar. Flödesloggar för virtuella nätverk stöder också utvärdering av krypteringsstatus för nätverkstrafiken i scenarier där du använder kryptering för virtuella nätverk.

Viktigt!

Vi rekommenderar att du inaktiverar flödesloggar för nätverkssäkerhetsgrupper innan du aktiverar flödesloggar för virtuella nätverk på samma underliggande arbetsbelastningar för att undvika duplicerad trafikregistrering och ytterligare kostnader.

Om du aktiverar flödesloggar för nätverkssäkerhetsgrupp i nätverkssäkerhetsgruppen i ett undernät aktiverar du flödesloggar för virtuella nätverk i samma undernät eller överordnade virtuella nätverk. Du kan få dubbletter av loggning eller endast flödesloggar för virtuella nätverk.

Så här fungerar loggning

Viktiga egenskaper för virtuella nätverksflödesloggar är:

- Flödesloggar körs på Layer 4 i OSI-modellen (Open Systems Interconnection) och registrerar alla IP-flöden som går via ett virtuellt nätverk.

- Loggar samlas in med en minuts intervall via Azure-plattformen. De påverkar inte dina Azure-resurser eller nätverkstrafik.

- Loggar skrivs i JSON-format (JavaScript Object Notation).

- Varje loggpost innehåller det nätverksgränssnitt som flödet gäller för, information om 5 tupplar, trafikriktning, flödestillstånd, krypteringstillstånd och dataflödesinformation.

- Alla trafikflöden i nätverket utvärderas via tillämpliga regler för nätverkssäkerhetsgrupper eller säkerhetsadministratörsregler för Azure Virtual Network Manager.

Loggformat

Flödesloggar för virtuella nätverk har följande egenskaper:

time: Tid i UTC när händelsen loggades.flowLogVersion: Version av flödesloggen.flowLogGUID: Resurs-GUID för resursenFlowLog.macAddress: MAC-adressen för nätverksgränssnittet där händelsen registrerades.category: Kategorin för händelsen. Kategorin är alltidFlowLogFlowEvent.flowLogResourceID: Resurs-ID för resursenFlowLog.targetResourceID: Resurs-ID för målresursen som är associerad med resursenFlowLog.operationName: AlltidFlowLogFlowEvent.flowRecords: Samling flödesposter.flows: Samling flöden. Den här egenskapen har flera poster för åtkomstkontrollistor (ACL:er):aclID: Identifierare för resursen som utvärderar trafik, antingen en nätverkssäkerhetsgrupp eller Virtual Network Manager. För trafik som nekas på grund av kryptering ärunspecifieddet här värdet .flowGroups: Samling flödesposter på regelnivå:rule: Namnet på regeln som tillät eller nekade trafiken. För trafik som nekas på grund av kryptering ärunspecifieddet här värdet .flowTuples: Sträng som innehåller flera egenskaper för flödestuppeln i kommaavgränsat format:Time Stamp: Tidsstämpel för när flödet inträffade i UNIX-epokformat.Source IP: Källans IP-adress.Destination IP: Mål-IP-adress.Source port: Källport.Destination port: Målport.Protocol: Layer 4-protokollet för flödet, uttryckt i tilldelade IANA-värden.Flow direction: Trafikflödets riktning. Giltiga värden gällerIför inkommande ochOför utgående trafik.Flow state: Flödets tillstånd. Möjliga tillstånd är:B: Börja när ett flöde skapas. Ingen statistik tillhandahålls.C: Fortsätter för ett pågående flöde. Statistik tillhandahålls med fem minuters intervall.E: Slut, när ett flöde avslutas. Statistik tillhandahålls.D: Neka, när ett flöde nekas.

Flow encryption: Krypteringstillstånd för flödet. Tabellen efter den här listan beskriver möjliga värden.Packets sent: Totalt antal paket som skickats från källan till målet sedan den senaste uppdateringen.Bytes sent: Totalt antal paketbyte som skickats från källan till målet sedan den senaste uppdateringen. Paketbyte omfattar paketets huvud och nyttolast.Packets received: Totalt antal paket som skickats från målet till källan sedan den senaste uppdateringen.Bytes received: Totalt antal paketbyte som skickats från målet till källan sedan den senaste uppdateringen. Paketbyte omfattar paketets huvud och nyttolast.

Flow encryption har följande möjliga krypteringsstatusar:

| Krypteringsstatus | beskrivning |

|---|---|

X |

Anslutningen är krypterad. Kryptering har konfigurerats och plattformen krypterade anslutningen. |

NX |

Anslutningen är okrypterad. Den här händelsen loggas i två scenarier: – När kryptering inte har konfigurerats. – När en krypterad virtuell dator kommunicerar med en slutpunkt som saknar kryptering (till exempel en Internetslutpunkt). |

NX_HW_NOT_SUPPORTED |

Maskinvara stöds inte. Kryptering har konfigurerats, men den virtuella datorn körs på en värd som inte stöder kryptering. Det här problemet beror vanligtvis på att den fältprogrammabla gatematrisen (FPGA) inte är kopplad till värden eller är felaktig. Rapportera det här problemet till Microsoft för undersökning. |

NX_SW_NOT_READY |

Programvaran är inte klar. Kryptering är konfigurerat, men programvarukomponenten (GFT) i värdnätverksstacken är inte redo att bearbeta krypterade anslutningar. Det här problemet kan inträffa när den virtuella datorn startas för första gången, startas om eller distribueras om. Det kan också inträffa när det finns en uppdatering av nätverkskomponenterna på värden där den virtuella datorn körs. I alla dessa scenarier tas paketet bort. Problemet bör vara tillfälligt. Krypteringen bör börja fungera när antingen den virtuella datorn är helt igång eller om programuppdateringen på värden är klar. Om problemet har en längre varaktighet rapporterar du det till Microsoft för undersökning. |

NX_NOT_ACCEPTED |

Släpp på grund av ingen kryptering. Kryptering konfigureras på både käll- och målslutpunkter, med en minskning av okrypterade principer. Om trafikkryptering misslyckas tas paketet bort. |

NX_NOT_SUPPORTED |

Identifiering stöds inte. Kryptering har konfigurerats, men krypteringssessionen upprättades inte eftersom värdnätverksstacken inte stöder identifiering. I det här fallet tas paketet bort. Om du stöter på det här problemet rapporterar du det till Microsoft för undersökning. |

NX_LOCAL_DST |

Målet finns på samma värd. Kryptering har konfigurerats, men de virtuella käll- och måldatorerna körs på samma Azure-värd. I det här fallet krypteras inte anslutningen avsiktligt. |

NX_FALLBACK |

Återgå till ingen kryptering. Kryptering konfigureras med principen Tillåt okrypterad för både käll- och målslutpunkter. Systemet försökte kryptering men hade ett problem. I det här fallet tillåts anslutningen men är inte krypterad. Till exempel landade en virtuell dator först på en nod som stöder kryptering, men det här stödet togs bort senare. |

Trafiken i dina virtuella nätverk är okrypterad (NX) som standard. Information om krypterad trafik finns i Kryptering av virtuella nätverk.

Exempelloggpost

I följande exempel på flödesloggar för virtuella nätverk följer flera poster egenskapslistan som beskrevs tidigare.

{

"records": [

{

"time": "2022-09-14T09:00:52.5625085Z",

"flowLogVersion": 4,

"flowLogGUID": "66aa66aa-bb77-cc88-dd99-00ee00ee00ee",

"macAddress": "112233445566",

"category": "FlowLogFlowEvent",

"flowLogResourceID": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/NETWORKWATCHERRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKWATCHERS/NETWORKWATCHER_EASTUS2EUAP/FLOWLOGS/VNETFLOWLOG",

"targetResourceID": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVNet",

"operationName": "FlowLogFlowEvent",

"flowRecords": {

"flows": [

{

"aclID": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"flowGroups": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flowTuples": [

"1663146003599,10.0.0.6,192.0.2.180,23956,443,6,O,B,NX,0,0,0,0",

"1663146003606,10.0.0.6,192.0.2.180,23956,443,6,O,E,NX,3,767,2,1580",

"1663146003637,10.0.0.6,203.0.113.17,22730,443,6,O,B,NX,0,0,0,0",

"1663146003640,10.0.0.6,203.0.113.17,22730,443,6,O,E,NX,3,705,4,4569",

"1663146004251,10.0.0.6,203.0.113.17,22732,443,6,O,B,NX,0,0,0,0",

"1663146004251,10.0.0.6,203.0.113.17,22732,443,6,O,E,NX,3,705,4,4569",

"1663146004622,10.0.0.6,203.0.113.17,22734,443,6,O,B,NX,0,0,0,0",

"1663146004622,10.0.0.6,203.0.113.17,22734,443,6,O,E,NX,2,134,1,108",

"1663146017343,10.0.0.6,198.51.100.84,36776,443,6,O,B,NX,0,0,0,0",

"1663146022793,10.0.0.6,198.51.100.84,36776,443,6,O,E,NX,22,2217,33,32466"

]

}

]

},

{

"aclID": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"flowGroups": [

{

"rule": "BlockHighRiskTCPPortsFromInternet",

"flowTuples": [

"1663145998065,101.33.218.153,10.0.0.6,55188,22,6,I,D,NX,0,0,0,0",

"1663146005503,192.241.200.164,10.0.0.6,35276,119,6,I,D,NX,0,0,0,0"

]

},

{

"rule": "Internet",

"flowTuples": [

"1663145989563,192.0.2.10,10.0.0.6,50557,44357,6,I,D,NX,0,0,0,0",

"1663145989679,203.0.113.81,10.0.0.6,62797,35945,6,I,D,NX,0,0,0,0",

"1663145989709,203.0.113.5,10.0.0.6,51961,65515,6,I,D,NX,0,0,0,0",

"1663145990049,198.51.100.51,10.0.0.6,40497,40129,6,I,D,NX,0,0,0,0",

"1663145990145,203.0.113.81,10.0.0.6,62797,30472,6,I,D,NX,0,0,0,0",

"1663145990175,203.0.113.5,10.0.0.6,51961,28184,6,I,D,NX,0,0,0,0",

"1663146015545,192.0.2.10,10.0.0.6,50557,31244,6,I,D,NX,0,0,0,0"

]

}

]

}

]

}

}

]

}

Loggtuppeln och bandbreddsberäkningen

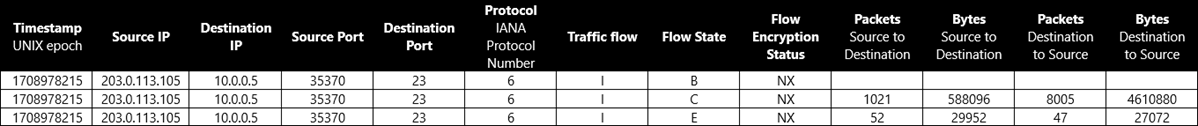

Här är ett exempel på en bandbreddsberäkning för flödestupplar från en TCP-konversation mellan 203.0.113.105:35370 och 10.0.0.5:23:

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,B,NX,,,,

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,C,NX,1021,588096,8005,4610880

1708978215,203.0.113.105,10.0.0.5,35370,23,6,I,E,NX,52,29952,47,27072

För fortsättnings- (C) och slutflödestillstånd (E) är byte- och paketantal aggregerade antal från tidpunkten för det tidigare flödets tupplar. I exempelkonversationen är det totala antalet överförda paket 1 021 + 52 + 8 005 + 47 = 9 125. Det totala antalet överförda byte är 588 096 + 29 952 + 4 610 880 + 27 072 = 5 256 000.

Överväganden för lagringskonto för flödesloggar för virtuella nätverk

- Plats: Lagringskontot måste finnas i samma region som det virtuella nätverket.

- Prenumeration: Lagringskontot måste finnas i samma prenumeration på det virtuella nätverket eller i en prenumeration som är associerad med samma Microsoft Entra-klientorganisation för det virtuella nätverkets prenumeration.

- Prestandanivå: Lagringskontot måste vara standard. Premium Storage-konton stöds inte.

- Självhanterad nyckelrotation: Om du ändrar eller roterar åtkomstnycklarna till ditt lagringskonto slutar flödesloggarna för virtuella nätverk att fungera. För att åtgärda det här problemet måste du inaktivera och sedan återaktivera flödesloggar för virtuella nätverk.

Prissättning

Flödesloggar för virtuella nätverk debiteras per gigabyte nätverksflödesloggar som samlas in och har en kostnadsfri nivå på 5 GB/månad per prenumeration.

Om trafikanalys är aktiverat med flödesloggar för virtuella nätverk tillämpas prissättningen för trafikanalys per gigabyte. Trafikanalys erbjuds inte med en kostnadsfri prisnivå. Mer information finns i Priser för Network Watcher.

Lagring av loggar debiteras separat. Mer information finns i Priser för Azure Blob Storage.

Stödda scenarier

I följande tabell beskrivs stödomfånget för flödesloggar.

| Omfattning | Flödesloggar för nätverkssäkerhetsgrupp | Flödesloggar för virtuellt nätverk |

|---|---|---|

| Byte och paket i tillståndslösa flöden | Stöds inte | Stöds |

| Identifiering av kryptering för virtuellt nätverk | Stöds inte | Stöds |

| Azure API Management | Stöds inte | Stöds |

| Azure Application Gateway | Stöds inte | Stöds |

| Azure Virtual Network Manager | Stöds inte | Stöds |

| ExpressRoute-gateway | Stöds inte | Stöds |

| Skalningsuppsättningar för virtuella datorer | Stöds | Stöds |

| VPN gateway | Stöds inte | Stöds |

Tillgänglighet

Flödesloggar för virtuella nätverk är allmänt tillgängliga i alla offentliga Azure-regioner och är för närvarande i förhandsversion i Azure Government.

Relaterat innehåll

- Information om hur du skapar, ändrar, aktiverar, inaktiverar eller tar bort flödesloggar för virtuella nätverk finns i guiderna Azure Portal, PowerShell eller Azure CLI.

- Mer information om trafikanalys finns i Översikt över trafikanalys och Schema och dataaggregering i Azure Network Watcher-trafikanalys.

- Information om hur du använder inbyggda Azure-principer för att granska eller aktivera trafikanalys finns i Hantera trafikanalys med Azure Policy.