Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln beskriver olika scenarier för att ansluta en källdatabas till en flexibel Azure Database for PostgreSQL-server med hjälp av migreringstjänsten i Azure Database for PostgreSQL. Varje scenario har olika nätverkskrav och konfigurationer för att upprätta en anslutning för migrering. Specifik information varierar beroende på den faktiska nätverkskonfigurationen och kraven för källmiljön och målmiljön.

I följande tabell sammanfattas migreringsscenarierna. Tabellen anger om varje scenario stöds baserat på konfigurationerna för käll- och målmiljöerna.

| PostgreSQL-källa | Target | Supported |

|---|---|---|

| Lokalt med en offentlig IP-adress | Flexibel Azure Database for PostgreSQL-server med offentlig åtkomst | Yes |

| Lokalt med en privat IP-adress via ett virtuellt privat nätverk (VPN) eller Azure ExpressRoute | Azure Database for PostgreSQL-server med VNet-integration och flexibel konfiguration | Yes |

| Amazon Relational Database Service (Amazon RDS) för PostgreSQL eller Amazon Aurora PostgreSQL med en offentlig IP-adress | Flexibel Azure Database for PostgreSQL-server med offentlig åtkomst | Yes |

| Amazon RDS för PostgreSQL eller Amazon Aurora PostgreSQL med privat åtkomst via ett VPN eller ExpressRoute | Flexibel Azure VNet-integrerad Database för PostgreSQL-server | Yes |

| Google Cloud SQL för PostgreSQL | Flexibel Azure Database for PostgreSQL-server med offentlig åtkomst | Yes |

| Google Cloud SQL for PostgreSQL med privat åtkomst via ett VPN eller ExpressRoute | Flexibel VNet-integrerad Azure Database for PostgreSQL-server | Yes |

| PostgreSQL installerat på en virtuell Azure-dator (VM) i samma virtuella nätverk eller i ett annat virtuellt nätverk | VNet-integrerad Azure Database for PostgreSQL – flexibel server i samma virtuella nätverk eller i ett annat virtuellt nätverk | Yes |

| Azure Database for PostgreSQL – enskild server med offentlig åtkomst | VNet-integrerad flexibel Azure Database för PostgreSQL databas | Yes |

| Azure Database for PostgreSQL – enskild server med en privat slutpunkt | Flexibel VNet-integrerad Azure Database for PostgreSQL-server | Yes |

| Azure Database for PostgreSQL – enskild server med en privat slutpunkt | Flexibel Azure Database for PostgreSQL-server med en privat slutpunkt | Yes |

| PostgreSQL-källor med privat åtkomst | Flexibel Azure Database for PostgreSQL-server med en privat slutpunkt | Yes |

| PostgreSQL-källor med privat åtkomst | Flexibel Azure Database for PostgreSQL-server med offentlig åtkomst | No |

Lokal (offentlig IP) till flexibel server (offentlig åtkomst)

Nätverkssteg:

- Kontrollera att källdatabasservern har en offentlig IP-adress.

- Konfigurera brandväggen för att tillåta utgående anslutningar på PostgreSQL-porten (standardporten är 5432).

- Kontrollera att källdatabasservern är tillgänglig via Internet.

- Testa konfigurationen genom att verifiera anslutningen från målinstansen av Azure Database for PostgreSQL till källdatabasen. Bekräfta att migreringstjänsten kan komma åt källdata.

Lokal (privat IP) till VNet-integrerad flexibel server (ExpressRoute eller VPN)

Nätverkssteg:

- Konfigurera ett plats-till-plats-VPN eller en ExpressRoute-instans för en säker och tillförlitlig anslutning mellan det lokala nätverket och Azure.

- Konfigurera det virtuella Azure-nätverket för att tillåta åtkomst från det lokala IP-adressintervallet.

- Konfigurera regler för nätverkssäkerhetsgrupp för att tillåta trafik på PostgreSQL-porten (standardporten är 5432) från det lokala nätverket.

- Testa konfigurationen genom att verifiera anslutningen från målinstansen av Azure Database for PostgreSQL till källdatabasen. Bekräfta att migreringstjänsten kan komma åt källdata.

Hanterad PostgreSQL-tjänst (offentlig IP) till flexibel server (offentlig/privat åtkomst)

PostgreSQL-källinstansen i en molnleverantör (till exempel AWS eller GCP) måste ha en offentlig IP-adress eller en direktanslutning till Azure.

Nätverkssteg:

Offentlig åtkomst

- Om din PostgreSQL-instans i Amazon Web Services (AWS), Google Cloud Platform (GCP) eller en annan hanterad PostgreSQL-tjänst inte är offentligt tillgänglig ändrar du instansen för att tillåta anslutningar från Azure. I molnleverantörens konsol (till exempel I AWS-hanteringskonsolen eller Google Cloud-konsolen) ändrar du inställningen för att tillåta offentlig tillgänglighet.

- I molnleverantörens säkerhetsinställningar (till exempel i säkerhetsgrupper i AWS eller i brandväggsregler i GCP) lägger du till en inkommande regel för att tillåta trafik från den offentliga IP-adressen eller domänen i Azure Database for PostgreSQL.

Privat åtkomst

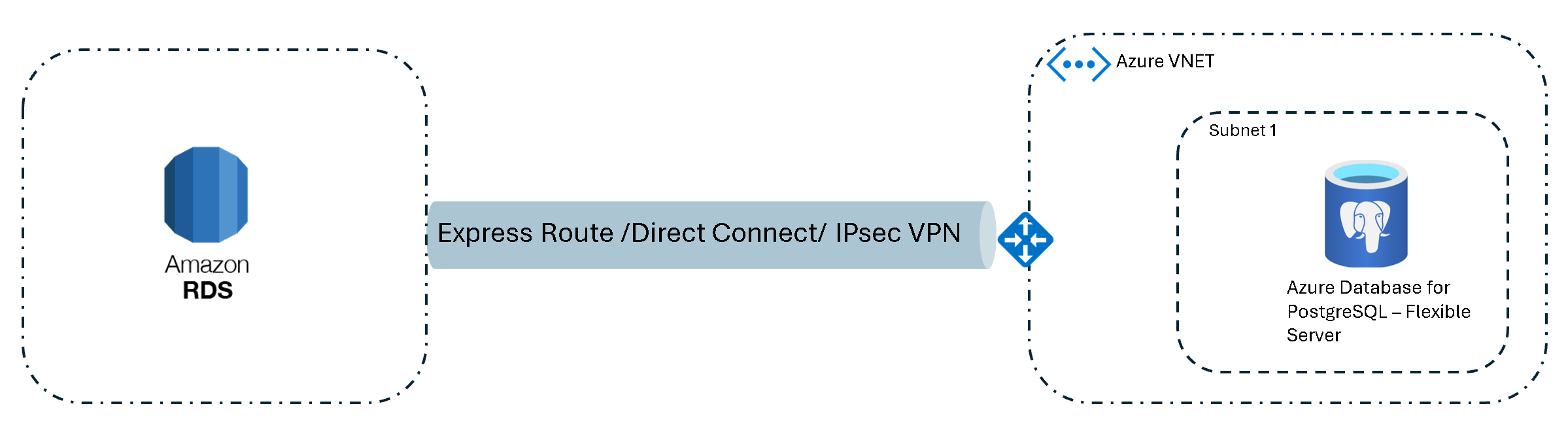

- Upprätta en säker anslutning med hjälp av ExpressRoute, IPsec VPN eller en motsvarande privat anslutningstjänst från molnleverantören (Azure ExpressRoute, AWS Direct Connect, GCP Interconnect) till Azure.

- I källmolnleverantörens säkerhetsinställningar (till exempel AWS-säkerhetsgrupper eller GCP-brandväggsregler) lägger du till en inkommande regel för att tillåta trafik från den offentliga IP-adressen eller domänen för Azure Database for PostgreSQL eller från IP-adressintervallet för det virtuella Azure-nätverket på PostgreSQL-porten (standardporten är 5432).

- Skapa ett virtuellt nätverk i Azure i samma region som din instans av Azure Database for PostgreSQL. Konfigurera nätverkssäkerhetsgruppen för att tillåta utgående anslutningar till källmolnleverantörens PostgreSQL-instans IP-adress på standardporten 5432.

- Konfigurera regler för nätverkssäkerhetsgrupper i Azure för att tillåta inkommande anslutningar från molnleverantören (till exempel från AWS eller GCP) till IP-adressintervallet för Azure Database for PostgreSQL.

- Testa anslutningen mellan din PostgreSQL-instans i den hanterade PostgreSQL-tjänsten (till exempel I AWS, GCP eller Heroku) och Azure Database for PostgreSQL för att säkerställa att inga nätverksproblem uppstår.

Virtuell Azure-dator (privat åtkomst) till Azure Database for PostgreSQL (olika virtuella nätverk)

Det här scenariot beskriver anslutningen mellan en instans av Azure Virtual Machines och en flexibel Azure Database for PostgreSQL-server som finns i olika virtuella nätverk. Peering för virtuella nätverk och lämpliga regler för nätverkssäkerhetsgrupper krävs för att underlätta trafiken mellan de virtuella nätverken.

Nätverkssteg:

- Ställ in peering mellan de två virtuella nätverken för att möjliggöra direkt nätverksanslutning.

- Konfigurera regler för nätverkssäkerhetsgrupper för att tillåta trafik mellan VNets på PostgreSQL-porten.

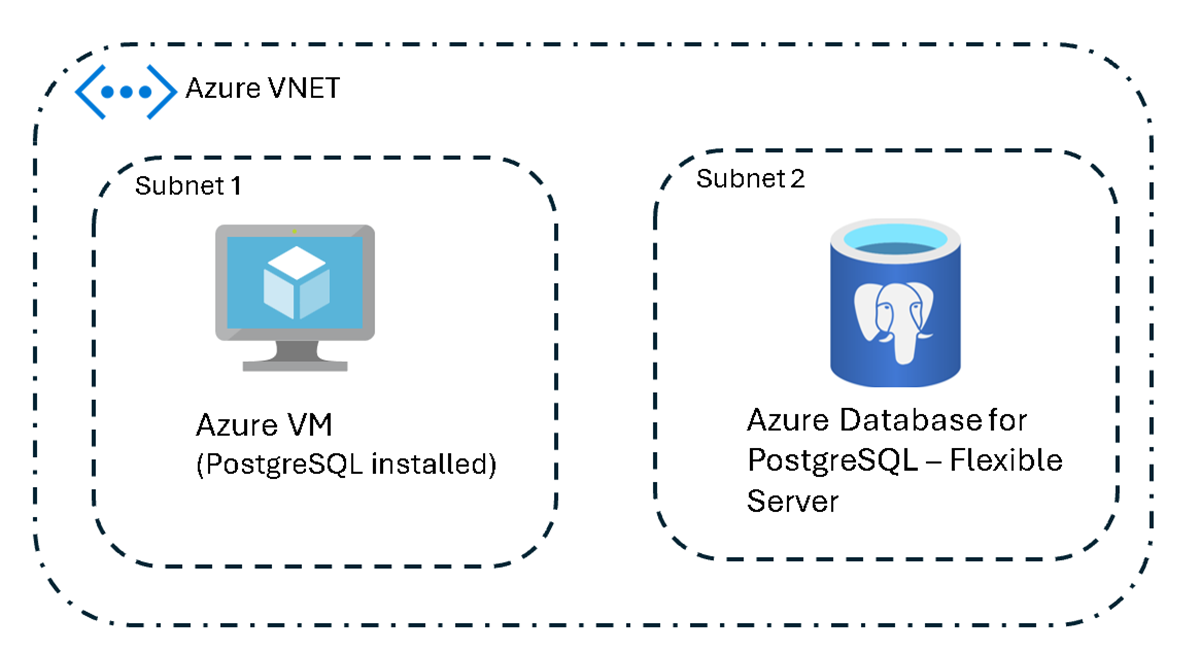

Virtuell Azure-dator till Azure Database for PostgreSQL (samma virtuella nätverk)

Konfigurationen är enkel när en virtuell Azure-dator och en flexibel Azure Database for PostgreSQL-server finns i samma virtuella nätverk. Ange regler för nätverkssäkerhetsgrupp för att tillåta intern trafik på PostgreSQL-porten. Inga andra brandväggsregler krävs eftersom trafiken finns kvar i det virtuella nätverket.

Nätverkssteg:

- Kontrollera att den virtuella datorn och PostgreSQL-servern finns i samma virtuella nätverk.

- Konfigurera regler för nätverkssäkerhetsgrupp för att tillåta trafik i det virtuella nätverket på PostgreSQL-porten.

Enskild server (offentlig åtkomst) till VNet-integrerad flexibel server

För att underlätta anslutningen mellan en flexibel Azure Database for PostgreSQL-server – enskild server som har offentlig åtkomst och en VNet-integrerad flexibel server konfigurerar du den enskilda servern för att tillåta anslutningar från undernätet där den flexibla servern distribueras.

Här är en kort beskrivning av stegen för att konfigurera den här anslutningen:

Lägg till en VNet-regel till en enskild server:

I Azure-portalen går du till din instans av Azure Database for PostgreSQL – enskild server.

Gå till inställningarna för anslutningssäkerhet .

I avsnittet Regler för virtuellt nätverk väljer du Lägg till befintligt virtuellt nätverk.

Ange vilket virtuellt nätverk som kan ansluta till din enda server.

Konfigurera regelinställningar:

I konfigurationsfönstret anger du ett namn för den nya regeln för virtuellt nätverk.

Välj den prenumeration där den flexibla servern finns.

Välj det virtuella nätverket och det specifika undernät som är associerat med din flexibla server.

Bekräfta inställningarna genom att välja OK .

När du har slutfört de här stegen konfigureras den enskilda servern för att acceptera anslutningar från den flexibla serverns undernät för säker kommunikation mellan de två servrarna.

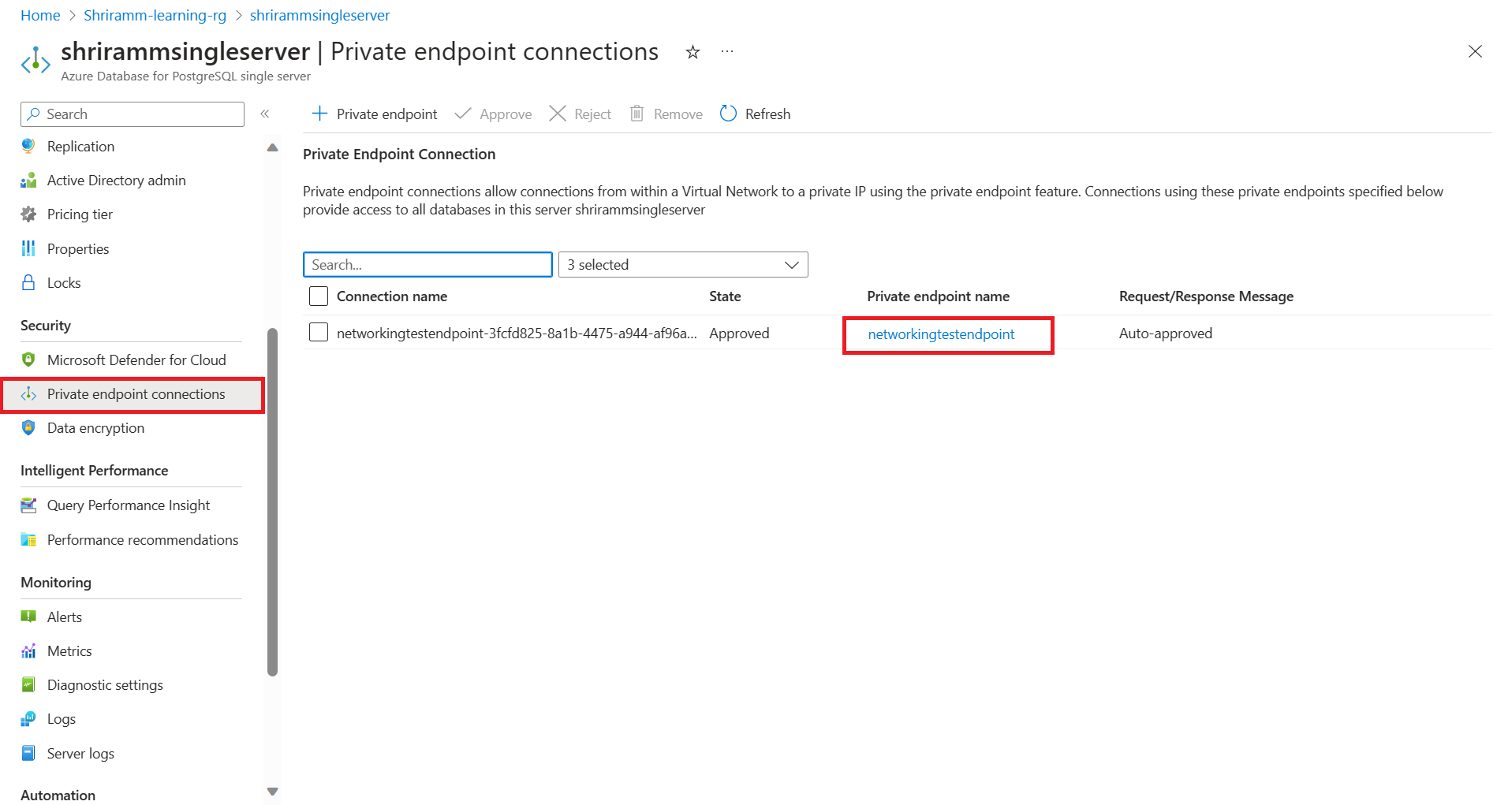

Enskild server (privat slutpunkt) till VNet-integrerad flexibel server

För att underlätta anslutningen från en flexibel Azure Database for PostgreSQL-server – enskild server som har en privat slutpunkt till en VNet-integrerad flexibel server:

Hämta information om privata slutpunkter:

I Azure-portalen går du till instansen av Azure Database for PostgreSQL – enskild server. Välj den privata slutpunkten för att visa information om dess virtuella nätverk och undernät.

Gå till fönstret Nätverk på den flexibla servern. Observera serverns information om det virtuella nätverket och undernätet.

Utvärdera VNet-peeringkrav:

Om båda servrarna finns i olika virtuella nätverk måste du aktivera peering för virtuella nätverk för att ansluta de virtuella nätverken. Peering är valfritt om servrarna finns i samma virtuella nätverk men i olika undernät. Se till att inga nätverkssäkerhetsgrupper blockerar trafiken från den flexibla servern till den enskilda servern.

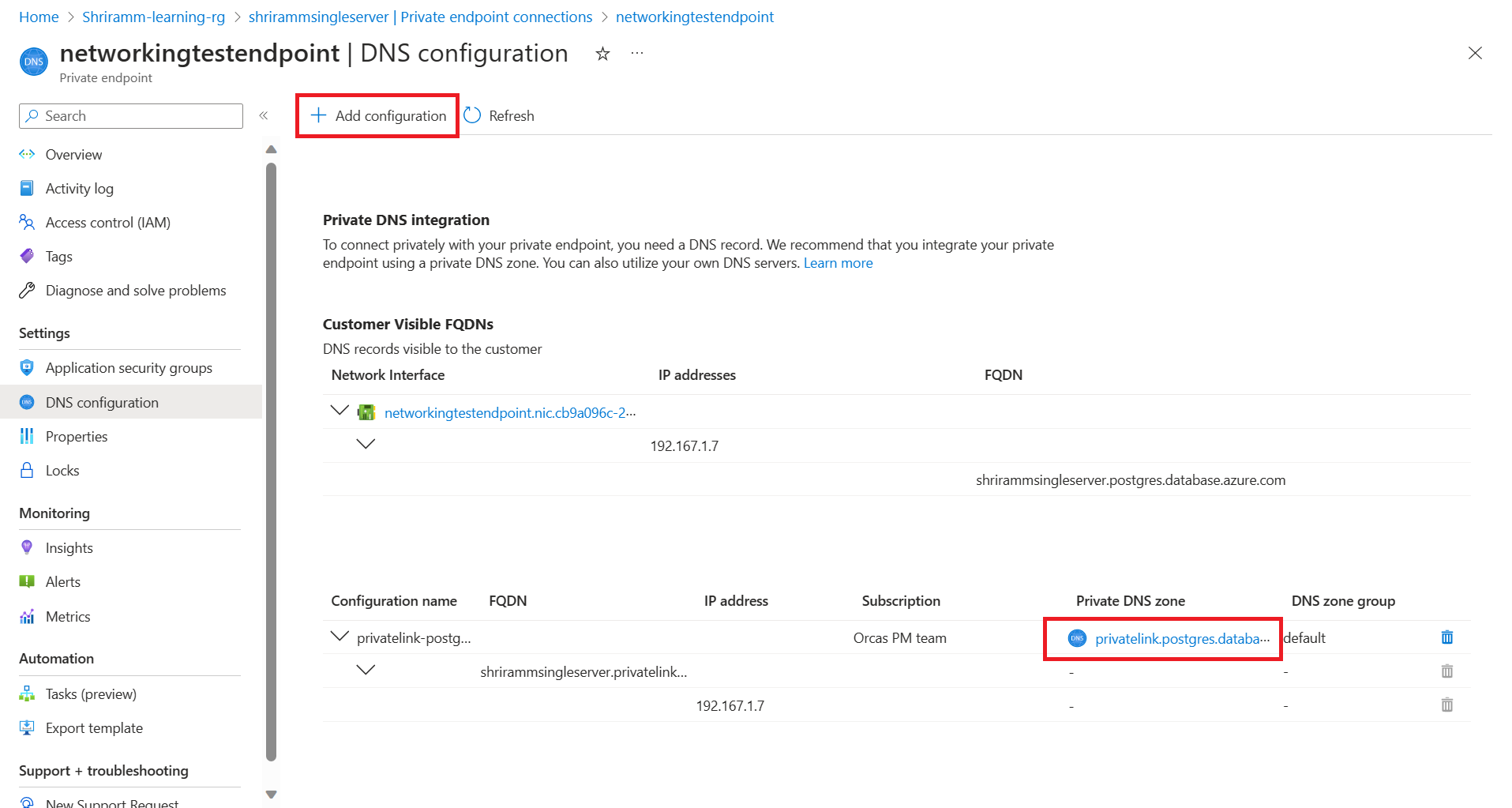

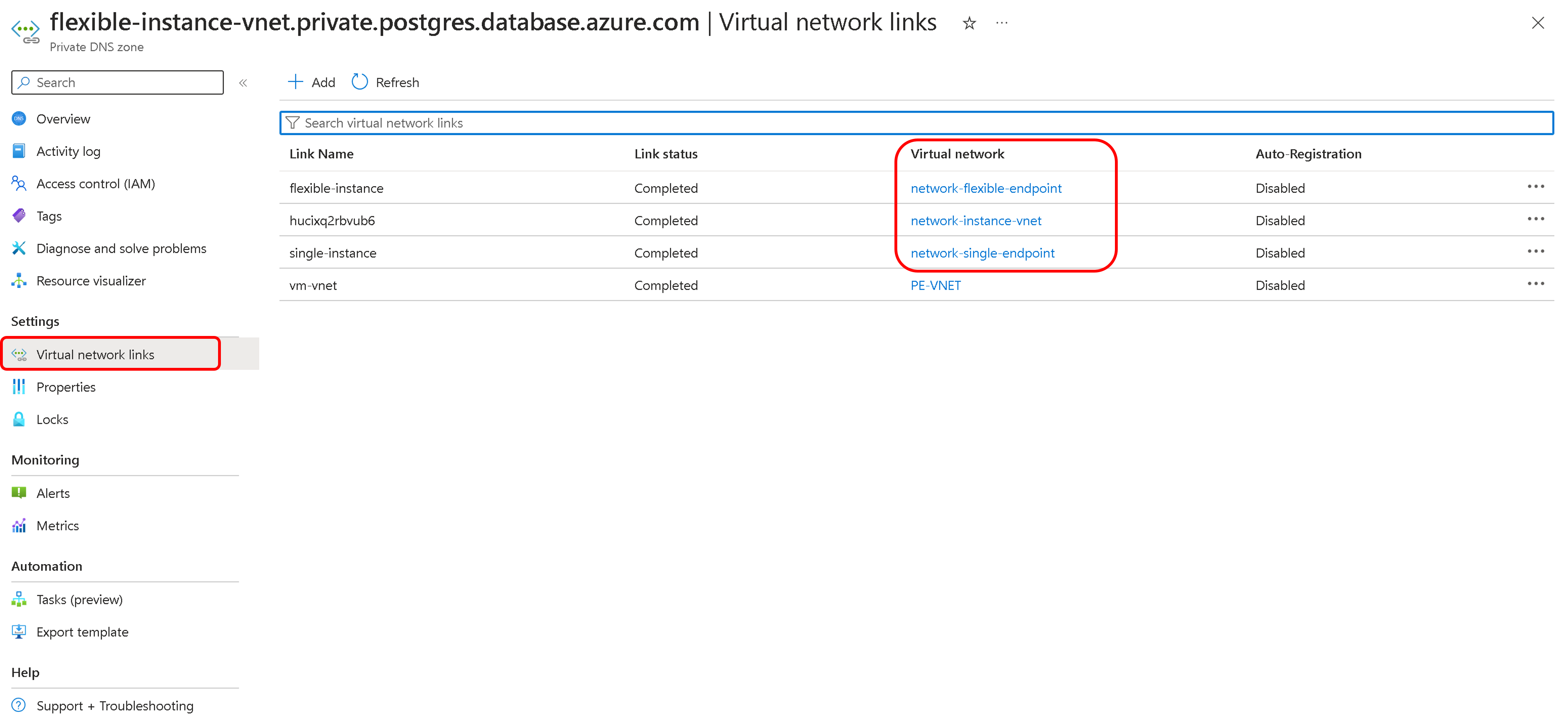

Konfigurera den privata DNS-zonen:

Gå till fönstret Nätverk för den flexibla servern och kontrollera om en privat DNS-zon har konfigurerats. Om en privat DNS-zon används går du till den privata DNS-zonen i portalen. I den vänstra rutan väljer du Länkar till virtuellt nätverk och kontrollerar om det virtuella nätverket för den enskilda servern och den flexibla servern visas i den här listan.

Om en privat DNS-zon inte används väljer du knappen Lägg till och skapar en länk till den här privata DNS-zonen för de virtuella nätverken för den enskilda servern och den flexibla servern.

Gå till den privata slutpunkten för din enskild server och välj fönstret DNS-konfiguration . Kontrollera om en privat DNS-zon är kopplad till den här slutpunkten. Annars ansluter du en privat DNS-zon genom att välja knappen Lägg till konfiguration .

Välj den privata DNS-zonen på den enskilda serverns privata slutpunkt. Kontrollera om de virtuella nätverken för den enskilda servern och den flexibla servern visas i de virtuella nätverkslänkarna. Om de inte är det slutför du stegen som beskrivs tidigare för att lägga till länkarna till de virtuella nätverken på den enskilda servern och den flexibla servern i den här privata DNS-zonen.

För en sista kontroll går du till den privata DNS-zonen för den privata slutpunkten på din enda server och kontrollerar om en A-post har angetts för din enda server som pekar på en privat IP-adress.

Genom att slutföra de här stegen kan instansen av en flexibel Azure Database for PostgreSQL-server ansluta till instansen av Azure Database for PostgreSQL – enskild server.

Enskild server (privat slutpunkt) till flexibel server (privat slutpunkt)

Det här avsnittet beskriver de viktigaste nätverksstegen för att migrera från en enskild server som har en privat slutpunkt till en flexibel server som har en privat slutpunkt i Azure Database for PostgreSQL. Den omfattar integrering av ett virtuellt runtime-servernätverk med en privat slutpunkt. Mer information finns i Migreringskörningsserver.

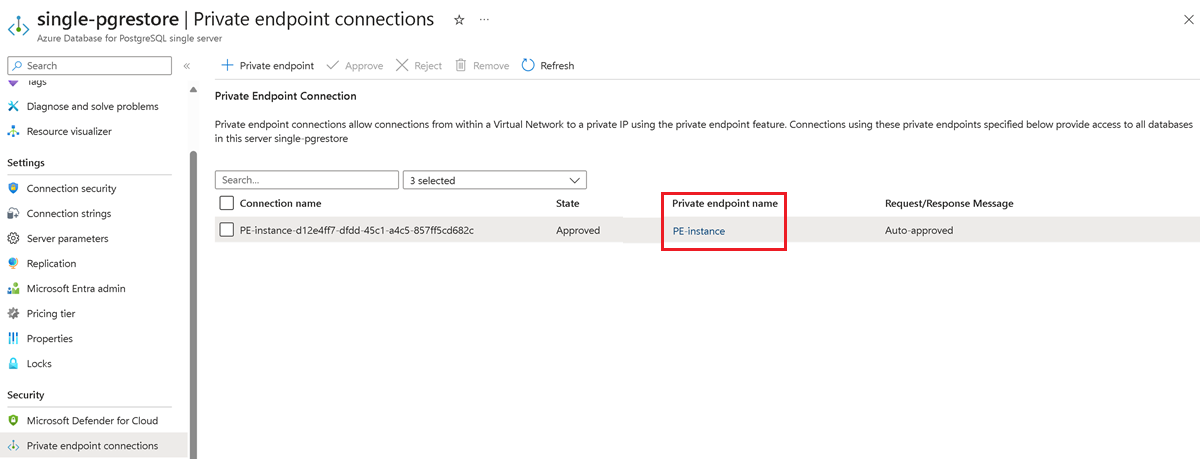

Samla in information om privata slutpunkter för den enskilda servern:

- I Azure-portalen går du till instansen av Azure Database for PostgreSQL – enskild server.

- Registrera information om det virtuella nätverket och undernätet som visas under den privata slutpunktsanslutningen för den enskilda servern.

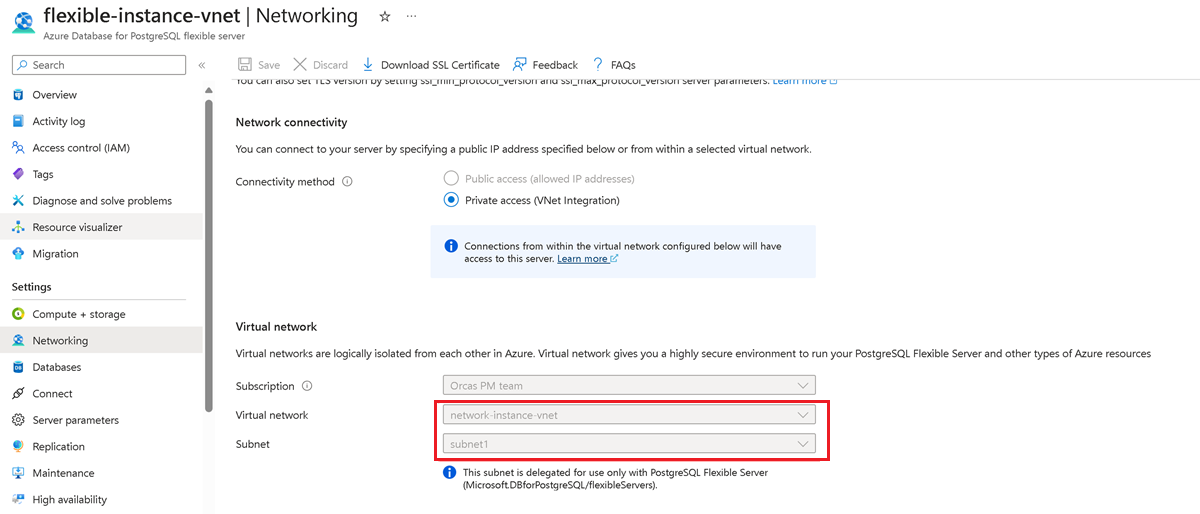

Samla in information om privata slutpunkter för den flexibla servern:

- I Azure-portalen går du till instansen av flexibel Azure Database for PostgreSQL-server.

- Registrera information om det virtuella nätverket och undernätet som visas under den flexibla serverns privata slutpunktsanslutning.

Samla in VNet-information för migreringskörningsservern:

- I Azure-portalen går du till migreringskörningsservern. Det vill säga: gå till instansen av en VNet-integrerad Azure Database för PostgreSQL flexibel server.

- Registrera information om det virtuella nätverket och undernätet som visas under det virtuella nätverket.

Utvärdera VNet-peering-krav:

- Aktivera peering för virtuella nätverk om servrarna finns i olika virtuella nätverk. Ingen peering krävs om servrarna finns i samma virtuella nätverk men i olika undernät.

- Se till att inga nätverkssäkerhetsgrupper blockerar trafik mellan källservern, migreringskörningsservern och målservern.

Konfiguration av privat DNS-zon:

Gå till fönstret Nätverk för den flexibla servern och kontrollera om en privat DNS-zon har konfigurerats.

Om en privat DNS-zon används går du till den privata DNS-zonen i portalen. I den vänstra rutan väljer du Länkar till virtuellt nätverk och kontrollerar om det virtuella nätverket för den enskilda servern och den flexibla servern visas i den här listan.

Koppla en privat DNS-zon till den enskilda serverns privata slutpunkt om den inte redan har konfigurerats:

- Lägg till virtuella nätverkslänkar för den enskilda servern och migreringskörningsservern i den privata DNS-zonen.

- Upprepa DNS-zonbilaga och processen att länka virtuella nätverk för den flexibla serverns privata ändpunkt.

Om en anpassad DNS-server eller anpassade DNS-namnområden används kan du också använda det anpassade FQDN/IP-fältet i stället för att länka en privat DNS-zon. Med den här konfigurationen kan du lösa FQDN:er eller IP-adresser direkt utan att kräva privat DNS-zonintegrering.

PostgreSQL-källa (privat IP) till flexibel server (privat slutpunkt)

I det här avsnittet beskrivs nätverksstegen för att migrera en PostgreSQL-databas från en molnbaserad PostgreSQL-tjänst, en lokal installation eller en virtuell dator, alla med privata IP-adresser, till en flexibel Azure Database for PostgreSQL-server som skyddas med en privat slutpunkt. Migreringen säkerställer säker dataöverföring inom ett privat nätverksutrymme genom att använda ett Azure VPN eller ExpressRoute för lokala anslutningar och peering för virtuella nätverk eller vpn för moln-till-moln-migreringar. Mer information finns i Migreringskörningsserver.

Upprätta nätverksanslutning:

- För lokala källor konfigurerar du ett plats-till-plats-VPN eller konfigurerar ExpressRoute för att ansluta ditt lokala nätverk till Azures virtuella nätverk.

- För en virtuell Azure-dator eller en Amazon-instans eller en Google Compute Engine kontrollerar du att peering för virtuella nätverk, en VPN-gateway eller en instans av ExpressRoute är på plats för säker anslutning till Azures virtuella nätverk.

Samla in VNet-information för migreringskörningsservern:

- I Azure-portalen går du till migreringskörningsservern. Det vill säga, gå till instansen av den VNet-integrerade Azure Database för PostgreSQL flexible server.

- Registrera information om det virtuella nätverket och undernätet som visas under det virtuella nätverket.

Utvärdera VNet-peering-krav:

- Aktivera peering för virtuella nätverk om servrarna finns i olika virtuella nätverk. Ingen peering krävs om servrarna finns i samma virtuella nätverk men i olika undernät.

- Se till att inga nätverkssäkerhetsgrupper blockerar trafik mellan källservern, migreringskörningsservern och målservern.

Konfiguration av privat DNS-zon:

- I fönstret Nätverk på migreringskörningsservern bekräftar du att en privat DNS-zon används.

- Kontrollera att både de virtuella nätverken för källan och den flexibla målservern är länkade till den privata DNS-zonen för migreringskörningsservern.

- Koppla en privat DNS-zon till den flexibla serverns privata slutpunkt om den inte redan har konfigurerats.

- Lägg till virtuella nätverkslänkar för den flexibla servern och för migreringskörningsservern till den privata DNS-zonen.

Om en anpassad DNS-server eller anpassade DNS-namnområden används kan du också använda det anpassade FQDN/IP-fältet i stället för att länka en privat DNS-zon. Med den här konfigurationen kan du lösa FQDN:er eller IP-adresser direkt utan att kräva privat DNS-zonintegrering.