Använda Microsoft Entra ID för autentisering med PostgreSQL

GÄLLER FÖR:  Azure Database for PostgreSQL – enskild server

Azure Database for PostgreSQL – enskild server

Viktigt!

Azure Database for PostgreSQL – enskild server är på väg att dras tillbaka. Vi rekommenderar starkt att du uppgraderar till Azure Database for PostgreSQL – flexibel server. Mer information om hur du migrerar till Azure Database for PostgreSQL – flexibel server finns i Vad händer med Azure Database for PostgreSQL – enskild server?.

Microsoft Entra-autentisering är en mekanism för att ansluta till Azure Database for PostgreSQL med hjälp av identiteter som definierats i Microsoft Entra-ID. Med Microsoft Entra-autentisering kan du hantera databasanvändares identiteter och andra Microsoft usluge på en central plats, vilket förenklar behörighetshanteringen.

Fördelarna med att använda Microsoft Entra-ID är:

- Autentisering av användare i Azure Services på ett enhetligt sätt

- Hantering av lösenordsprinciper och lösenordsrotation på en enda plats

- Flera former av autentisering som stöds av Microsoft Entra-ID, vilket kan eliminera behovet av att lagra lösenord

- Kunder kan hantera databasbehörigheter med hjälp av externa (Microsoft Entra ID)-grupper.

- Microsoft Entra-autentisering använder PostgreSQL-databasroller för att autentisera identiteter på databasnivå

- Stöd för tokenbaserad autentisering för program som ansluter till Azure Database for PostgreSQL

Använd följande process för att konfigurera och använda Microsoft Entra-autentisering:

- Skapa och fylla i Microsoft Entra-ID med användaridentiteter efter behov.

- Du kan också associera eller ändra den Active Directory som för närvarande är associerad med din Azure-prenumeration.

- Skapa en Microsoft Entra-administratör för Azure Database for PostgreSQL-servern.

- Skapa databasanvändare i databasen som mappats till Microsoft Entra-identiteter.

- Anslut till databasen genom att hämta en token för en Microsoft Entra-identitet och logga in.

Kommentar

Information om hur du skapar och fyller i Microsoft Entra-ID och sedan konfigurerar Microsoft Entra-ID med Azure Database for PostgreSQL finns i Konfigurera och logga in med Microsoft Entra ID för Azure Database for PostgreSQL.

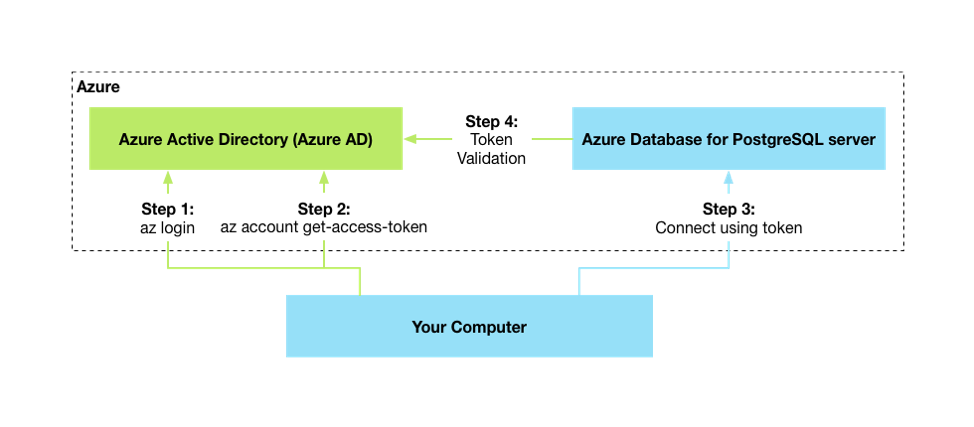

Arkitektur

Följande diagram på hög nivå sammanfattar hur autentisering fungerar med Microsoft Entra-autentisering med Azure Database for PostgreSQL. Pilarna indikerar kommunikationsvägar.

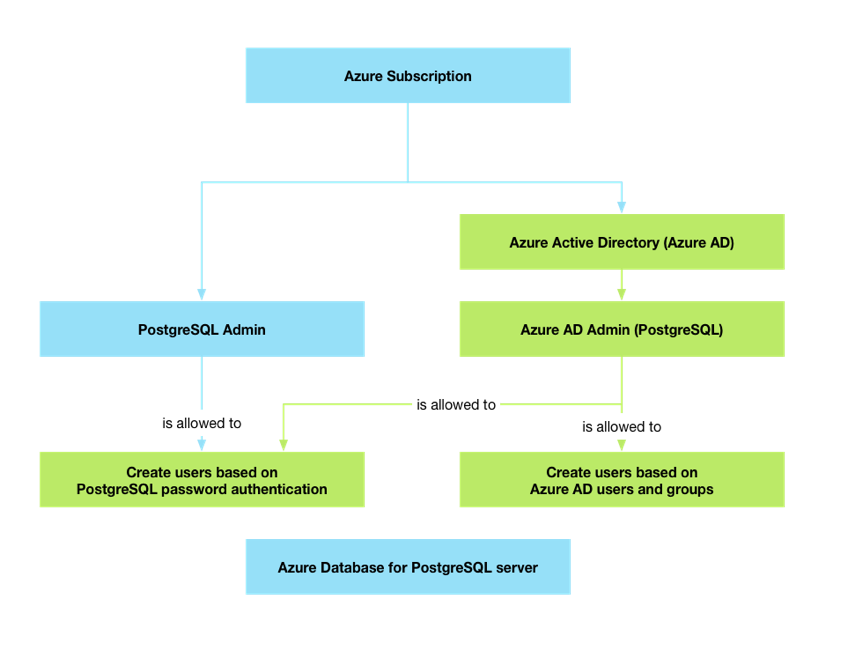

Administratörsstruktur

När du använder Microsoft Entra-autentisering finns det två administratörskonton för PostgreSQL-servern. den ursprungliga PostgreSQL-administratören och Microsoft Entra-administratören. Endast administratören baserat på ett Microsoft Entra-konto kan skapa den första Microsoft Entra-ID:t som innehåller databasanvändaren i en användardatabas. Microsoft Entra-administratörsinloggningen kan vara en Microsoft Entra-användare eller en Microsoft Entra-grupp. När administratören är ett gruppkonto kan det användas av valfri gruppmedlem, vilket möjliggör flera Microsoft Entra-administratörer för PostgreSQL-servern. Att använda ett gruppkonto som administratör förbättrar hanterbarheten genom att låta dig centralt lägga till och ta bort gruppmedlemmar i Microsoft Entra-ID utan att ändra användare eller behörigheter på PostgreSQL-servern. Endast en Microsoft Entra-administratör (en användare eller grupp) kan konfigureras när som helst.

Kommentar

Tjänstens huvudnamn eller hanterade identitet kan inte fungera som fullständigt fungerande Microsoft Entra-administratör på enskild server och den här begränsningen har åtgärdats i vår flexibla server

Behörigheter

Om du vill skapa nya användare som kan autentisera azure_ad_admin med Microsoft Entra-ID måste du ha rollen i databasen. Den här rollen tilldelas genom att konfigurera Microsoft Entra-administratörskontot för en specifik Azure Database for PostgreSQL-server.

Om du vill skapa en ny Microsoft Entra-databasanvändare måste du ansluta som Microsoft Entra-administratör. Detta visas i Konfigurera och logga in med Microsoft Entra-ID för Azure Database for PostgreSQL.

All Microsoft Entra-autentisering är endast möjlig om Microsoft Entra-administratören skapades för Azure Database for PostgreSQL. Om Microsoft Entra-administratören har tagits bort från servern kan befintliga Microsoft Entra-användare som skapats tidigare inte längre ansluta till databasen med sina Microsoft Entra-autentiseringsuppgifter.

Ansluta med Microsoft Entra-identiteter

Microsoft Entra-autentisering stöder följande metoder för att ansluta till en databas med hjälp av Microsoft Entra-identiteter:

- Microsoft Entra-lösenord

- Microsoft Entra-integrerat

- Microsoft Entra Universal med MFA

- Använda Active Directory-programcertifikat eller klienthemligheter

- Hanterad identitet

När du har autentiserats mot Active Directory hämtar du sedan en token. Den här token är ditt lösenord för att logga in.

Observera att hanteringsåtgärder, till exempel att lägga till nya användare, endast stöds för Microsoft Entra-användarroller just nu.

Kommentar

Mer information om hur du ansluter med en Active Directory-token finns i Konfigurera och logga in med Microsoft Entra ID för Azure Database for PostgreSQL.

Ytterligare överväganden

- För att förbättra hanterbarheten rekommenderar vi att du etablerar en dedikerad Microsoft Entra-grupp som administratör.

- Endast en Microsoft Entra-administratör (en användare eller grupp) kan konfigureras för en Azure Database for PostgreSQL-server när som helst.

- Endast en Microsoft Entra-administratör för PostgreSQL kan först ansluta till Azure Database for PostgreSQL med ett Microsoft Entra-konto. Active Directory-administratören kan konfigurera efterföljande Microsoft Entra-databasanvändare.

- Om en användare tas bort från Microsoft Entra-ID kommer användaren inte längre att kunna autentisera med Microsoft Entra-ID och därför går det inte längre att hämta en åtkomsttoken för användaren. I det här fallet går det inte att ansluta till servern med den rollen, även om matchningsrollen fortfarande finns i databasen.

Kommentar

Inloggning med den borttagna Microsoft Entra-användaren kan fortfarande göras tills token upphör att gälla (upp till 60 minuter från utfärdande av token). Om du också tar bort användaren från Azure Database for PostgreSQL återkallas den här åtkomsten omedelbart.

- Om Microsoft Entra-administratören tas bort från servern kommer servern inte längre att associeras med en Microsoft Entra-klientorganisation och därför inaktiveras alla Microsoft Entra-inloggningar för servern. Om du lägger till en ny Microsoft Entra-administratör från samma klientorganisation kan du återaktivera Microsoft Entra-inloggningar.

- Azure Database for PostgreSQL matchar åtkomsttoken till Azure Database for PostgreSQL-rollen med hjälp av användarens unika Microsoft Entra-användar-ID, i stället för att använda användarnamnet. Det innebär att om en Microsoft Entra-användare tas bort i Microsoft Entra-ID och en ny användare har skapats med samma namn, anser Azure Database for PostgreSQL att en annan användare. Om en användare tas bort från Microsoft Entra-ID och en ny användare med samma namn har lagts till kommer den nya användaren därför inte att kunna ansluta till den befintliga rollen. För att tillåta detta måste Azure Database for PostgreSQL Microsoft Entra-administratören återkalla och sedan bevilja rollen "azure_ad_user" till användaren för att uppdatera Microsoft Entra-användar-ID:t.

Nästa steg

- Information om hur du skapar och fyller i Microsoft Entra-ID och sedan konfigurerar Microsoft Entra-ID med Azure Database for PostgreSQL finns i Konfigurera och logga in med Microsoft Entra ID för Azure Database for PostgreSQL.

- En översikt över inloggningar, användare och databasroller i Azure Database for PostgreSQL finns i Skapa användare i Azure Database for PostgreSQL – enskild server.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för