Beställa AKS-klustret

Paketkärninstanserna i Azure Private 5G Core-tjänsten körs på ett Arc-aktiverat Aks-kluster (Azure Kubernetes Service) på en Azure Stack Edge-enhet (ASE). Den här guiden visar hur du beställer AKS-klustret på ASE så att det är redo att distribuera en paketkärninstans.

Viktigt!

Den här proceduren får endast användas för Azure Private 5G Core. AKS på ASE stöds inte för andra tjänster.

Förutsättningar

- Slutför de nödvändiga uppgifterna för att distribuera ett privat mobilt nätverk.

- Du behöver ägarbehörighet för resursgruppen för din Azure Stack Edge-resurs.

Kommentar

Anteckna Azure Stack Edge-resursgruppen. AKS-klustret och den anpassade platsen, som skapades i den här proceduren, måste tillhöra den här resursgruppen.

- Granska storleksändringen för virtuella Azure Stack Edge-datorer för att se till att din ASE har tillräckligt med utrymme för att beställa klustret.

Konfigurera Kubernetes för Azure Private MEC på Azure Stack Edge-enheten

De här stegen ändrar Kubernetes-klustret på Azure Stack Edge-enheten för att optimera det för arbetsbelastningar med Azure Private Edge Compute (MEC) med flera åtkomster.

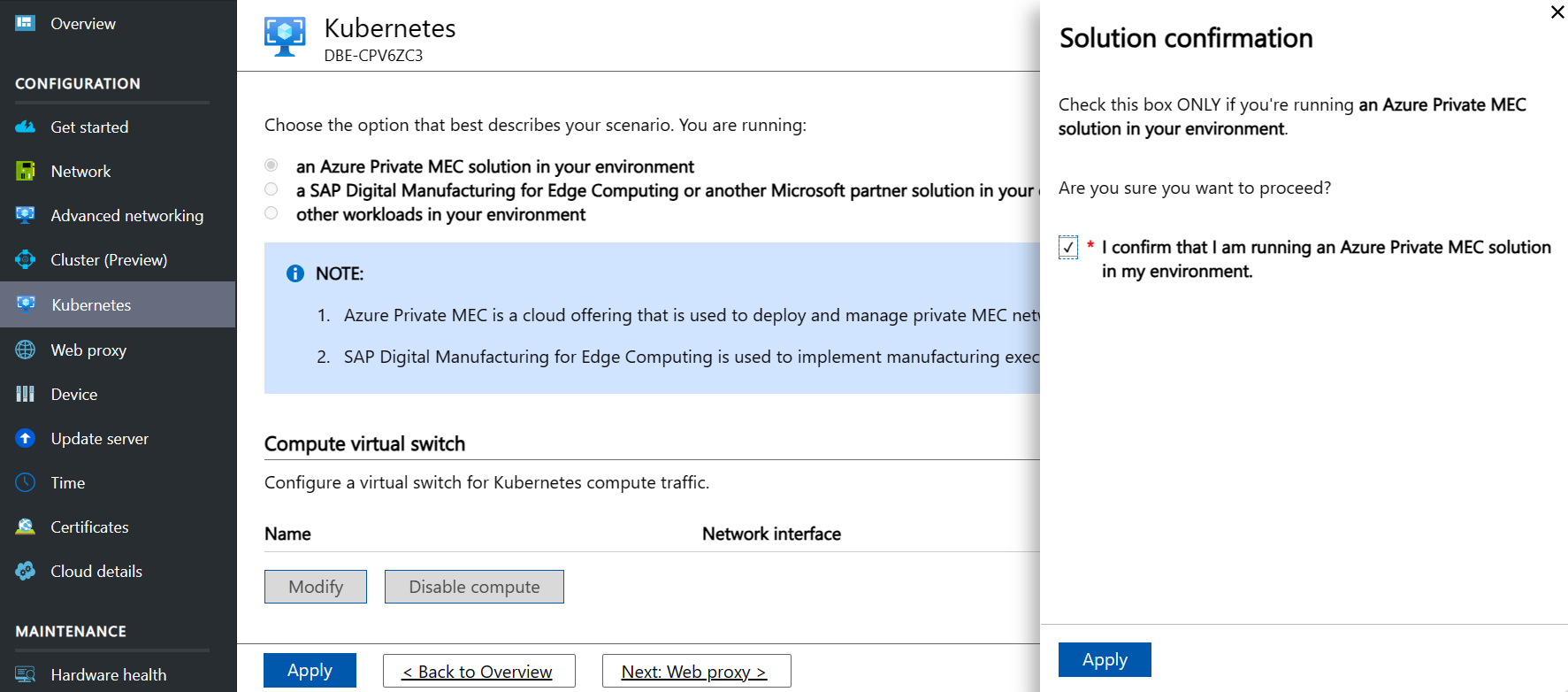

- I det lokala användargränssnittet väljer du Kubernetes på den vänstra menyn.

- Under Välj det alternativ som bäst beskriver ditt scenario väljer du en Azure Private MEC-lösning i din miljö.

- I popup-fönstret Arbetsbelastningsbekräftelse väljer du Jag bekräftar att jag kör Azure Private MEC i min miljö och klickar på Använd för att stänga popup-fönstret.

- Spara ändringarna genom att klicka på Använd .

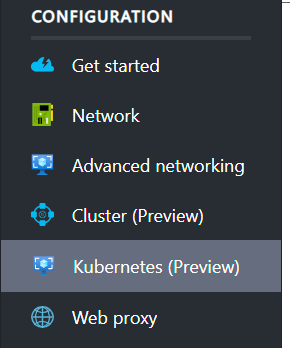

Du bör se ett uppdaterat alternativ i det lokala användargränssnittet – Kubernetes blir Kubernetes (förhandsversion) enligt följande bild.

Om du går till Azure-portalen och navigerar till din Azure Stack Edge-resurs bör du se ett Azure Kubernetes Service-alternativ . Du konfigurerar Azure Kubernetes Service i Starta klustret och konfigurerar Arc.

Konfigurera avancerade nätverk

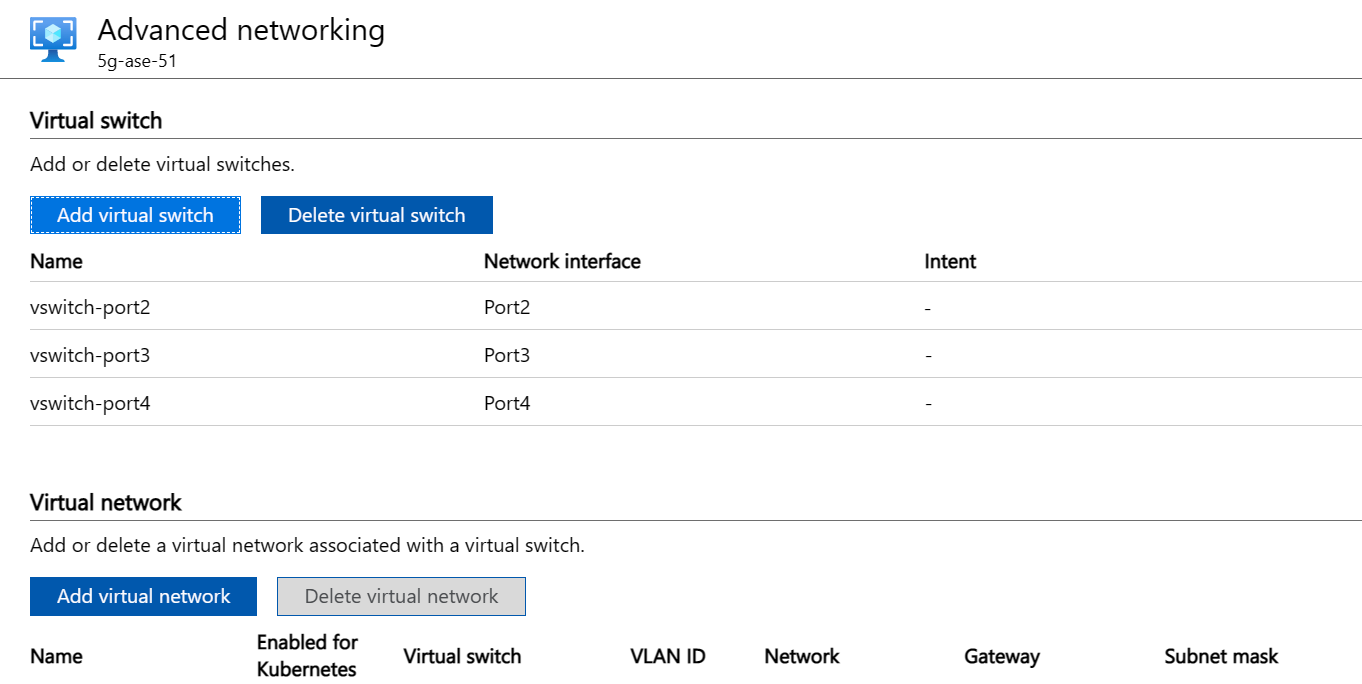

Nu måste du konfigurera virtuella växlar och virtuella nätverk på dessa växlar. Du använder avsnittet Avancerat nätverk i det lokala användargränssnittet för Azure Stack Edge för att utföra den här uppgiften.

Du kan ange alla inställningar på den här sidan innan du väljer Använd längst ned för att tillämpa alla samtidigt.

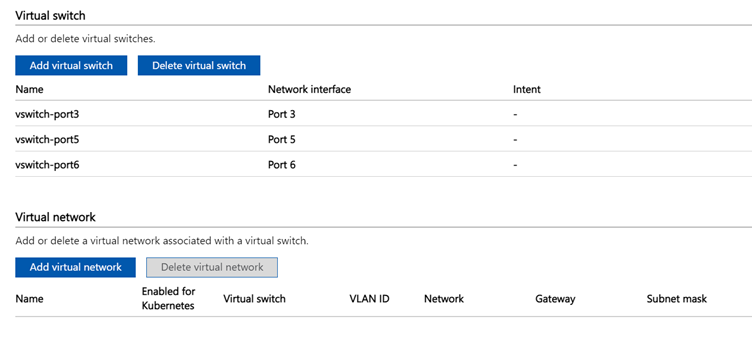

Konfigurera tre virtuella växlar. Det måste finnas en virtuell växel som är associerad med varje port innan nästa steg. De virtuella växlarna kanske redan finns om du har andra virtuella nätverksfunktioner (VNF:er) konfigurerade. Välj Lägg till virtuell växel och fyll i sidopanelen på rätt sätt för varje växel innan du väljer Ändra för att spara konfigurationen.

- Skapa en virtuell växel på porten som ska ha beräkning aktiverat (hanteringsporten). Vi rekommenderar att du använder formatet vswitch-portX, där X är antalet portar. Skapa till exempel vswitch-port2 på port 2.

- Skapa en virtuell växel på port 3 med namnet vswitch-port3.

- Skapa en virtuell växel på port 4 med namnet vswitch-port4.

Nu bör du se något som liknar följande bild:

Konfigurera tre virtuella växlar. Det måste finnas en virtuell växel som är associerad med varje port innan nästa steg. De virtuella växlarna kanske redan finns om du har andra virtuella nätverksfunktioner (VNF:er) konfigurerade. Välj Lägg till virtuell växel och fyll i sidopanelen på rätt sätt för varje växel innan du väljer Ändra för att spara konfigurationen.

- Skapa en virtuell växel på porten som ska ha beräkning aktiverat (hanteringsporten). Vi rekommenderar att du använder formatet vswitch-portX, där X är antalet portar. Skapa till exempel vswitch-port3 på port 3.

- Skapa en virtuell växel på port 5 med namnet vswitch-port5.

- Skapa en virtuell växel på port 6 med namnet vswitch-port6.

Nu bör du se något som liknar följande bild:

Skapa virtuella nätverk som representerar följande gränssnitt (som du allokerade undernät och IP-adresser för i Allokera undernät och IP-adresser):

- Åtkomstgränssnitt för kontrollplan

- Användarplanets åtkomstgränssnitt

- Användarplansdatagränssnitt

Du kan namnge dessa nätverk själv, men namnet måste matcha det du konfigurerar i Azure-portalen när du distribuerar Azure Private 5G Core. Om du använder VLAN-trunkering (krävs för HA-distributioner) har du ett enda virtuellt N6-nätverk utan IP-information. VLAN- och IP-information görs när du konfigurerar mobilnätverket. Med den här konfigurationen kan du använda namnen N2, N3 och N6.

Under Access VLAN eller icke-VLAN-läge finns det ett virtuellt N6-nätverk för varje anslutet datanätverk. Du kan använda namnen N2, N3 och upp till 10 N6-DNX (där X är datanätverket (DN) nummer 1-10 i en flera DN-distribution, eller bara N6 för en enda DN-distribution). Du kan också konfigurera varje virtuellt nätverk med ett virtuellt lokalt nätverksidentifierare (VLAN-ID) för att aktivera layer 2-trafikavgränsning. Följande exempel är för en 5G multi-DN-distribution utan VLAN.

- Om du använder VLAN-trunkering (krävs för HA-distributioner) utför du följande procedur tre gånger:

- Välj Lägg till virtuellt nätverk och fyll i sidopanelen:

- Virtuell växel: välj vswitch-port3 för N2 och N3. Välj vswitch-port4 för N6.

- Namn: N2, N3 eller N6.

- VLAN-typ: Trunk VLAN

- Tillåtet VLAN-ID-intervall: Fyll i den uppsättning VLAN-ID:er som du vill konfigurera.

- Välj Ändra för att spara konfigurationen för det här virtuella nätverket.

- Välj Använd längst ned på sidan och vänta tills meddelandet (en klockikon) visas för att bekräfta att inställningarna har tillämpats. Det tar cirka 8 minuter att tillämpa inställningarna.

- Välj Lägg till virtuellt nätverk och fyll i sidopanelen:

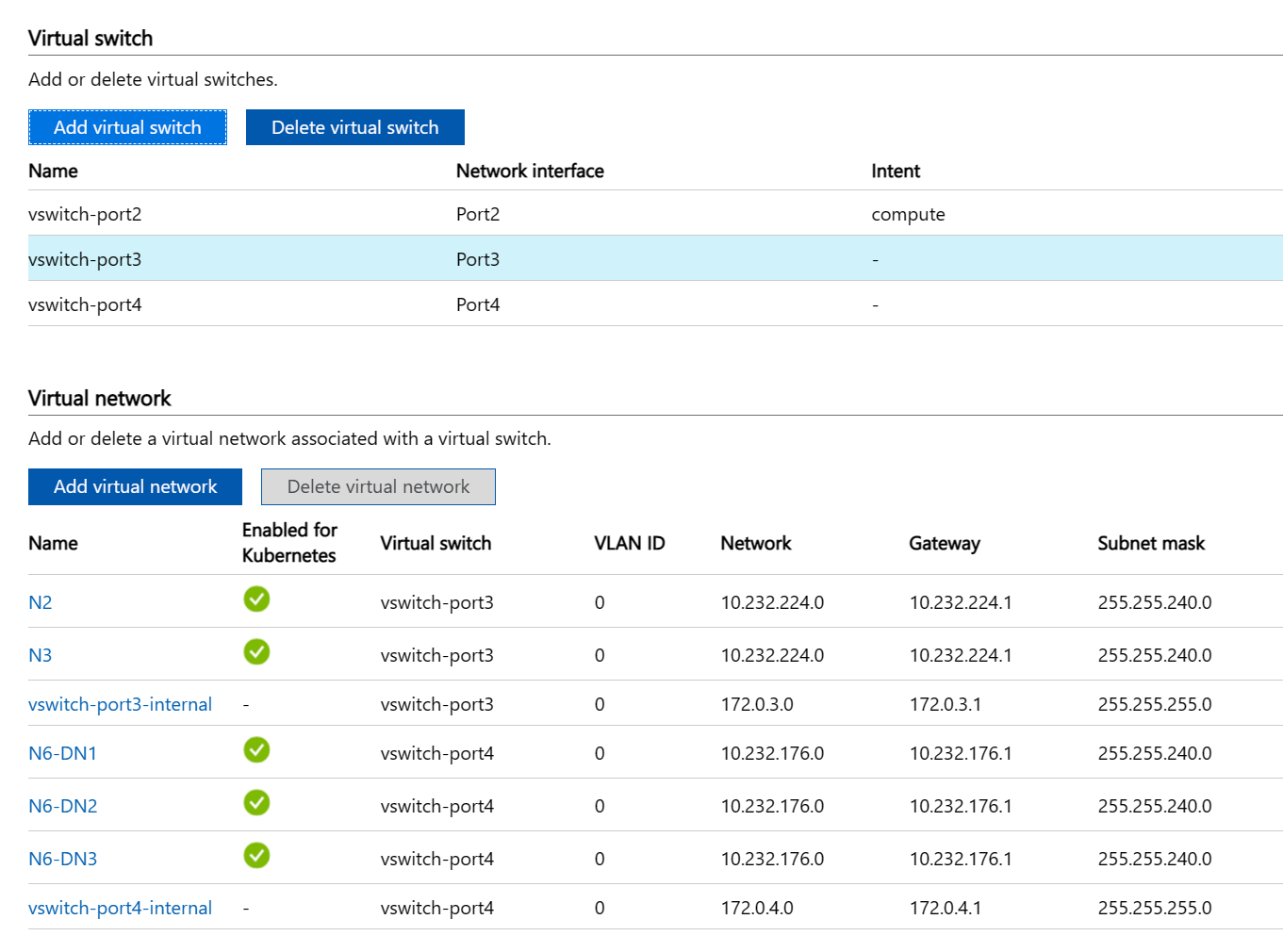

- Om du använder Access VLAN eller icke-VLAN-läge utför du följande procedur tre gånger, plus en gång för vart och ett av de kompletterande datanätverken (totalt 12 gånger om du har högst 10 datanätverk):

Viktigt!

Om du använder port 3 för datanätverk rekommenderar vi att den används för den lägsta förväntade belastningen.

- Välj Lägg till virtuellt nätverk och fyll i sidopanelen:

- Virtuell växel: välj vswitch-port3 för N2, N3 och upp till fyra DN och välj vswitch-port4 för upp till sex DN.

- Namn: N2, N3 eller N6-DNX (där X är DN-nummer 1-10).

- VLAN: VLAN-ID eller 0 om det inte använder VLAN

- Nätverk och gateway: Använd rätt undernät och gateway för DEN IP-adress som konfigurerats på ASE-porten (även om gatewayen inte har angetts på själva ASE-porten).

- Till exempel 10.232.44.0/24 och 10.232.44.1

- Om undernätet inte har någon standardgateway använder du en annan IP-adress i undernätet som svarar på ARP-begäranden (Address Resolution Protocol) (till exempel en av RAN IP-adresserna). Om det finns fler än en gNB ansluten via en växel väljer du en av IP-adresserna för gatewayen.

- DNS-servern och DNS-suffixet ska lämnas tomma.

- Välj Ändra för att spara konfigurationen för det här virtuella nätverket.

- Välj Använd längst ned på sidan och vänta tills meddelandet (en klockikon) visas för att bekräfta att inställningarna har tillämpats. Det tar cirka 8 minuter att tillämpa inställningarna. Sidan bör nu se ut som följande bild:

- Välj Lägg till virtuellt nätverk och fyll i sidopanelen:

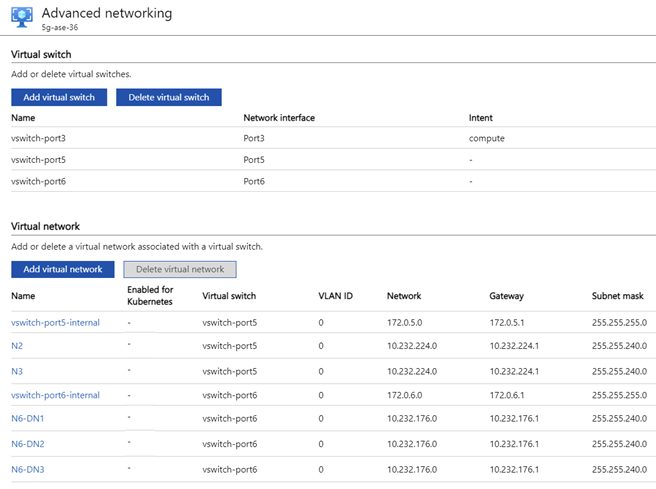

- Om du använder VLAN-trunkering (krävs för HA-distributioner) utför du följande procedur tre gånger:

- Välj Lägg till virtuellt nätverk och fyll i sidopanelen:

- Virtuell växel: välj vswitch-port5 för N2 och N3. Välj vswitch-port6 för N6.

- Namn: N2, N3 eller N6.

- VLAN-typ: Trunk VLAN

- Tillåtet VLAN-ID-intervall: Fyll i den uppsättning VLAN-ID:er som du vill konfigurera.

- Välj Ändra för att spara konfigurationen för det här virtuella nätverket.

- Välj Använd längst ned på sidan och vänta tills meddelandet (en klockikon) visas för att bekräfta att inställningarna har tillämpats. Det tar cirka 8 minuter att tillämpa inställningarna.

- Välj Lägg till virtuellt nätverk och fyll i sidopanelen:

- Om du använder Access VLAN eller icke-VLAN-läge utför du följande procedur tre gånger, plus en gång för vart och ett av de kompletterande datanätverken (totalt tolv gånger om du har högst tio datanätverk):

Viktigt!

Om du använder port 5 för datanätverk rekommenderar vi att den används för den lägsta förväntade belastningen.

- Välj Lägg till virtuellt nätverk och fyll i sidopanelen:

- Virtuell växel: välj vswitch-port5 för N2, N3 och upp till fyra DN och välj vswitch-port6 för upp till sex DN.

- Namn: N2, N3 eller N6-DNX (där X är DN-nummer 1-10).

- VLAN-typ: välj efter behov.

- VLAN: VLAN-ID eller 0 om det inte använder VLAN

- Nätverk och gateway: Använd rätt undernät och gateway för DEN IP-adress som konfigurerats på ASE-porten (även om gatewayen inte har angetts på själva ASE-porten).

- Till exempel 10.232.44.0/24 och 10.232.44.1

- Om undernätet inte har någon standardgateway använder du en annan IP-adress i undernätet som svarar på ARP-begäranden (Address Resolution Protocol) (till exempel en av RAN IP-adresserna). Om det finns fler än en gNB ansluten via en växel väljer du en av IP-adresserna för gatewayen.

- DNS-servern och DNS-suffixet ska lämnas tomma.

- Välj Ändra för att spara konfigurationen för det här virtuella nätverket.

- Välj Använd längst ned på sidan och vänta tills meddelandet (en klockikon) visas för att bekräfta att inställningarna har tillämpats. Det tar cirka 8 minuter att tillämpa inställningarna.

- Välj Lägg till virtuellt nätverk och fyll i sidopanelen:

Sidan bör nu se ut som följande bild:

Lägga till beräknings- och IP-adresser

I det lokala Azure Stack Edge-användargränssnittet går du till sidan Kubernetes (förhandsversion). Du konfigurerar all konfiguration och tillämpar den sedan en gång, som du gjorde i Konfigurera avancerat nätverk.

- Under Virtuell beräkningsväxel väljer du Ändra.

- Välj vswitch med beräknings avsikt (till exempel vswitch-port2)

- Ange sex IP-adresser i ett intervall för nodens IP-adresser i hanteringsnätverket.

- Ange en IP-adress i ett intervall för tjänstens IP-adress, även i hanteringsnätverket. Detta används för att komma åt lokala övervakningsverktyg för paketkärninstansen.

- Spara konfigurationen genom att välja Ändra längst ned i panelen.

Viktigt!

Om du använder VLAN-trunkering (krävs för HA-distributioner) görs ingen IP-konfiguration för de virtuella nätverken just nu. IP-konfigurationen görs när du konfigurerar mobilnätverket.

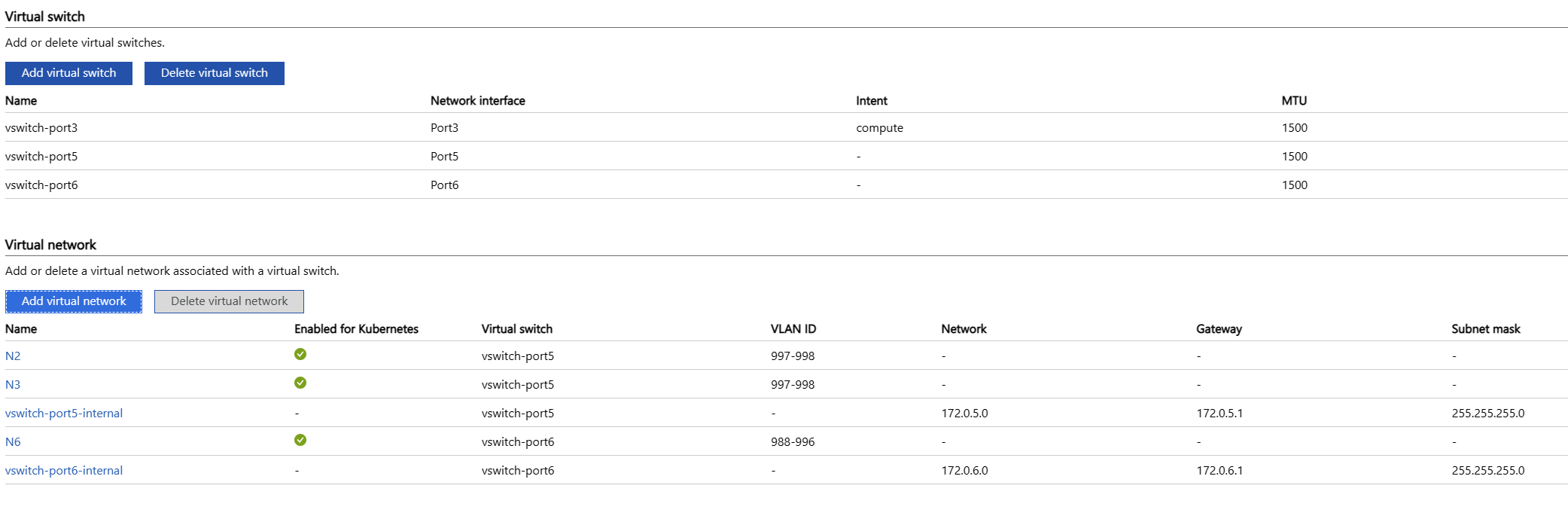

- Under Virtuellt nätverk väljer du ett virtuellt nätverk. I VLAN-trunkeringsläge blir detta antingen N2, N3 och N6. Annars väljer du från N2, N3, N6-DNX (där X är DN-talet 1-10). I sidopanelen:

- Aktivera det virtuella nätverket för Kubernetes och lägg till en pool med IP-adresser. Om INTE i VLAN-trunkeringsläge lägger du också till en pool med IP-adresser:

- För en standarddistribution lägger du till ett intervall med en IP-adress för lämplig adress (N2, N3 eller N6-DNX som samlats in tidigare). Till exempel 10.10.10.20-10.10.10.20.

- För en HA-distribution lägger du till ett intervall med två IP-adresser för varje virtuellt nätverk, där N2- och N3-podd-IP-adresserna finns i det lokala åtkomstundernätet och N6-poddens IP-adresser finns i lämpligt lokalt dataundernät.

- Upprepa för vart och ett av de virtuella nätverken N2, N3 och N6-DNX.

- Spara konfigurationen genom att välja Ändra längst ned i panelen.

- Välj Använd längst ned på sidan och vänta tills inställningarna har tillämpats. Det tar cirka 5 minuter att tillämpa inställningarna.

Sidan bör nu se ut som följande bild (i VLAN-trunkeringsläge):

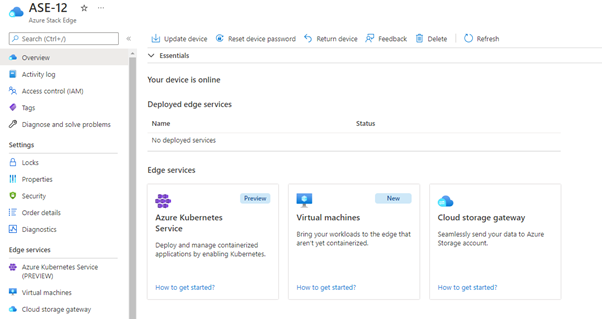

Aktivera hantering av virtuella datorer i ASE

- Gå till Azure-portalen och gå till Azure Stack Edge-resursen som skapats i Azure-portalen.

- Välj Edge-tjänster.

- Välj Virtuella datorer.

- Välj Aktivera.

Starta klustret och konfigurera Arc

Om du kör andra virtuella datorer på Azure Stack Edge rekommenderar vi att du stoppar dem nu och startar dem igen när klustret har distribuerats. Klustret kräver åtkomst till specifika CPU-resurser som kör virtuella datorer kanske redan använder.

Gå till Azure-portalen och gå till Azure Stack Edge-resursen som skapats i Azure-portalen.

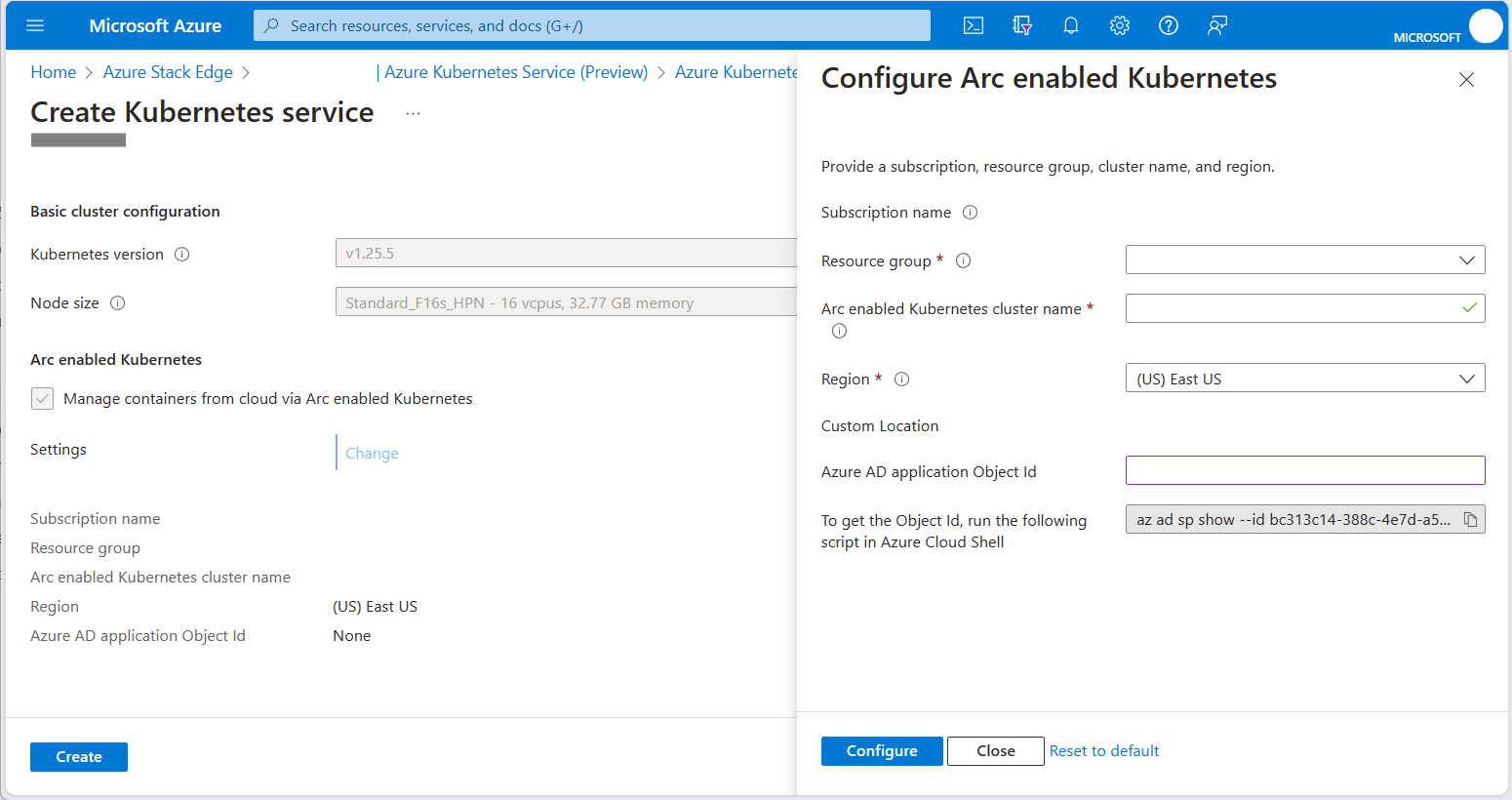

Om du vill distribuera klustret väljer du alternativet Kubernetes och väljer sedan knappen Lägg till för att konfigurera klustret.

Som Nodstorlek väljer du Standard_F16s_HPN.

Kontrollera att kryssrutan Arc-aktiverad Kubernetes är markerad.

Välj länken Ändra och ange Microsoft Entra-programmets objekt-ID (OID) för den anpassade platsen, som du hämtade från Hämta objekt-ID (OID).

Den Arc-aktiverade Kubernetes-tjänsten skapas automatiskt i samma resursgrupp som din Azure Stack Edge-resurs . Om din Azure Stack Edge-resursgrupp inte finns i en region som stöder Azure Private 5G Core måste du ändra regionen.

Klicka på Konfigurera för att tillämpa konfigurationen.

Kontrollera fälten Region och Microsoft Entra-programobjekt-ID (OID) och visa lämpliga värden och klicka sedan på Skapa.

Gå igenom anvisningarna för att konfigurera tjänsten.

Det tar cirka 20 minuter att skapa Kubernetes-klustret. När du skapar det kan ett kritiskt larm visas på Azure Stack Edge-resursen. Detta larm förväntas och bör försvinna efter några minuter.

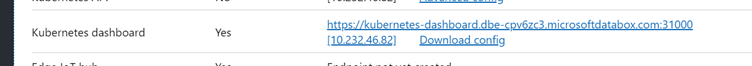

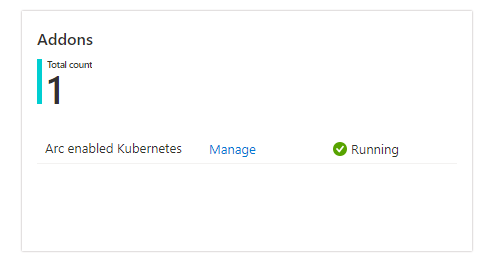

När den har distribuerats bör portalen visa att Kubernetes-tjänsten körs på översiktssidan.

Konfigurera kubectl-åtkomst

Du behöver kubectl-åtkomst för att verifiera att klustret har distribuerats. För skrivskyddad kubectl-åtkomst till klustret kan du ladda ned en kubeconfig-fil från det lokala ASE-användargränssnittet. Under Enhet väljer du Ladda ned konfiguration.

Den nedladdade filen heter config.json. Den här filen har behörighet att beskriva poddar och visa loggar, men inte att komma åt poddar med kubectl exec.

Konfigurera portalåtkomst

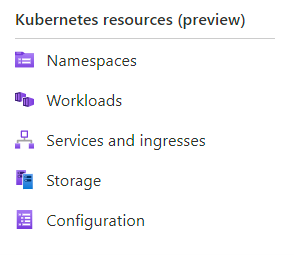

Öppna din Azure Stack Edge-resurs i Azure-portalen. Gå till fönstret Azure Kubernetes Service (visas i Starta klustret och konfigurera Arc) och välj länken Hantera för att öppna arc-fönstret.

Utforska klustret med hjälp av alternativen i Kubernetes-resursmenyn (förhandsversion):

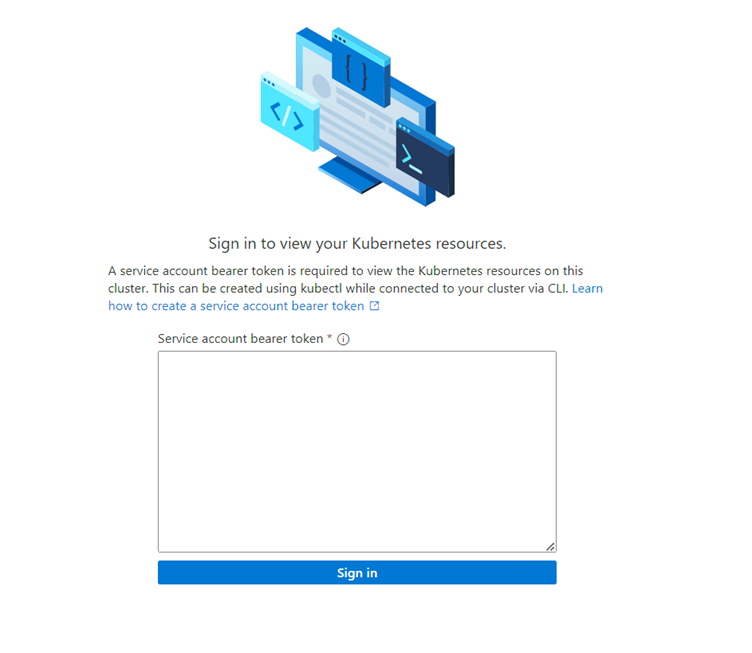

Du kommer först att få en ruta för inloggningsbegäran. Token som ska användas för att logga in hämtas från kubeconfig-filen som hämtats från det lokala användargränssnittet i Konfigurera kubectl-åtkomst. Det finns en sträng prefix per token: nära slutet av kubeconfig-filen . Kopiera strängen till rutan i portalen (se till att du inte har radbrytningstecken kopierade) och välj Logga in.

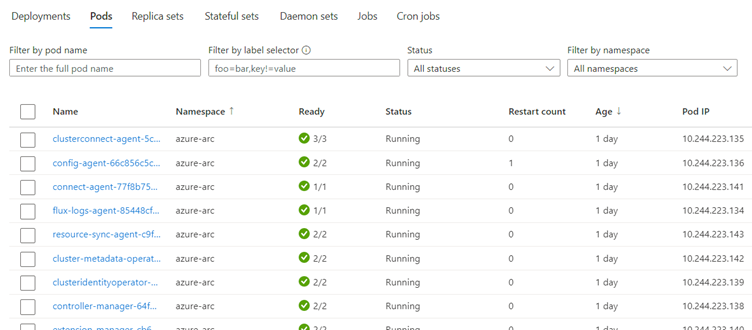

Nu kan du visa information om vad som körs i klustret – följande är ett exempel från fönstret Arbetsbelastningar :

Verifiera klusterkonfigurationen

Du bör kontrollera att AKS-klustret har konfigurerats korrekt genom att köra följande kubectl-kommandon med kubeconfig som laddats ned från användargränssnittet i Konfigurera kubectl-åtkomst:

kubectl get nodes

Det här kommandot ska returnera två noder, en med namnet nodepool-aaa-bbb och en med namnet target-cluster-control-plane-ccc.

Om du vill visa alla poddar som körs kör du:

kubectl get pods -A

Dessutom bör AKS-klustret nu vara synligt från din Azure Stack Edge-resurs i portalen.

Samla in variabler för Kubernetes-tilläggen

Samla in vart och ett av värdena i följande tabell.

| Värde | Variabelnamn |

|---|---|

| ID för Azure-prenumerationen där Azure-resurserna distribueras. | SUBSCRIPTION_ID |

| Namnet på resursgruppen där AKS-klustret distribueras. Det här kan du hitta med hjälp av knappen Hantera i fönstret Azure Kubernetes Service i Azure-portalen. | RESOURCE_GROUP_NAME |

| Namnet på AKS-klusterresursen. Det här kan du hitta med hjälp av knappen Hantera i fönstret Azure Kubernetes Service i Azure-portalen. | RESOURCE_NAME |

| Den region där Azure-resurserna distribueras. Detta måste matcha den region där mobilnätverket ska distribueras, vilket måste vara en av de regioner som stöds av AP5GC. Det här värdet måste vara regionens kodnamn. |

PLATS |

| Namnet på den anpassade platsresurs som ska skapas för AKS-klustret. Det här värdet måste börja och sluta med alfanumeriska tecken och får endast innehålla alfanumeriska tecken eller - .. |

CUSTOM_LOCATION |

Installera Kubernetes-tillägg

Det privata Azure 5G Core-mobilnätverket kräver en anpassad plats och specifika Kubernetes-tillägg som du behöver konfigurera med hjälp av Azure CLI i Azure Cloud Shell.

Logga in på Azure CLI med Azure Cloud Shell och välj Bash på den nedrullningsbara menyn.

Ange följande miljövariabler med de värden som krävs för distributionen:

SUBSCRIPTION_ID=<subscription ID> RESOURCE_GROUP_NAME=<resource group name> LOCATION=<deployment region, for example eastus> CUSTOM_LOCATION=<custom location for the AKS cluster> ARC_CLUSTER_RESOURCE_NAME=<resource name> TEMP_FILE=./tmpfileFörbered shell-miljön:

az account set --subscription "$SUBSCRIPTION_ID" az extension add --upgrade --name k8s-extension az extension add --upgrade --name customlocationSkapa Kubernetes-tillägget för nätverksfunktionsoperatorn:

cat > $TEMP_FILE <<EOF { "helm.versions": "v3", "Microsoft.CustomLocation.ServiceAccount": "azurehybridnetwork-networkfunction-operator", "meta.helm.sh/release-name": "networkfunction-operator", "meta.helm.sh/release-namespace": "azurehybridnetwork", "app.kubernetes.io/managed-by": "helm", "helm.release-name": "networkfunction-operator", "helm.release-namespace": "azurehybridnetwork", "managed-by": "helm" } EOFaz k8s-extension create \ --name networkfunction-operator \ --cluster-name "$ARC_CLUSTER_RESOURCE_NAME" \ --resource-group "$RESOURCE_GROUP_NAME" \ --cluster-type connectedClusters \ --extension-type "Microsoft.Azure.HybridNetwork" \ --auto-upgrade-minor-version "true" \ --scope cluster \ --release-namespace azurehybridnetwork \ --release-train preview \ --config-settings-file $TEMP_FILESkapa Kubernetes-tillägget Packet Core Monitor:

az k8s-extension create \ --name packet-core-monitor \ --cluster-name "$ARC_CLUSTER_RESOURCE_NAME" \ --resource-group "$RESOURCE_GROUP_NAME" \ --cluster-type connectedClusters \ --extension-type "Microsoft.Azure.MobileNetwork.PacketCoreMonitor" \ --release-train stable \ --auto-upgrade trueSkapa den anpassade platsen:

az customlocation create \ -n "$CUSTOM_LOCATION" \ -g "$RESOURCE_GROUP_NAME" \ --location "$LOCATION" \ --namespace azurehybridnetwork \ --host-resource-id "/subscriptions/$SUBSCRIPTION_ID/resourceGroups/$RESOURCE_GROUP_NAME/providers/Microsoft.Kubernetes/connectedClusters/$ARC_CLUSTER_RESOURCE_NAME" \ --cluster-extension-ids "/subscriptions/$SUBSCRIPTION_ID/resourceGroups/$RESOURCE_GROUP_NAME/providers/Microsoft.Kubernetes/connectedClusters/$ARC_CLUSTER_RESOURCE_NAME/providers/Microsoft.KubernetesConfiguration/extensions/networkfunction-operator"

Du bör se den nya anpassade platsen som en resurs i Azure-portalen i den angivna resursgruppen. kubectl get pods -A Med kommandot (med åtkomst till kubeconfig-filen) bör även nya poddar som motsvarar tilläggen som har installerats visas. Det bör finnas en podd i namnområdet azurehybridnetwork och en i namnområdet packet-core-monitor .

Återställning

Om du har gjort ett fel i Azure Stack Edge-konfigurationen kan du använda portalen för att ta bort AKS-klustret (se Distribuera Azure Kubernetes-tjänsten på Azure Stack Edge). Du kan sedan ändra inställningarna via det lokala användargränssnittet.

Du kan också utföra en fullständig återställning med bladet Enhetsåterställning i det lokala användargränssnittet (se Återställning och återaktivering av Azure Stack Edge-enheter) och sedan starta om den här proceduren. I det här fallet bör du också ta bort alla associerade resurser som finns kvar i Azure-portalen när du har slutfört Azure Stack Edge-återställningen. Detta inkluderar några eller alla av följande, beroende på hur långt genom processen du är:

- Azure Stack Edge-resurs

- Autogenererad KeyVault associerad med Azure Stack Edge-resursen

- Automatiskt genererad lagringKonto som är associerat med Azure Stack Edge-resursen

- Azure Kubernetes-kluster (om det har skapats)

- Anpassad plats (om den har skapats)

Ändra ASE-konfiguration efter distribution

Du kan behöva uppdatera ASE-konfigurationen när du har distribuerat paketkärnan, till exempel för att lägga till eller ta bort ett anslutet datanätverk eller för att ändra en IP-adress. Om du vill ändra ASE-konfigurationen förstör du resurserna Anpassad plats och Azure Kubernetes Service , gör dina ASE-konfigurationsändringar och återskapar sedan resurserna. På så sätt kan du tillfälligt koppla från paketkärnan i stället för att förstöra och återskapa den, vilket minimerar den omkonfiguration som behövs. Du kan också behöva göra motsvarande ändringar i paketkärnkonfigurationen.

Varning

Din paketkärna kommer inte att vara tillgänglig under den här proceduren. Om du gör ändringar i en felfri paketkärninstans rekommenderar vi att du kör den här proceduren under ett underhållsfönster för att minimera påverkan på din tjänst.

- Gå till resursgruppsöversikten i Azure-portalen (för den resursgrupp som innehåller paketkärnan). Välj resursen Packet Core Control Plane och välj Ändra paketkärna. Ange Anpassad plats i Azure Arc till Ingen och välj Ändra.

- Gå till resursgruppen som innehåller resursen Anpassad plats . Markera kryssrutan för resursen Anpassad plats och välj Ta bort. Bekräfta borttagningen.

- Gå till Azure Stack Edge-resursen och ta bort all konfiguration för Azure Kubernetes Service.

- Få åtkomst till det lokala ASE-användargränssnittet och uppdatera konfigurationen efter behov.

- Återskapa Kubernetes-klustret. Se Starta klustret och konfigurera Arc.

- Återskapa den anpassade platsresursen. Välj resursen Packet Core Control Plane och välj Konfigurera en anpassad plats.

Paketkärnan bör nu vara i tjänst med den uppdaterade ASE-konfigurationen. Information om hur du uppdaterar paketkärnkonfigurationen finns i Ändra en paketkärninstans.

Nästa steg

Din Azure Stack Edge-enhet är nu redo för Azure Private 5G Core. För en HA-distribution måste du också konfigurera dina routrar. I annat fall är nästa steg att samla in den information som du behöver för att distribuera ditt privata nätverk.