Azure Firewall-scenarier för att inspektera trafik som är avsedd för en privat slutpunkt

Kommentar

Om du vill skydda trafik till privata slutpunkter i Azure Virtual WAN med säker virtuell hubb läser du Skydda trafik som är avsedd för privata slutpunkter i Azure Virtual WAN.

Azure Private Endpoint är den grundläggande byggstenen för Azure Private Link. Med privata slutpunkter kan Azure-resurser som distribueras i ett virtuellt nätverk kommunicera privat med privata länkresurser.

Privata slutpunkter ger resurser åtkomst till den privata länktjänsten som distribueras i ett virtuellt nätverk. Åtkomst till den privata slutpunkten via peering för virtuella nätverk och lokala nätverksanslutningar utökar anslutningen.

Du kan behöva inspektera eller blockera trafik från klienter till de tjänster som exponeras via privata slutpunkter. Slutför den här inspektionen med hjälp av Azure Firewall eller en virtuell nätverksinstallation från tredje part.

Följande begränsningar gäller:

Nätverkssäkerhetsgruppers trafik (NSG) kringgås från privata slutpunkter på grund av att nätverksprinciper inaktiveras för ett undernät i ett virtuellt nätverk som standard. Om du vill använda nätverksprinciper som användardefinierade vägar och stöd för nätverkssäkerhetsgrupper måste stöd för nätverksprinciper vara aktiverat för undernätet. Den här inställningen gäller endast för privata slutpunkter i undernätet. Den här inställningen påverkar alla privata slutpunkter i undernätet. För andra resurser i undernätet styrs åtkomsten baserat på säkerhetsregler i nätverkssäkerhetsgruppen.

Användardefinierad vägtrafik (UDR) kringgås från privata slutpunkter. Användardefinierade vägar kan användas för att åsidosätta trafik som är avsedd för den privata slutpunkten.

En enkel routningstabell kan kopplas till ett undernät

En routningstabell stöder upp till 400 vägar

Azure Firewall filtrerar trafik med antingen:

FQDN i nätverksregler för TCP- och UDP-protokoll

FQDN i programregler för HTTP, HTTPS och MSSQL.

Viktigt!

Användning av programregler framför nätverksregler rekommenderas vid inspektion av trafik som är avsedd för privata slutpunkter för att upprätthålla flödessymmetrin. Programregler föredras framför nätverksregler för att inspektera trafik som är avsedd för privata slutpunkter eftersom Azure Firewall alltid SNATs trafik med programregler. Om nätverksregler används, eller om en NVA används i stället för Azure Firewall, måste SNAT konfigureras för trafik till privata slutpunkter för att upprätthålla flödessymmetrin.

Kommentar

SQL FQDN-filtrering stöds endast i proxyläge (port 1433). Proxyläge kan resultera i mer svarstid jämfört med omdirigering. Om du vill fortsätta att använda omdirigeringsläge, vilket är standard för klienter som ansluter i Azure, kan du filtrera åtkomst med FQDN i brandväggsnätverksregler.

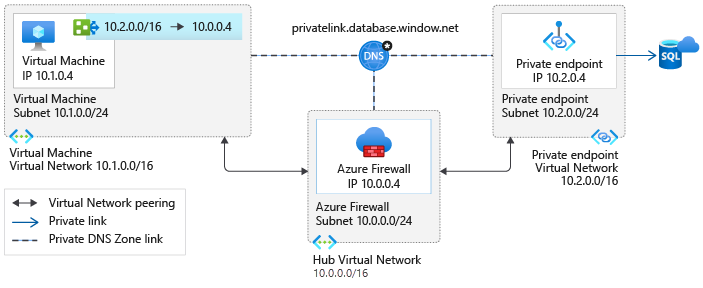

Scenario 1: Nav- och ekerarkitektur – Dedikerat virtuellt nätverk för privata slutpunkter

Det här scenariot är den mest utbyggbara arkitekturen för att ansluta privat till flera Azure-tjänster med hjälp av privata slutpunkter. En väg som pekar på nätverksadressutrymmet där de privata slutpunkterna distribueras skapas. Den här konfigurationen minskar administrativa kostnader och förhindrar att gränsen på 400 vägar överskrids.

Anslut från ett virtuellt klientnätverk till Azure Firewall i ett virtuellt hubbnätverk debiteras om de virtuella nätverken är peerkopplade. Anslut från Azure Firewall i ett virtuellt navnätverk till privata slutpunkter i ett peer-kopplat virtuellt nätverk debiteras inte.

Mer information om avgifter relaterade till anslutningar med peer-kopplade virtuella nätverk finns i avsnittet Vanliga frågor och svar på prissidan .

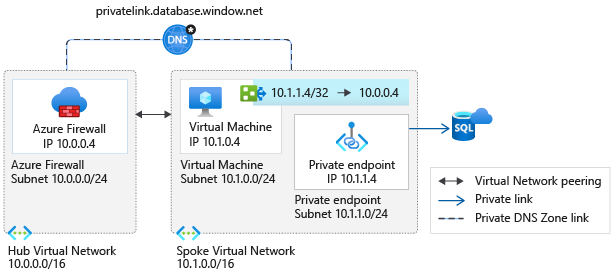

Scenario 2: Nav- och ekerarkitektur – Delat virtuellt nätverk för privata slutpunkter och virtuella datorer

Det här scenariot implementeras när:

Det går inte att ha ett dedikerat virtuellt nätverk för de privata slutpunkterna

När endast ett fåtal tjänster exponeras i det virtuella nätverket med hjälp av privata slutpunkter

De virtuella datorerna har /32-systemvägar som pekar på varje privat slutpunkt. En väg per privat slutpunkt är konfigurerad för att dirigera trafik via Azure Firewall.

Det administrativa arbetet med att underhålla routningstabellen ökar när tjänster exponeras i det virtuella nätverket. Möjligheten att nå väggränsen ökar också.

Beroende på din övergripande arkitektur är det möjligt att överskrida gränsen på 400 vägar. Vi rekommenderar att du använder scenario 1 när det är möjligt.

Anslut från ett virtuellt klientnätverk till Azure Firewall i ett virtuellt hubbnätverk debiteras om de virtuella nätverken är peerkopplade. Anslut från Azure Firewall i ett virtuellt navnätverk till privata slutpunkter i ett peer-kopplat virtuellt nätverk debiteras inte.

Mer information om avgifter relaterade till anslutningar med peer-kopplade virtuella nätverk finns i avsnittet Vanliga frågor och svar på prissidan .

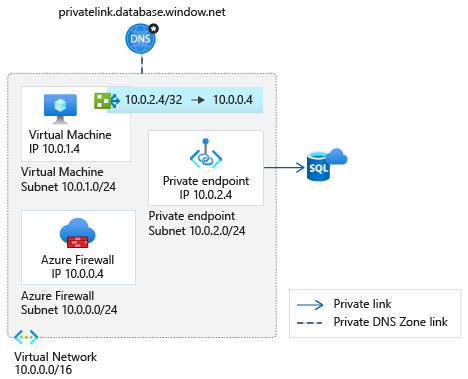

Scenario 3: Enskilt virtuellt nätverk

Använd det här mönstret när en migrering till en hubb- och ekerarkitektur inte är möjlig. Samma överväganden som i scenario 2 gäller. I det här scenariot tillämpas inte peeringavgifter för virtuella nätverk.

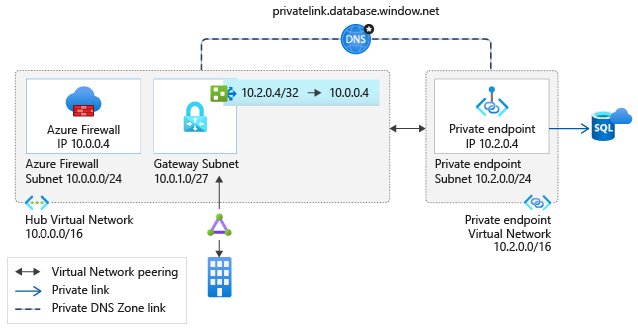

Scenario 4: Lokal trafik till privata slutpunkter

Den här arkitekturen kan implementeras om du har konfigurerat anslutningen till ditt lokala nätverk med antingen:

Om dina säkerhetskrav kräver att klienttrafik till tjänster som exponeras via privata slutpunkter dirigeras via en säkerhetsinstallation distribuerar du det här scenariot.

Samma överväganden som i scenario 2 ovan gäller. I det här scenariot debiteras inte peering för virtuella nätverk. Mer information om hur du konfigurerar DNS-servrar för att tillåta lokala arbetsbelastningar att komma åt privata slutpunkter finns i lokala arbetsbelastningar med hjälp av en DNS-vidarebefordrare.

Nästa steg

I den här artikeln har du utforskat olika scenarier som du kan använda för att begränsa trafiken mellan en virtuell dator och en privat slutpunkt med hjälp av Azure Firewall.

En självstudiekurs om hur du konfigurerar Azure Firewall för att inspektera trafik som är avsedd för en privat slutpunkt finns i Självstudie: Inspektera privat slutpunktstrafik med Azure Firewall

Mer information om privat slutpunkt finns i Vad är en privat Azure-slutpunkt?.