Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

I likhet med en rolltilldelning bifogar en neka-tilldelning en uppsättning nekandeåtgärder till en användare, grupp eller tjänstens huvudnamn i ett visst omfång i syfte att neka åtkomst. Nekandeåtgärder blockerar användare från att utföra vissa Azure-resursåtgärder, även om en rolltilldelning ger dem åtkomst.

Den här artikeln beskriver hur du listar neka tilldelningar.

Viktigt!

Du kan inte skapa egna nekandeåtgärder direkt. Neka tilldelningar skapas och hanteras av Azure.

Så här skapas nekandetilldelningar

Nekandeåtgärder skapas och hanteras av Azure för att skydda resurser. Du kan inte skapa egna nekandeåtgärder direkt. Du kan dock ange neka-inställningar när du skapar en distributionsstack, vilket skapar en neka-tilldelning som ägs av distributionsstackens resurser. Mer information finns i Skydda hanterade resurser och Azure RBAC-gränser.

Jämför rolltilldelningar och neka tilldelningar

Neka tilldelningar följer ett liknande mönster som rolltilldelningar, men har också vissa skillnader.

| Kapacitet | Rolltilldelning | Avvisa tilldelning |

|---|---|---|

| Bevilja åtkomst | ✅ | |

| Neka åtkomst | ✅ | |

| Kan skapas direkt | ✅ | |

| Tillämpa i ett omfång | ✅ | ✅ |

| Exkludera huvudkonton | ✅ | |

| Förhindra arv till underordnade omfång | ✅ | |

| Tillämpa på klassiska prenumerationsadministratörstilldelningar | ✅ |

Neka tilldelningsegenskaper

En nekandetilldelning har följande egenskaper:

| Fastighet | Obligatoriskt | Typ | Beskrivning |

|---|---|---|---|

DenyAssignmentName |

Ja | Sträng | Visningsnamnet för neka-tilldelningen. Namn måste vara unika för ett visst omfång. |

Description |

Nej | Sträng | Beskrivningen av neka-tilldelningen. |

Permissions.Actions |

Minst en åtgärd eller en DataActions | Sträng[] | En matris med strängar som anger de kontrollplansåtgärder som nekandetilldelningen blockerar åtkomst till. |

Permissions.NotActions |

Nej | Sträng[] | En matris med strängar som anger vilken kontrollplansåtgärd som ska undantas från neka-tilldelningen. |

Permissions.DataActions |

Minst en åtgärd eller en DataActions | Sträng[] | En matris med strängar som anger de dataplansåtgärder som neka tilldelningen blockerar åtkomst till. |

Permissions.NotDataActions |

Nej | Sträng[] | En matris med strängar som anger de dataplansåtgärder som ska undantas från neka-tilldelningen. |

Scope |

Nej | Sträng | En sträng som anger omfånget som neka-tilldelningen gäller för. |

DoNotApplyToChildScopes |

Nej | Booleskt | Anger om neka-tilldelningen gäller för underordnade omfång. Standardvärdet är "falsk". |

Principals[i].Id |

Ja | Sträng[] | En matris med Objekt-ID för Microsoft Entra-huvudnamn (användare, grupp, tjänstens huvudnamn eller hanterad identitet) som neka tilldelningen gäller för. Ange till ett tomt GUID 00000000-0000-0000-0000-000000000000 för att representera alla huvudnamn. |

Principals[i].Type |

Nej | Sträng[] | En matris med objekttyper som representeras av Principals[i].Id. Ange till att SystemDefined representera alla huvudnamn. |

ExcludePrincipals[i].Id |

Nej | Sträng[] | En matris med Objekt-ID för Microsoft Entra-huvudnamn (användare, grupp, tjänstens huvudnamn eller hanterad identitet) som neka tilldelningen inte gäller för. |

ExcludePrincipals[i].Type |

Nej | Sträng[] | En matris med objekttyper som representeras av ExcludePrincipals[i].Id. |

IsSystemProtected |

Nej | Booleskt | Anger om den här neka-tilldelningen skapades av Azure och inte kan redigeras eller tas bort. För närvarande är alla nekande tilldelningar systemskyddade. |

Huvudkontot alla huvudnamn

För att stödja neka tilldelningar har ett systemdefinierat huvudnamn med namnet Alla huvudnamn introducerats . Det här huvudnamnet representerar alla användare, grupper, tjänstens huvudnamn och hanterade identiteter i en Microsoft Entra-katalog. Om huvudnamns-ID:t är ett guid 00000000-0000-0000-0000-000000000000 utan huvudnamn och huvudnamnstypen är SystemDefinedrepresenterar huvudkontot alla huvudnamn. I Azure PowerShell-utdata ser alla huvudnamn ut så här:

Principals : {

DisplayName: All Principals

ObjectType: SystemDefined

ObjectId: 00000000-0000-0000-0000-000000000000

}

Alla huvudnamn kan kombineras med ExcludePrincipals för att neka alla huvudnamn utom vissa användare. Alla huvudnamn har följande begränsningar:

- Kan endast användas i

Principalsoch kan inte användas iExcludePrincipals. -

Principals[i].Typemåste anges tillSystemDefined.

Visa lista över nekade tilldelningar

Följ de här stegen för att lista neka tilldelningar.

Viktigt!

Du kan inte skapa egna nekandeåtgärder direkt. Neka tilldelningar skapas och hanteras av Azure. Mer information finns i Skydda hanterade resurser mot borttagning.

Förutsättningar

För att få information om en neka-tilldelning måste du ha:

-

Microsoft.Authorization/denyAssignments/readbehörighet, som ingår i de flesta inbyggda Azure-roller.

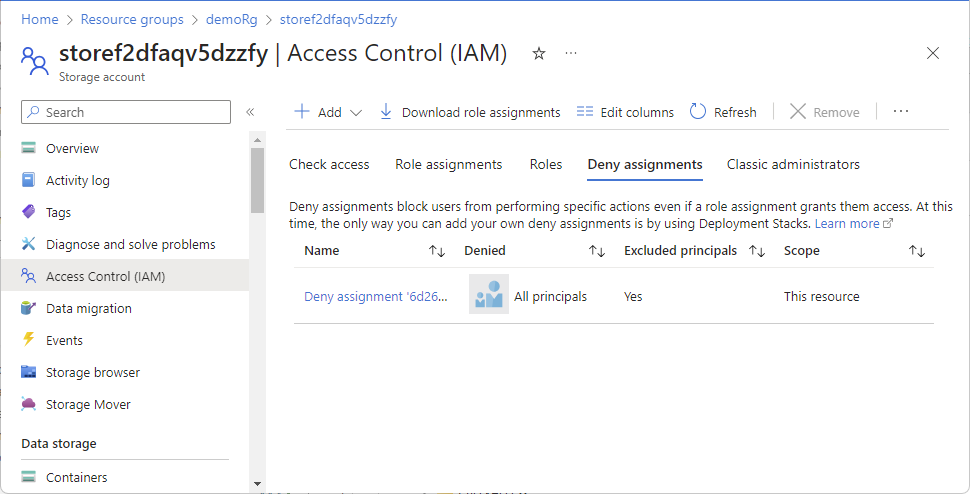

Lista neka tilldelningar i Azure Portal

Följ de här stegen för att lista neka tilldelningar i prenumerationen eller hanteringsgruppens omfång.

I Azure Portal öppnar du det valda omfånget, till exempel resursgrupp eller prenumeration.

Välj Åtkomstkontroll (IAM) .

Välj fliken Neka tilldelningar (eller välj knappen Visa på panelen Visa neka tilldelningar).

Om det finns några nekande tilldelningar i det här omfånget eller ärvda till det här omfånget visas de.

Om du vill visa ytterligare kolumner väljer du Redigera kolumner.

Kolumn Beskrivning Namn Namnet på neka-tilldelningen. Huvudnamnstyp Användare, grupp, systemdefinierad grupp eller tjänstens huvudnamn. Nekad Namnet på säkerhetsobjektet som ingår i neka-tilldelningen. ID Unik identifierare för neka-tilldelningen. Exkluderade huvudkonton Om det finns säkerhetsobjekt som undantas från neka-tilldelningen. Gäller inte för underordnade Om neka-tilldelningen ärvs till underscopes. Systemskyddad Om neka-tilldelningen hanteras av Azure. För närvarande alltid Ja. Definitionsområde Hanteringsgrupp, prenumeration, resursgrupp eller resurs. Lägg till en bockmarkering i något av de aktiverade objekten och välj sedan OK för att visa de markerade kolumnerna.

Visa information om en neka-tilldelning

Följ de här stegen om du vill visa ytterligare information om en neka-tilldelning.

Öppna fönstret Neka tilldelningar enligt beskrivningen i föregående avsnitt.

Välj namnet på neka tilldelning för att öppna sidan Användare .

Sidan Användare innehåller följande två avsnitt.

Neka inställning Beskrivning Neka tilldelning gäller för Säkerhetsobjekt som neka-tilldelningen gäller för. Neka tilldelning utesluter Säkerhetsobjekt som undantas från neka-tilldelningen. Systemdefinierat huvudnamn representerar alla användare, grupper, tjänstens huvudnamn och hanterade identiteter i en Azure AD-katalog.

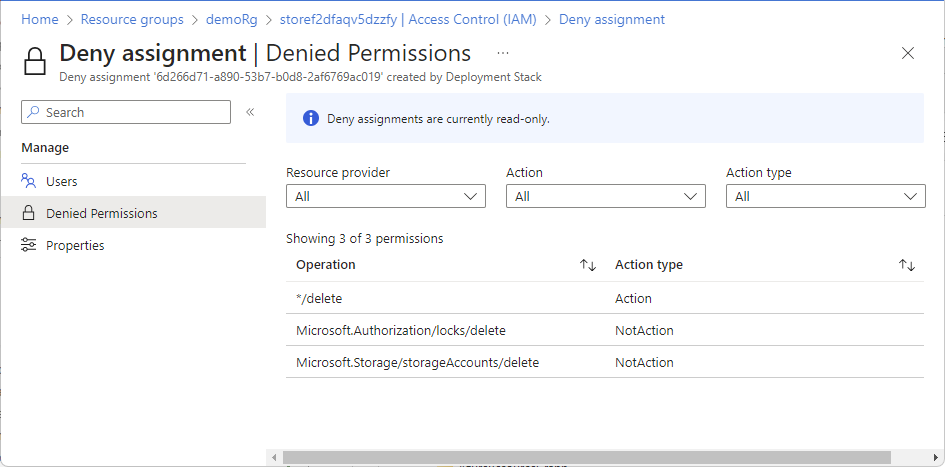

Om du vill se en lista över de behörigheter som nekas väljer du Nekad behörighet.

Åtgärdstyp Beskrivning Åtgärder Åtgärder för nekat kontrollplan. Inte åtgärder Kontrollplansåtgärder som undantas från åtgärder för nekat kontrollplan. Data-åtgärder Åtgärder för nekat dataplan. NotDataActions (på engelska) Dataplansåtgärder som undantas från åtgärder för nekat dataplan. För exemplet som visades i föregående skärmbild är följande gällande behörigheter:

- Alla lagringsåtgärder på dataplanet nekas förutom beräkningsåtgärder.

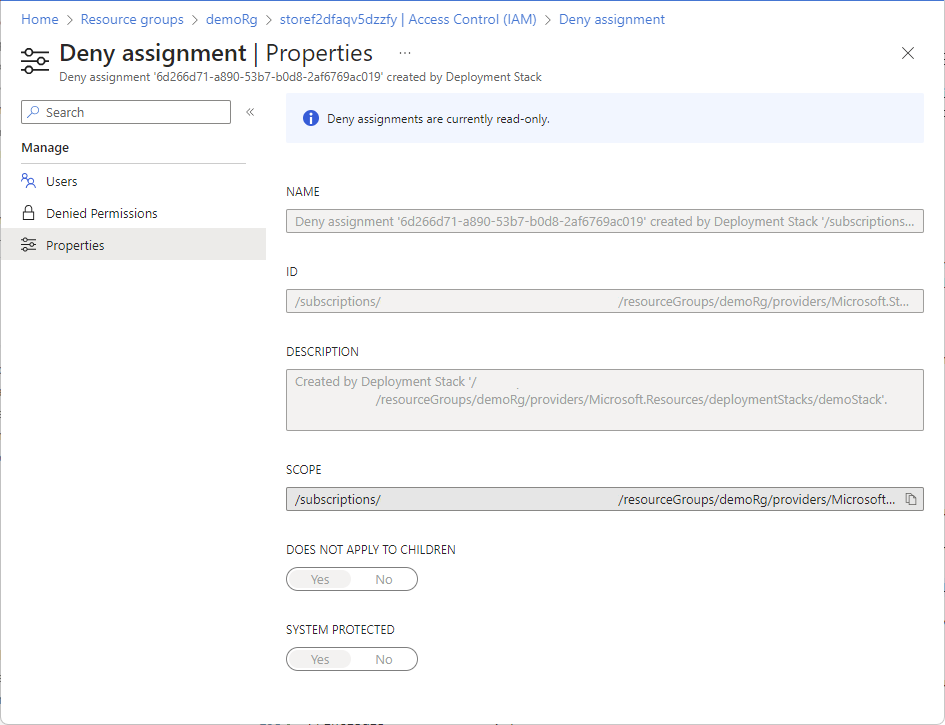

Om du vill se egenskaperna för en neka-tilldelning väljer du Egenskaper.

På sidan Egenskaper kan du se neka tilldelningsnamn, ID, beskrivning och omfång. Växeln Gäller inte för underordnade anger om neka-tilldelningen ärvs till underscopes. Systemskyddad växel anger om den här neka-tilldelningen hanteras av Azure. För närvarande är detta Ja i alla fall.