Se Överföra en Azure-prenumeration till en annan Microsoft Entra-katalog.

Organisationer kan ha flera Azure-prenumerationer. Varje prenumeration är associerad med en viss Microsoft Entra-katalog. För att underlätta hanteringen kan du överföra en prenumeration till en annan Microsoft Entra-katalog. När du överför en prenumeration till en annan Microsoft Entra-katalog överförs vissa resurser inte till målkatalogen. Till exempel tas alla rolltilldelningar och anpassade roller i rollbaserad åtkomstkontroll i Azure (Azure RBAC) bort permanent från källkatalogen och överförs inte till målkatalogen.

I den här artikeln beskrivs de grundläggande stegen du kan följa för att överföra en prenumeration till en annan Microsoft Entra-katalog och återskapa några av resurserna efter överföringen.

Om du i stället vill blockera överföringen av prenumerationer till olika kataloger i din organisation kan du konfigurera en prenumerationsprincip. Mer information finns i Hantera principer för Azure-prenumerationer.

Kommentar

Det går inte att ändra Microsoft Entra-katalogen för Azure CSP-prenumerationer.

Översikt

Att överföra en Azure-prenumeration till en annan Microsoft Entra-katalog är en komplex process som måste planeras och utföras noggrant. Många Azure-tjänster kräver säkerhetsobjekt (identiteter) för att fungera normalt eller för att hantera andra Azure-resurser. Den här artikeln försöker ta upp de flesta Azure-tjänster som är starkt beroende av säkerhetsobjekt, men som inte är omfattande.

Viktigt!

I vissa fall krävs stilleståndstid för att slutföra överföringen av en prenumeration. Noggrann planering behövs för att utvärdera om det krävs stilleståndstid för överföringen.

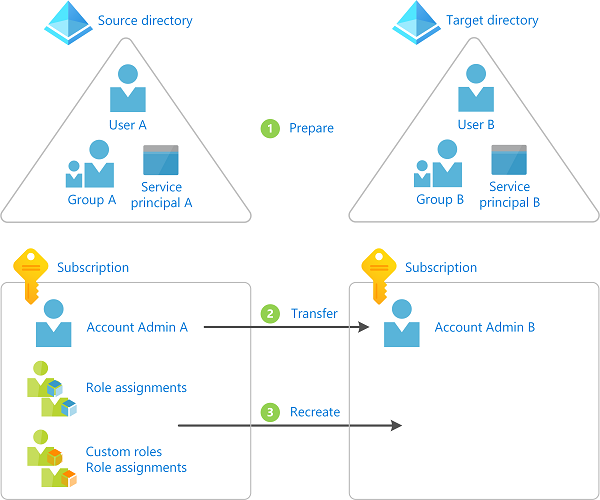

Följande diagram visar de grundläggande steg som du måste följa när du överför en prenumeration till en annan katalog.

Förbereda överföringen

Överföra en Azure-prenumeration till en annan katalog

Återskapa resurser i målkatalogen, till exempel rolltilldelningar, anpassade roller och hanterade identiteter

Bestämma om en prenumeration ska överföras till en annan katalog

Följande är några orsaker till varför du kanske vill överföra en prenumeration:

- Till följd av en företagssammanslagning eller ett företagsförvärv vill du hantera en förvärvad prenumeration i din primära Microsoft Entra-katalog.

- Någon i din organisation har skapat en prenumeration och du vill konsolidera hanteringen till en viss Microsoft Entra-katalog.

- Du har program som är beroende av ett visst prenumerations-id eller en viss webbadress och det är inte lätt att ändra programkonfigurationen eller koden.

- En del av verksamheten har delats upp i ett separat företag och du måste flytta några av dina resurser till en annan Microsoft Entra-katalog.

- Du vill hantera några av dina resurser i en annan Microsoft Entra-katalog i säkerhetsisoleringssyfte.

Alternativa metoder

Överföring av en prenumeration kräver stilleståndstid för att slutföra processen. Beroende på ditt scenario kan du överväga följande alternativa metoder:

- Återskapa resurserna och kopiera data till målkatalogen och prenumerationen.

- Anta en arkitektur med flera kataloger och lämna prenumerationen i källkatalogen. Använd Azure Lighthouse för att delegera resurser så att användare i målkatalogen kan komma åt prenumerationen i källkatalogen. Mer information finns i Azure Lighthouse i företagsscenarier.

Förstå effekten av att överföra en prenumeration

Flera Azure-resurser har ett beroende av en prenumeration eller en katalog. Beroende på din situation visar följande tabell den kända effekten av att överföra en prenumeration. Genom att utföra stegen i den här artikeln kan du återskapa några av de resurser som fanns före prenumerationsöverföringen.

Viktigt!

I det här avsnittet visas kända Azure-tjänster eller resurser som är beroende av din prenumeration. Eftersom resurstyperna i Azure ständigt utvecklas kan det finnas ytterligare beroenden som inte anges här som kan orsaka en icke-bakåtkompatibel ändring av din miljö.

| Tjänst eller resurs | Påverkas | Ersättningsgilla | Påverkas du? | Detta kan du göra |

|---|---|---|---|---|

| Rolltilldelningar | Ja | Ja | Lista rolltilldelningar | Alla rolltilldelningar tas bort permanent. Du måste mappa användare, grupper och tjänstens huvudnamn till motsvarande objekt i målkatalogen. Du måste återskapa rolltilldelningarna. |

| Anpassade roller | Ja | Ja | Lista anpassade roller | Alla anpassade roller tas bort permanent. Du måste återskapa de anpassade rollerna och eventuella rolltilldelningar. |

| Systemtilldelade hanterade identiteter | Ja | Ja | Lista hanterade identiteter | Du måste inaktivera och återaktivera de hanterade identiteterna. Du måste återskapa rolltilldelningarna. |

| Användartilldelade hanterade identiteter | Ja | Ja | Lista hanterade identiteter | Du måste ta bort, återskapa och koppla de hanterade identiteterna till rätt resurs. Du måste återskapa rolltilldelningarna. |

| Azure Key Vault | Ja | Ja | Lista åtkomstprinciper för Key Vault | Du måste uppdatera klientorganisations-ID:t som är associerat med nyckelvalv. Du måste ta bort och lägga till nya åtkomstprinciper. |

| Azure SQL-databaser med Microsoft Entra-autentiseringsintegrering aktiverat | Ja | Nej | Kontrollera Azure SQL-databaser med Microsoft Entra-autentisering | Du kan inte överföra en Azure SQL-databas med Microsoft Entra-autentisering aktiverat till en annan katalog. Mer information finns i Använda Microsoft Entra-autentisering. |

| Azure Database for MySQL med Microsoft Entra-autentiseringsintegrering aktiverat | Ja | Nej | Du kan inte överföra en Azure-databas för MySQL (enkel och flexibel server) med Microsoft Entra-autentisering aktiverat till en annan katalog. | |

| Azure Database for PostgreSQL – flexibel server med Microsoft Entra-autentiseringsintegrering aktiverat eller med kundhanterad nyckel aktiverad | Ja | Nej | Du kan inte överföra en Azure Database for PostgreSQL med Microsoft Entra-autentisering eller med kundhanterad nyckel aktiverad till en annan katalog. Du måste först inaktivera de här funktionerna, överföra servern och sedan återaktivera dessa funktioner. | |

| Azure Storage och Azure Data Lake Storage Gen2 | Ja | Ja | Du måste återskapa alla ACL:er. | |

| Azure Files | Ja | I de flesta scenarier | Du måste återskapa alla ACL:er. För lagringskonton med Entra Kerberos-autentisering aktiverat måste du inaktivera och återaktivera Entra Kerberos-autentisering efter överföringen. För Entra Domain Services stöds inte överföring till en annan Microsoft Entra-katalog där Entra Domain Services inte är aktiverat. | |

| Azure File Sync | Ja | Ja | Lagringssynkroniseringstjänsten och/eller lagringskontot kan flyttas till en annan katalog. Mer information finns i Vanliga frågor och svar om Azure Files | |

| Azure Managed Disks | Ja | Ja | Om du använder diskkrypteringsuppsättningar för att kryptera hanterade diskar med kundhanterade nycklar måste du inaktivera och återaktivera de systemtilldelade identiteterna som är associerade med diskkrypteringsuppsättningar. Och du måste återskapa rolltilldelningarna, t.ex. ge nödvändiga behörigheter till diskkrypteringsuppsättningar i Nyckelvalv. | |

| Azure Kubernetes Service | Ja | Nej | Du kan inte överföra aks-klustret och dess associerade resurser till en annan katalog. Mer information finns i Vanliga frågor och svar om Azure Kubernetes Service (AKS) | |

| Azure Policy | Ja | Nej | Alla Azure Policy-objekt, inklusive anpassade definitioner, tilldelningar, undantag och efterlevnadsdata. | Du måste exportera, importera och tilldela om definitioner. Skapa sedan nya principtilldelningar och eventuella nödvändiga principundantag. |

| Microsoft Entra Domain Services | Ja | Nej | Du kan inte överföra en hanterad Domän för Microsoft Entra Domain Services till en annan katalog. Mer information finns i Vanliga frågor och svar om Microsoft Entra Domain Services | |

| Appregistreringar | Ja | Ja | ||

| Microsoft Dev Box | Ja | Nej | Du kan inte överföra en utvecklingsruta och dess associerade resurser till en annan katalog. När en prenumeration flyttas till en annan klientorganisation kan du inte utföra några åtgärder på utvecklingsrutan | |

| Azure-distributionsmiljöer | Ja | Nej | Du kan inte överföra en miljö och dess associerade resurser till en annan katalog. När en prenumeration flyttas till en annan klientorganisation kan du inte utföra några åtgärder i din miljö | |

| Azure Service Fabric | Ja | Nej | Du måste återskapa klustret. Mer information finns i vanliga frågor och svar om SF-kluster eller vanliga frågor och svar om SF-hanterade kluster | |

| Azure Service Bus | Ja | Ja | Du måste ta bort, återskapa och koppla de hanterade identiteterna till rätt resurs. Du måste återskapa rolltilldelningarna. | |

| Azure Synapse Analytics-arbetsyta | Ja | Ja | Du måste uppdatera klientorganisations-ID:t som är associerat med Synapse Analytics-arbetsytan. Om arbetsytan är associerad med en Git-lagringsplats måste du uppdatera arbetsytans Git-konfiguration. Mer information finns i Återställa Synapse Analytics-arbetsytan efter överföring av en prenumeration till en annan Microsoft Entra-katalog (klientorganisation).) | |

| Azure Databricks | Ja | Nej | För närvarande har Azure Databricks inte stöd för att flytta arbetsytor till en ny klientorganisation. Mer information finns i Hantera ditt Azure Databricks-konto. | |

| Azure Compute Gallery | Ja | Ja | Replikera bildversionerna i galleriet till andra regioner eller kopiera en bild från ett annat galleri. |

Varning

Om du använder kryptering i vila för en resurs, till exempel ett lagringskonto eller en SQL-databas, som har ett beroende av ett nyckelvalv som överförs, kan det leda till ett oåterkalleligt scenario. Om du har den här situationen bör du vidta åtgärder för att använda ett annat nyckelvalv eller tillfälligt inaktivera kundhanterade nycklar för att undvika det här oåterkalleliga scenariot.

Om du vill få en lista över några av de Azure-resurser som påverkas när du överför en prenumeration kan du också köra en fråga i Azure Resource Graph. En exempelfråga finns i Lista över resurser som påverkas när en Azure-prenumeration överförs.

Förutsättningar

För att slutföra de här stegen behöver du:

- Bash i Azure Cloud Shell eller Azure CLI

- Faktureringskontoägare för den prenumeration som du vill överföra i källkatalogen

- Ett användarkonto i både käll- och målkatalogen för användaren som gör katalogändringen

Steg 1: Förbered för överföringen

Logga in på källkatalogen

Logga in på Azure som administratör.

Hämta en lista över dina prenumerationer med kommandot az account list .

az account list --output tableAnvänd az account set för att ange den aktiva prenumeration som du vill överföra.

az account set --subscription "Marketing"

Installera Azure Resource Graph-tillägget

Med Azure CLI-tillägget för Azure Resource Graph, resource-graph, kan du använda kommandot az graph för att fråga efter resurser som hanteras av Azure Resource Manager. Du använder det här kommandot i senare steg.

Använd az extension list för att se om du har tillägget resource-graph installerat.

az extension listOm du använder en förhandsversion eller en äldre version av resursdiagramtillägget använder du az extension update för att uppdatera tillägget.

az extension update --name resource-graphOm resursdiagramtillägget inte är installerat använder du az extension add för att installera tillägget.

az extension add --name resource-graph

Spara alla rolltilldelningar

Använd az role assignment list för att lista alla rolltilldelningar (inklusive ärvda rolltilldelningar).

För att göra det enklare att granska listan kan du exportera utdata som JSON, TSV eller en tabell. Mer information finns i Lista rolltilldelningar med Hjälp av Azure RBAC och Azure CLI.

az role assignment list --all --include-inherited --output json > roleassignments.json az role assignment list --all --include-inherited --output tsv > roleassignments.tsv az role assignment list --all --include-inherited --output table > roleassignments.txtSpara listan över rolltilldelningar.

När du överför en prenumeration tas alla rolltilldelningar bort permanent , så det är viktigt att spara en kopia.

Granska listan över rolltilldelningar. Det kan finnas rolltilldelningar som du inte behöver i målkatalogen.

Spara anpassade roller

Använd az role definition list för att visa en lista över dina anpassade roller. Mer information finns i Skapa eller uppdatera anpassade Azure-roller med Hjälp av Azure CLI.

az role definition list --custom-role-only true --output json --query '[].{roleName:roleName, roleType:roleType}'Spara varje anpassad roll som du behöver i målkatalogen som en separat JSON-fil.

az role definition list --name <custom_role_name> > customrolename.jsonGör kopior av de anpassade rollfilerna.

Ändra varje kopia så att den använder följande format.

Du använder dessa filer senare för att återskapa de anpassade rollerna i målkatalogen.

{ "Name": "", "Description": "", "Actions": [], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [] }

Fastställa mappningar för användare, grupper och tjänstens huvudnamn

Baserat på din lista över rolltilldelningar bestämmer du vilka användare, grupper och tjänsthuvudnamn som du ska mappa till i målkatalogen.

Du kan identifiera typen av huvudnamn genom att titta på

principalTypeegenskapen i varje rolltilldelning.Om det behövs skapar du alla användare, grupper eller tjänsthuvudnamn som du behöver i målkatalogen.

Lista rolltilldelningar för hanterade identiteter

Hanterade identiteter uppdateras inte när en prenumeration överförs till en annan katalog. Därför bryts kopplingen för alla befintliga systemtilldelade eller användartilldelade hanterade identiteter. Efter överföringen kan du återaktivera alla systemtilldelade hanterade identiteter. För användartilldelade hanterade identiteter måste du återskapa och bifoga dem i målkatalogen.

Granska listan över Azure-tjänster som stöder hanterade identiteter för att notera var du kanske använder hanterade identiteter.

Använd az ad sp-listan för att visa en lista över dina systemtilldelade och användartilldelade hanterade identiteter.

az ad sp list --all --filter "servicePrincipalType eq 'ManagedIdentity'"I listan över hanterade identiteter avgör du vilka som är systemtilldelade och vilka som är användartilldelade. Du kan använda följande villkor för att fastställa typen.

Villkor Hanterad identitetstyp alternativeNamesegenskapen inkluderarisExplicit=FalseSystemtilldelad alternativeNamesegenskapen inkluderar inteisExplicitSystemtilldelad alternativeNamesegenskapen inkluderarisExplicit=TrueAnvändartilldelad Du kan också använda az identity list för att bara lista användartilldelade hanterade identiteter. Mer information finns i Skapa, lista eller ta bort en användartilldelad hanterad identitet med hjälp av Azure CLI.

az identity listHämta en lista över

objectIdvärdena för dina hanterade identiteter.Sök i listan över rolltilldelningar för att se om det finns några rolltilldelningar för dina hanterade identiteter.

Lista nyckelvalv

När du skapar ett nyckelvalv kopplas det automatiskt till standardklient-ID:t för Microsoft Entra för prenumerationen där det skapas. Alla åtkomstprincipposter knyts också till detta klient-ID. Mer information finns i Flytta ett Azure Key Vault till en annan prenumeration.

Varning

Om du använder kryptering i vila för en resurs, till exempel ett lagringskonto eller en SQL-databas, som har ett beroende av ett nyckelvalv som överförs, kan det leda till ett oåterkalleligt scenario. Om du har den här situationen bör du vidta åtgärder för att använda ett annat nyckelvalv eller tillfälligt inaktivera kundhanterade nycklar för att undvika det här oåterkalleliga scenariot.

Om du har ett nyckelvalv använder du az keyvault show för att lista åtkomstprinciperna. Mer information finns i Tilldela en key vault-åtkomstprincip.

az keyvault show --name MyKeyVault

Lista Azure SQL-databaser med Microsoft Entra-autentisering

Använd az sql server ad-admin list och az graph-tillägget för att se om du använder Azure SQL-databaser med Microsoft Entra-autentiseringsintegrering aktiverat. Mer information finns i Konfigurera och hantera Microsoft Entra-autentisering med SQL.

az sql server ad-admin list --ids $(az graph query -q "resources | where type == 'microsoft.sql/servers' | project id" --query data[*].[id] -o tsv)

Lista ACL:er

Om du använder Azure Data Lake Storage Gen2 listar du de ACL:er som tillämpas på alla filer med hjälp av Azure Portal eller PowerShell.

Om du använder Azure Files listar du de ACL:er som tillämpas på alla filer.

Visa en lista över andra kända resurser

Använd az account show för att hämta ditt prenumerations-ID (i

bash).subscriptionId=$(az account show --output tsv --query id)Använd az graph-tillägget för att lista andra Azure-resurser med kända Microsoft Entra-katalogberoenden (i

bash).az graph query -q 'resources | where type != "microsoft.azureactivedirectory/b2cdirectories" | where identity <> "" or properties.tenantId <> "" or properties.encryptionSettingsCollection.enabled == true | project name, type, kind, identity, tenantId, properties.tenantId' --subscriptions $subscriptionId --output yaml

Steg 2: Överföra prenumerationen

I det här steget överför du prenumerationen från källkatalogen till målkatalogen. Stegen varierar beroende på om du även vill överföra faktureringsägarskapet.

Varning

När du överför prenumerationen tas alla rolltilldelningar i källkatalogen bort permanent och kan inte återställas. Du kan inte ångra åtgärden när du har överfört prenumerationen. Se till att du slutför föregående steg innan du utför det här steget.

Avgör om du även vill överföra faktureringsägarskapet till ett anat konto.

Överför prenumeration till en annan katalog.

- Om du vill behålla det aktuella faktureringsägarskapet följer du stegen i Associera eller lägga till en Azure-prenumeration till din klientorganisation i Microsoft Entra.

- Om du även vill överföra faktureringsägarskapet följer du stegen i Överföra faktureringsägarskap för en Azure-prenumeration till ett annat konto. Om du vill överföra prenumerationen till en annan katalog måste du markera kryssrutan Prenumeration Microsoft Entra-klientorganisation.

När du har överfört prenumerationen återgår du till den här artikeln för att återskapa resurserna i målkatalogen.

Steg 3: Återskapa resurser

Logga in på målkatalogen

I målkatalogen loggar du in som den användare som accepterade överföringsbegäran.

Endast användaren i det nya kontot som accepterade överföringsbegäran har åtkomst till att hantera resurserna.

Hämta en lista över dina prenumerationer med kommandot az account list .

az account list --output tableAnvänd az account set för att ange den aktiva prenumeration som du vill använda.

az account set --subscription "Contoso"

Skapa anpassade roller

Använd az role definition create för att skapa varje anpassad roll från de filer som du skapade tidigare. Mer information finns i Skapa eller uppdatera anpassade Azure-roller med Hjälp av Azure CLI.

az role definition create --role-definition <role_definition>

Tilldela roller

Använd az role assignment create för att tilldela roller till användare, grupper och tjänstens huvudnamn. Mer information finns i Tilldela Azure-roller med Azure CLI.

az role assignment create --role <role_name_or_id> --assignee <assignee> --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Uppdatera systemtilldelade hanterade identiteter

Inaktivera och återaktivera systemtilldelade hanterade identiteter.

Azure-tjänst Mer information Virtuella datorer Konfigurera hanterade identiteter för Azure-resurser på en virtuell Azure-dator med Hjälp av Azure CLI Skalningsuppsättningar för virtuella datorer Konfigurera hanterade identiteter för Azure-resurser på en VM-skalningsuppsättning med hjälp av Azure CLI Övriga tjänster Tjänster som stöder hanterade identiteter för Azure-resurser Använd az role assignment create för att tilldela roller till systemtilldelade hanterade identiteter. Mer information finns i Tilldela en hanterad identitet åtkomst till en resurs med hjälp av Azure CLI.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Uppdatera användartilldelade hanterade identiteter

Ta bort, återskapa och bifoga användartilldelade hanterade identiteter.

Azure-tjänst Mer information Virtuella datorer Konfigurera hanterade identiteter för Azure-resurser på en virtuell Azure-dator med Hjälp av Azure CLI Skalningsuppsättningar för virtuella datorer Konfigurera hanterade identiteter för Azure-resurser på en VM-skalningsuppsättning med hjälp av Azure CLI Övriga tjänster Tjänster som stöder hanterade identiteter för Azure-resurser

Skapa, lista eller ta bort en användartilldelad hanterad identitet med hjälp av Azure CLIAnvänd az role assignment create för att tilldela roller till användartilldelade hanterade identiteter. Mer information finns i Tilldela en hanterad identitet åtkomst till en resurs med hjälp av Azure CLI.

az role assignment create --assignee <objectid> --role '<role_name_or_id>' --scope "/subscriptions/<subscriptionId>/resourceGroups/<resource_group>"

Uppdatera nyckelvalv

I det här avsnittet beskrivs de grundläggande stegen för att uppdatera dina nyckelvalv. Mer information finns i Flytta ett Azure Key Vault till en annan prenumeration.

Uppdatera klientorganisations-ID:t som är associerat med alla befintliga nyckelvalv i prenumerationen till målkatalogen.

Ta bort alla åtkomstprincipposter.

Lägg till nya åtkomstprincipposter som är associerade med målkatalogen.

Uppdatera ACL:er

Om du använder Azure Data Lake Storage Gen2 tilldelar du lämpliga ACL:er. Mer information finns i Åtkomstkontroll i Azure Data Lake Storage Gen2.

Om du använder Azure Files tilldelar du lämpliga ACL:er.

Granska andra säkerhetsmetoder

Även om rolltilldelningar tas bort under överföringen kan användare i det ursprungliga ägarkontot fortsätta att ha åtkomst till prenumerationen via andra säkerhetsmetoder, inklusive:

- Åtkomstnycklar för tjänster såsom Storage.

- Hanteringscertifikat som ger användaradministratören åtkomst till prenumerationsresurser .

- Autentiseringsuppgifter för fjärråtkomst för tjänster såsom Azure Virtual Machines.

Om din avsikt är att ta bort åtkomst från användare i källkatalogen så att de inte har åtkomst i målkatalogen bör du överväga att rotera eventuella autentiseringsuppgifter. Tills autentiseringsuppgifterna har uppdaterats fortsätter användarna att ha åtkomst efter överföringen.

Rotera åtkomstnycklar för lagringskonto. Mer information finns i Hantera åtkomstnycklar för lagringskonto.

Om du använder åtkomstnycklar för andra tjänster, till exempel Azure SQL Database eller Azure Service Bus Messaging, roterar du åtkomstnycklar.

För resurser som använder hemligheter öppnar du inställningarna för resursen och uppdaterar hemligheten.

Uppdatera certifikatet för resurser som använder certifikat.