Stöd för Azure Route Server för ExpressRoute och Azure VPN

Azure Route Server stöder inte bara virtuella nätverksinstallationer från tredje part (NVA) i Azure, utan integreras även sömlöst med ExpressRoute- och Azure VPN-gatewayer. Du behöver inte konfigurera eller hantera BGP-peering mellan gatewayen och Azure Route Server. Du kan aktivera routningsutbyte mellan gatewayer och Azure Route Server genom att aktivera branch-to-branch i Azure Portal. Om du vill kan du använda Azure PowerShell eller Azure CLI för att aktivera routningsutbytet med routningsservern.

Varning

När du skapar eller tar bort en routningsserver i ett virtuellt nätverk som innehåller en virtuell nätverksgateway (ExpressRoute eller VPN) förväntar du dig stilleståndstid tills åtgärden har slutförts. Om du har en ExpressRoute-krets ansluten till det virtuella nätverk där du skapar eller tar bort routningsservern påverkar driftstoppet inte ExpressRoute-kretsen eller dess anslutningar till andra virtuella nätverk.

Hur fungerar det?

När du distribuerar en Azure Route Server tillsammans med en virtuell nätverksgateway och en NVA i ett virtuellt nätverk sprids som standard inte de vägar som den tar emot från NVA och den virtuella nätverksgatewayen mellan varandra. När du aktiverar branch-to-branch i Route Server byter den virtuella nätverksgatewayen och NVA ut sina vägar.

Viktigt!

ExpressRoute-anslutning från gren till gren stöds inte. Om du har två (eller flera) ExpressRoute-kretsar anslutna till samma virtuella ExpressRoute-nätverksgateway annonseras inte vägar från en krets till den andra. Om du vill aktivera lokal till lokal anslutning via ExpressRoute kan du överväga att konfigurera ExpressRoute Global Reach. Mer information finns i Om Azure ExpressRoute Global Reach.

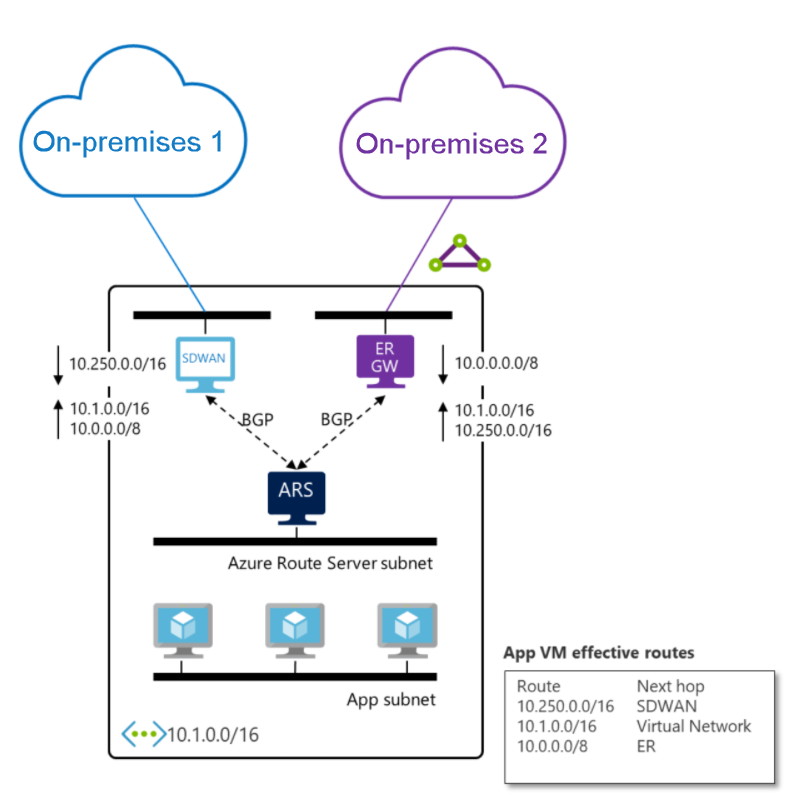

Följande diagram visar ett exempel på hur du använder Route Server för att utbyta vägar mellan en ExpressRoute- och SDWAN-installation:

SDWAN-installationen tar emot vägen för Lokal 2 från Azure Route Server, som är ansluten till ExpressRoute-kretsen, tillsammans med vägen för det virtuella nätverket.

ExpressRoute-gatewayen tar emot vägen för Lokal 1 från Azure Route Server, som är ansluten till SDWAN-installationen, tillsammans med vägen för det virtuella nätverket.

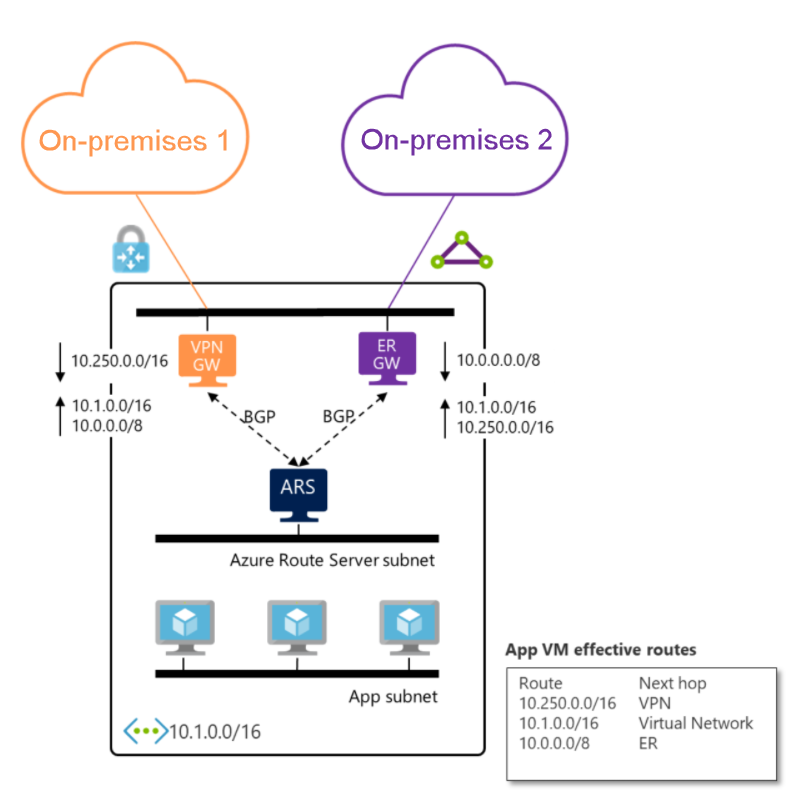

Du kan också ersätta SDWAN-installationen med Azure VPN-gatewayen. Eftersom Azure VPN- och ExpressRoute-gatewayer är fullständigt hanterade behöver du bara aktivera routningsutbytet för de två lokala nätverken för att prata med varandra. Azure VPN- och ExpressRoute-gatewayen måste distribueras i samma virtuella nätverk som Route Server för att BGP-peering ska kunna upprättas.

Om du aktiverar BGP på VPN-gatewayen lär sig gatewayen lokala 1 vägar dynamiskt över BGP. Mer information finns i Konfigurera BGP för Azure VPN Gateway. Om du inte aktiverar BGP på VPN-gatewayen lär sig gatewayen lokala 1 vägar som definieras i den lokala nätverksgatewayen för lokal 1. Mer information finns i Skapa en lokal nätverksgateway. Oavsett om du aktiverar BGP på VPN-gatewayen eller inte annonserar gatewayen de vägar som den lär sig till routningsservern om routningsutbyte är aktiverat. Mer information finns i Konfigurera routningsutbyte.

Viktigt!

Azure VPN-gatewayen måste konfigureras i aktivt-aktivt läge och ha ASN inställt på 65515. Det är inte ett krav att BGP är aktiverat på VPN-gatewayen för att kommunicera med routningsservern.

Att tänka på

- När samma väg har lärts via ExpressRoute, Azure VPN eller en SDWAN-installation, föredras ExpressRoute-nätverket som standard. Du kan konfigurera routningsinställningar för att påverka routningsvalet för routningsservern. Mer information finns i Routningsinställning.

- Om branch-to-branch är aktiverat och din lokala plats annonserar en väg med Azure BGP Community 65517:65517, kommer ExpressRoute-gatewayen att släppa den här vägen.

Relaterat innehåll

- Vanliga frågor och svar om Azure Route Server.

- Konfigurera Azure Route Server.

- Azure ExpressRoute och Azure VPN-samexistens.