Aktivera eller inaktivera rollbaserad åtkomstkontroll i Azure AI Search

Innan du kan tilldela roller för auktoriserad åtkomst till Azure AI Search aktiverar du rollbaserad åtkomstkontroll för din söktjänst.

Rollbaserad åtkomst för dataplansåtgärder är valfri, men rekommenderas som det säkrare alternativet. Alternativet är nyckelbaserad autentisering, vilket är standardinställningen.

Roller för tjänstadministration (kontrollplan) är inbyggda och kan inte aktiveras eller inaktiveras.

Kommentar

Dataplanet refererar till åtgärder mot söktjänstens slutpunkt, till exempel indexering eller frågor, eller någon annan åtgärd som anges i REST API för sökning eller motsvarande Azure SDK-klientbibliotek.

Förutsättningar

En söktjänst i valfri region, på valfri nivå, inklusive kostnadsfritt.

Ägare, administratör för användaråtkomst eller en anpassad roll med Behörigheter för Microsoft.Authorization/roleAssignments/write .

Aktivera rollbaserad åtkomst för dataplansåtgärder

Konfigurera söktjänsten för att identifiera ett auktoriseringshuvud för databegäranden som tillhandahåller en OAuth2-åtkomsttoken.

När du aktiverar roller för dataplanet gäller ändringen omedelbart, men vänta några sekunder innan du tilldelar roller.

Standardfelläget för obehöriga begäranden är http401WithBearerChallenge. Du kan också ange felläget till http403.

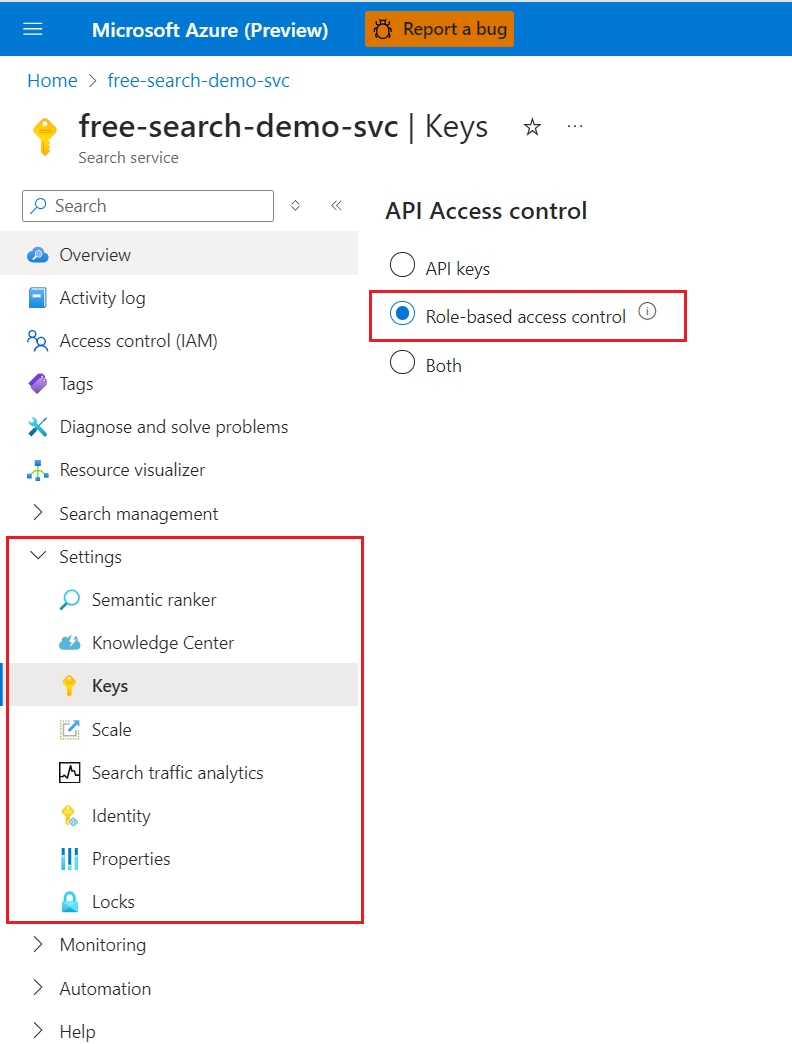

Logga in på Azure-portalen och öppna söktjänstsidan.

Välj Inställningar och välj sedan Nycklar i det vänstra navigeringsfönstret.

Välj Rollbaserad kontroll eller Båda om du för närvarande använder nycklar och behöver tid för att överföra klienter till rollbaserad åtkomstkontroll.

Alternativ Description API-nyckel (standard). Kräver API-nycklar i begärandehuvudet för auktorisering. Rollbaserad åtkomstkontroll Kräver medlemskap i en rolltilldelning för att slutföra uppgiften. Det kräver också ett auktoriseringshuvud för begäran. Båda Begäranden är giltiga med antingen en API-nyckel eller rollbaserad åtkomstkontroll, men om du anger båda i samma begäran används API-nyckeln. Om du som administratör väljer en metod för endast roller tilldelar du dataplansroller till ditt användarkonto för att återställa fullständig administrativ åtkomst över dataplansåtgärder i Azure-portalen. Roller inkluderar Search Service-deltagare, Search Index Data Contributor och Search Index Data Reader. Du behöver alla tre rollerna om du vill ha motsvarande åtkomst.

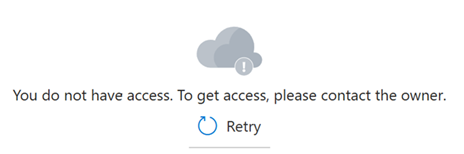

Ibland kan det ta fem till tio minuter innan rolltilldelningar börjar gälla. Tills det händer visas följande meddelande på portalsidorna som används för dataplansåtgärder.

Inaktivera rollbaserad åtkomstkontroll

Det går att inaktivera rollbaserad åtkomstkontroll för dataplansåtgärder och använda nyckelbaserad autentisering i stället. Du kan göra detta som en del av ett testarbetsflöde, till exempel för att utesluta behörighetsproblem.

Ångra de steg som du följde tidigare för att aktivera rollbaserad åtkomst.

Logga in på Azure-portalen och öppna söktjänstsidan.

Välj Inställningar och välj sedan Nycklar i det vänstra navigeringsfönstret.

Välj API-nycklar.

Inaktivera API-nyckelautentisering

Nyckelåtkomst, eller lokal autentisering, kan inaktiveras för din tjänst om du uteslutande använder de inbyggda rollerna och Microsoft Entra-autentiseringen. Om du inaktiverar API-nycklar nekas söktjänsten alla datarelaterade begäranden som skickar en API-nyckel i huvudet.

Administratörs-API-nycklar kan inaktiveras, men tas inte bort. Fråge-API-nycklar kan tas bort.

Behörigheter som ägare eller deltagare krävs för att inaktivera säkerhetsfunktioner.

Gå till söktjänsten i Azure-portalen.

I det vänstra navigeringsfönstret väljer du Nycklar.

Välj Rollbaserad åtkomstkontroll.

Ändringen träder i kraft omedelbart, men vänta några sekunder innan du testar. Förutsatt att du har behörighet att tilldela roller som medlem i Ägare, tjänstadministratör eller medadministratör kan du använda portalfunktioner för att testa rollbaserad åtkomst.

Begränsningar

Rollbaserad åtkomstkontroll kan öka svarstiden för vissa begäranden. Varje unik kombination av tjänstresurs (index, indexerare osv.) och tjänstens huvudnamn utlöser en auktoriseringskontroll. Dessa auktoriseringskontroller kan ge upp till 200 millisekunder svarstid per begäran.

I sällsynta fall där begäranden kommer från ett stort antal olika tjänsthuvudnamn, alla riktade mot olika tjänstresurser (index, indexerare osv.), är det möjligt att auktoriseringskontrollerna resulterar i begränsning. Begränsning skulle bara ske om hundratals unika kombinationer av söktjänstens resurs och tjänstens huvudnamn användes inom en sekund.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för