Microsoft programvara mot skadlig programvara för Azure molntjänster och virtuella maskiner

Microsoft Antimalware för Azure är ett kostnadsfritt realtidsskydd som hjälper dig att identifiera och ta bort virus, spionprogram och annan skadlig programvara. Den genererar aviseringar när känd skadlig eller oönskad programvara försöker installera sig själv eller köras på dina Azure-system.

Lösningen bygger på samma plattform för program mot skadlig kod som Microsoft Security Essentials (MSE), Microsoft Forefront Endpoint Protection, Microsoft System Center Endpoint Protection, Microsoft Intune och Microsoft Defender för molnet. Microsoft Antimalware för Azure är en lösning med en enda agent för program och klientmiljöer som är utformad för att köras i bakgrunden utan mänsklig inblandning. Skydd kan distribueras baserat på behoven hos programarbetsbelastningar, med antingen grundläggande säker som standard eller avancerad anpassad konfiguration, inklusive övervakning av program mot skadlig kod.

När du distribuerar och aktiverar Microsoft Antimalware för Azure för dina program är följande grundläggande funktioner tillgängliga:

- Realtidsskydd – övervakar aktivitet i Cloud Services och på virtuella datorer för att identifiera och blockera körning av skadlig kod.

- Schemalagd genomsökning – Söker regelbundet efter skadlig kod, inklusive program som körs aktivt.

- Reparation av skadlig kod – vidtar automatiskt åtgärder mot identifierad skadlig kod, till exempel borttagning eller kvarhållning av skadliga filer och rensning av skadliga registerposter.

- Signaturuppdateringar – installerar automatiskt de senaste skyddssignaturerna (virusdefinitioner) för att säkerställa att skyddet är uppdaterat med en fördefinierad frekvens.

- skyddsmotor mot skadlig kod uppdateringar – uppdaterar automatiskt Microsoft Antimalware-motorn.

- Uppdateringar av plattformen för program mot skadlig kod – uppdaterar automatiskt Microsoft Antimalware-plattformen.

- Aktivt skydd – rapporterar telemetrimetadata om identifierade hot och misstänkta resurser till Microsoft Azure för att säkerställa snabba svar på det växande hotlandskapet och möjliggör synkron signaturleverans i realtid via Microsoft Active Protection System (MAPS).

- Exempelrapportering – tillhandahåller och rapporterar exempel till Microsoft Antimalware-tjänsten för att förfina tjänsten och aktivera felsökning.

- Undantag – gör att program- och tjänstadministratörer kan konfigurera undantag för filer, processer och enheter.

- Insamling av program mot skadlig kod – registrerar tjänstens hälsotillstånd för program mot skadlig kod, misstänkta aktiviteter och reparationsåtgärder som vidtagits i händelseloggen för operativsystemet och samlar in dem i kundens Azure Storage-konto.

Kommentar

Microsoft Antimalware kan också distribueras med hjälp av Microsoft Defender för molnet. Mer information finns i Installera Endpoint Protection i Microsoft Defender för molnet.

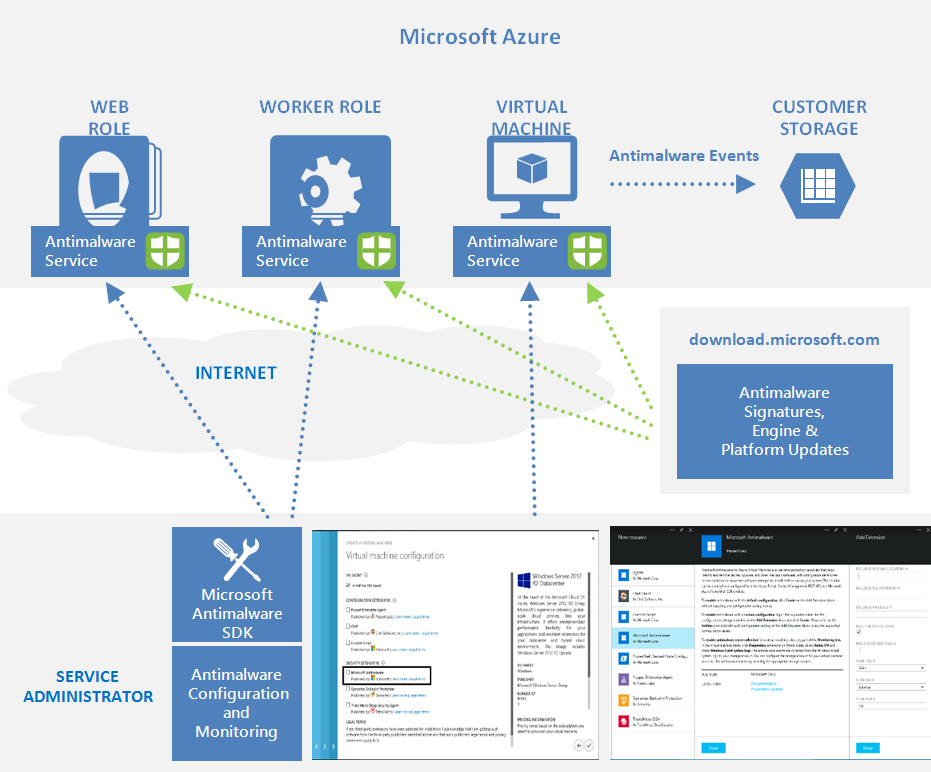

Arkitektur

Microsoft Antimalware för Azure innehåller Microsoft Antimalware Client and Service, klassisk distributionsmodell för program mot skadlig kod, PowerShell-cmdletar mot skadlig kod och Azure Diagnostics-tillägget. Microsoft Antimalware stöds i Windows Server 2008 R2, Windows Server 2012 och Windows Server 2012 R2-operativsystemfamiljer. Det stöds inte i operativsystemet Windows Server 2008 och stöds inte heller i Linux.

Microsoft Antimalware-klienten och -tjänsten installeras som standard i ett inaktiverat tillstånd i alla Azure-gästoperativsystemfamiljer som stöds på Cloud Services-plattformen. Microsoft Antimalware-klienten och -tjänsten installeras inte som standard på plattformen Virtuella datorer och är tillgänglig som en valfri funktion via konfigurationen Azure Portal och Visual Studio Virtual Machine under Säkerhetstillägg.

När du använder Azure App Service i Windows har den underliggande tjänsten som är värd för webbappen Microsoft Antimalware aktiverat på den. Detta används för att skydda Azure App Service-infrastrukturen och körs inte på kundinnehåll.

Kommentar

Microsoft Defender Antivirus är det inbyggda program mot skadlig kod som är aktiverat i Windows Server 2016 och senare. Tillägget Mot skadlig kod för virtuella Azure-datorer kan fortfarande läggas till i en virtuell Windows Server 2016- och senare Azure-dator med Microsoft Defender Antivirus. I det här scenariot tillämpar tillägget valfria konfigurationsprinciper som ska användas av Microsoft Defender Antivirus Tillägget distribuerar inte några andra program mot skadlig kod. Mer information finns i avsnittet Exempel i den här artikeln för mer information.

Microsofts arbetsflöde för program mot skadlig kod

Azure-tjänstadministratören kan aktivera program mot skadlig kod för Azure med en standardkonfiguration eller anpassad konfiguration för dina virtuella datorer och molntjänster med hjälp av följande alternativ:

- Virtuella datorer – i Azure Portal, under Säkerhetstillägg

- Virtuella datorer – Använda konfigurationen av virtuella Datorer i Visual Studio i Server Explorer

- Virtuella datorer och molntjänster – Använda den klassiska distributionsmodellen mot skadlig kod

- Virtuella datorer och molntjänster – Använda PowerShell-cmdletar för program mot skadlig kod

Cmdletarna Azure Portal eller PowerShell skickar paketfilen för program mot skadlig kod till Azure-systemet på en fördefinierad fast plats. Azure Guest Agent (eller Fabric Agent) startar tillägget Mot skadlig kod och tillämpar konfigurationsinställningarna för program mot skadlig kod som anges som indata. Det här steget aktiverar tjänsten Program mot skadlig kod med antingen standardinställningar eller anpassade konfigurationsinställningar. Om ingen anpassad konfiguration tillhandahålls aktiveras tjänsten för program mot skadlig kod med standardkonfigurationsinställningarna. Mer information finns i avsnittet Exempel i den här artikeln för mer information..

När den körs laddar Microsoft Antimalware-klienten ned den senaste skyddsmotorn och signaturdefinitionerna från Internet och läser in dem i Azure-systemet. Microsoft Antimalware-tjänsten skriver tjänstrelaterade händelser till systemoperativsystemets händelselogg under händelsekällan "Microsoft Antimalware". Händelser inkluderar hälsotillståndet för program mot skadlig kod, status för skydd och reparation, nya och gamla konfigurationsinställningar, motoruppdateringar och signaturdefinitioner med mera.

Du kan aktivera övervakning av program mot skadlig kod för din molntjänst eller virtuella dator så att händelselogghändelserna mot skadlig kod skrivs när de skapas till ditt Azure-lagringskonto. Tjänsten mot skadlig kod använder Azure Diagnostics-tillägget för att samla in program mot skadlig kod från Azure-systemet till tabeller i kundens Azure Storage-konto.

Distributionsarbetsflödet, inklusive konfigurationssteg och alternativ som stöds för ovanstående scenarier, dokumenteras i avsnittet Scenarier för program mot skadlig kod i det här dokumentet.

Kommentar

Du kan dock använda PowerShell/API:er och Azure Resource Manager-mallar för att distribuera VM-skalningsuppsättningar med Microsoft Anti-Malware-tillägget. Om du vill installera ett tillägg på en virtuell dator som redan körs kan du använda Python-exempelskriptet vmssextn.py. Det här skriptet hämtar den befintliga tilläggskonfigurationen på skalningsuppsättningen och lägger till ett tillägg i listan över befintliga tillägg i VM Scale Sets.

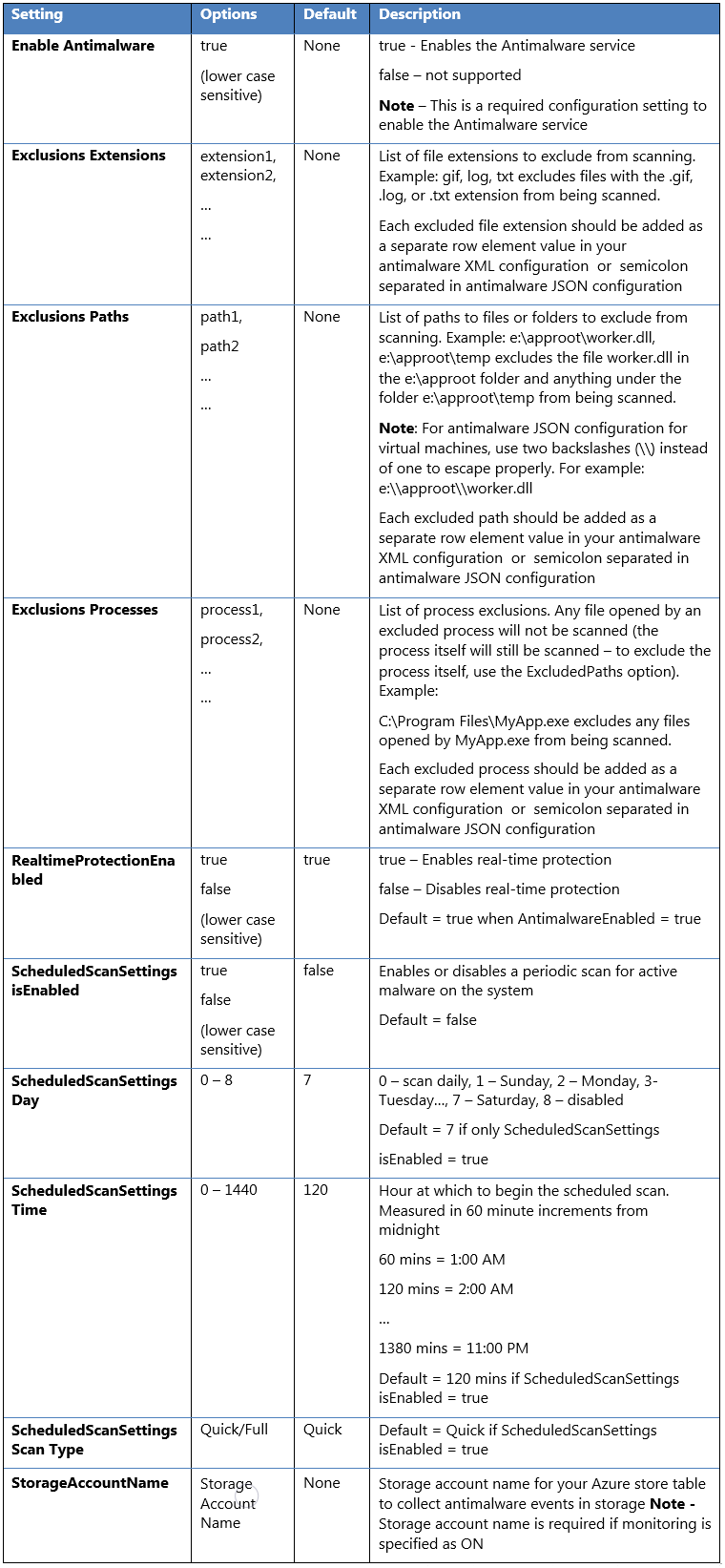

Standardkonfiguration och anpassad konfiguration av program mot skadlig kod

Standardkonfigurationsinställningarna används för att aktivera program mot skadlig kod för Azure Cloud Services eller virtuella datorer när du inte anger anpassade konfigurationsinställningar. Standardkonfigurationsinställningarna har föroptimeerats för körning i Azure-miljön. Du kan också anpassa de här standardkonfigurationsinställningarna efter behov för din Azure-program- eller tjänstdistribution och tillämpa dem för andra distributionsscenarier.

I följande tabell sammanfattas de konfigurationsinställningar som är tillgängliga för tjänsten Program mot skadlig kod. Standardkonfigurationsinställningarna markeras under kolumnen med etiketten "Standard".

Distributionsscenarier för program mot skadlig kod

Scenarier för att aktivera och konfigurera program mot skadlig kod, inklusive övervakning för Azure Cloud Services och virtuella datorer, beskrivs i det här avsnittet.

Virtuella datorer – aktivera och konfigurera program mot skadlig kod

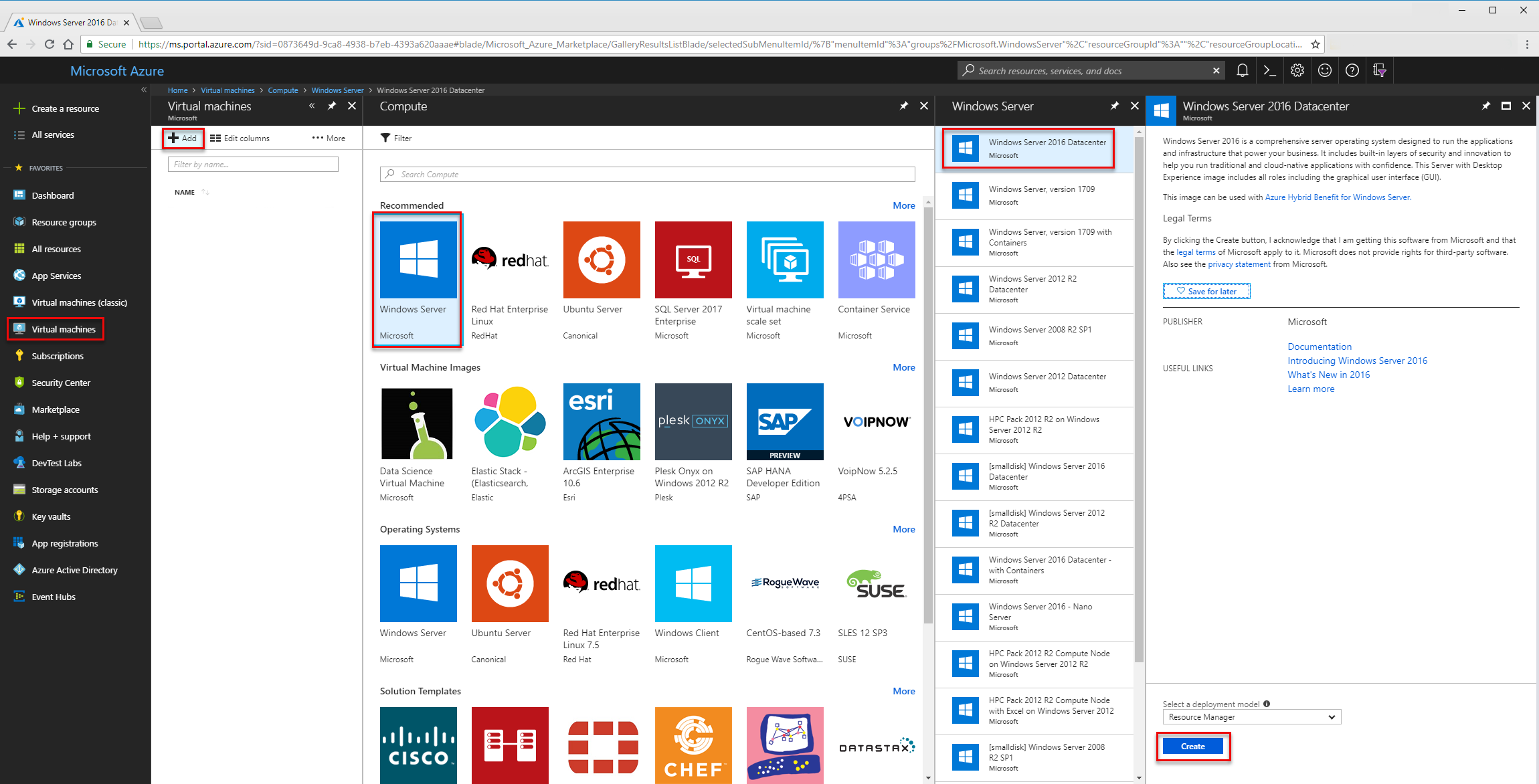

Distribution När du skapar en virtuell dator med hjälp av Azure Portal

Följ de här stegen för att aktivera och konfigurera Microsoft Antimalware för virtuella Azure-datorer med hjälp av Azure Portal när du etablerar en virtuell dator:

- Logga in på Azure-portalen.

- Om du vill skapa en ny virtuell dator går du till Virtuella datorer, väljer Lägg till och väljer Windows Server.

- Välj den version av Windows-servern som du vill använda.

- Välj Skapa.

- Ange namn, användarnamn, lösenord och skapa en ny resursgrupp eller välj en befintlig resursgrupp.

- Välj OK.

- Välj en vm-storlek.

- I nästa avsnitt gör du lämpliga val för dina behov genom att välja avsnittet Tillägg .

- Välj Lägg till tillägg

- Under Ny resurs väljer du Microsoft Antimalware.

- Välj Skapa

- I avsnittet Installera tillägg kan fil, platser och processundantag konfigureras samt andra genomsökningsalternativ. Välj OK.

- Välj OK.

- I avsnittet Inställningar väljer du Ok.

- På skärmen Skapa väljer du Ok.

Se den här Azure Resource Manager-mallen för distribution av vm-tillägget mot skadlig kod för Windows.

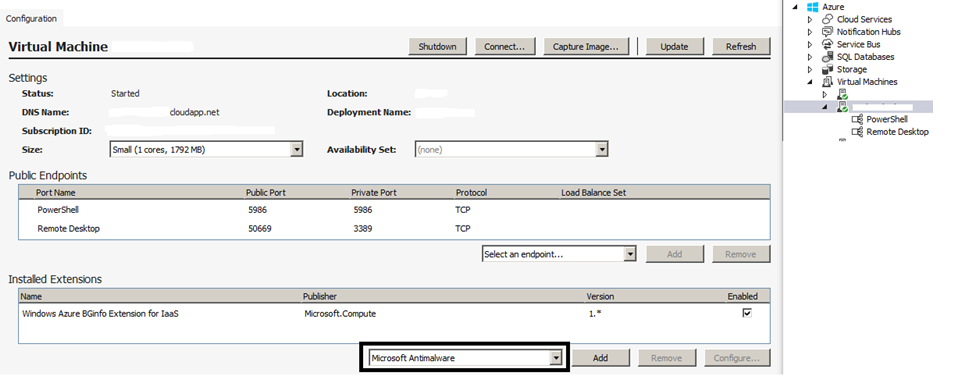

Distribution med hjälp av konfiguration av virtuella Datorer i Visual Studio

Så här aktiverar och konfigurerar du Microsoft Antimalware-tjänsten med Hjälp av Visual Studio:

Anslut till Microsoft Azure i Visual Studio.

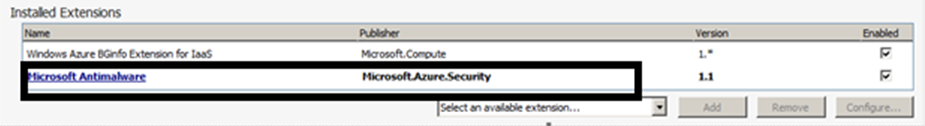

Välj den virtuella datorn i noden Virtuella datorer i Server Explorer

Högerklicka på konfigurera för att visa konfigurationssidan för virtuell dator

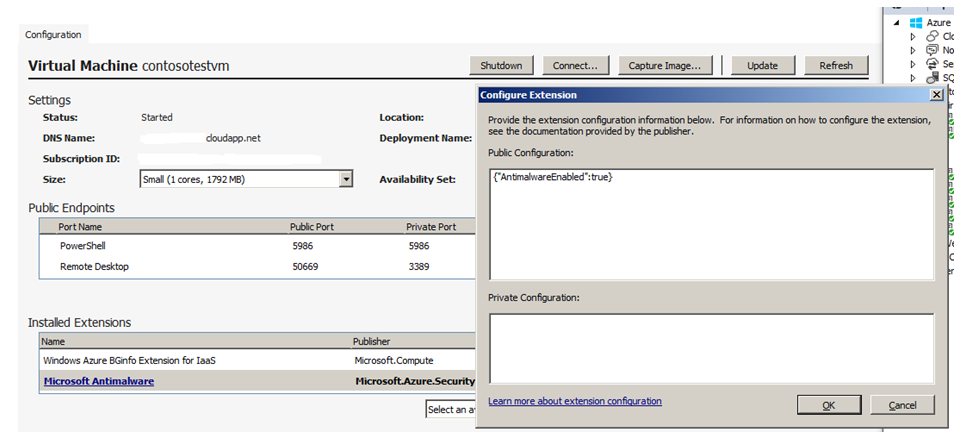

Välj Microsoft Antimalware-tillägget i listrutan under Installerade tillägg och klicka på Lägg till för att konfigurera med standardkonfigurationen för program mot skadlig kod.

Om du vill anpassa standardkonfigurationen för program mot skadlig kod väljer du (markerar) tillägget Mot skadlig kod i listan över installerade tillägg och klickar på Konfigurera.

Ersätt standardkonfigurationen för program mot skadlig kod med din anpassade konfiguration i JSON-format som stöds i textrutan offentlig konfiguration och klicka på OK.

Klicka på knappen Uppdatera för att skicka konfigurationsuppdateringarna till den virtuella datorn.

Kommentar

Visual Studio Virtual Machines-konfigurationen för program mot skadlig kod stöder endast konfiguration av JSON-format. Mer information finns i avsnittet Exempel i den här artikeln för mer information.

Distribution med PowerShell-cmdletar

Ett Azure-program eller en tjänst kan aktivera och konfigurera Microsoft Antimalware för virtuella Azure-datorer med hjälp av PowerShell-cmdletar.

Så här aktiverar och konfigurerar du Microsoft Antimalware med PowerShell-cmdletar:

- Konfigurera Din PowerShell-miljö – Se dokumentationen på https://github.com/Azure/azure-powershell

- Använd cmdleten Set-AzureVMMicrosoftAntimalwareExtension för att aktivera och konfigurera Microsoft Antimalware för din virtuella dator.

Kommentar

Azure Virtual Machines-konfigurationen för program mot skadlig kod stöder endast JSON-formatkonfiguration. Mer information finns i avsnittet Exempel i den här artikeln för mer information.

Aktivera och konfigurera program mot skadlig kod med PowerShell-cmdletar

Ett Azure-program eller en tjänst kan aktivera och konfigurera Microsoft Antimalware för Azure Cloud Services med hjälp av PowerShell-cmdletar. Microsoft Antimalware är installerat i ett inaktiverat tillstånd på Cloud Services-plattformen och kräver en åtgärd av ett Azure-program för att aktivera det.

Så här aktiverar och konfigurerar du Microsoft Antimalware med PowerShell-cmdletar:

- Konfigurera Din PowerShell-miljö – Se dokumentationen på https://github.com/Azure/azure-powershell

- Använd cmdleten Set-AzureServiceExtension för att aktivera och konfigurera Microsoft Antimalware för din molntjänst.

Mer information finns i avsnittet Exempel i den här artikeln för mer information.

Molntjänster och virtuella datorer – Konfiguration med PowerShell-cmdletar

Ett Azure-program eller en tjänst kan hämta Microsoft Antimalware-konfigurationen för molntjänster och virtuella datorer med hjälp av PowerShell-cmdletar.

Så här hämtar du Microsoft Antimalware-konfigurationen med Hjälp av PowerShell-cmdletar:

- Konfigurera Din PowerShell-miljö – Se dokumentationen på https://github.com/Azure/azure-powershell

- För virtuella datorer: Använd cmdleten Get-AzureVMMicrosoftAntimalwareExtension för att hämta konfigurationen av program mot skadlig kod.

- För Cloud Services: Använd cmdleten Get-AzureServiceExtension för att hämta konfigurationen för program mot skadlig kod.

Exempel

Ta bort konfiguration av program mot skadlig kod med PowerShell-cmdletar

Ett Azure-program eller en tjänst kan ta bort konfigurationen av program mot skadlig kod och alla associerade övervakningskonfigurationer mot skadlig kod från relevanta Azure Antimalware- och diagnostiktjänsttillägg som är associerade med molntjänsten eller den virtuella datorn.

Så här tar du bort Microsoft Antimalware med PowerShell-cmdletar:

- Konfigurera Din PowerShell-miljö – Se dokumentationen på https://github.com/Azure/azure-powershell

- För virtuella datorer: Använd cmdleten Remove-AzureVMMicrosoftAntimalwareExtension .

- För Cloud Services: Använd cmdleten Remove-AzureServiceExtension .

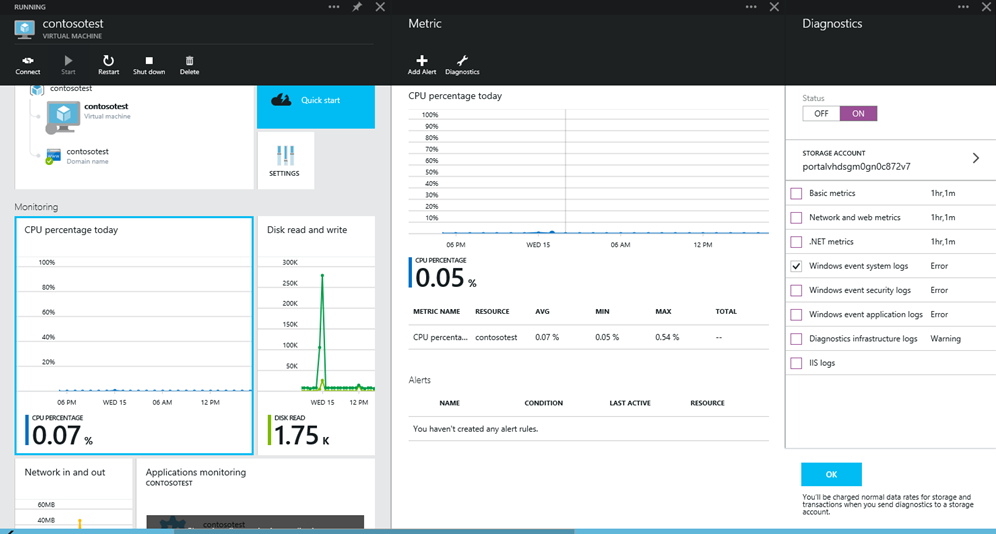

Så här aktiverar du händelsesamling mot skadlig kod för en virtuell dator med hjälp av Azure Preview Portal:

- Klicka på valfri del av övervakningslinsen på bladet Virtuell dator

- Klicka på kommandot Diagnostik på bladet Mått

- Välj Status PÅ och kontrollera alternativet för Windows-händelsesystem

- . Du kan välja att avmarkera alla andra alternativ i listan eller låta dem vara aktiverade enligt programtjänstens behov.

- Händelsekategorierna "Fel", "Varning", "Information" osv. samlas in i ditt Azure Storage-konto.

Händelser mot skadlig kod samlas in från Windows-händelsesystemloggarna till ditt Azure Storage-konto. Du kan konfigurera lagringskontot för den virtuella datorn för att samla in händelser mot skadlig kod genom att välja lämpligt lagringskonto.

Aktivera och konfigurera program mot skadlig kod med PowerShell-cmdletar för virtuella Azure Resource Manager-datorer

Så här aktiverar och konfigurerar du Microsoft Antimalware för virtuella Azure Resource Manager-datorer med hjälp av PowerShell-cmdletar:

- Konfigurera Din PowerShell-miljö med hjälp av den här dokumentationen på GitHub.

- Använd cmdleten Set-AzureRmVMExtension för att aktivera och konfigurera Microsoft Antimalware för din virtuella dator.

Följande kodexempel är tillgängliga:

- Distribuera Microsoft Antimalware på virtuella ARM-datorer

- Lägga till Microsoft Antimalware i Azure Service Fabric-kluster

Aktivera och konfigurera program mot skadlig kod till Azure Cloud Service Extended Support (CS-ES) med hjälp av PowerShell-cmdletar

Så här aktiverar och konfigurerar du Microsoft Antimalware med PowerShell-cmdletar:

- Konfigurera Din PowerShell-miljö – Se dokumentationen på https://github.com/Azure/azure-powershell

- Använd cmdleten New-AzCloudServiceExtensionObject för att aktivera och konfigurera Microsoft Antimalware för din virtuella Cloud Service-dator.

Följande kodexempel är tillgängligt:

Aktivera och konfigurera program mot skadlig kod med PowerShell-cmdletar för Azure Arc-aktiverade servrar

Så här aktiverar och konfigurerar du Microsoft Antimalware för Azure Arc-aktiverade servrar med PowerShell-cmdletar:

- Konfigurera Din PowerShell-miljö med hjälp av den här dokumentationen på GitHub.

- Använd cmdleten New-AzConnectedMachineExtension för att aktivera och konfigurera Microsoft Antimalware för dina Arc-aktiverade servrar.

Följande kodexempel är tillgängliga:

Nästa steg

Se kodexempel för att aktivera och konfigurera virtuella datorer i Microsoft Antimalware för Azure Resource Manager (ARM).