Skydd mot utpressningstrojaner i Azure

Utpressningstrojaner och utpressning är ett företag med hög vinst och låg kostnad, som har en försvagande inverkan på riktade organisationer, nationell/regional säkerhet, ekonomisk säkerhet och folkhälsa och säkerhet. Det som började som enkel utpressningstrojan med en enda dator växte till att omfatta olika utpressningstekniker riktade mot alla typer av företagsnätverk och molnplattformar.

För att säkerställa att kunder som körs i Azure skyddas mot utpressningstrojanattacker investerar Microsoft mycket på säkerheten på våra molnplattformar och tillhandahåller säkerhetskontroller som du behöver för att skydda dina Azure-molnarbetsbelastningar

Genom att använda azure-skydd mot inbyggda utpressningstrojaner och implementera de metodtips som rekommenderas i den här artikeln vidtar du åtgärder som positionerar din organisation för att förhindra, skydda och identifiera potentiella utpressningstrojanattacker på dina Azure-tillgångar.

Den här artikeln beskriver viktiga inbyggda funktioner och skydd i Azure för utpressningstrojanattacker och vägledning om hur du proaktivt använder dessa för att skydda dina tillgångar i Azure-molnet.

Ett växande hot

Utpressningstrojanattacker är en av de största säkerhetsutmaningarna som företag står inför idag. När det lyckas kan utpressningstrojanattacker inaktivera en affärskärnors IT-infrastruktur och orsaka förstörelse som kan ha en försvagande inverkan på ett företags fysiska, ekonomiska säkerhet eller säkerhet. Utpressningstrojanattacker riktas mot företag av alla typer. Detta kräver att alla företag vidtar förebyggande åtgärder för att säkerställa skyddet.

Den senaste tidens trender när det gäller antalet attacker är alarmerande. Även om 2020 inte var ett bra år för utpressningstrojanattacker mot företag, började 2021 på en dålig bana. Den 7 maj stängde kolonialledningen (Colonial) tjänster som rörledningstransport av diesel, bensin och jetbränsle tillfälligt stoppades. Colonial stängde det kritiska bränslenätet som försörjer de befolkade öststaterna.

Historiskt sett sågs cyberattacker som en sofistikerad uppsättning åtgärder riktade mot vissa branscher, vilket gjorde att de återstående branscherna trodde att de var utanför cyberbrottslighetsområdet och utan sammanhang om vilka cybersäkerhetshot de borde förbereda sig för. Utpressningstrojaner representerar en stor förändring i detta hotlandskap, och det har gjort cyberattacker till en verklig och allestädes närvarande fara för alla. Krypterade och förlorade filer och hot om lösensummor har nu blivit den främsta rädslan för de flesta verkställande team.

Utpressningstrojanens ekonomiska modell utnyttjar missuppfattningen att en utpressningstrojanattack enbart är en incident med skadlig kod. Medan utpressningstrojaner i verkligheten är ett brott som involverar mänskliga angripare som attackerar ett nätverk.

För många organisationer uppväger kostnaden för att bygga om från grunden efter en utpressningstrojanincident den ursprungliga lösensumman som krävdes. Med en begränsad förståelse för hotlandskapet och hur utpressningstrojaner fungerar verkar det vara det bättre affärsbeslutet att återvända till verksamheten. Men den verkliga skadan görs ofta när cyberbrottslighet exfiltrates filer för release eller försäljning, samtidigt lämnar bakdörrar i nätverket för framtida brottslig verksamhet- och dessa risker kvarstår om lösensumman betalas eller inte.

Vad är utpressningstrojaner?

Utpressningstrojan är en typ av skadlig kod som infekterar en dator och begränsar en användares åtkomst till det infekterade systemet eller specifika filer för att utpressa dem för pengar. När målsystemet har komprometterats låser det vanligtvis ut de flesta interaktioner och visar en avisering på skärmen, som vanligtvis anger att systemet är låst eller att alla deras filer har krypterats. Det kräver sedan att en betydande lösensumma betalas innan systemet släpps eller filer dekrypteras.

Utpressningstrojaner utnyttjar vanligtvis svagheterna eller sårbarheterna i organisationens IT-system eller infrastrukturer för att lyckas. Attackerna är så uppenbara att det inte krävs mycket undersökning för att bekräfta att ditt företag har attackerats eller att en incident ska deklareras. Undantaget skulle vara ett skräppostmeddelande som kräver lösen i utbyte mot förmodligen komprometterande material. I det här fallet bör dessa typer av incidenter hanteras som skräppost om inte e-postmeddelandet innehåller mycket specifik information.

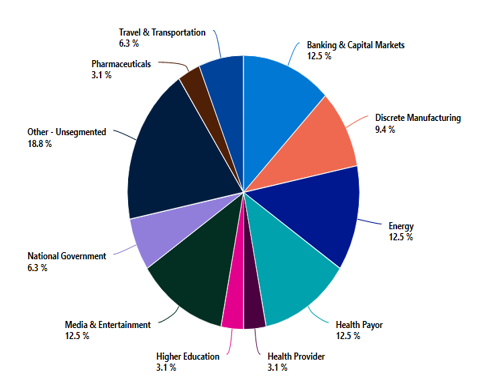

Alla företag eller organisationer som driver ett IT-system med data i det kan attackeras. Även om individer kan riktas mot en utpressningstrojanattack riktas de flesta attacker mot företag. Medan colonial ransomware-attacken i maj 2021 väckte stor uppmärksamhet hos allmänheten, visar vårt team för identifiering och svar (DART) data om utpressningstrojaner att energisektorn representerar en av de mest riktade sektorerna, tillsammans med finans-, hälsovårds- och underhållningssektorerna. Och trots fortsatta löften om att inte attackera sjukhus eller sjukvårdsföretag under en pandemi är sjukvården fortfarande det främsta målet för mänskligt drivna utpressningstrojaner.

Hur dina tillgångar är riktade

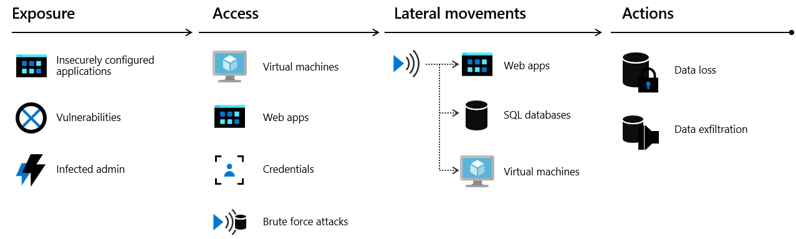

När du attackerar molninfrastrukturen attackerar angripare ofta flera resurser för att försöka få åtkomst till kunddata eller företagshemligheter. Molnmodellen "kill chain" förklarar hur angripare försöker få åtkomst till någon av dina resurser som körs i det offentliga molnet genom en fyrastegsprocess: exponering, åtkomst, lateral förflyttning och åtgärder.

- Exponering är där angripare letar efter möjligheter att få åtkomst till din infrastruktur. Angripare vet till exempel att kundinriktade program måste vara öppna för att legitima användare ska kunna komma åt dem. Dessa program exponeras för Internet och är därför känsliga för attacker.

- Angripare försöker utnyttja en exponering för att få åtkomst till din offentliga molninfrastruktur. Detta kan göras genom komprometterade användarautentiseringsuppgifter, komprometterade instanser eller felkonfigurerade resurser.

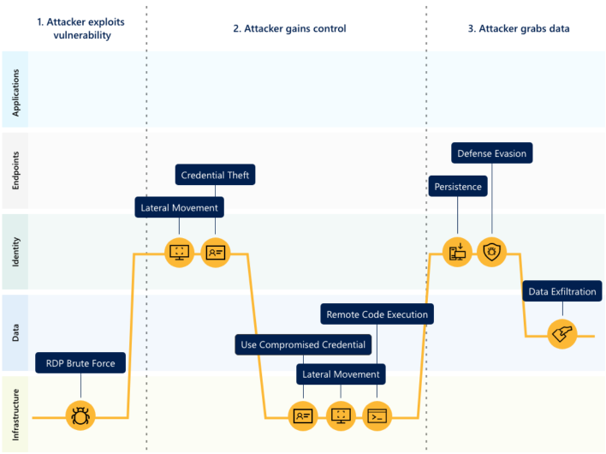

- Under den laterala förflyttningsfasen upptäcker angripare vilka resurser de har åtkomst till och vad åtkomstens omfattning är. Lyckade attacker på instanser ger angripare åtkomst till databaser och annan känslig information. Angriparen söker sedan efter andra autentiseringsuppgifter. Våra Microsoft Defender for Cloud-data visar att utan ett säkerhetsverktyg för att snabbt meddela dig om attacken tar det i genomsnitt 101 dagar för organisationer att upptäcka ett intrång. Under tiden, bara 24-48 timmar efter en överträdelse, har angriparen vanligtvis fullständig kontroll över nätverket.

- De åtgärder som en angripare vidtar efter lateral förflyttning är till stor del beroende av de resurser som de kunde få åtkomst till under den laterala förflyttningsfasen. Angripare kan vidta åtgärder som orsakar dataexfiltrering, dataförlust eller starta andra attacker. För företag når den genomsnittliga ekonomiska effekten av dataförlust nu 1,23 miljoner dollar.

Varför attacker lyckas

Det finns flera orsaker till varför utpressningstrojanattacker lyckas. Företag som är sårbara faller ofta offer för utpressningstrojanattacker. Följande är några av attackens kritiska framgångsfaktorer:

- Attackytan ökar i takt med att fler företag erbjuder fler tjänster via digitala butiker

- Det finns en betydande lätthet att få off-the-shelf malware, Ransomware-as-a-Service (RaaS)

- Alternativet att använda kryptovaluta för utpressningsbetalningar öppnar nya vägar för exploatering

- Expansion av datorer och deras användning på olika arbetsplatser (lokala skoldistrikt, polismyndigheter, polisbilar osv.) som var och en är en potentiell åtkomstpunkt för skadlig kod, vilket resulterar i potentiell attackyta

- Prevalens av gamla, inaktuella och föråldrade infrastruktursystem och programvara

- Dåliga korrigeringshanteringsregimer

- Inaktuella eller gamla operativsystem som ligger nära eller har gått längre än supportdatum

- Brist på resurser för att modernisera IT-fotavtrycket

- Kunskapsgap

- Brist på kvalificerad personal och nyckelpersoners överberoende

- Dålig säkerhetsarkitektur

Angripare använder olika tekniker, till exempel RDP-angrepp (Remote Desktop Protocol) för att utnyttja sårbarheter.

Ska du betala?

Det finns olika åsikter om vad det bästa alternativet är när man konfronteras med denna irriterande efterfrågan. Federal Bureau of Investigation (FBI) råder offren att inte betala lösensumma utan istället vara vaksamma och vidta proaktiva åtgärder för att säkra sina data före en attack. De hävdar att betalning inte garanterar att låsta system och krypterade data släpps igen. FBI säger att en annan anledning att inte betala är att betalningar till cyberbrottslingar uppmuntrar dem att fortsätta attackera organisationer

Ändå väljer vissa offer att betala lösenkravet även om system- och dataåtkomst inte garanteras efter att ha betalat lösensumman. Genom att betala tar sådana organisationer den beräknade risken att betala i hopp om att få tillbaka sitt system och sina data och snabbt återuppta normal drift. En del av beräkningen är minskade indirekta kostnader, till exempel förlorad produktivitet, minskade intäkter över tid, exponering av känsliga data och potentiella ryktesskador.

Det bästa sättet att förhindra att betala lösensumma är inte att falla offer genom att implementera förebyggande åtgärder och ha verktygsmättnad för att skydda din organisation från varje steg som angriparen tar helt eller stegvis för att hacka sig in i ditt system. Att ha möjlighet att återvinna påverkade tillgångar säkerställer dessutom att verksamheten återställs i rätt tid. Azure Cloud har en robust uppsättning verktyg som hjälper dig hela vägen.

Vad är den typiska kostnaden för ett företag?

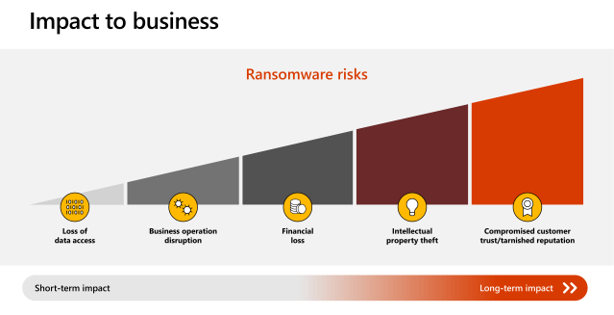

Effekten av en utpressningstrojanattack på någon organisation är svår att kvantifiera korrekt. Beroende på omfattning och typ är effekten dock flerdimensionell och uttrycks i stort sett i:

- Förlust av dataåtkomst

- Avbrott i verksamheten

- Ekonomisk förlust

- Stöld av immateriella rättigheter

- Komprometterat kundförtroende och ett skamfilat rykte

Colonial Pipeline betalade cirka 4,4 miljoner dollar i lösensumma för att få sina data släppta. Detta inkluderar inte kostnaden för stilleståndstid, förlorad produktivitet, förlorad försäljning och kostnaden för att återställa tjänster. Mer allmänt är en betydande inverkan "dominoeffekten" av att påverka ett stort antal företag och organisationer av alla slag, inklusive städer i sina lokala områden. De ekonomiska effekterna är också häpnadsväckande. Enligt Microsoft beräknas den globala kostnaden i samband med utpressningstrojanåterställning överstiga 20 miljarder dollar 2021.

Nästa steg

Se vitboken: Azure-skydd för utpressningstrojanattack.

Andra artiklar i den här serien: