Minska kostnaderna för Microsoft Sentinel

Kostnader för Microsoft Sentinel är bara en del av de månatliga kostnaderna i din Azure-faktura. Även om den här artikeln förklarar hur du minskar kostnaderna för Microsoft Sentinel debiteras du för alla Azure-tjänster och resurser som din Azure-prenumeration använder, inklusive partnertjänster.

Viktigt!

Microsoft Sentinel är tillgängligt som en del av den enhetliga säkerhetsåtgärdsplattformen i Microsoft Defender-portalen. Microsoft Sentinel i Defender-portalen stöds nu för produktionsanvändning. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Ange eller ändra prisnivå

För att optimera för högsta besparingar övervakar du inmatningsvolymen för att säkerställa att du har den åtagandenivå som bäst överensstämmer med dina inmatningsvolymmönster. Överväg att öka eller minska åtagandenivån så att den överensstämmer med ändrade datavolymer.

Du kan öka åtagandenivån när som helst, vilket startar om åtagandeperioden på 31 dagar. Men om du vill gå tillbaka till Betala per användning eller till en lägre åtagandenivå måste du vänta tills åtagandeperioden på 31 dagar har slutförts. Fakturering för åtagandenivåer sker dagligen.

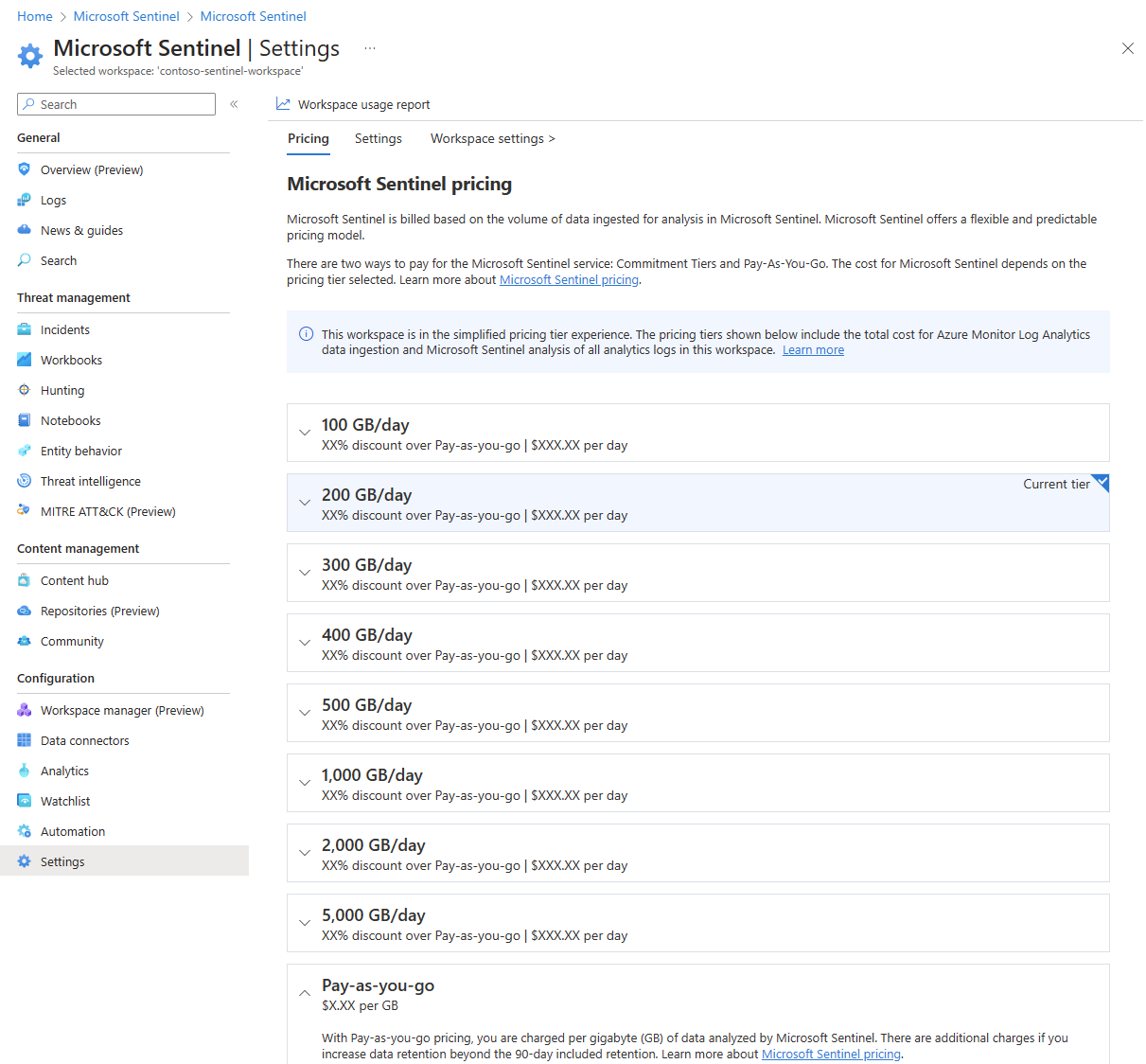

Om du vill se din aktuella prisnivå för Microsoft Sentinel väljer du Inställningar i det vänstra navigeringsfältet i Microsoft Sentinel och väljer sedan fliken Priser. Din aktuella prisnivå är markerad som Aktuell nivå.

Om du vill ändra ditt prisnivååtagande väljer du en av de andra nivåerna på prissidan och väljer sedan Använd. Du måste ha deltagare eller ägare för Microsoft Sentinel-arbetsytan för att ändra prisnivån.

Mer information om hur du övervakar dina kostnader finns i Hantera och övervaka kostnader för Microsoft Sentinel.

För arbetsytor som fortfarande använder klassiska prisnivåer inkluderar inte Microsoft Sentinel-prisnivåerna Log Analytics-avgifter. Mer information finns i Förenklade prisnivåer.

Avgränsa icke-säkerhetsdata på en annan arbetsyta

Microsoft Sentinel analyserar alla data som matas in i Microsoft Sentinel-aktiverade Log Analytics-arbetsytor. Det är bäst att ha en separat arbetsyta för icke-säkerhetsåtgärdsdata för att säkerställa att den inte medför Microsoft Sentinel-kostnader.

När du jagar eller undersöker hot i Microsoft Sentinel kan du behöva komma åt driftdata som lagras på dessa fristående Azure Log Analytics-arbetsytor. Du kan komma åt dessa data med hjälp av frågor mellan arbetsytor i logggranskningsmiljön och arbetsböcker. Du kan dock inte använda analysregler för flera arbetsytor och jaktfrågor om inte Microsoft Sentinel är aktiverat på alla arbetsytor.

Aktivera grundläggande loggdatainmatning för data som har ett lågt säkerhetsvärde med hög volym (förhandsversion)

Till skillnad från analysloggar är grundläggande loggar vanligtvis utförliga. De innehåller en blandning av data med höga volymer och låga säkerhetsvärden som inte används ofta eller används på begäran för ad hoc-frågor, undersökningar och sökning. Aktivera grundläggande loggdatainmatning till en betydligt lägre kostnad för berättigade datatabeller. Mer information finns i Priser för Microsoft Sentinel.

Optimera Log Analytics-kostnader med dedikerade kluster

Om du matar in minst 500 GB till din Microsoft Sentinel-arbetsyta eller dina arbetsytor i samma region kan du överväga att flytta till ett dedikerat Log Analytics-kluster för att minska kostnaderna. En log analytics-dedikerad klusteråtagandenivå aggregerar datavolym över arbetsytor som tillsammans matar in totalt 500 GB eller mer. Mer information finns i Förenklad prisnivå för dedikerade kluster.

Du kan lägga till flera Microsoft Sentinel-arbetsytor i ett dedikerat Log Analytics-kluster. Det finns ett par fördelar med att använda ett dedikerat Log Analytics-kluster för Microsoft Sentinel:

Frågor mellan arbetsytor körs snabbare om alla arbetsytor som ingår i frågan finns i det dedikerade klustret. Det är fortfarande bäst att ha så få arbetsytor som möjligt i din miljö, och ett dedikerat kluster behåller fortfarande gränsen på 100 arbetsytor för inkludering i en enda fråga mellan arbetsytor.

Alla arbetsytor i det dedikerade klustret kan dela den Log Analytics-åtagandenivå som angetts i klustret. Att inte behöva checka in på separata Log Analytics-åtagandenivåer för varje arbetsyta kan möjliggöra kostnadsbesparingar och effektivitetsvinster. Genom att aktivera ett dedikerat kluster förbinder du dig till en minsta Log Analytics-åtagandenivå på 500 GB inmatning per dag.

Här följer några andra överväganden för att flytta till ett dedikerat kluster för kostnadsoptimering:

- Det maximala antalet kluster per region och prenumeration är två.

- Alla arbetsytor som är länkade till ett kluster måste finnas i samma region.

- Maximalt antal arbetsytor som är länkade till ett kluster är 1 000.

- Du kan ta bort länken till en länkad arbetsyta från klustret. Antalet länkåtgärder på en viss arbetsyta är begränsat till två under en period av 30 dagar.

- Du kan inte flytta en befintlig arbetsyta till ett kundhanterat nyckelkluster (CMK). Du måste skapa arbetsytan i klustret.

- Det finns för närvarande inte stöd för att flytta ett kluster till en annan resursgrupp eller prenumeration.

- En arbetsytelänk till ett kluster misslyckas om arbetsytan är länkad till ett annat kluster.

Mer information om dedikerade kluster finns i Log Analytics-dedikerade kluster.

Minska kostnaderna för långsiktig datakvarhållning med Azure Data Explorer eller arkiverade loggar (förhandsversion)

Microsoft Sentinel-datakvarhållning är kostnadsfri under de första 90 dagarna. Om du vill justera datakvarhållningsperioden i Log Analytics väljer du Användning och uppskattade kostnader i det vänstra navigeringsfältet, väljer sedan Datakvarhållning och justerar sedan skjutreglaget.

Microsoft Sentinel-säkerhetsdata kan förlora en del av sitt värde efter några månader. Användare av Security Operations Center (SOC) kanske inte behöver komma åt äldre data lika ofta som nyare data, men kan fortfarande behöva komma åt data för sporadiska undersökningar eller granskningsändamål.

För att minska kostnaderna för datakvarhållning i Microsoft Sentinel erbjuder Azure Monitor nu arkiverade loggar. Arkiverade loggar lagrar loggdata under långa tidsperioder, upp till sju år, till en lägre kostnad med begränsningar för användningen. Arkiverade loggar finns i offentlig förhandsversion. Mer information finns i Konfigurera principer för datakvarhållning och arkivering i Azure Monitor-loggar.

Du kan också använda Azure Data Explorer för långsiktig datakvarhållning till lägre kostnad. Azure Data Explorer ger rätt balans mellan kostnader och användbarhet för föråldrade data som inte längre behöver Microsoft Sentinel-säkerhetsinformation.

Med Azure Data Explorer kan du lagra data till ett lägre pris, men ändå utforska data med samma KQL-frågor (Kusto-frågespråk) som i Microsoft Sentinel. Du kan också använda proxyfunktionen i Azure Data Explorer för att köra plattformsoberoende frågor. Dessa frågor aggregerar och korrelerar data som sprids över Azure Data Explorer, Application Insights, Microsoft Sentinel och Log Analytics.

Mer information finns i Integrera Azure Data Explorer för långsiktig loggkvarhållning.

Använda datainsamlingsregler för dina Windows-säkerhet-händelser

Med anslutningsappen Windows-säkerhet Händelser kan du strömma säkerhetshändelser från alla datorer som kör Windows Server som är anslutna till din Microsoft Sentinel-arbetsyta, inklusive fysiska, virtuella eller lokala servrar eller i något moln. Den här anslutningsappen innehåller stöd för Azure Monitor-agenten, som använder datainsamlingsregler för att definiera de data som ska samlas in från varje agent.

Med datainsamlingsregler kan du hantera insamlingsinställningar i stor skala, samtidigt som du tillåter unika, begränsade konfigurationer för delmängder av datorer. Mer information finns i Konfigurera datainsamling för Azure Monitor-agenten.

Förutom för de fördefinierade uppsättningar av händelser som du kan välja att mata in, till exempel Alla händelser, Minimal eller Common, gör datainsamlingsregler att du kan skapa anpassade filter och välja specifika händelser att mata in. Azure Monitor-agenten använder dessa regler för att filtrera data vid källan och mata sedan bara in de händelser som du har valt, samtidigt som allt annat lämnas kvar. Om du väljer specifika händelser att mata in kan du optimera dina kostnader och spara mer.

Nästa steg

- Lär dig hur du optimerar din molninvestering med Microsoft Cost Management.

- Läs mer om att hantera kostnader med kostnadsanalys.

- Lär dig hur du förhindrar oväntade kostnader.

- Gå den guidade utbildningskursen för Cost Management .

- Fler tips om hur du minskar Log Analytics-datavolymen finns i Metodtips för Azure Monitor – Kostnadshantering.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för